RADIUSサーバー機能

1. 概要

VAPの認証方式としてWPA/WPA2/WPA3 エンタープライズを選択することで、接続する無線端末の認証にRADIUSサーバーを利用できます。

RADIUSサーバーを用いて無線端末を認証すると、以下の利点があります。

-

複数のアクセスポイントを用いた構成でも、無線端末の認証をRADIUSサーバーにまとめることができる。

-

ユーザーごとにID/PASSWORDを発行し、端末認証を行うことができる(EAP-PEAP方式)

-

クライアント証明書を用いて、より厳密な端末認証ができる(EAP-TLS方式)

WLX212のRADIUSサーバー機能ではRev.21.00.08以降で対応

本機能を利用することで、別途 RADIUSサーバーを用意しなくても上記メリットを享受できます。

またRADIUSサーバーは仮想コントローラー上で動作します。そのため万が一APに故障が発生したときも、設定や操作をすること無く新たに立ち上がった仮想コントローラー上で自動的にRADIUS認証機能が引き継がれます。

2. 注意事項

-

本機能は仮想コントローラーのWeb GUIから設定します。

-

以下の条件を満たす場合、機種間の最大RADIUSユーザー数の差から制限事項が生じます。この場合はWLX413を複数台設置することをおすすめします。詳しくは 仮想コントローラー離脱時の動作 をご参照ください。

-

クラスター内にWLX413以外の機種が混在している

-

クラスター内で1,000を超えるRADIUSユーザーを運用している

-

-

クラウドを使用して管理している場合、証明書発行機能は利用できません。

-

証明書の発行後、リーダーAPを再起動すると発行済み証明書の詳細確認及び、ダウンロードができなくなります。証明書をダウンロードするには証明書の再発行が必要となります。

-

認証方式にPEAP(MS-CHAPv2)を選択した場合、無線端末側の接続設定で、サーバー証明書を検証しないよう設定する必要があります。

-

Android13以降の端末で認証に失敗することがある問題に対応するため、特定のファームウェアリビジョン以降で証明書の署名アルゴリズムを変更しました。それにともない、単位時間当たりのRADIUSリクエスト処理数や証明書発行時間が従来と異なります。詳しくは 性能 をご参照ください。

ただし、RADIUSリクエスト処理数の性能は古い署名アルゴリズムのファームウェアから新しい署名アルゴリズムのファームウェアにリビジョンアップしただけでは変わりません。リビジョンアップ後に本製品を初期化することで、それ以降のRADIUSリクエスト処理数の性能が変わります。詳しくは 性能 をご参照ください。 -

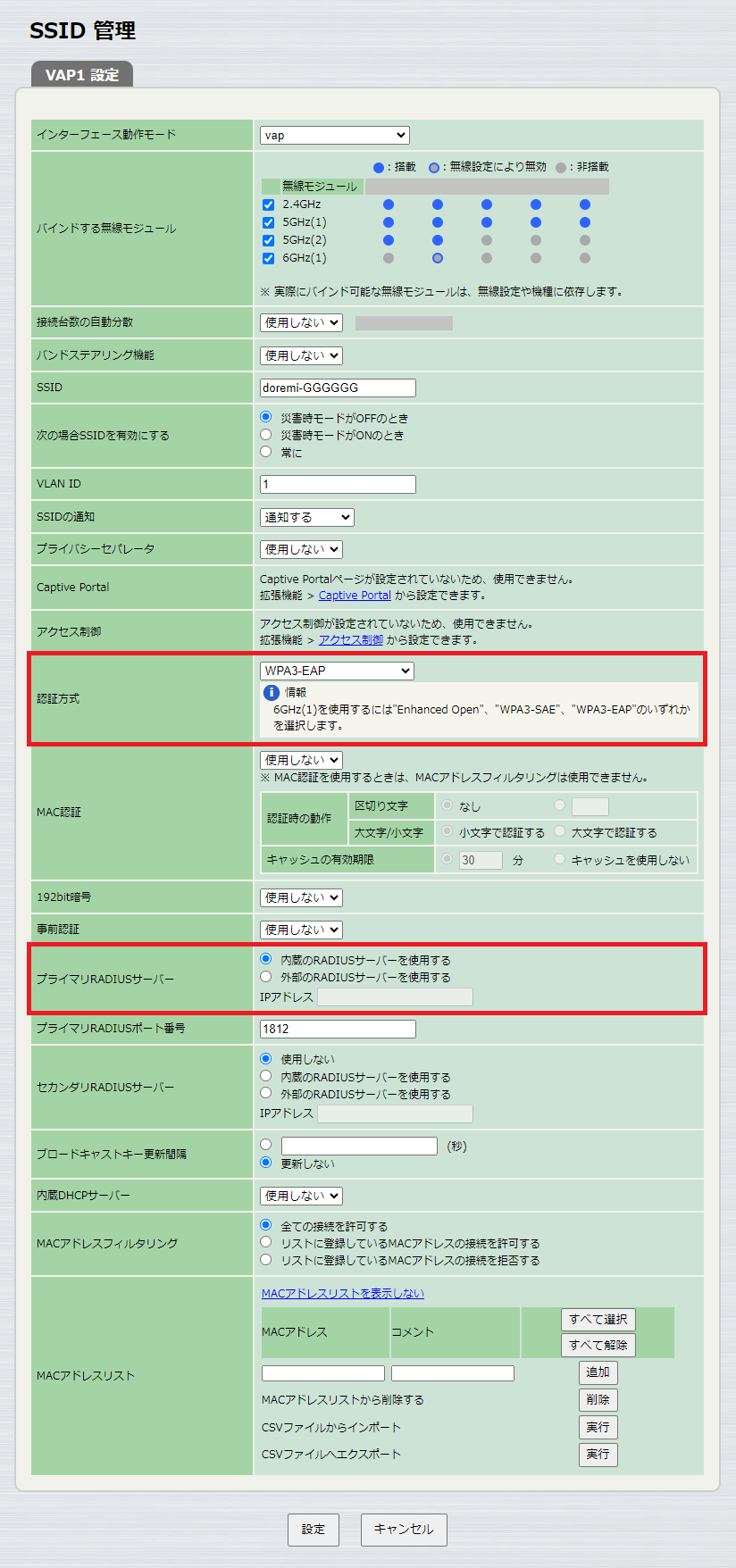

認証が発生した時刻を正確に把握するために時刻合わせを行うことをお勧めします。

NTPサーバーと定期的に 1日1回時刻同期するように設定してください。なお、クラスター内のアクセスポイントは自動的にリーダーAPの時刻に同期します。 時刻同期の設定

時刻同期の設定 -

Android 12以降の端末を WPA3エンタープライズ, 192bit暗号ありでご利用になる場合で、かつ各機種で以下表の更新前リビジョンから更新後リビジョンにリビジョンアップした場合、リビジョンアップ後にAPを初期化してからご利用ください。

その場合、APの初期化前に発行した証明書はすべて利用できなくなりますので、証明書を発行しなおすようにしてください。

|

モデル |

更新前リビジョン |

更新後リビジョン |

|

WLX212 |

Rev.21.00.12以前 |

Rev.21.00.13以降 |

|

WLX413 |

Rev.22.00.05以前 |

Rev.22.00.06以降 |

|

WLX222 |

Rev.24.00.03以前 |

Rev.24.00.04以降 |

3. 対応ファームウェアリビジョン

このページで説明する内容は、以下のファームウェアを対象としています。

| モデル | ファームウェア | 最大ユーザー数 | 証明書発行機能(EAP-TLS) |

|---|---|---|---|

|

WLX212 |

Rev.21.00.07以前 |

200 |

- |

|

Rev.21.00.08以降 |

1000 |

○ |

|

|

WLX413 |

Rev.22.00.01以降 |

4000 |

○ |

|

WLX222 |

Rev.24.00.01以降 |

1000 |

○ |

|

WLX322 |

Rev.25.00.02以降 |

1000 |

○ |

|

WLX323 |

Rev.25.01.02以降 |

1000 |

○ |

4. 用語定義

- VAP

-

"Virtual Access Point"の略で、1台のAPをあたかも複数のAPであるかのように動作させることができる機能です。

- RADIUS

-

認証に用いられるIP上のプロトコルです。

本製品では、無線設定で認証方式にWPA/WPA2/WPA3-Enterpriseを選択したとき、無線利用者を認証するために使用します。

5. 詳細

5.1. 再認証間隔 (セッションタイムアウト)

ひとたび認証に成功してから再度認証が必要になるまでの間隔を設定します。間隔は1時間、12時間、24時間、1週間から選択します。本RADIUSサーバー機能を本製品の無線LAN接続の認証に使用する場合、再認証のタイミングで無線LAN接続は本来切断されません。(Termination-Actionアトリビュート = RADIUS-Request(1))。 しかし無線環境の悪化により再認証手順に失敗した場合は切断されてしまいますので、もし再認証間隔で定期的に無線LAN接続が切断されてしまうような場合は、再認証間隔を長めに設定することをお試しください。

また本製品は無線LAN接続の認証においてPMKキャッシュに対応しています。本RADIUSサーバー機能を本製品の無線LAN接続の認証に使用する場合、PMKキャッシュの寿命は再認証間隔に設定された時間と同じ時間となります。

5.2. EAP-TLSを使用したコンピューター認証

Active Directory環境におけるWindowsのコンピューター認証で、そのコンピューター認証の認証方式にEAP-TLSを使用する場合は、本設定を「使用する」に設定してください。

5.3. 認証方式

本機能で利用可能な無線認証方式は、認証タイプによって次の認証方式が利用できます。

-

認証タイプに"無線端末の認証"を選択した場合。

-

証明書(EAP-TLS)

EAP-TLSは証明書を用いて、接続する無線端末の認証を行うために使用します。 -

パスワード(PEAP/MS-CHAPv2)

PEAPはユーザーとパスワードを用いて、接続する無線端末の認証を行うために使用します。 -

MAC認証(PAP)

PAPはMAC認証機能で使用します。

-

-

認証タイプに"SWXシリーズの端末認証"を選択した場合。

-

IEEE 802.1X認証(EAP-TLS)

EAP-TLSは証明書を用いて、接続する無線端末の認証を行うために使用します。 -

802.1X/MAC/Web認証(PEAP/EAP-MD5)

ユーザー名とパスワードをMD5ハッシュ値で暗号化して認証を行うために使用します。

-

また利用可能なサーバー証明書およびクライアント証明書は、本製品の証明書発行・管理機能で発行されたものにかぎります。ほかで発行された証明書をインポートする機能はありません。

5.4. RADIUSクライアント

WPA/WPA2/WPA3-Enterpriseの認証方式では、IEEE802.1Xのオーセンティケーターとして、AP自身がRADIUSクライアントとなりRADIUSサーバーに接続します。

SWXシリーズのポート認証を使用するときは、違うセグメントに存在するSWXを使用する場合は、RADIUSクライアントにSWXを追加する必要があります。

5.4.1. RADIUSクライアントの自動設定

仮想コントローラーよりRADIUSサーバー機能を設定し設定を送信すると、クラスター内の全てのアクセスポイントはRADIUSクライアントとして自動的に設定されます。

5.4.2. RADIUSクライアントの個別設定

また、RADIUSクライアントは個別にIPアドレスで指定できます。

RADIUSクライアントは50件まで設定することができ、それぞれ異なるシークレットを指定可能です。クラスター管理機能に対応しないWLXシリーズで本製品のRADIUSサーバー機能を用いてユーザー認証したいときは、WLXシリーズをRADIUSクライアントとして登録することで利用することが可能です。

クラスター管理機能に対応した製品のみを使用しVAPの設定において"内蔵 RADIUSサーバー" を指定するときは、RADIUSクライアントの設定を行う必要はありません。

5.5. RADIUSユーザー

無線接続を許可する利用者の情報を、RADIUSユーザーとして設定します。

5.5.1. RADIUSユーザーに対する設定項目

RADIUSユーザーごとの設定項目は以下の通りです。

| 設定項目 | 説明 |

|---|---|

|

認証タイプ |

"

無線端末の認証

"と"

SWXシリーズの端末認証

"のどちらかを選択します。

|

|

認証方式 |

認証タイプによって、以下の項目を選択します。

|

|

ユーザーID |

ユーザーの識別子です。

|

|

パスワード |

認証タイプと認証方式によって、以下の通り扱います。

|

|

名前 |

利用者名です。

|

|

ユーザータグ |

省略可能です。

|

|

MACアドレス |

省略可能です。

|

|

接続SSID |

省略可能です。

|

|

証明書送信メールアドレス |

省略可能です。

|

|

証明書有効期限 |

省略可能です。

|

|

VLAN ID |

省略可能です。

|

5.5.2. CSVファイルによる一括設定

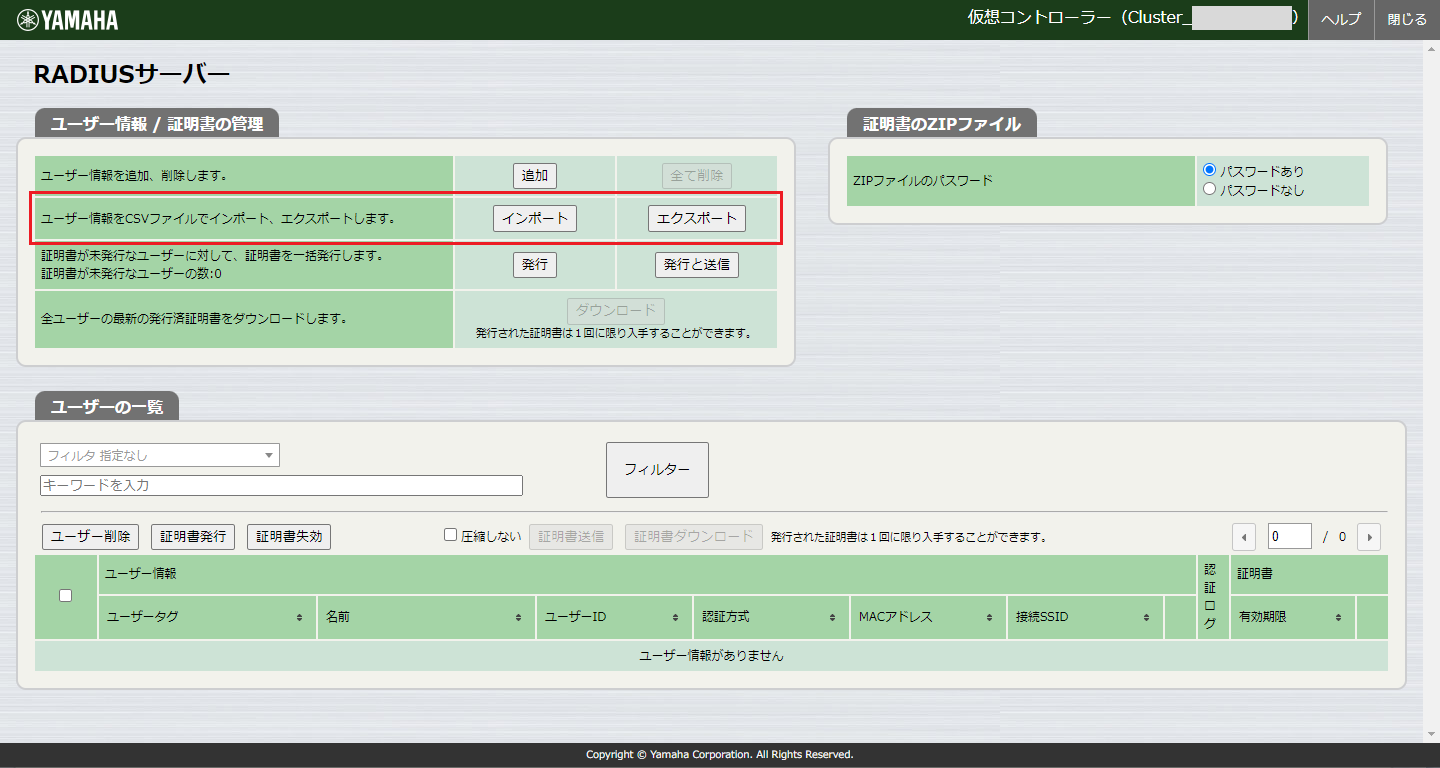

CSVファイルを用いて、RADIUSユーザーを一括して登録、削除、設定変更できます。

特に多数の無線利用者がいる場合や、たとえば学校など無線利用者が一斉に入れ替わるような場合に、まとめてRADIUSユーザーを編集できます。

CSVファイルを用いてRADIUSユーザーを編集するときは、まず既存の設定をエクスポートしそのファイルに編集を加えてからインポートして書き戻す手順となります。

もしRADIUSユーザーが1件も登録されていないときエクスポートすると、空項目だけのCSVファイルが出力されます。

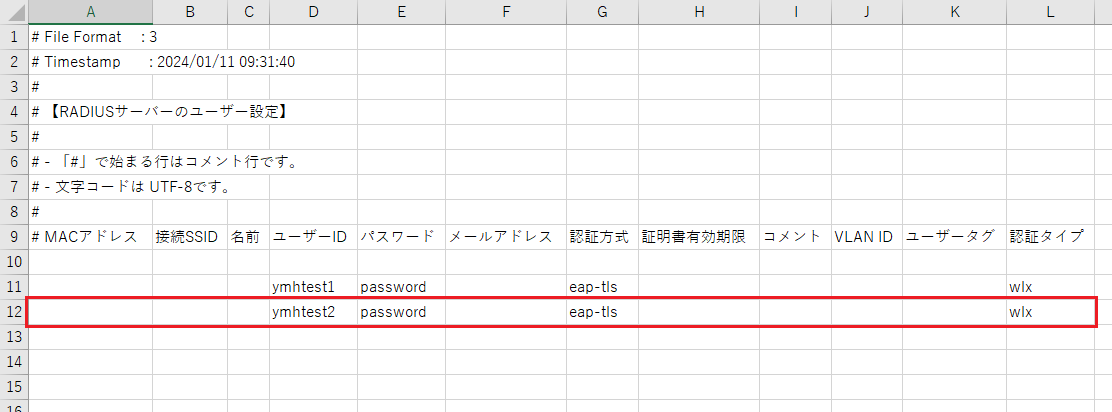

CSVファイルではそれぞれの1行が1RADIUSユーザーに対応しています。

コメント行に各カラムにどのパラメーターを入力すべきか表示されていますので、そのコメント行に従ってカラムを埋めてください。

5.6. 証明書発行・管理機能

無線利用者の端末を認証するためのクライアント証明書を発行・管理する機能です。

5.6.1. ルート認証局とサーバー証明書

ルート認証局とは、クライアント証明書とサーバー証明書の発行元です。

本製品ではリーダーAP上にルート認証局を設置する構成となります。

本製品におけるルート認証局の設置と削除のタイミングは以下の通りです。

- 設置

-

-

本製品を初期化(cold start)したとき。

-

- 削除

-

-

本製品を初期化(cold start)したとき。

-

証明書のバックアップファイルをリストアしたとき。

バックアップされていたルート認証局に上書きされます。 -

管理モードで"YNOエージェント機能"を"使用する"と切り替えたとき。

-

最初に設置したルート認証局を一貫して保持し続ける必要がありますので、不用意に削除してしまわないようご注意ください。

また万一削除してしまった場合に備えて、後述のバックアップをあらかじめ行っておくよう対策をお願いします。

一度ルート認証局を削除してしまうと、再設置しても以前とは異なる認証局になります。

もしバックアップ前にルート認証局を削除してしまった場合、それ以降は無線利用者の増減があっても証明書の追加/失効はできません。 証明書の発行を最初からすべてやり直すことになります。

なおサーバー証明書に関しては、本機能のRADIUSサーバーに対し認証局からサーバー証明書が自動的に発行されます。

サーバー証明書の発行・削除については、上記ルート証明書のそれぞれ設置・削除のタイミングで同時に行われます。

5.7. クライアント証明書の発行

クライアント証明書は無線利用者の無線端末にインストールする証明書です。本製品ではRADIUSユーザーごとに最大2枚までクライアント証明書を発行できます。

証明書発行後、以下の条件を満たす場合は証明書の再発行が必要となる為、証明書発行後は早めに証明書をダウンロードすることを推奨いたします。

・証明書の発行後、証明書のダウンロード前に7日が経過した場合

・証明書発行後、証明書のダウンロード前に製品の再起動をした場合

すでにクライアント証明書が 2枚発行済みのRADIUSユーザーに対して新たに証明書を発行すると、2枚のうち先に発行した方の証明書が自動的に失効しますのでご注意ください。

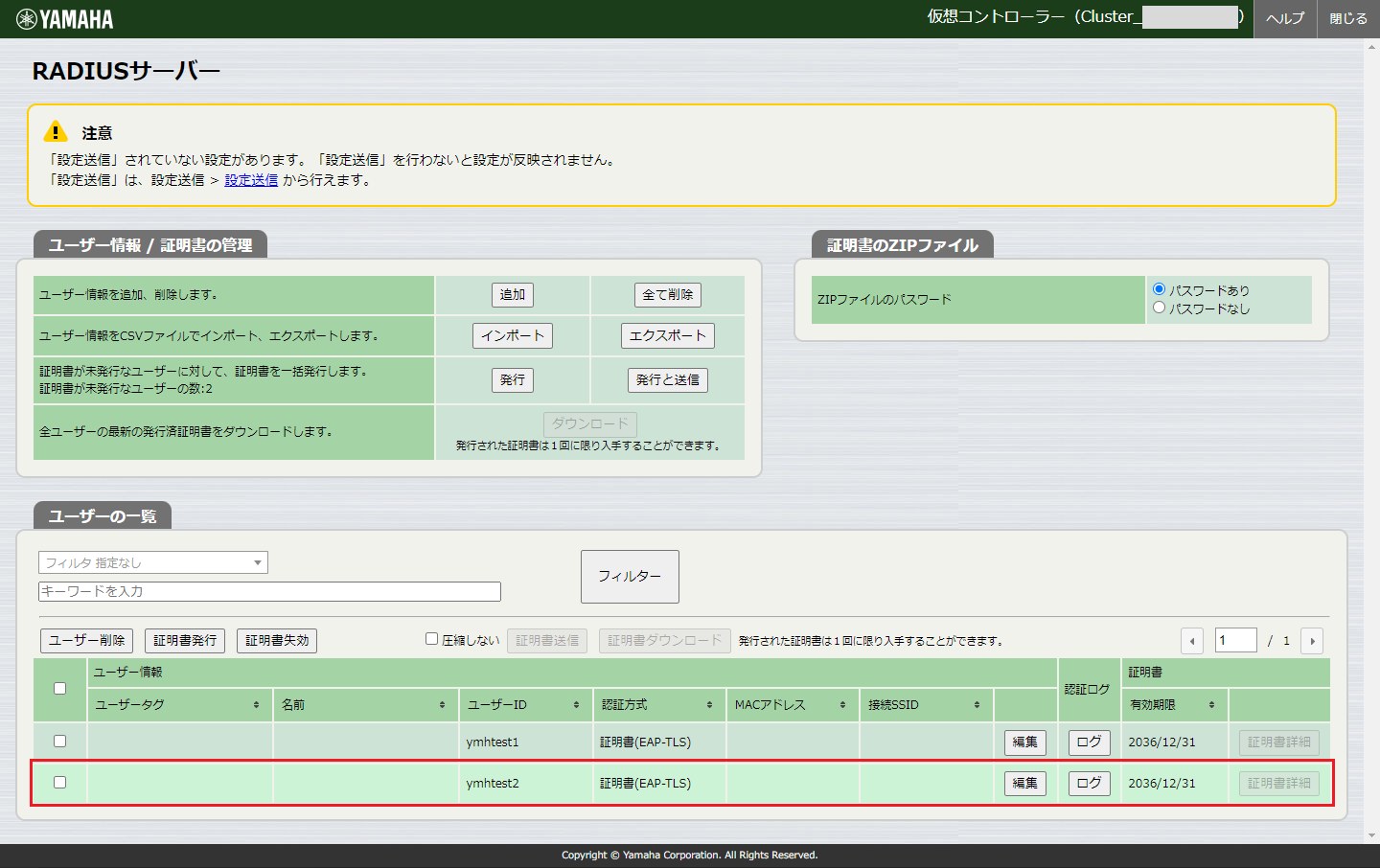

RADIUSユーザーごとの証明書発行状況は、Web GUIのRADIUSユーザー情報管理のページで「証明書」のボタンを押して確認できます。

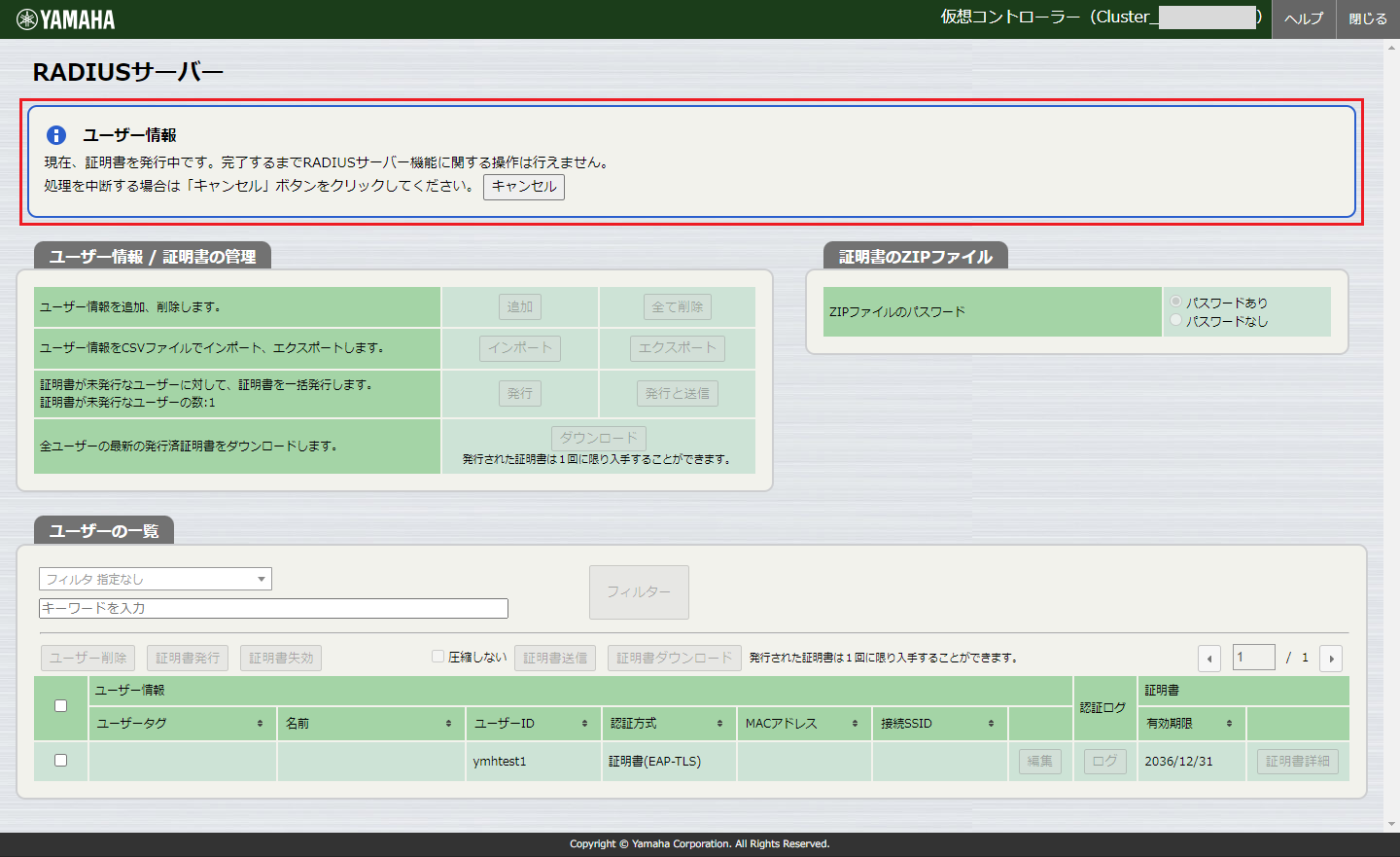

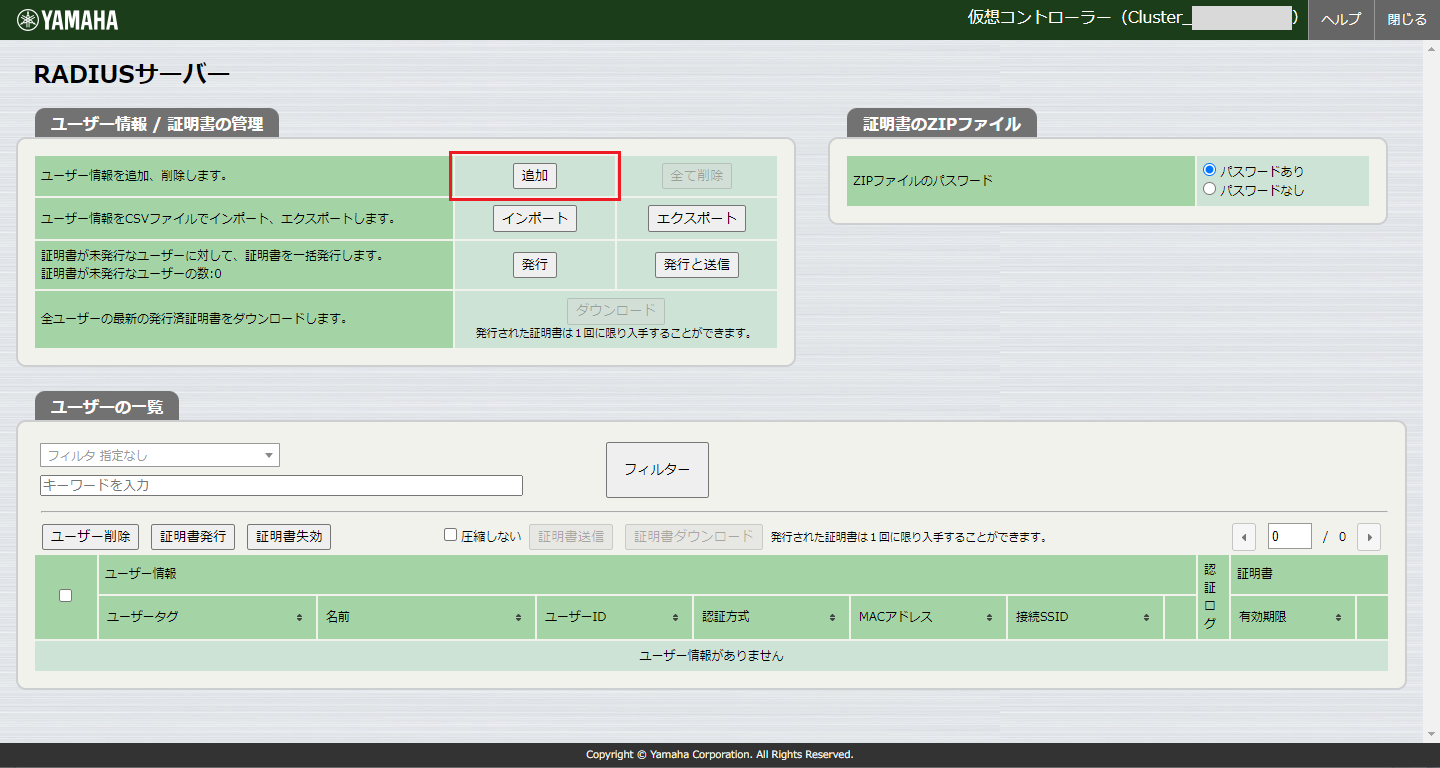

Web GUIのRADIUSユーザー情報管理のページで「発行」または「発行と送信」のボタンを押すことで、 未発行のRADIUSユーザーに対しクライアント証明書が発行されます。

(証明書発行後、ボタンを押すまでの間にユーザー情報に変更があったユーザーに対しても発行されます)。

「発行」ボタンを押すと証明書の発行が開始されます。発行完了までには時間がかかります。

証明書を発行する際は、時間に余裕を持って実行ください。

発行処理中は、Web GUIのRADIUSユーザー情報管理のページで一部のボタンがグレーアウトし、追加の操作ができなくなります。

また、発行処理中のみ、発行処理を中止するための「キャンセル」ボタンが表示されます。

もし発行処理中に発行処理を中止したい場合は、「キャンセル」ボタンを押してください。

「発行と送信」ボタンを押した場合は、発行後に証明書をメールで送信します。

「ZIPファイルのパスワード」で「パスワードあり」を選択している場合は、RADIUSユーザーのパスワードが証明書のzipファイルのパスワードとなります。

「パスワードなし」を選択している場合は、証明書のzipファイルにパスワードはありません。

5.8. クライアント証明書の配布

発行されたクライアント証明書は、無線利用者のPCなど無線端末にインストールしなければなりません。

本製品では、以下のどちらかの方法で利用者あてに証明書を配布いただけます。

5.8.1. メールによる配布

メール通知の設定と、各RADIUSユーザーのメールアドレスの設定が必要です。

Web GUIのRADIUSユーザー情報管理のページで「発行と送信」のボタンを押すと、まず未発行のユーザーに対し証明書の発行処理が行われ、その後証明書がメール添付で送信されます。

もしくは、すでに発行済みの証明書を選んでメールで送信することもできます。

その場合は、Web GUIのRADIUSユーザー情報管理のページで「証明書」のボタンを押して表示される証明書ページで、当該証明書の「証明書送信」ボタンを押して送信してください。

証明書を送信した場合は、最大2日でAPから証明書ファイルが削除されます。

証明書をファイルを再度メールで送信する場合は、証明書の発行を実行してください。

「取得ファイルの形式」で「ZIP」を選択している場合は、zipファイルで配布します。

また、「ZIPファイルのパスワード」で「パスワードあり」を選択している状態で配布する場合は、RADIUSユーザーのパスワードが証明書のzipファイルのパスワードとなります。

「パスワードなし」を選択している状態で配布する場合は、証明書のzipファイルにパスワードはありません。

「取得ファイルの形式」で「PKCS#12」を選択している場合は、圧縮せずにPKCS#12形式の証明書ファイルをそのまま配布します。

5.8.2. ファイルをダウンロードして配布

証明書ファイルを管理者の方がダウンロードし、何らかの方法で利用者にお渡しいただく方法です。

あらかじめWeb GUIのRADIUSユーザー情報管理のページで証明書の発行だけ行っておきます。その後上記RADIUSユーザーごとの証明書ページで、発行済み証明書の「ダウンロード」ボタンを押して証明書をダウンロードしてください。

証明書をダウンロードした場合は、APから証明書ファイルが削除されます。

証明書をファイルを再度ダウンロードする場合は、証明書の発行を実行してください。

「取得ファイルの形式」で「ZIP」を選択している場合は、zipファイルでダウンロードします。

また、「ZIPファイルのパスワード」で「パスワードあり」を選択している状態でダウンロードした場合は、RADIUSユーザーのパスワードが証明書のzipファイルのパスワードとなります。

「パスワードなし」を選択している状態でダウンロードした場合は、証明書のzipファイルにパスワードはありません。

「取得ファイルの形式」で「PKCS#12」を選択している場合は、圧縮せずにPKCS#12形式の証明書ファイルをそのままダウンロードします。

5.8.3. クライアント証明書の失効

証明書には期限が設定されており、期限を過ぎると自動的に失効し使用できなくなります。

たとえば急な退職など、期限前に無線利用者の証明書を失効させたい場合は、RADIUSユーザーごとの証明書ページで当該証明書の「証明書失効」ボタンを押してください。

失効させた証明書は証明書ページに表示されなくなります。

5.8.4. 証明書の一括ダウンロード

本製品では、発行済みのクライアント証明書を一括でダウンロードできます。

Web GUIのRADIUSユーザー情報管理のページで「全ユーザーの最新の発行済証明書をダウンロードします」の「ダウンロード」ボタンを押してください。

ダウンロードされるファイル名は「user_cert.zip」です。user_cert.zipの中に、各ユーザーの証明書がzip形式で入っています。

「ZIPファイルのパスワード」で「パスワードあり」を選択している状態でダウンロードした場合は、RADIUSユーザーのパスワードが証明書のzipファイルのパスワードとなります。

「パスワードなし」を選択している状態でダウンロードした場合は、証明書のzipファイルにパスワードはありません。

5.8.5. 証明書のバックアップとリストア

証明書発行・管理機能を継続運用するのに必要なデータは、コンフィグのバックアップファイルに含まれます。

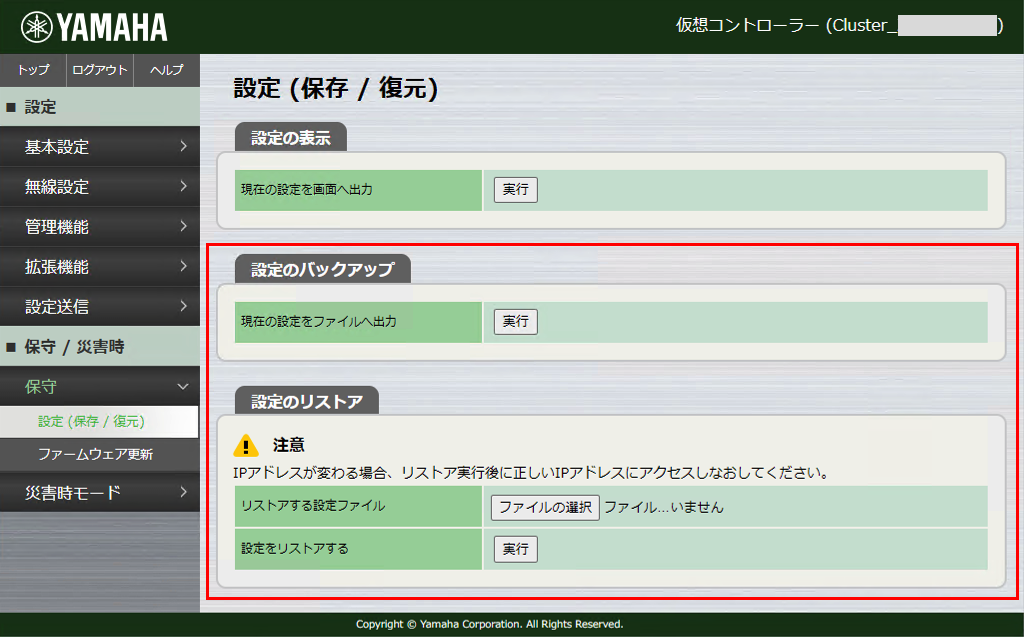

バックアップとリストアは、[保守] - [設定 (保存 / 復元)] で行うことができます。

バックアップは、「現在の設定をファイルへ出力」の「実行」ボタンを押してください。

リストアは、「リストアする設定ファイル」の「ファイルを選択」でバックアップしたファイルを選択してから、「設定をリストアする」の「実行」ボタンを押してください。

バックアップファイルは漏えいしないよう厳重に管理してください。

バックアップファイルにはルート認証局の情報が含まれるため、万一漏れた場合は不正に証明書を発行され、当該無線LANシステムに侵入される恐れがあります。

さらに、本バックアップ機能には以下の注意点があります。

-

バックアップファイルには証明書の失効リストが含まれます。

つまりバックアップファイルをリストアすると、証明書の失効状態もバックアップ時点まで巻き戻ります。

「失効させたはずの証明書を使って接続できる」事故が想定されますので、証明書を失効させるたびにバックアップファイルを更新するようお勧めします。 -

同様に、証明書発行後にそれ以前のバックアップファイルをリストアすると、証明書の管理情報がバックアップ時点まで巻き戻ります。

その間に発行された証明書は依然として使用可能ですが、期限前に失効させることができなくなります。

証明書を発行するたびにバックアップファイルを更新するようお勧めします。 -

バックアップ機能を証明書の一括ダウンロード機能として使用することはできません。

5.9. クラスター管理機能によるシステム自動構成

5.9.1. 構成

RADIUSサーバー機能は、リーダーAP上で動作する仮想コントローラーで動作します。仮想コントローラーから、RADIUSサーバー機能を設定し設定送信を行うと、クラスター内のアクセスポイントは以下のように自動構成されます。

クラスター内の各アクセスポイントは自動的にRADIUSクライアントとして登録されます。また、無線端末は接続したアクセスポイントに関わらず、仮想コントローラーで動作するRADIUSサーバー機能で一括して認証される構成に設定されます。

なお、クラスター内にWLX212とそれ以外の機種が混在する構成での使用については、WLX212のファームウェアはRev.21.00.08以降で対応しています。

5.9.2. 仮想コントローラー離脱時の動作

クラスター管理機能はクラスター内に存在するアクセスポイントからリーダーAPを選出し、リーダーAP上で仮想コントローラーを動作させます。またリーダーAPが故障などの理由により発見できなくなると、クラスター管理機能はこれを検出し新たなリーダーAPを選出します。新たに選出されたリーダーAPは自動的に仮想コントローラーが設定を引き継いだ状態で起動します。

そのため、RADIUSサーバー機能は特別な設定や操作を必要とせずに新たな仮想コントローラーで動作を開始します。

ただし、ログメッセージは引き継がれないため、旧リーダーAPで行われた認証のログは確認することができなくなります。

また、WLX413をネットワークから取り外したり、予期せぬ問題によってWLX413が停止したときなどに、リーダーAPがWLX413からそれ以外の機種に変わった場合は、両者の仕様の違いにより認証可能なRADIUSユーザー数に制限が生じます。クラスター内にWLX413が1台のみの状態でWLX413が故障などの理由により発見できなくなったとき、WLX413以外の機種が新リーダーAPに選出されます。このとき、WLX413の最大RADIUSユーザー数が4,000であるのに対し、それ以外の機種の最大RADIUSユーザー数が1,000であることから、旧リーダーAPで1,000を超えるRADIUSユーザーが設定されていた場合、認証できないユーザーが生じます。このことから、クラスター内にWLX413とそれ以外の機種が混在しており、1,000を超えるRADIUSユーザーを運用する際は、WLX413を複数台設置することをおすすめします。

6. 性能

| モデル | ファームウェア |

RADIUSリクエスト処理数

(PEAPのとき) |

証明書発行時間 | 登録ユーザー最大時の証明書発行時間 |

|---|---|---|---|---|

|

WLX212 |

Rev.21.00.12以前 |

最大 6件/秒 |

最短 8秒/件 |

約 2時間15分 (1000ユーザー) |

|

Rev.21.00.13以降 |

最大 2件/秒 |

最短 24秒/件 |

約 6時間30分 (1000ユーザー) |

|

|

WLX222 |

Rev.24.00.03以前 |

最大 6件/秒 |

最短 6秒/件 |

約 1時間45分 (1000ユーザー) |

|

Rev.24.00.04以降 |

最大 3件/秒 |

最短 18秒/件 |

約 5時間 (1000ユーザー) |

|

|

WLX413 |

Rev.22.00.05以前 |

最大 6件/秒 |

最短 5秒/件 |

約 5時間 (4000ユーザー) |

|

Rev.22.00.06以降 |

最大 2件/秒 |

最短 19秒/件 |

約 21時間 (4000ユーザー) |

|

|

WLX322 |

Rev.25.00.02以降 |

最大 6件/秒 |

最短 5秒/件 |

約 1時間20分 (1000ユーザー) |

|

WLX323 |

Rev.25.01.02以降 |

最大 6件/秒 |

最短 5秒/件 |

約 1時間20分 (1000ユーザー) |

※ ファームウェアに~以前/~以降と記載されているモデルは、署名アルゴリズム変更前/変更後の測定結果を記載しています。

※ RADIUSリクエスト処理数の性能は古い署名アルゴリズムのファームウェアから新しい署名アルゴリズムのファームウェアにリビジョンアップしただけでは変わりません。リビジョンアップ後に本製品を初期化することで、それ以降のRADIUSリクエスト処理数の性能が変わります。

※ WLX322、WLX323は発売時のファームウェアから変更後の署名アルゴリズムを採用しています。

※ 通信負荷の無い場合の実測値です。無線通信などほかの処理負荷(CPU使用率)によって変化します。

7. 設定・操作方法

以下、APの操作は仮想コントローラーのWeb GUIで操作します。

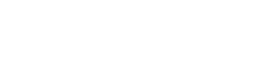

7.1. 無線の認証設定

本機能を使用して無線利用者を認証するための、VAPの設定です。

ここでは、無線の認証方式としてWPA3-Enterpriseを選択する例で説明します。

7.1.1. 無線設定のうち、VAPの設定ページを開く

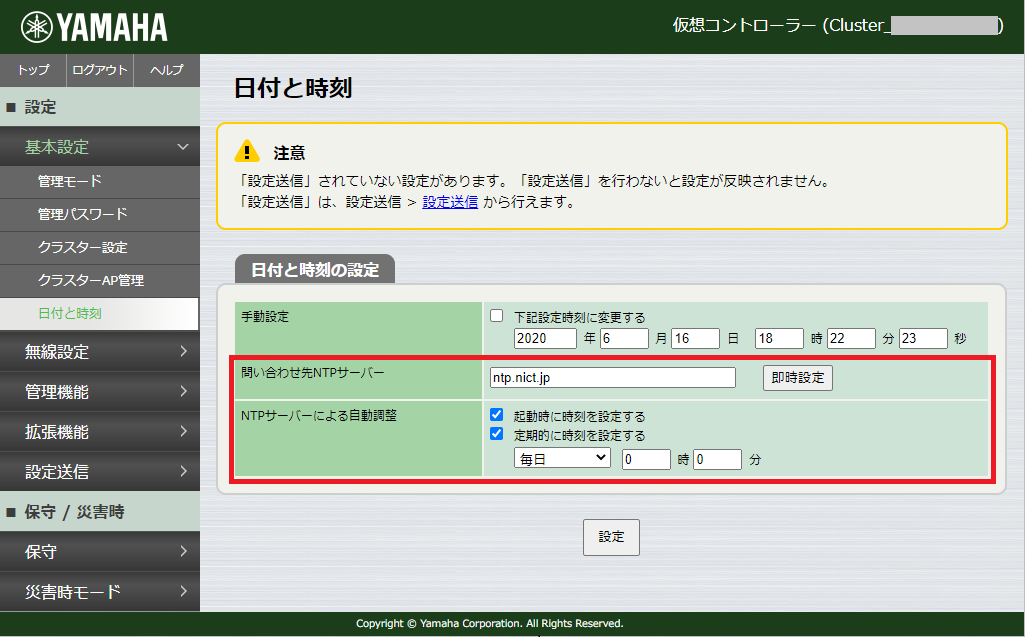

7.2. RADIUSサーバーの設定

7.2.1. RADIUSサーバーの有効化

仮想コントローラーのWeb GUIで [拡張機能] - [RADIUSサーバー]を開き、RADIUSサーバー機能で「使用する」を選択します。

7.2.2. RADIUSユーザーの追加

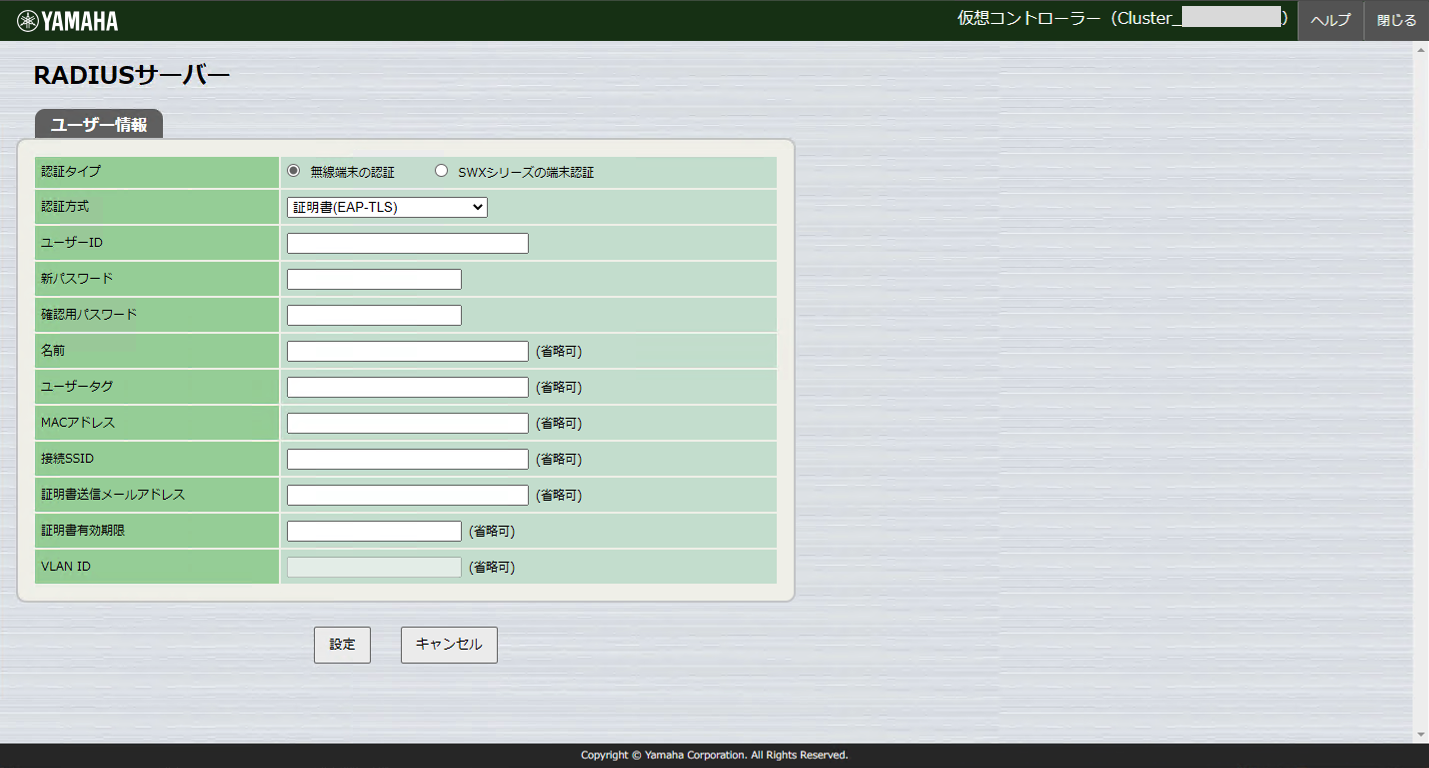

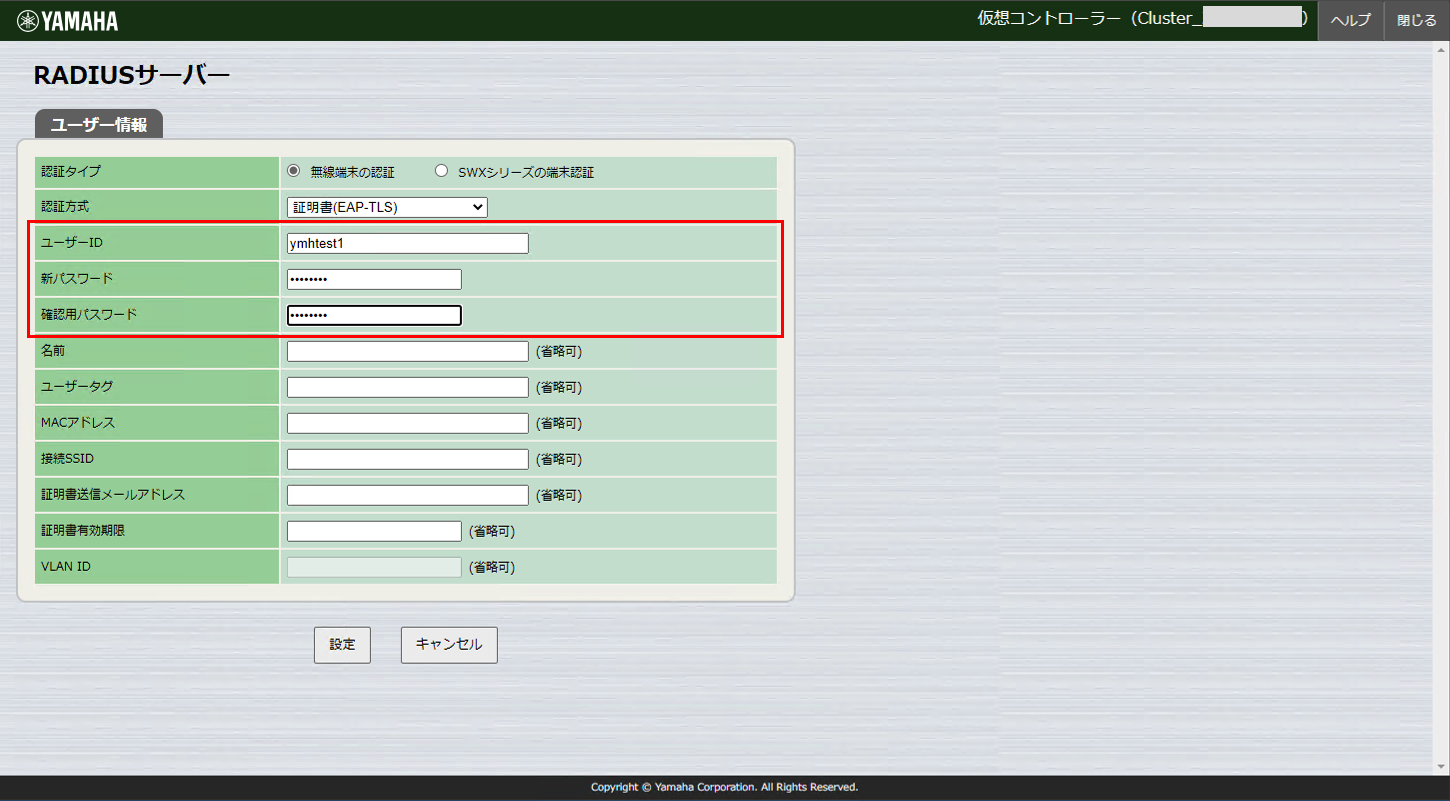

仮想コントローラーのWeb GUIで [拡張機能] - [RADIUSサーバー]を開き、"新しいユーザーを追加する"の追加ボタンをクリックします。

ユーザー情報を入力し、"設定"をクリックします。

"設定"をクリックすると [拡張機能] - [RADIUSサーバー] のページに戻ります。設定したユーザー情報が追加されていることが確認できます。

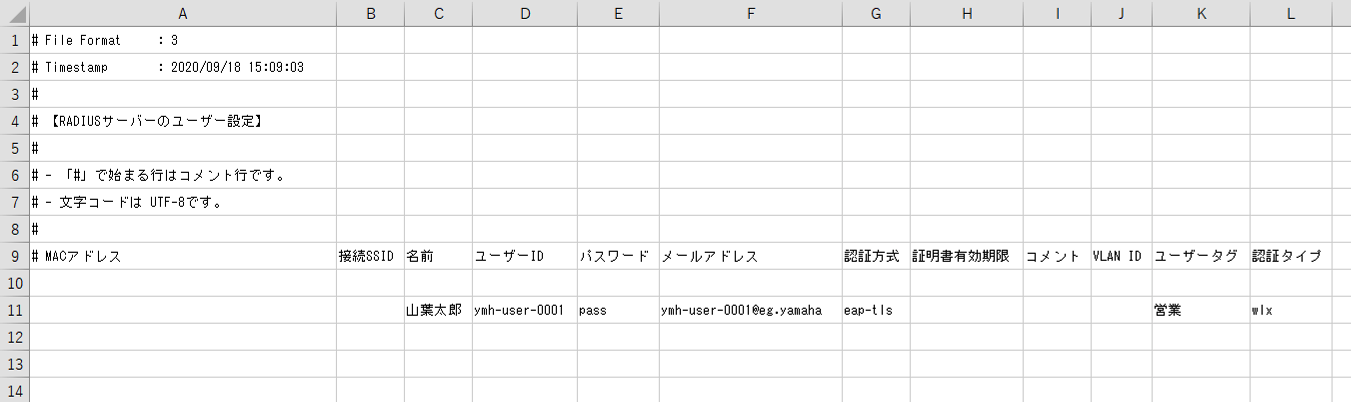

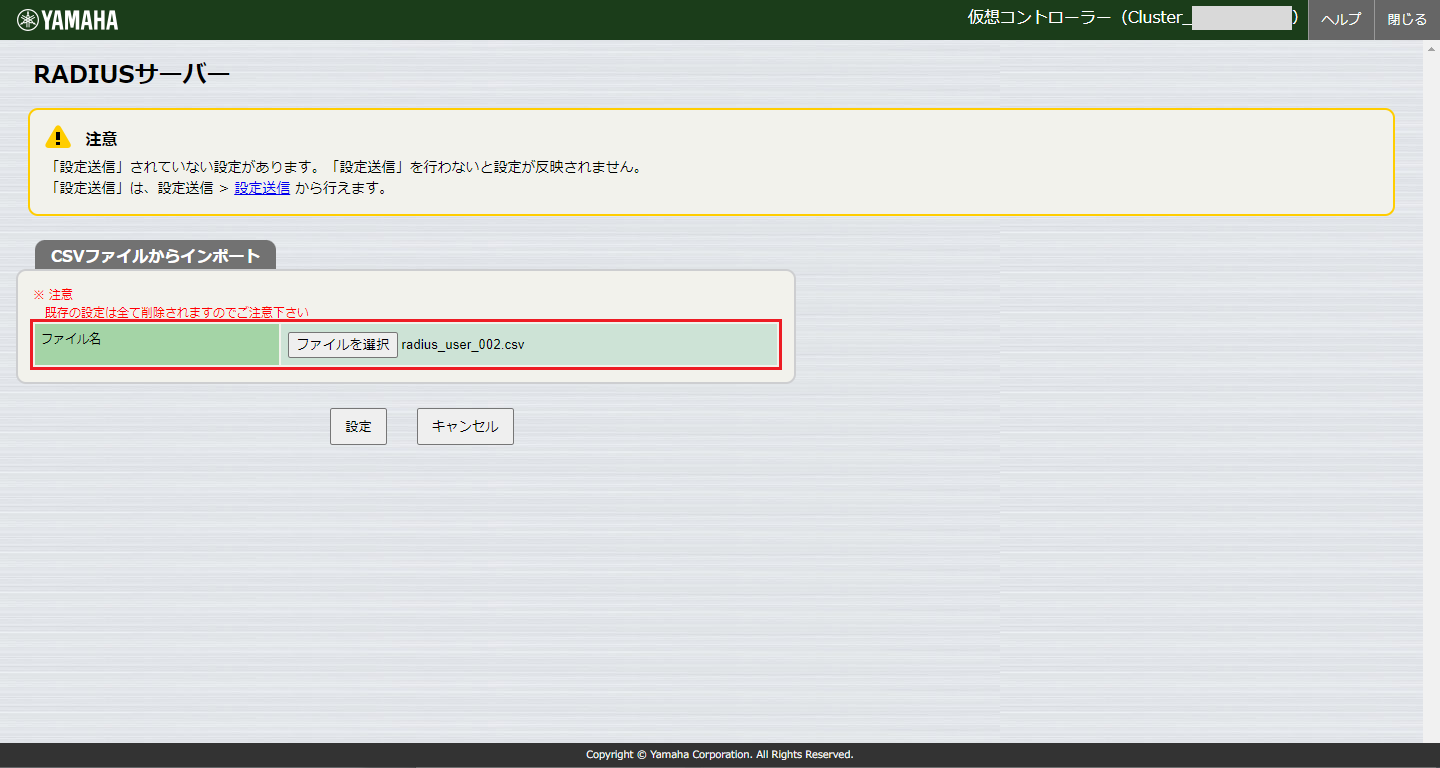

7.2.3. CSVファイルによるユーザーの追加

仮想コントローラーのWeb GUI [拡張機能] - [RADIUSサーバー]で、 "CSVファイルへエクスポート" の実行ボタンをクリックします。

エクスポートしたCSVファイルを開くと、既に設定されたユーザーの情報が見えます。この情報に習い、新たなユーザーを追加します。

CSVファイルを編集したら、ファイルの保存を行います。

保存したファイルを仮想コントローラーに読み込みます。

仮想コントローラーのWeb GUI [拡張機能] - [RADIUSサーバー]で、 "CSVファイルからインポート" の実行ボタンをクリックすると、CSVファイルのインポートページへ移動します。

このページで編集し保存したCSVファイルを指定し、"設定"ボタンをクリックします。

"設定"をクリックすると [拡張機能] - [RADIUSサーバー] のページに戻ります。CSVファイルで設定したユーザー情報が追加されていることが確認できます。

7.3. 設定送信を行う

設定した内容を反映させるために設定送信を行います。

仮想コントローラーの[設定送信] - [設定送信] を開き、 [送信] ボタンを押します。

8. SYSLOG メッセージ一覧

以下の文書を参照してください。