セットアップ

3. セットアップ

3.1. AWS に本製品をデプロイする

Amazon Web Services (AWS) に、本製品をデプロイする手順を説明します。

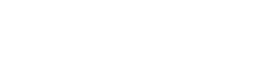

以下が構成例です。

3.1.1. 前提条件

AWS アカウントを取得済みで、AWS マネジメントコンソールにアクセスできる環境が整っているという前提で説明します。

アカウントの作成方法については以下のドキュメントを参考にしてください。

3.1.2. デプロイの流れ

AWS の Amazon VPC を使用して仮想ネットワーク空間 (192.168.0.0/16) を作成します。

その中に 2 つのサブネット (192.168.10.0/24、192.168.20.0/24) を作成します。2 つのサブネットにまたがるように本製品をデプロイして、192.168.20.254 側からのみインターネット接続ができるような設定を行います。

本製品のコンソールへは SSH クライアント経由でログインすることになります。AWS の外側からアクセスできるように eth1(192.168.20.254) に Elastic IP を関連付けます。 また、セキュリティグループのデフォルト設定はローカルのみの通信しか許可していないため、eth1 のセキュリティグループに外部からの SSH 接続を許可するような設定を追加する必要があります。

3.2. VPC の設定 (VPC の作成と設定)

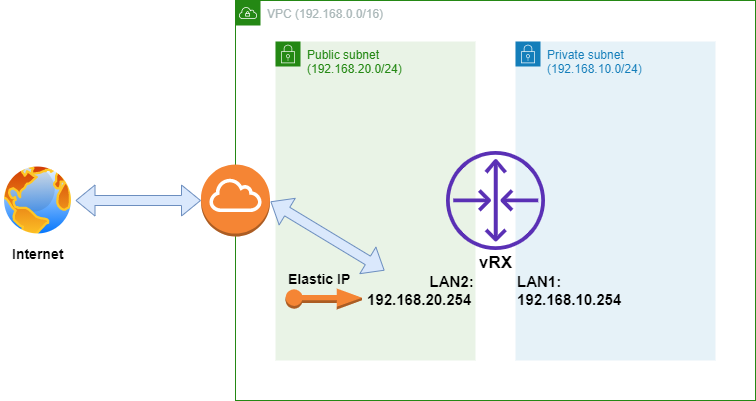

3.2.1. リージョンの選択

-

AWS のマネジメントコンソールにログインします。

-

地域名右横の [▼] ボタンをクリックして、デプロイ先のリージョンを選択します。

本製品は「 アジアパシフィック (東京) 」または「 アジアパシフィック (大阪) 」へデプロイすることができます。

AWS マネジメントコンソール

AWS マネジメントコンソール

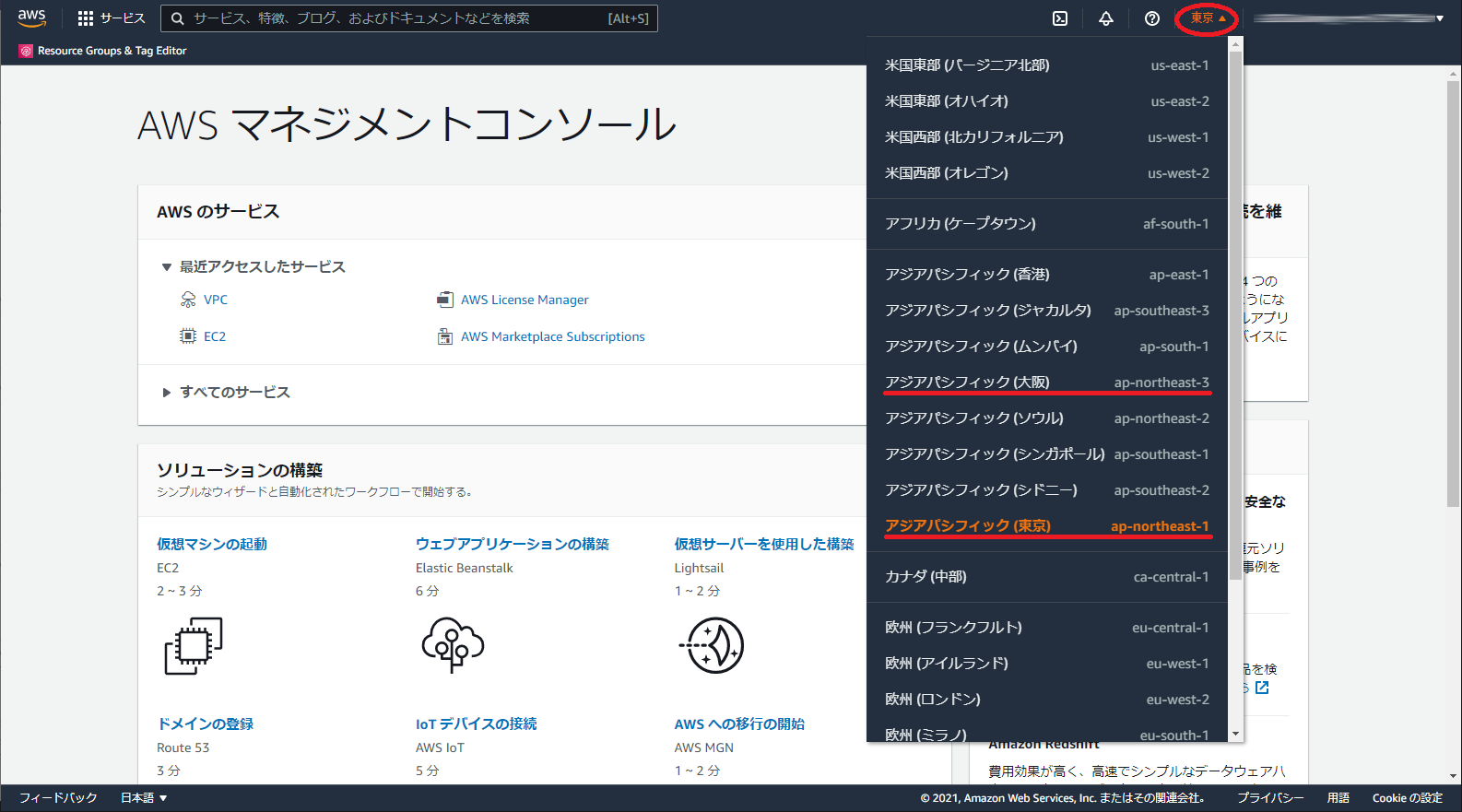

3.2.2. VPC の作成

-

サービス画面で「VPC」を選択します。

AWS マネジメントコンソール画面左上の「サービス」をクリックして、サービス画面を開き、「VPC」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「リージョン別のリソース」から「VPC」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

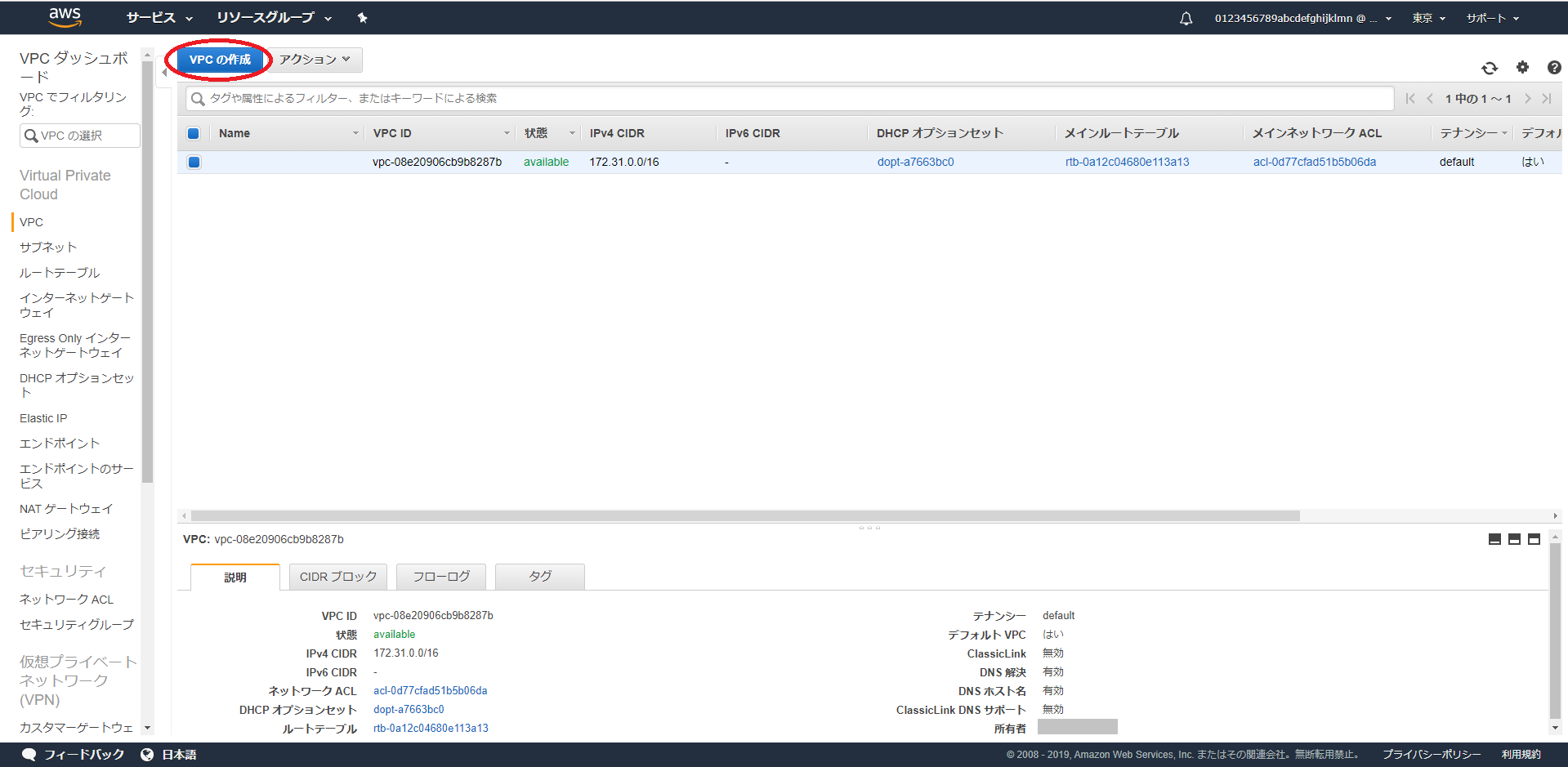

「VPC の作成」をクリックします。

AWS アカウントを作成すると、デフォルトの VPC が作成されます。

デフォルトの VPC は使用しないで、新しく VPC を作成します。 AWS マネジメントコンソール

AWS マネジメントコンソール -

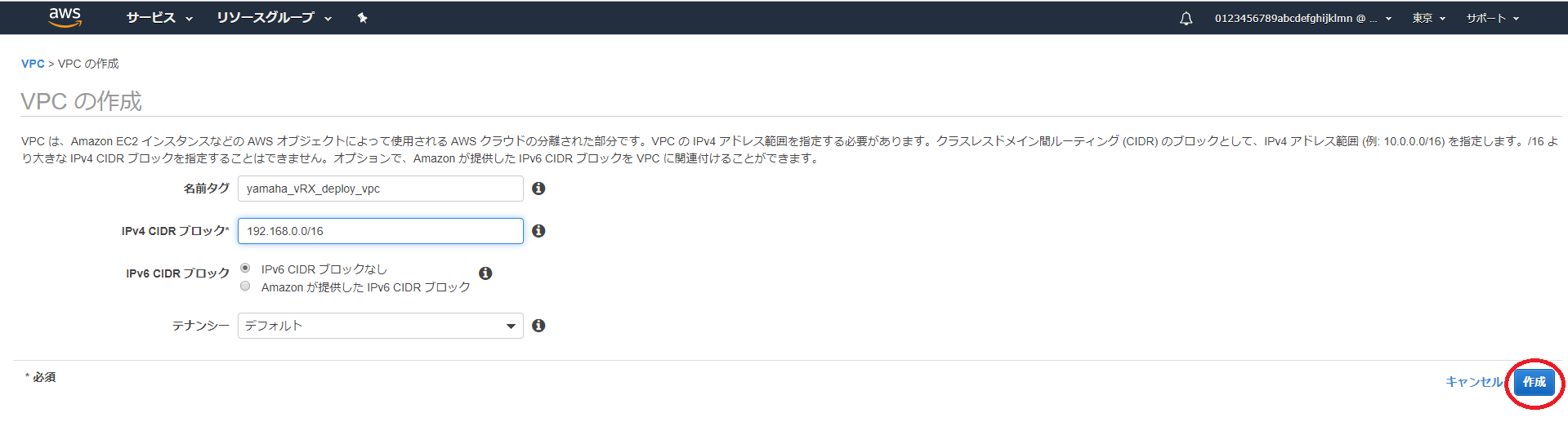

必要な項目を入力して、「作成」をクリックします。

ここでは、192.168.0.0/16 のアドレス空間を扱う VPC を作成する例で説明しています。

名前タグは、任意なので適切な名前を付けます。記入例として [名前タグ] は、yamaha_vRX_deploy_vpc、[IPv4 CIDR ブロック] は、192.168.0.0/16 としています。入力したら、「作成」ボタンをクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

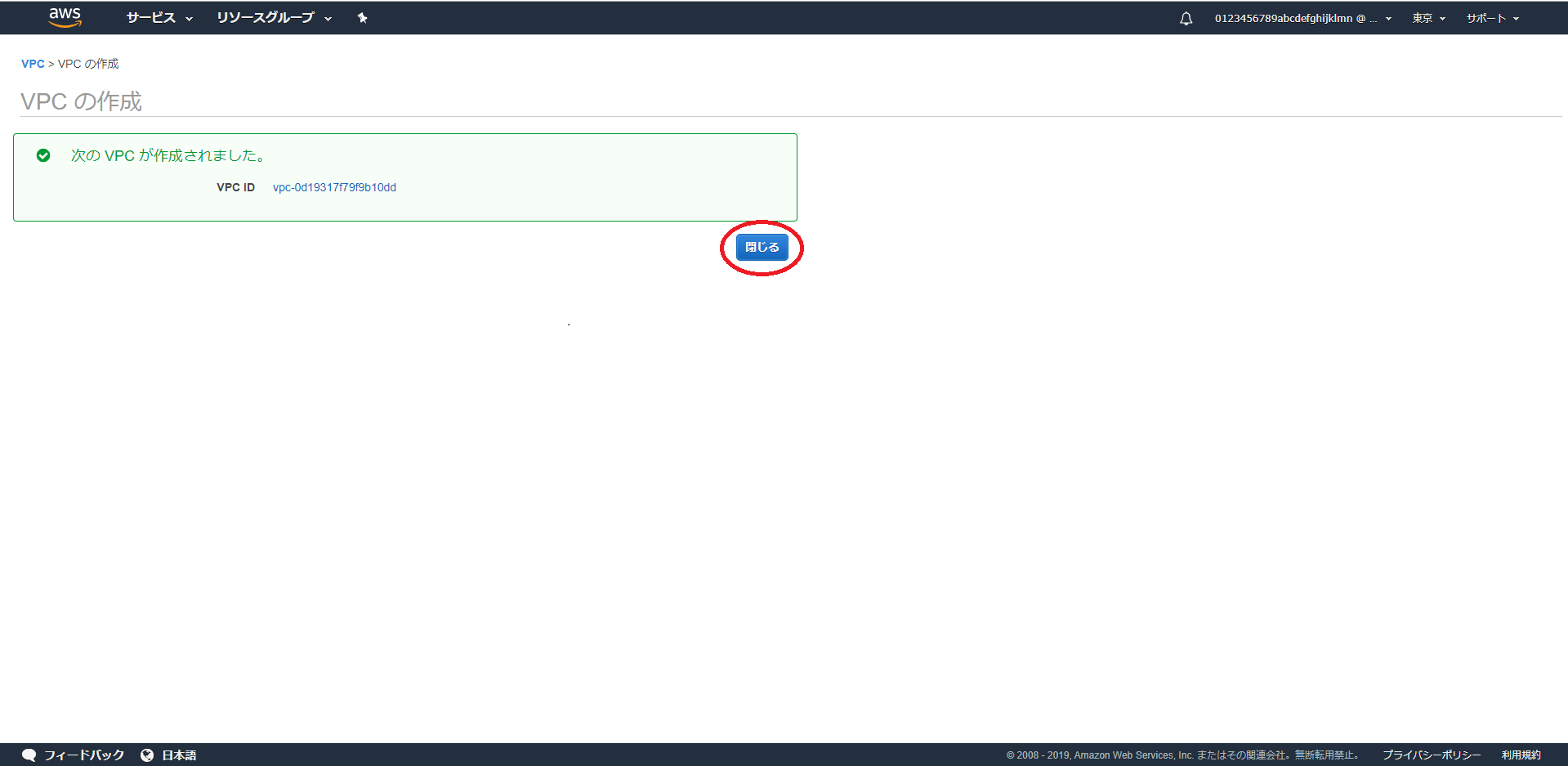

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

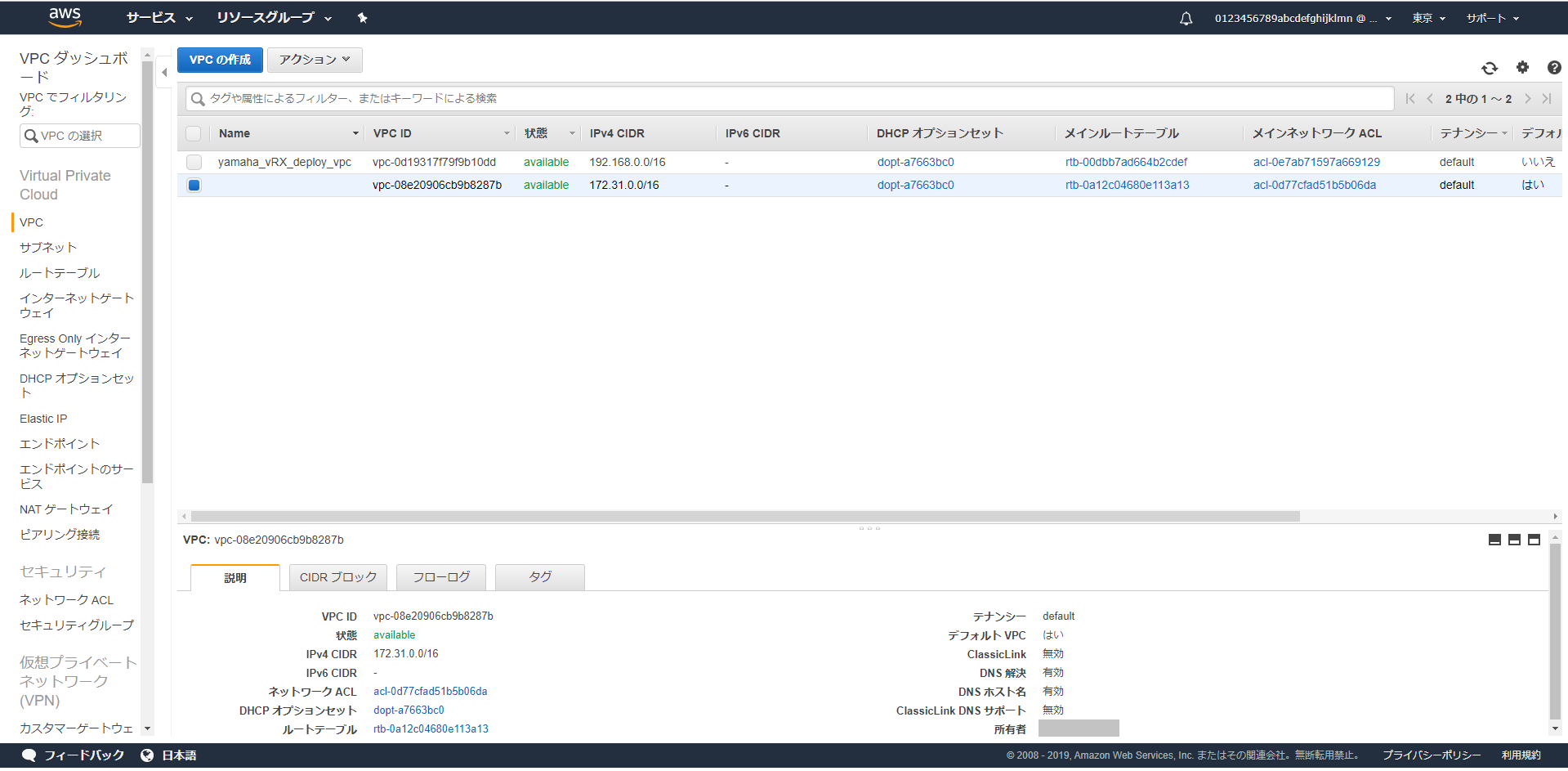

AWS マネジメントコンソール新しい VPC が作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール

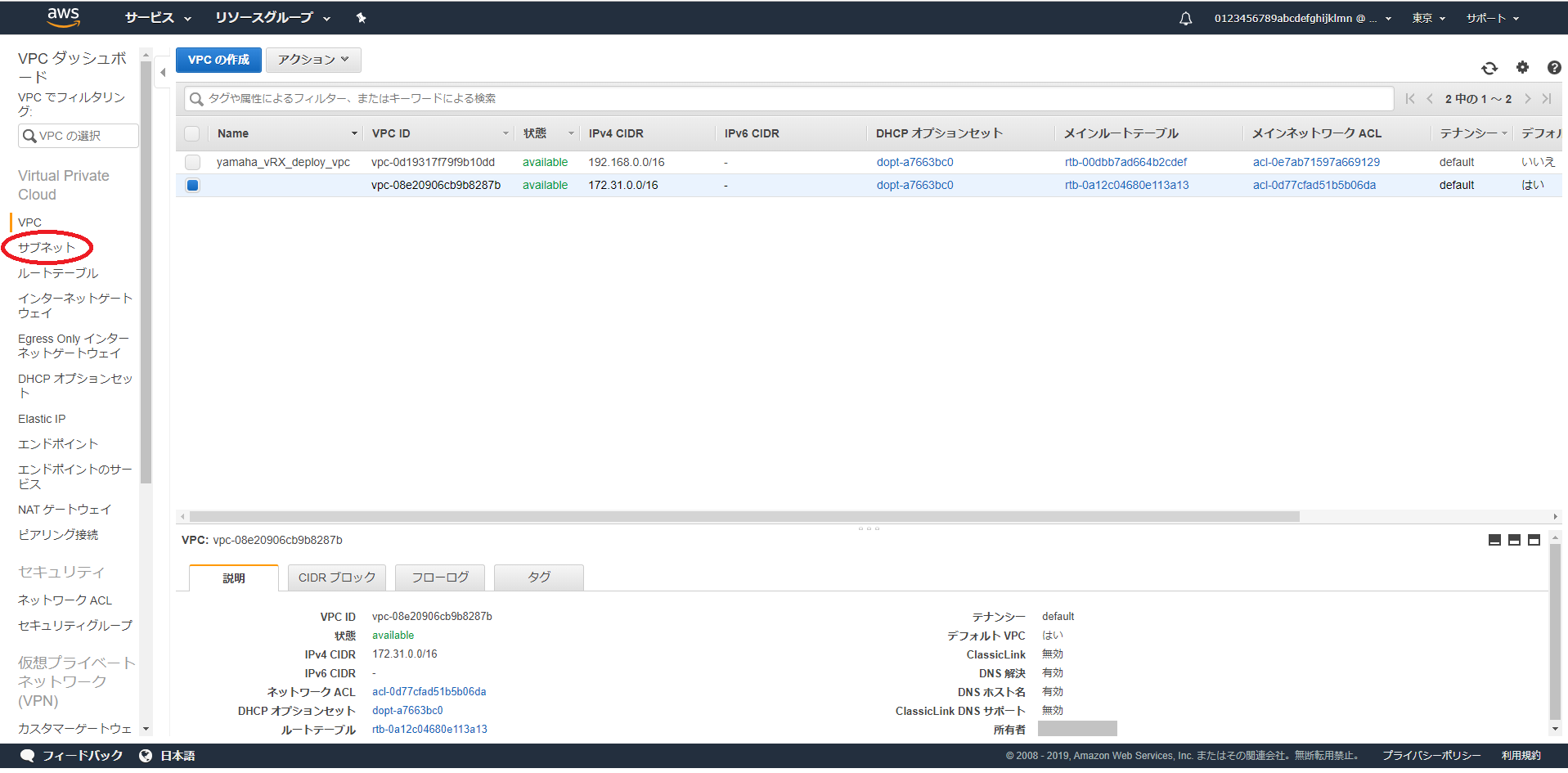

3.2.3. サブネットの作成

-

サブネットを作成します。

VPC ダッシュボードのメニューから「サブネット」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

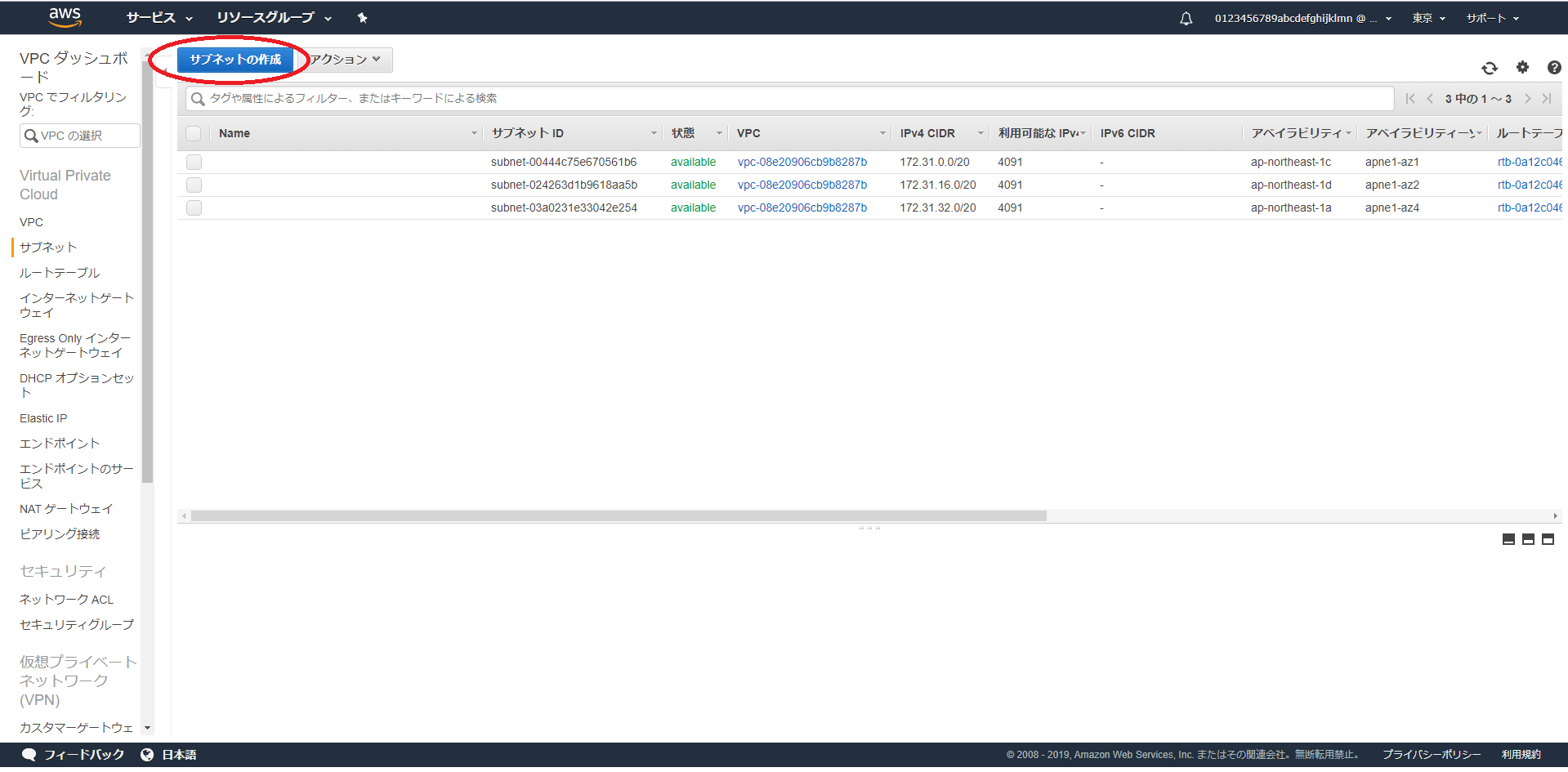

「サブネットの作成」ボタンをクリックします。

デフォルトのサブネットは使用しないで、新しくサブネットを作成します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

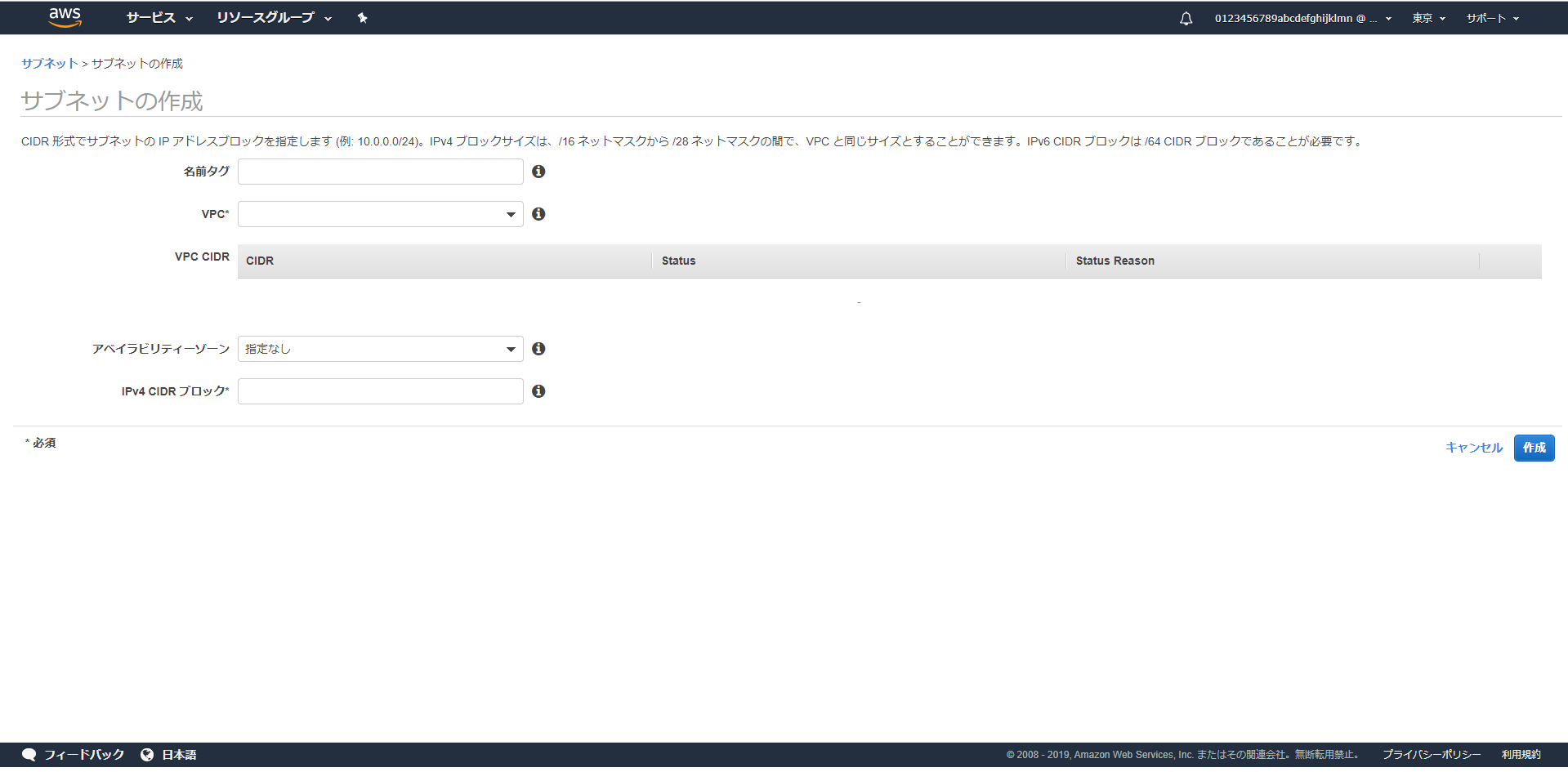

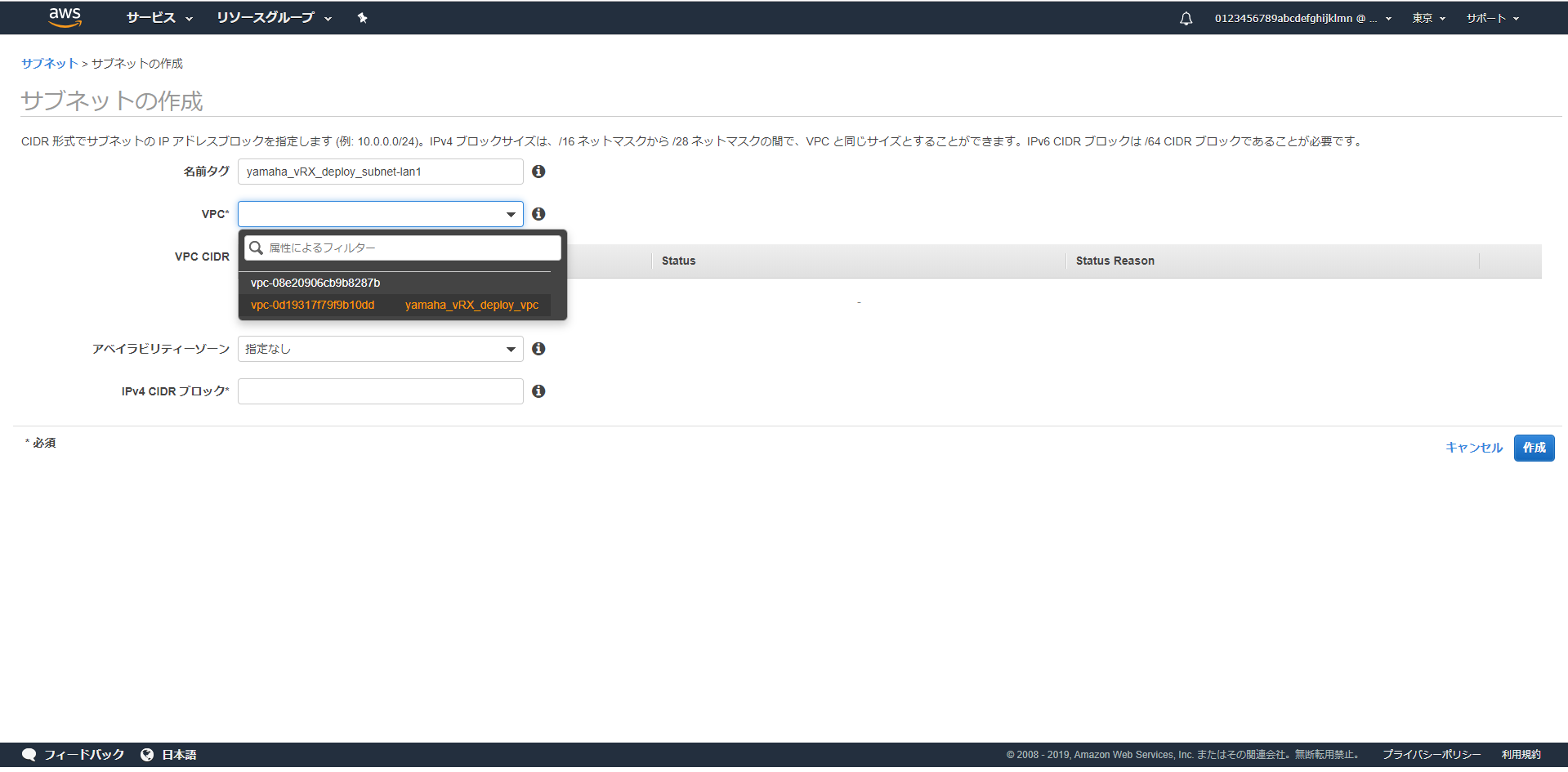

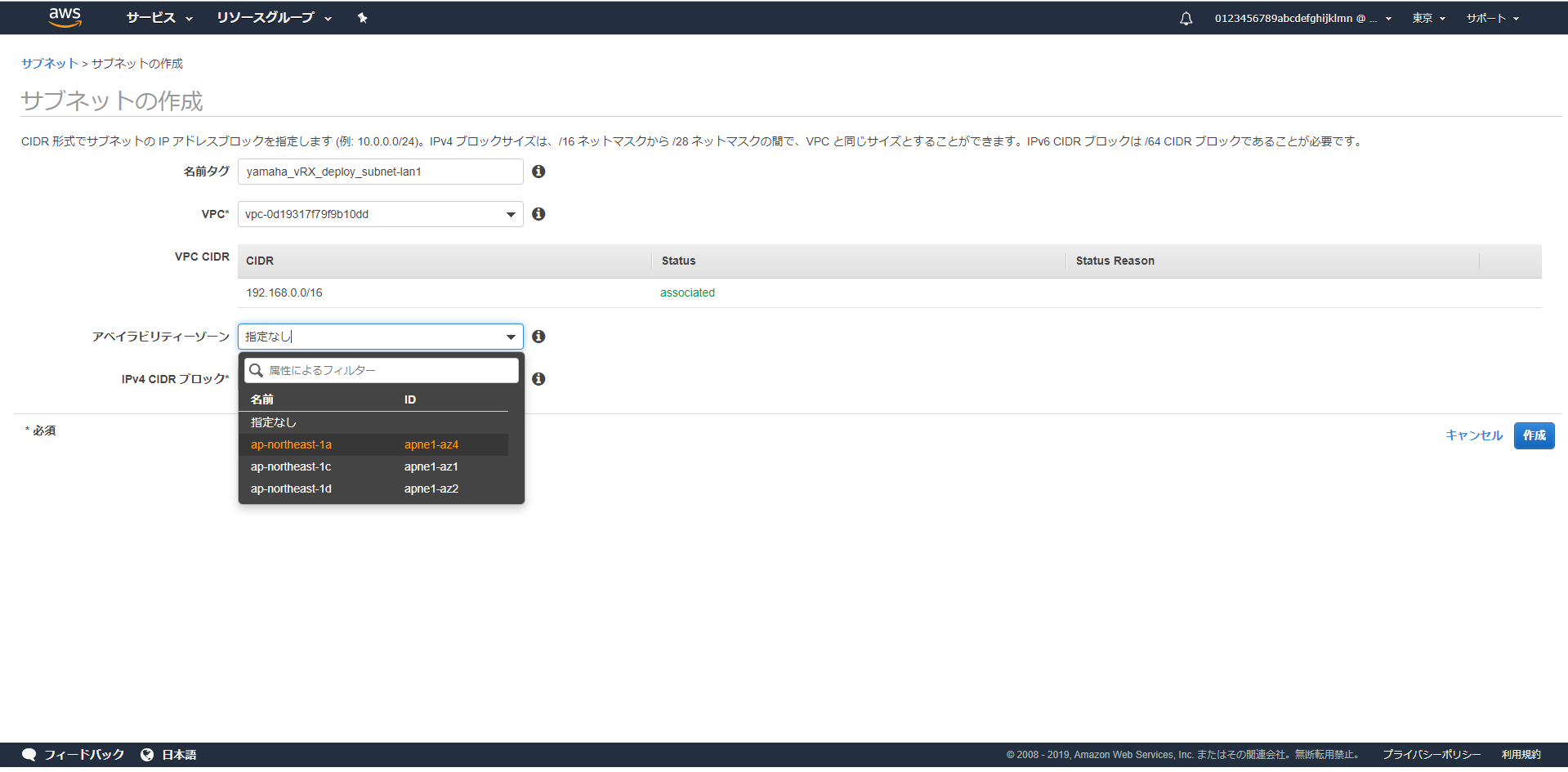

本製品の LAN1 が所属するサブネットを作成します。

AWS マネジメントコンソール

AWS マネジメントコンソール名前タグは、任意なので適切な名前を付けます。

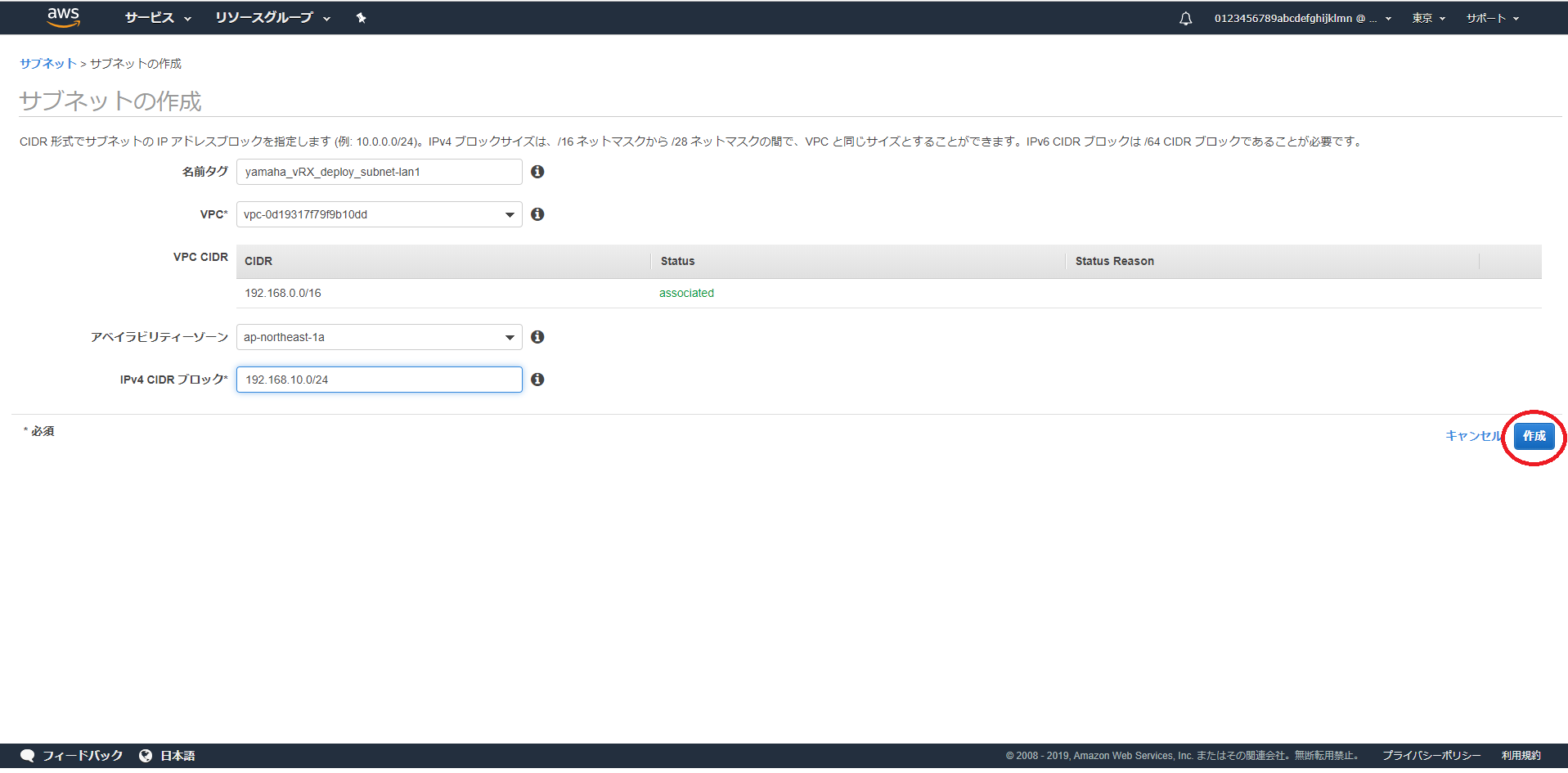

VPC は、 VPC の作成 で作成した VPC を選択します。ここでは記入例として [名前タグ] は、yamaha_vRX_deploy_subnet-lan1、[IPv4 CIDR ブロック] は、192.168.10.0/24 としています。 AWS マネジメントコンソール

AWS マネジメントコンソールアベイラビリティゾーンを指定します。

[アベイラビリティゾーン] は、3 種類から選択できます。どれを選択するかは任意です。 AWS マネジメントコンソール

AWS マネジメントコンソールここでは、192.168.10.0/24 を IPv4 CIDR ブロックに入力して、「作成」をクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

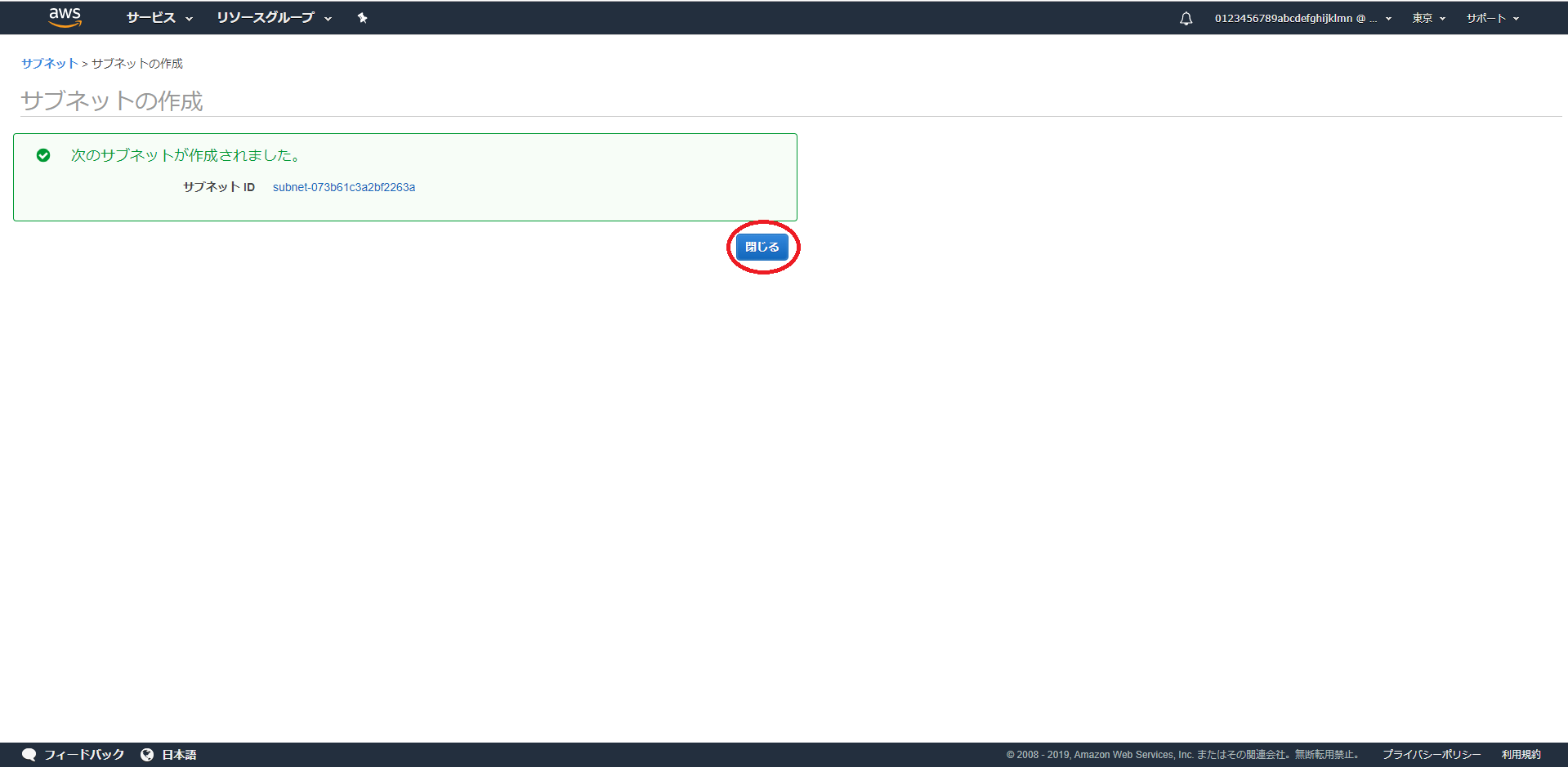

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

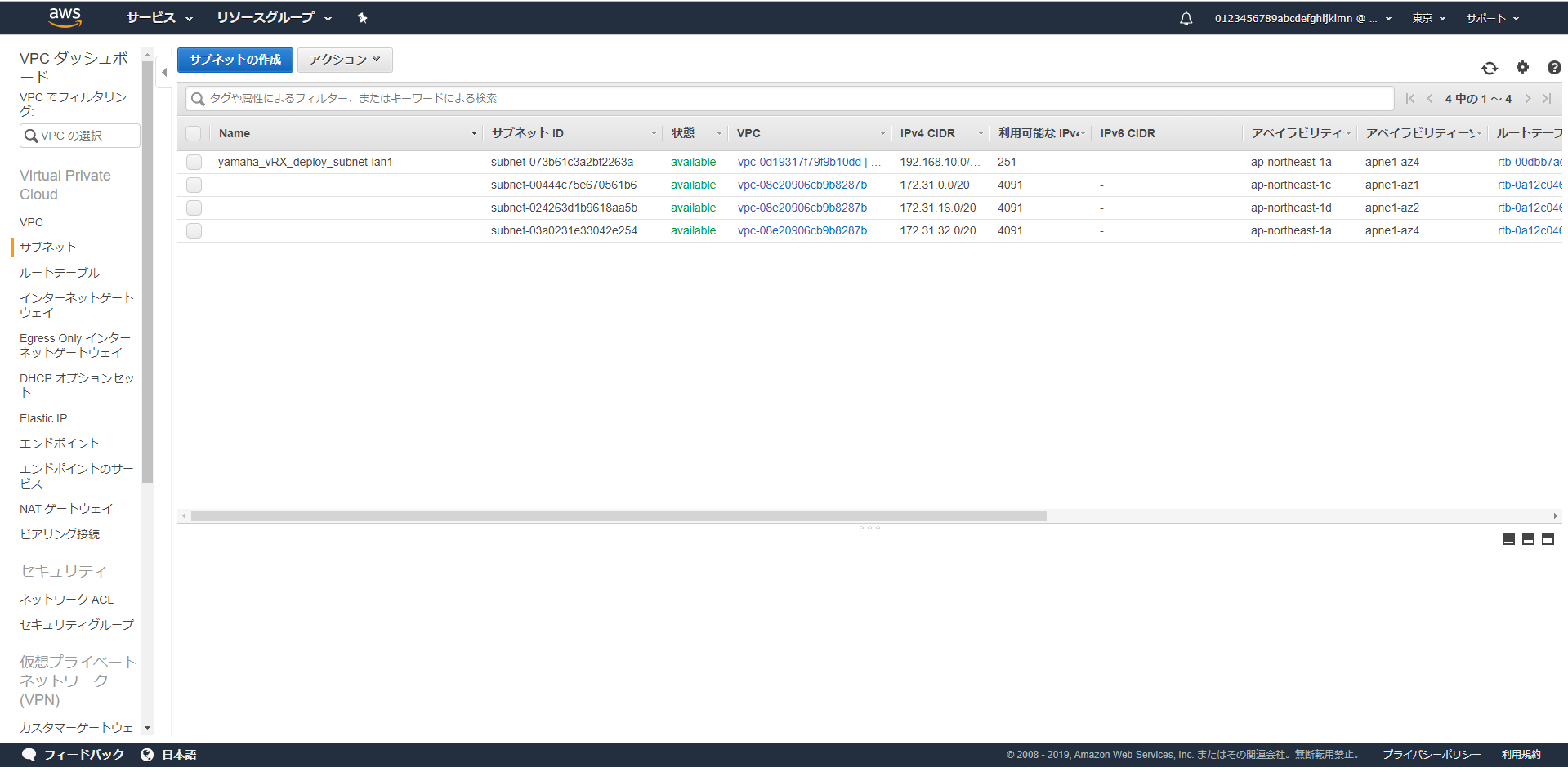

AWS マネジメントコンソール新しいサブネットが作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

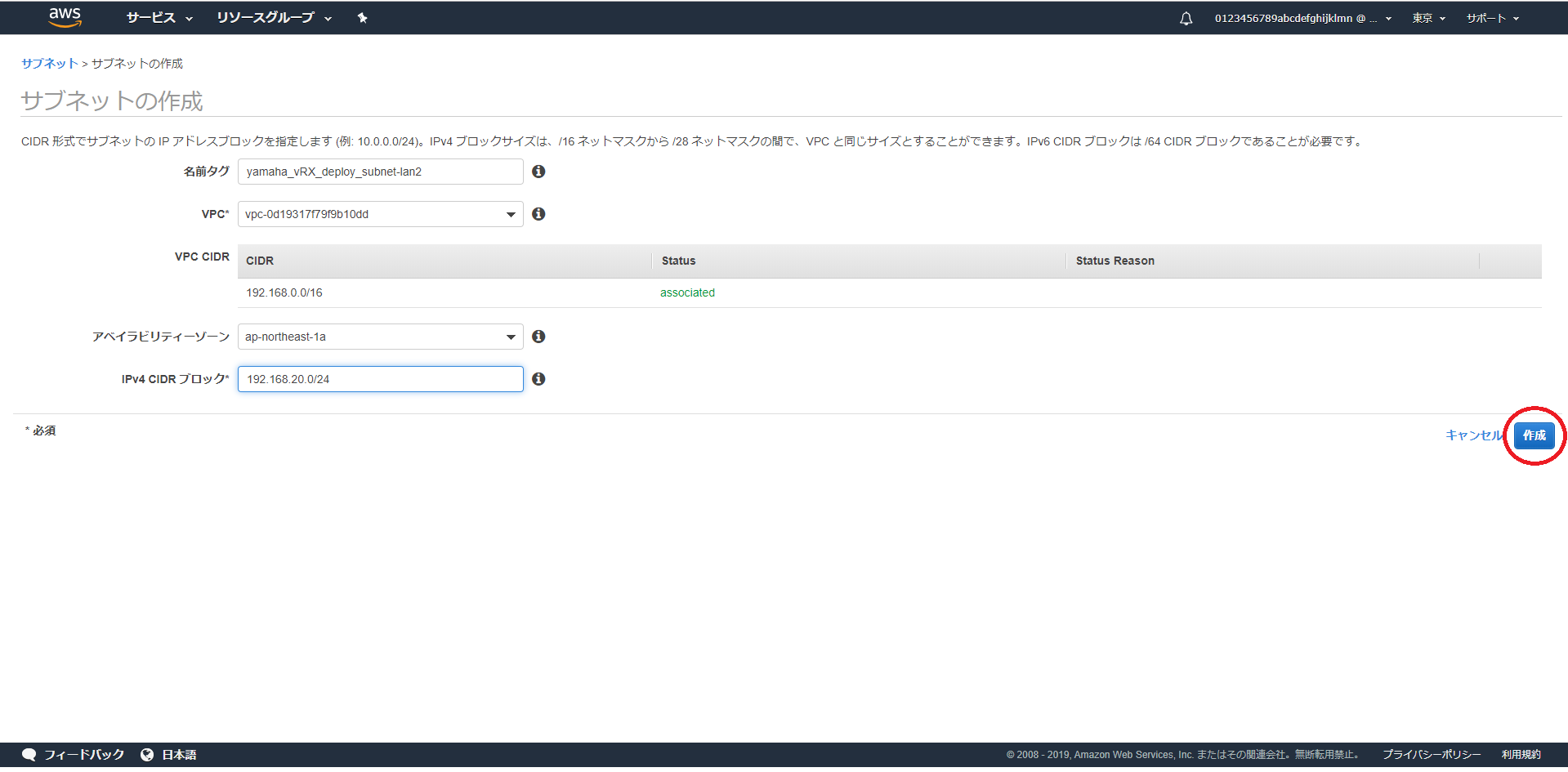

本製品の LAN2 が所属するサブネットを作成します。

ここでは記入例として [名前タグ] は、yamaha_vRX_deploy_subnet-lan2、[IPv4 CIDR ブロック] は、192.168.20.0/24 としています。VPC は、 VPC の作成 で作成した VPC を選択します。

アベイラビリティゾーンは、LAN1 のサブネットと同じアベイラビリティゾーンを選択してください。

192.168.20.0/24 を IPv4 CIDR ブロックに入力して、「作成」をクリックします。 AWS マネジメントコンソール

AWS マネジメントコンソール -

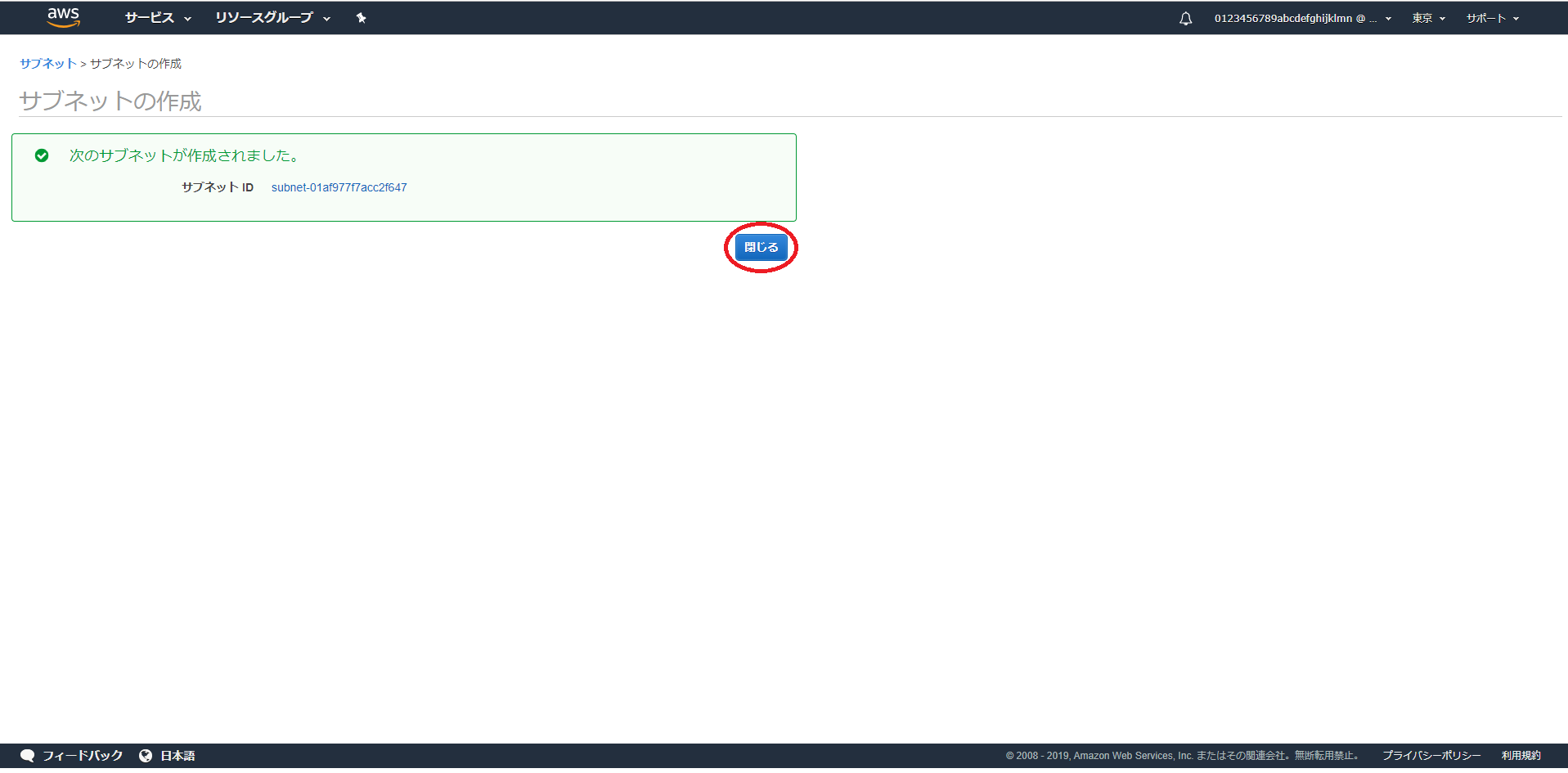

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

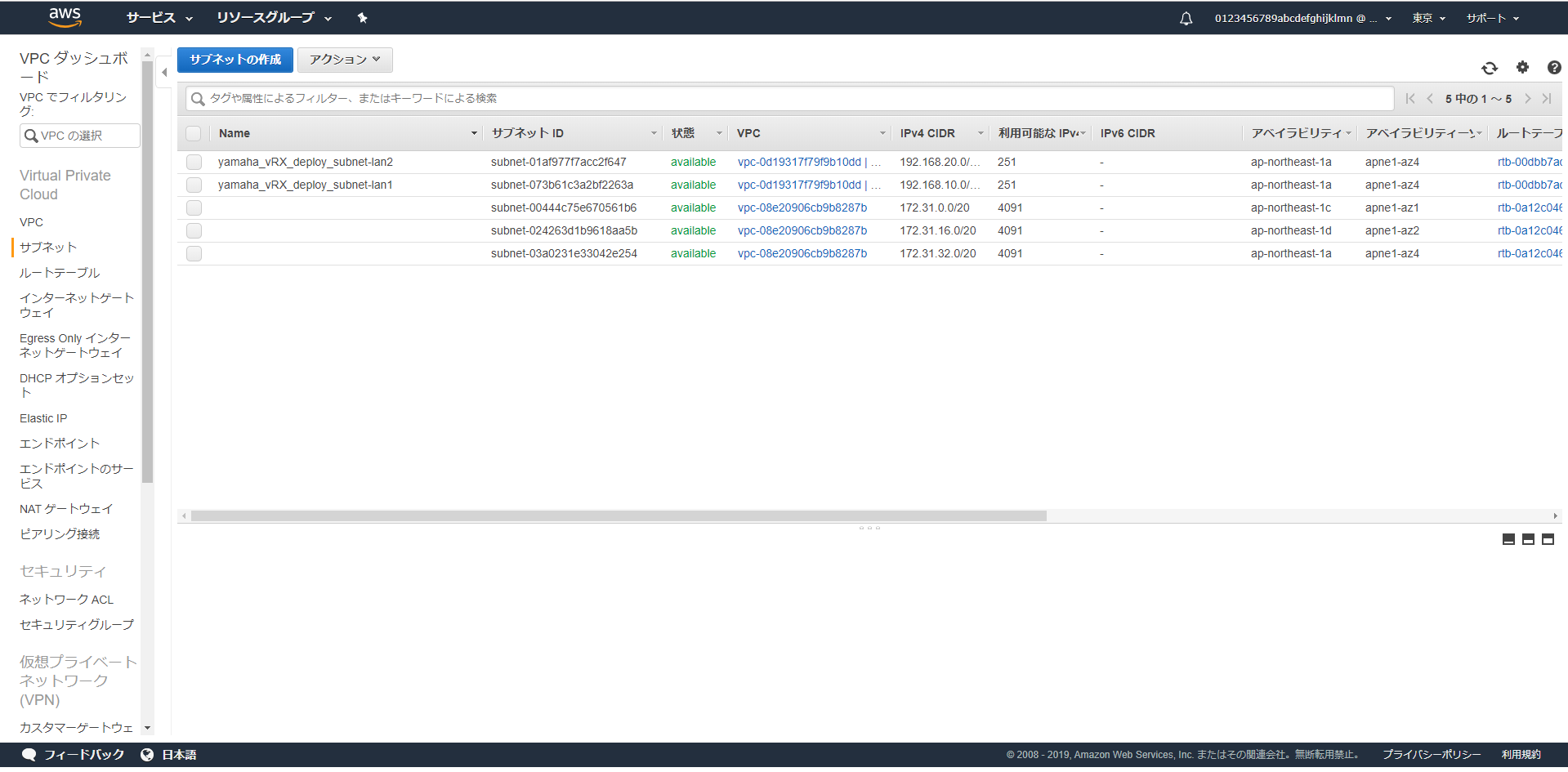

AWS マネジメントコンソール新しいサブネットが作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール

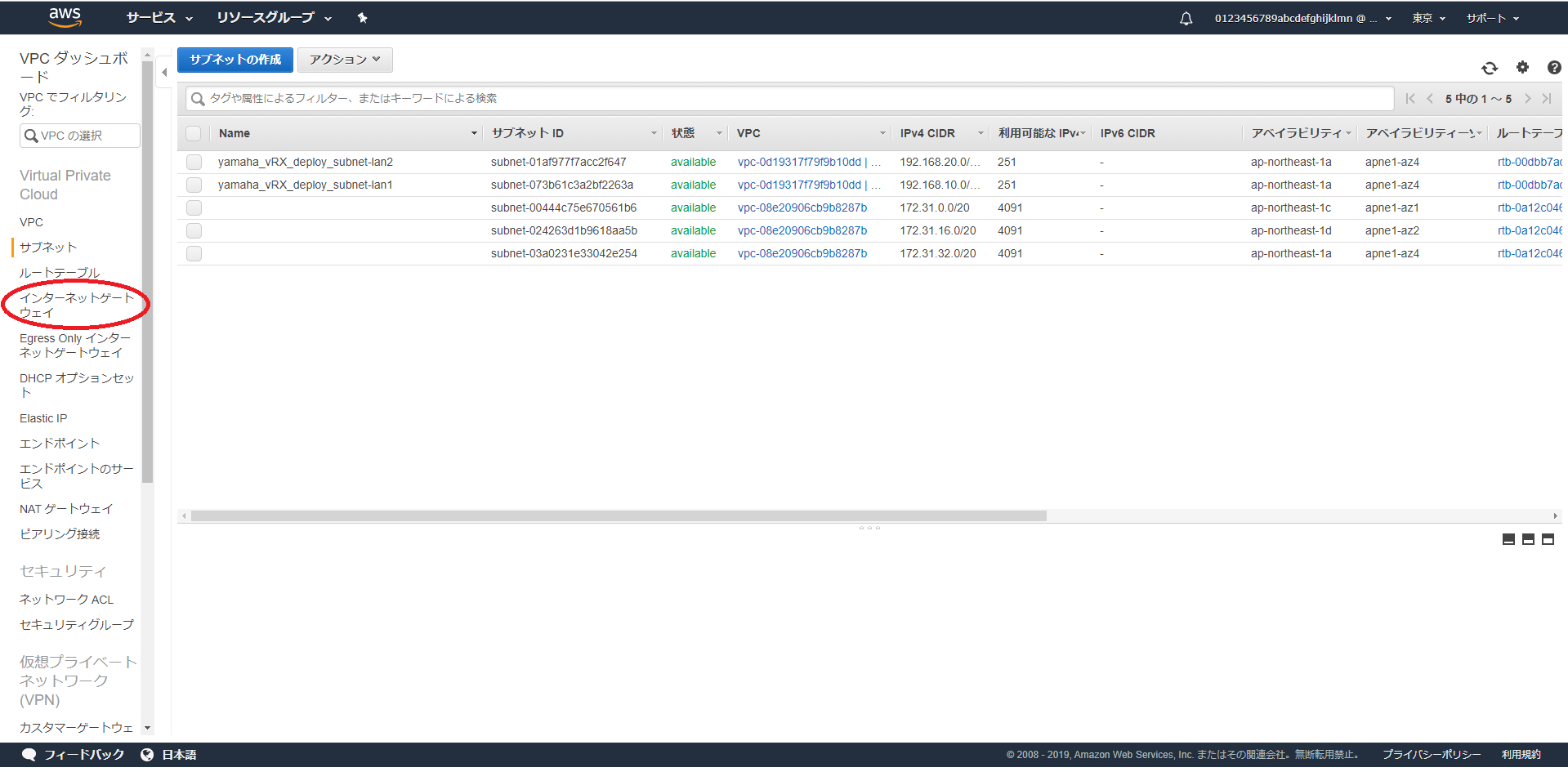

3.2.4. インターネットゲートウェイの作成とアタッチ

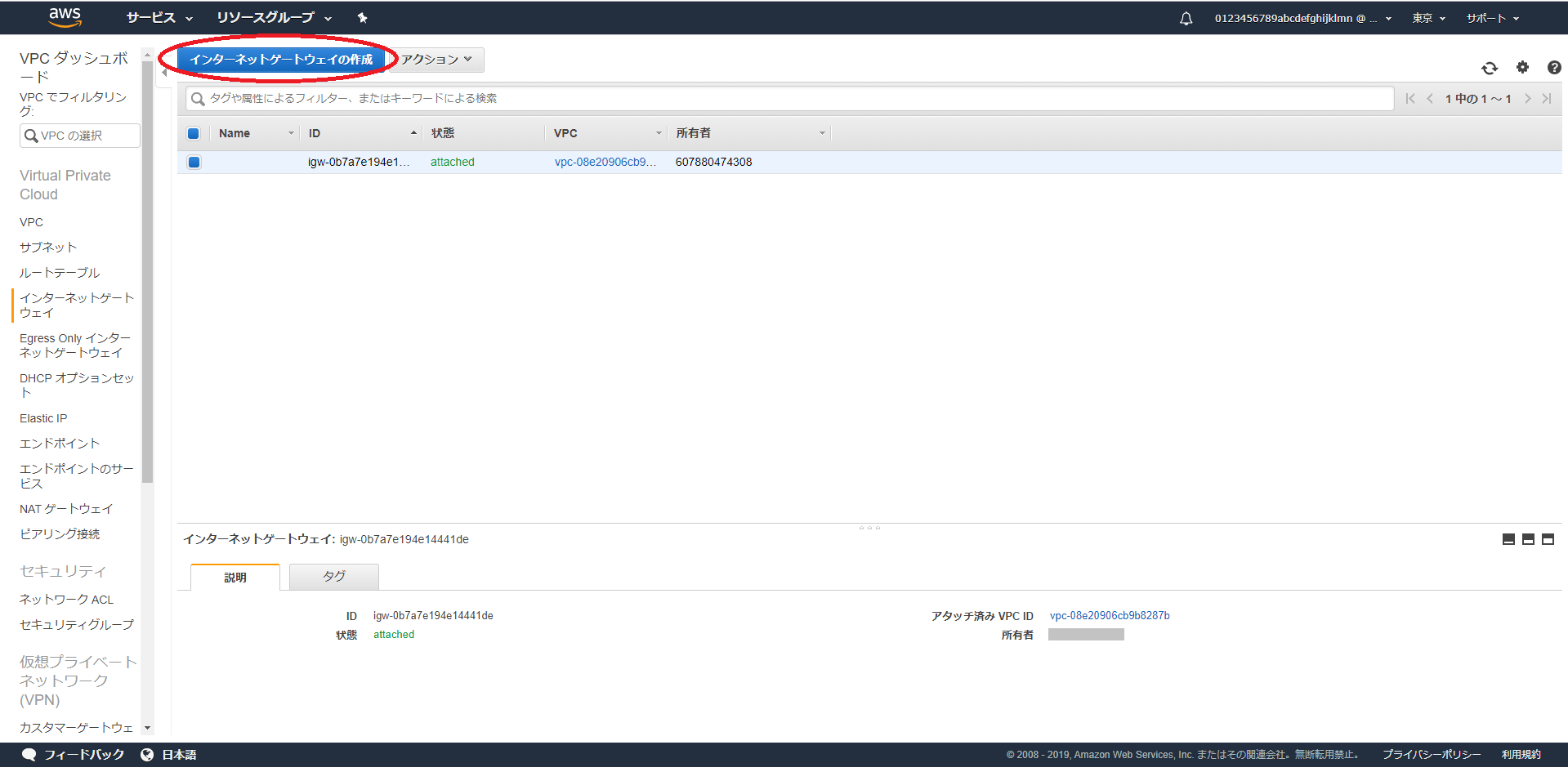

-

VPC ダッシュボードのメニューから「インターネットゲートウェイ」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「インターネットゲートウェイの作成」ボタンをクリックします。

デフォルトのインターネットゲートウェイは使用しないで、新しくインターネットゲートウェイを作成します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

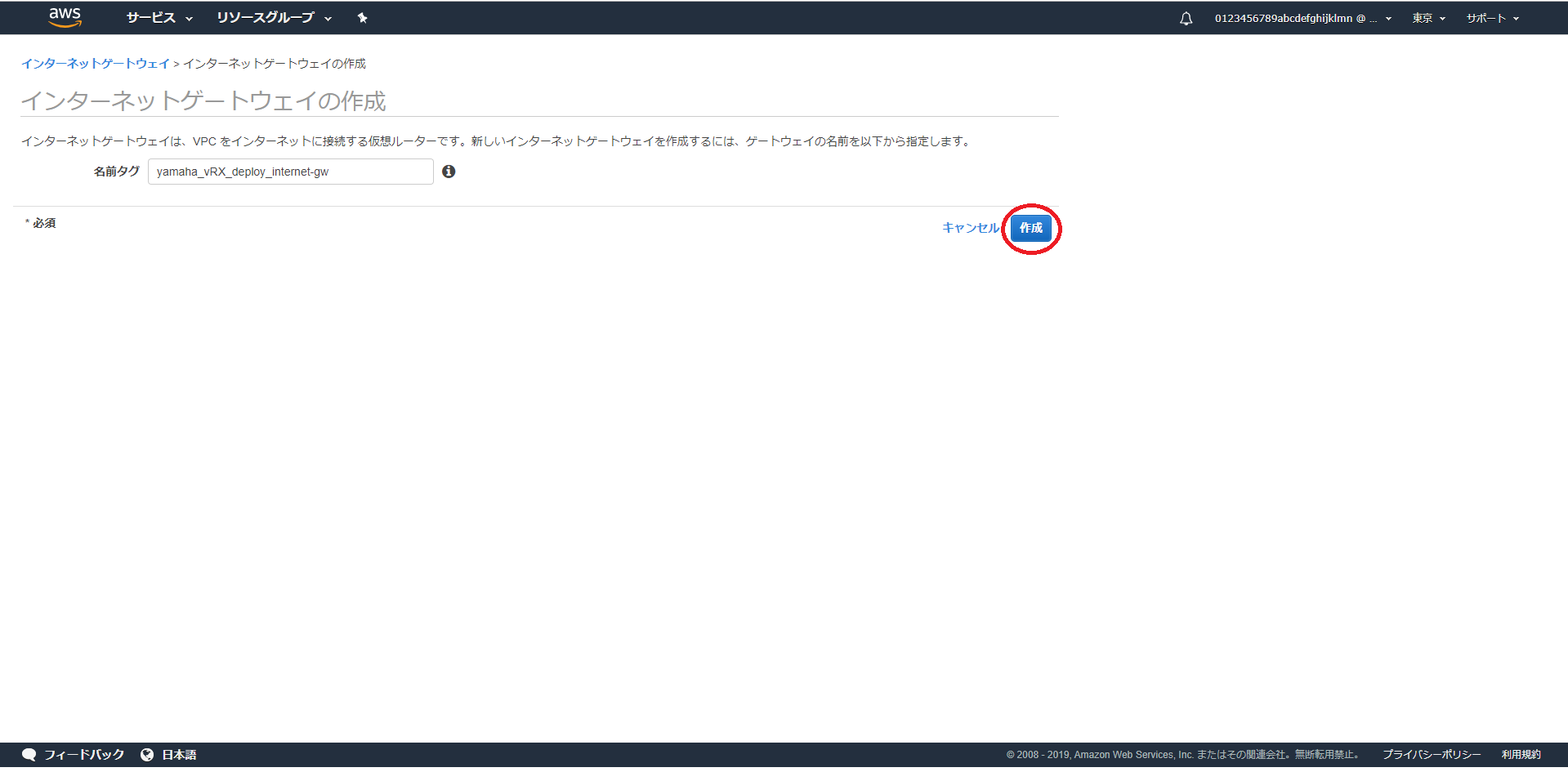

[名前タグ] に、作成するインターネットゲートウェイの名前を入力して、「作成」をクリックします。

名前タグは、任意なので適切な名前を付けます。

ここでは記入例として [名前タグ] は、yamaha_vRX_deploy_internet-gw としています。 AWS マネジメントコンソール

AWS マネジメントコンソール -

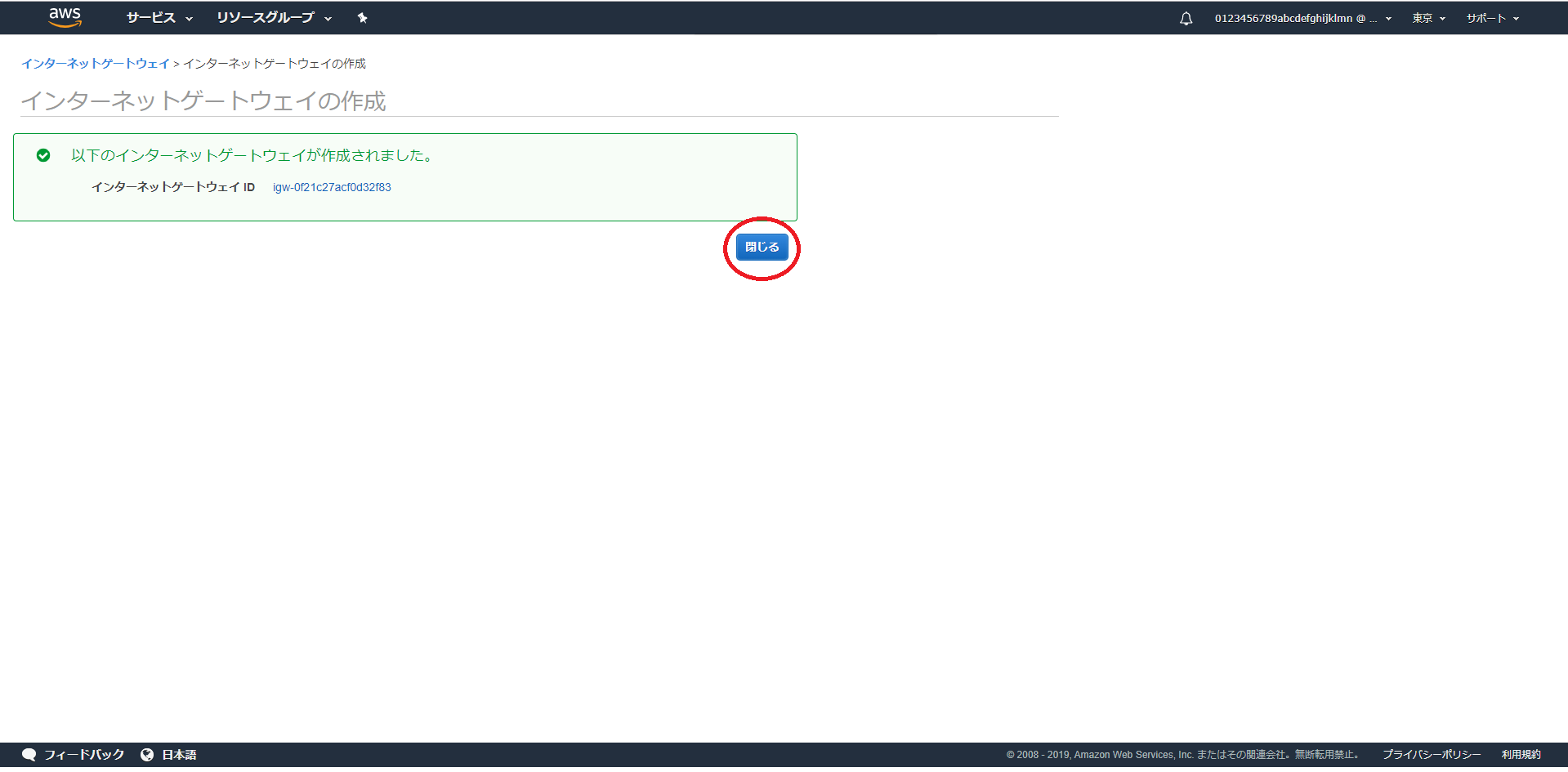

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

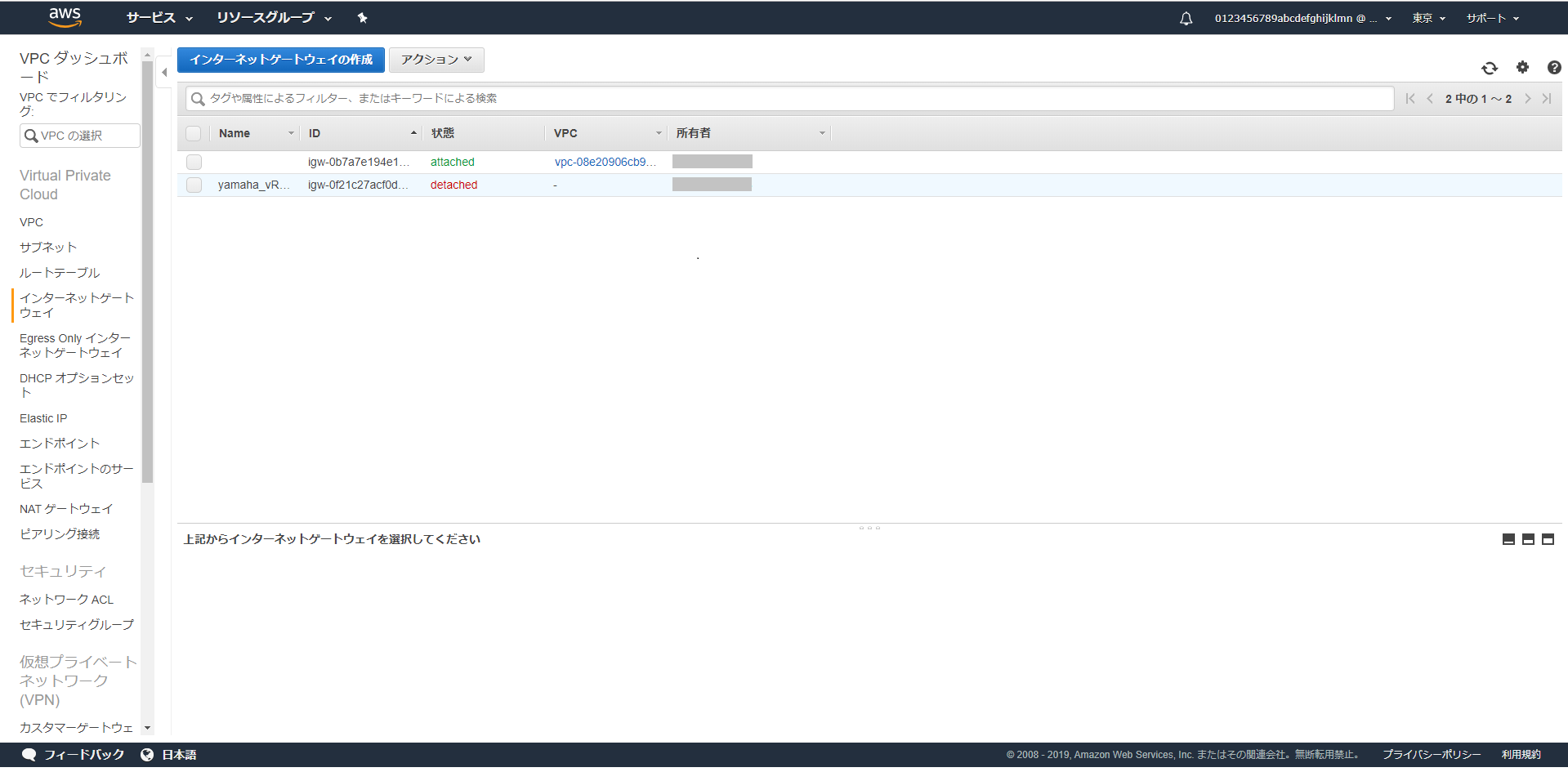

AWS マネジメントコンソール新しいインターネットゲートウェイが作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

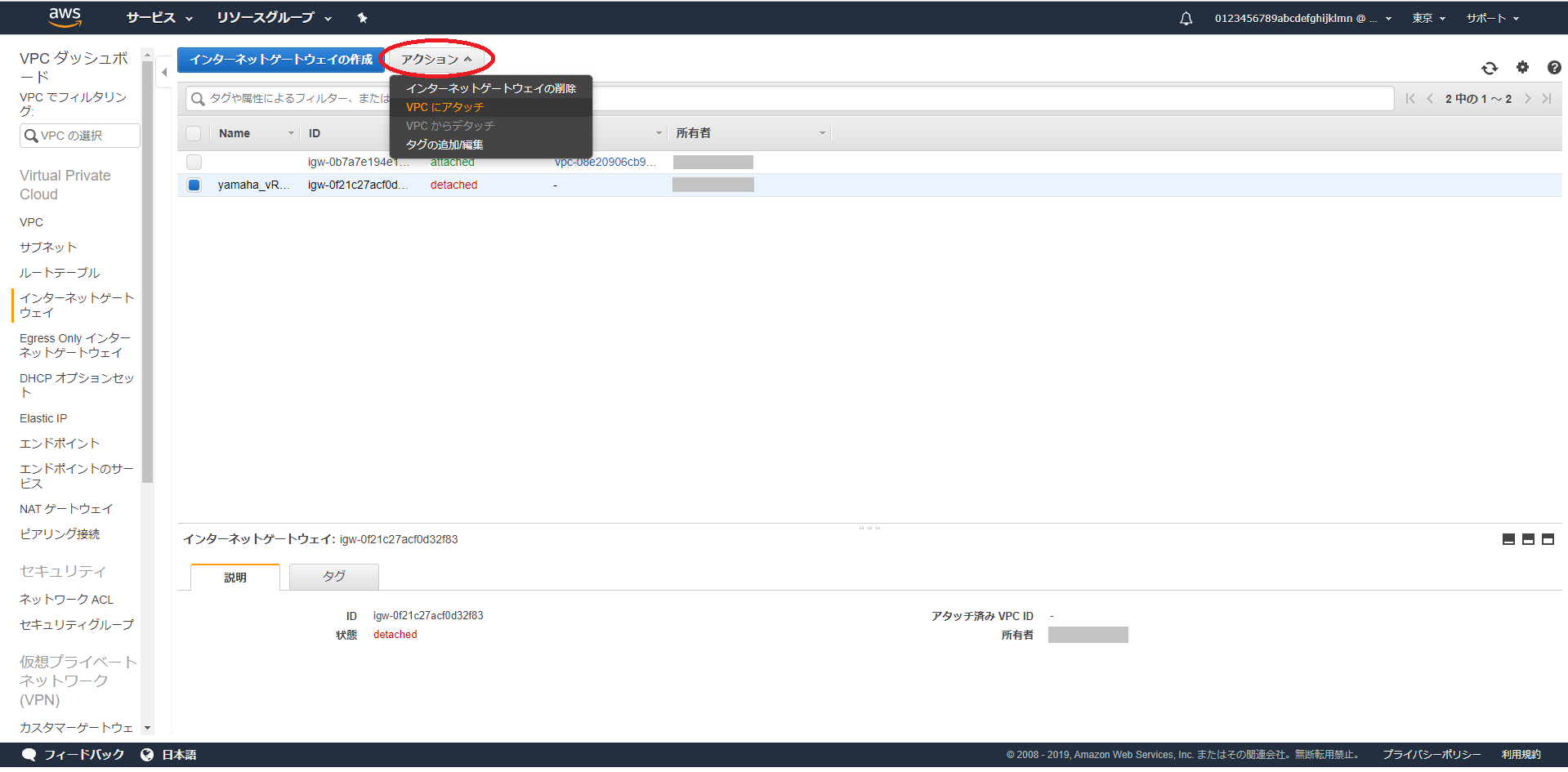

「アクション」から「VPC にアタッチ」を選択します。

作成したインターネットゲートウェイを VPC にアタッチします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

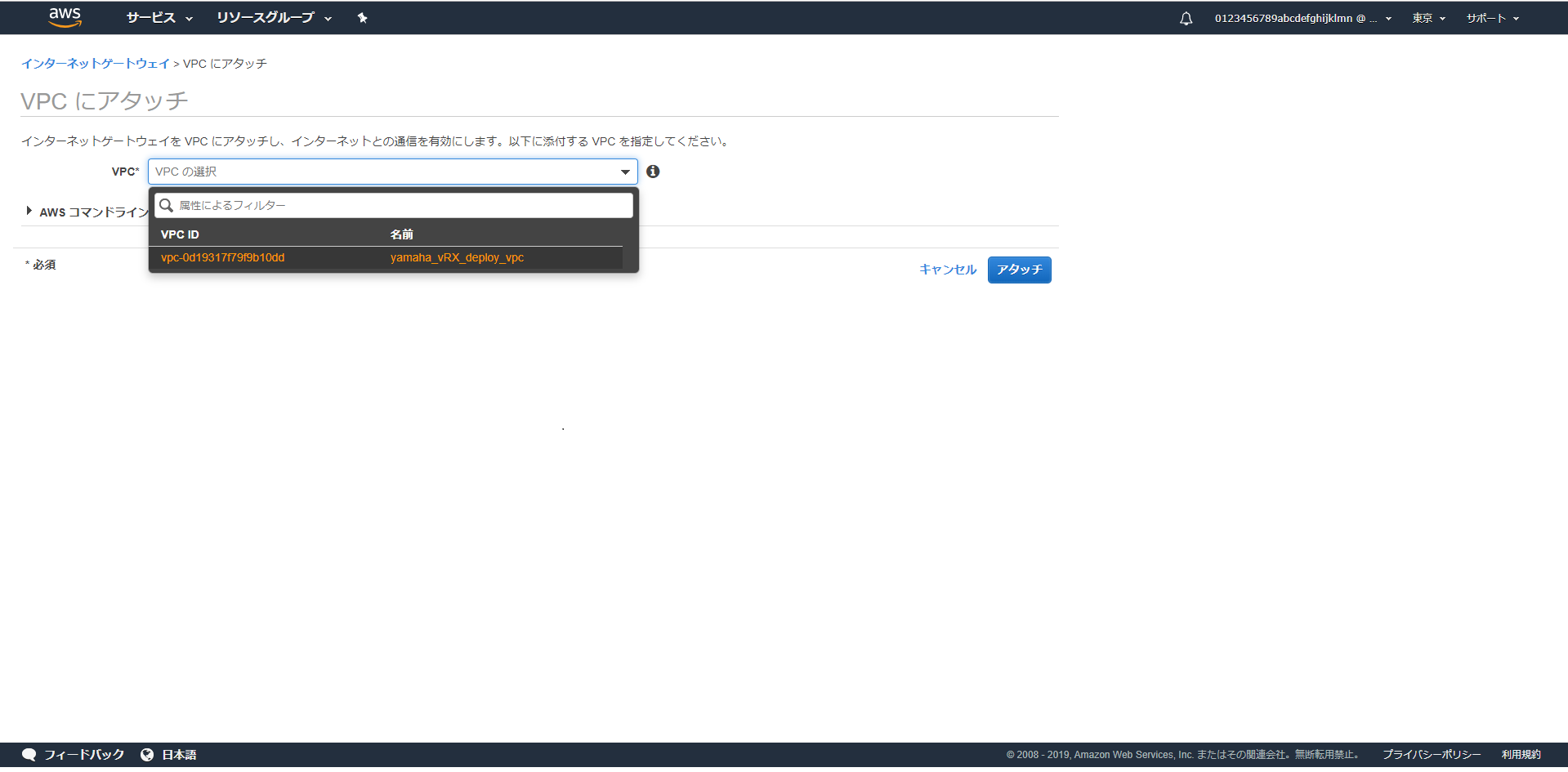

VPC の作成 で作成した VPC ID を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

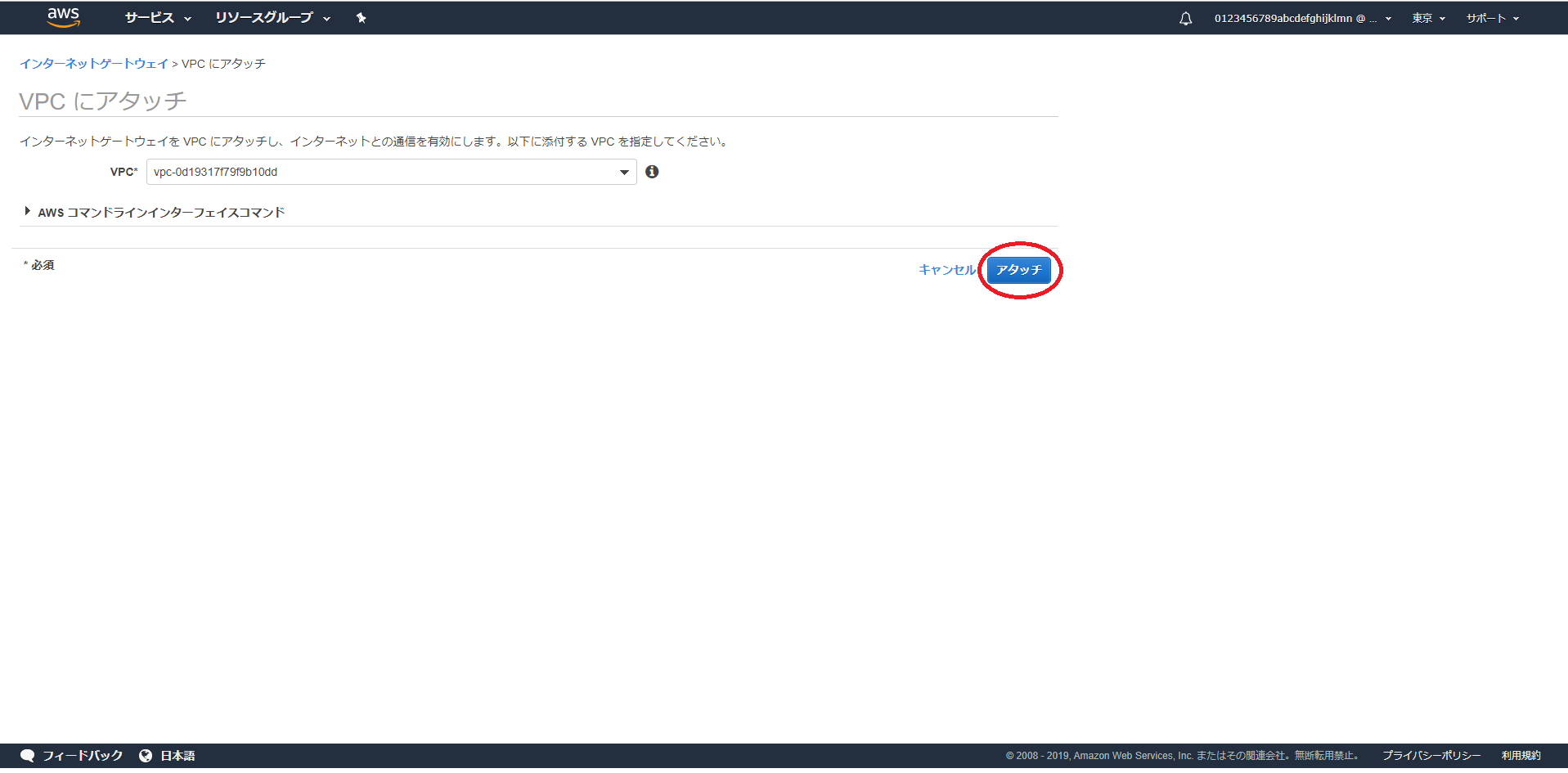

「アタッチ」ボタンをクリックします。

AWS マネジメントコンソール

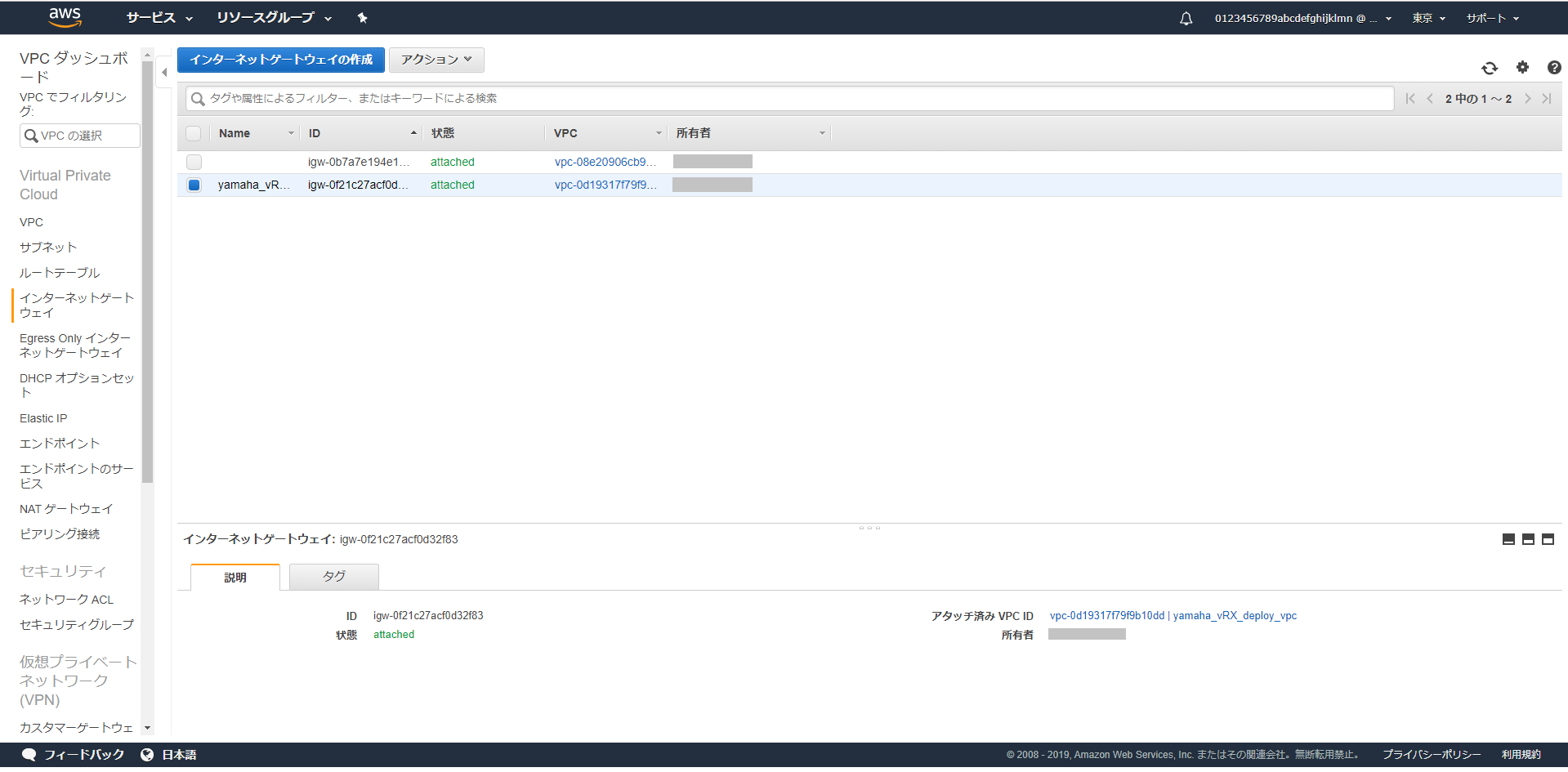

AWS マネジメントコンソール新しいインターネットゲートウェイに VPC がアタッチされていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール

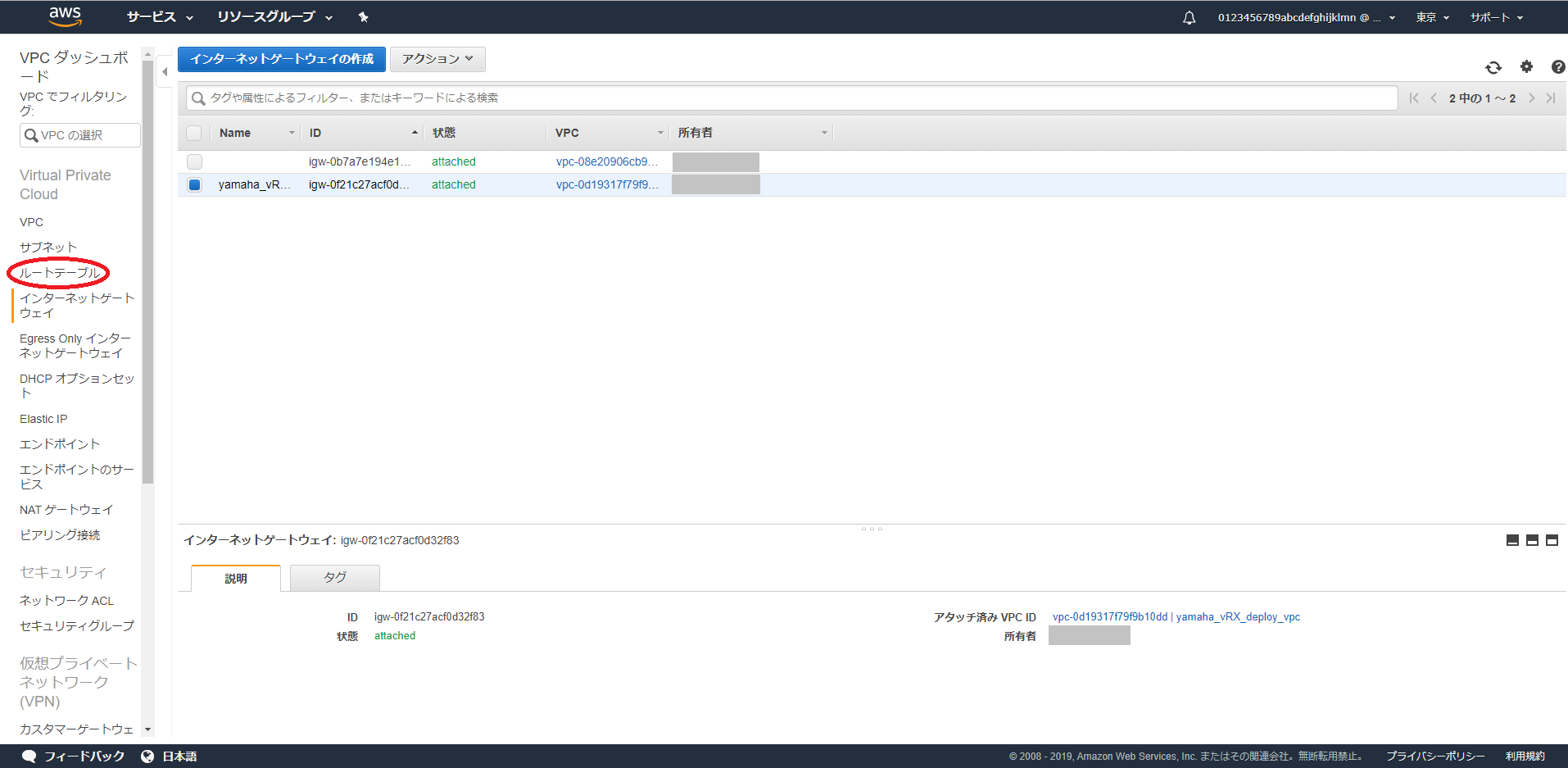

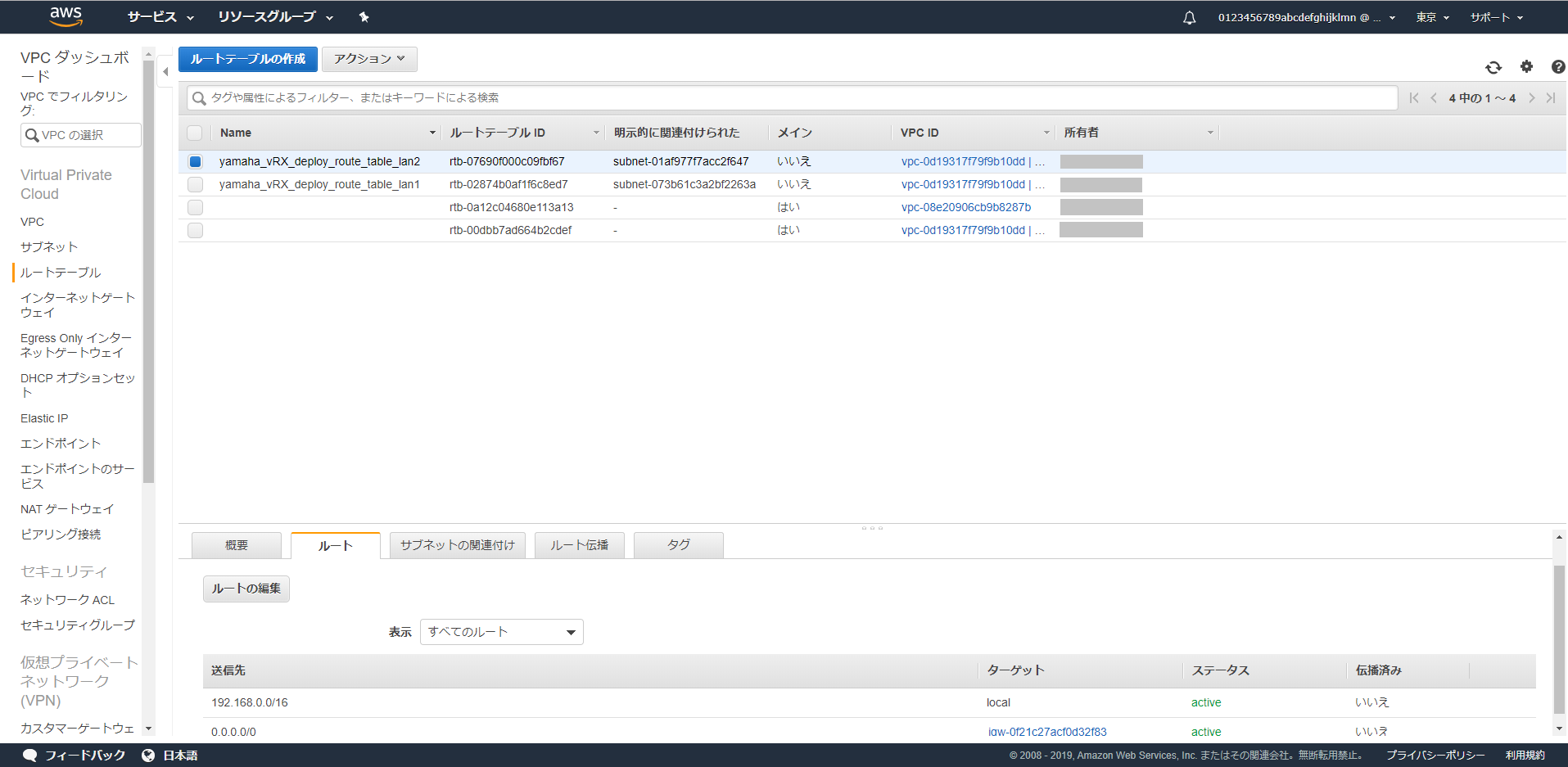

3.2.5. ルートテーブルの作成と変更

-

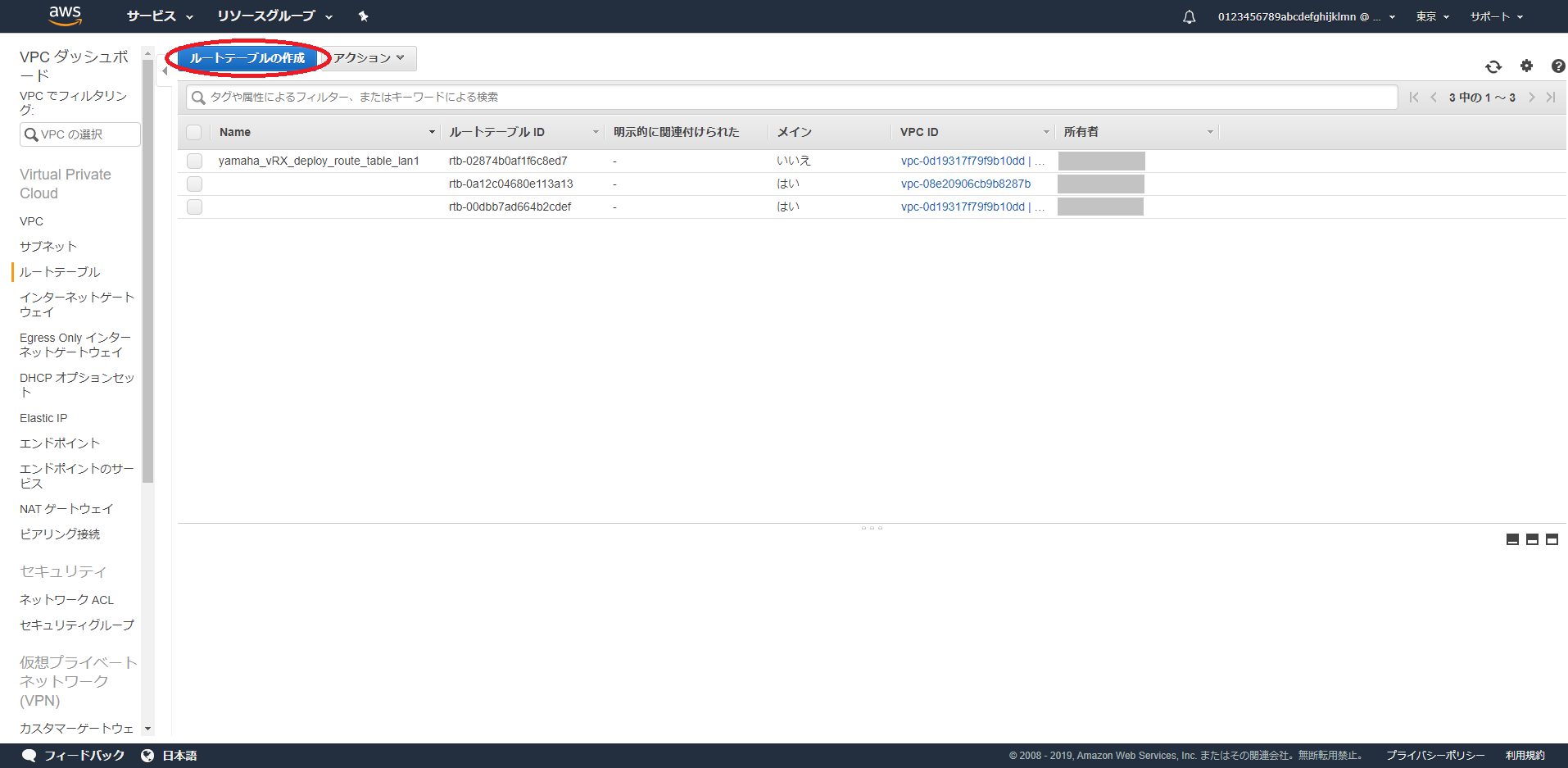

VPC ダッシュボードメニューから「ルートテーブル」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

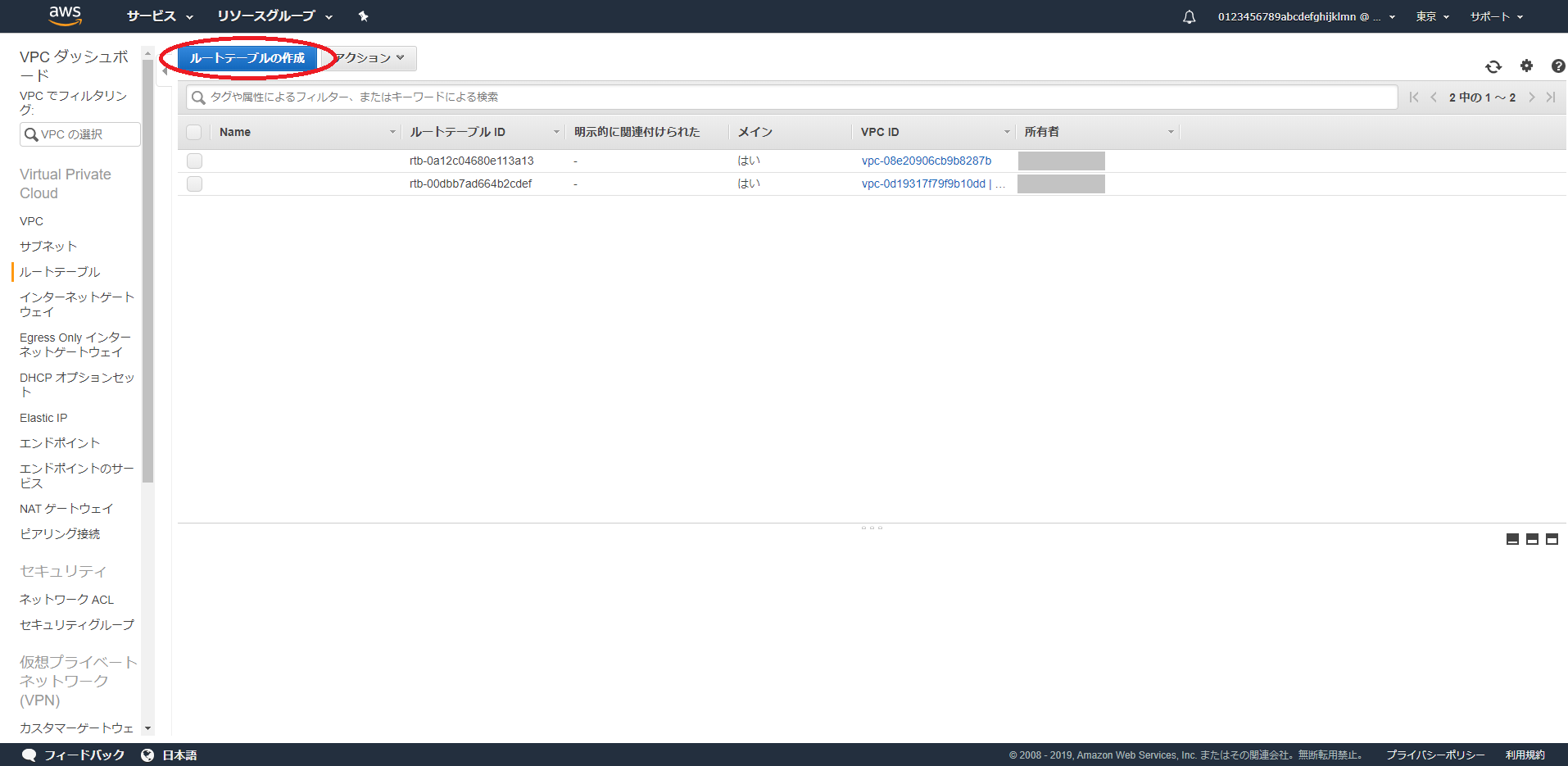

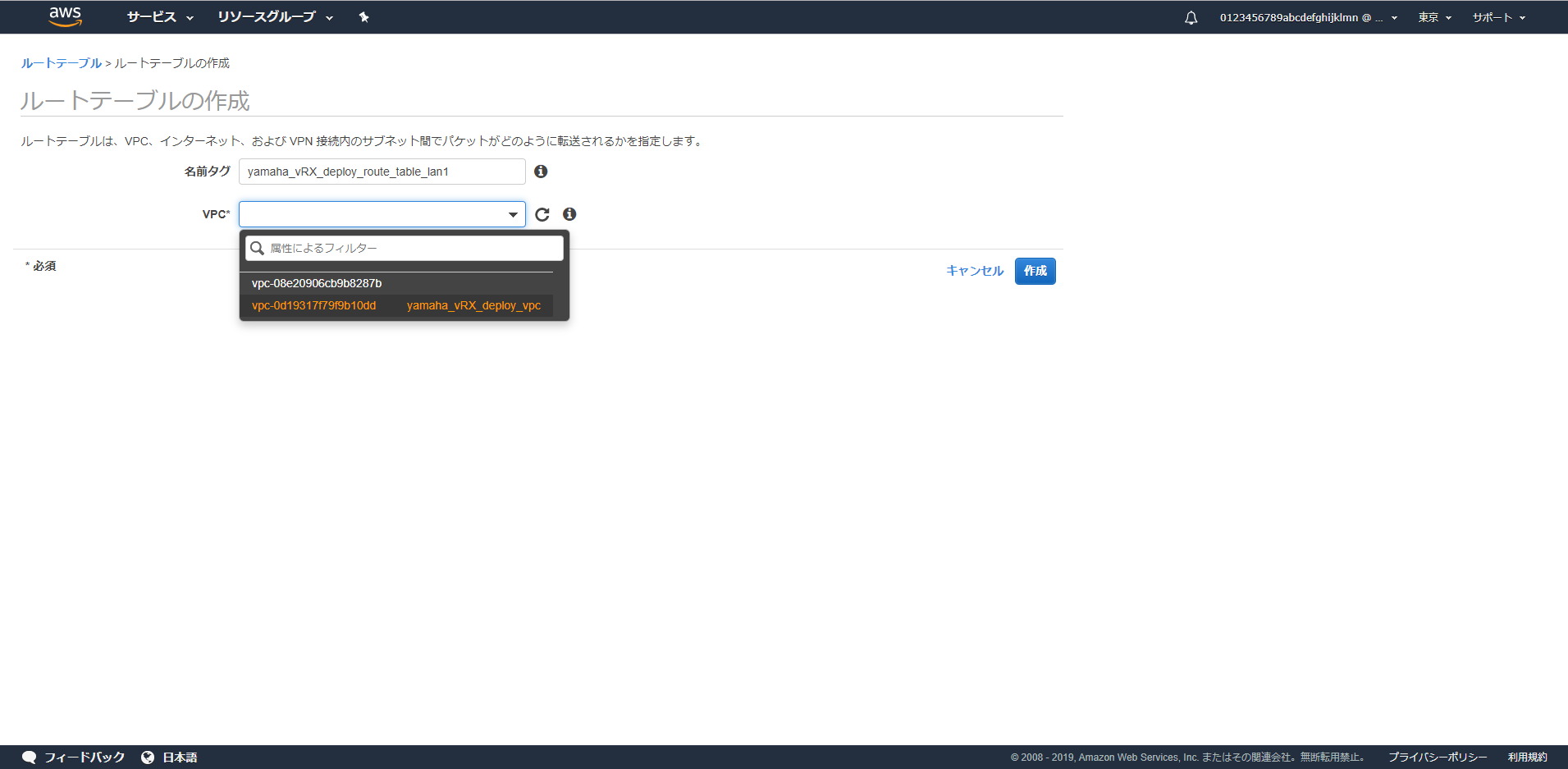

本製品の LAN1 インターフェイスが所属するサブネットのルートテーブルを作成します。

「ルートテーブルの作成」をクリックします。

AWS マネジメントコンソール

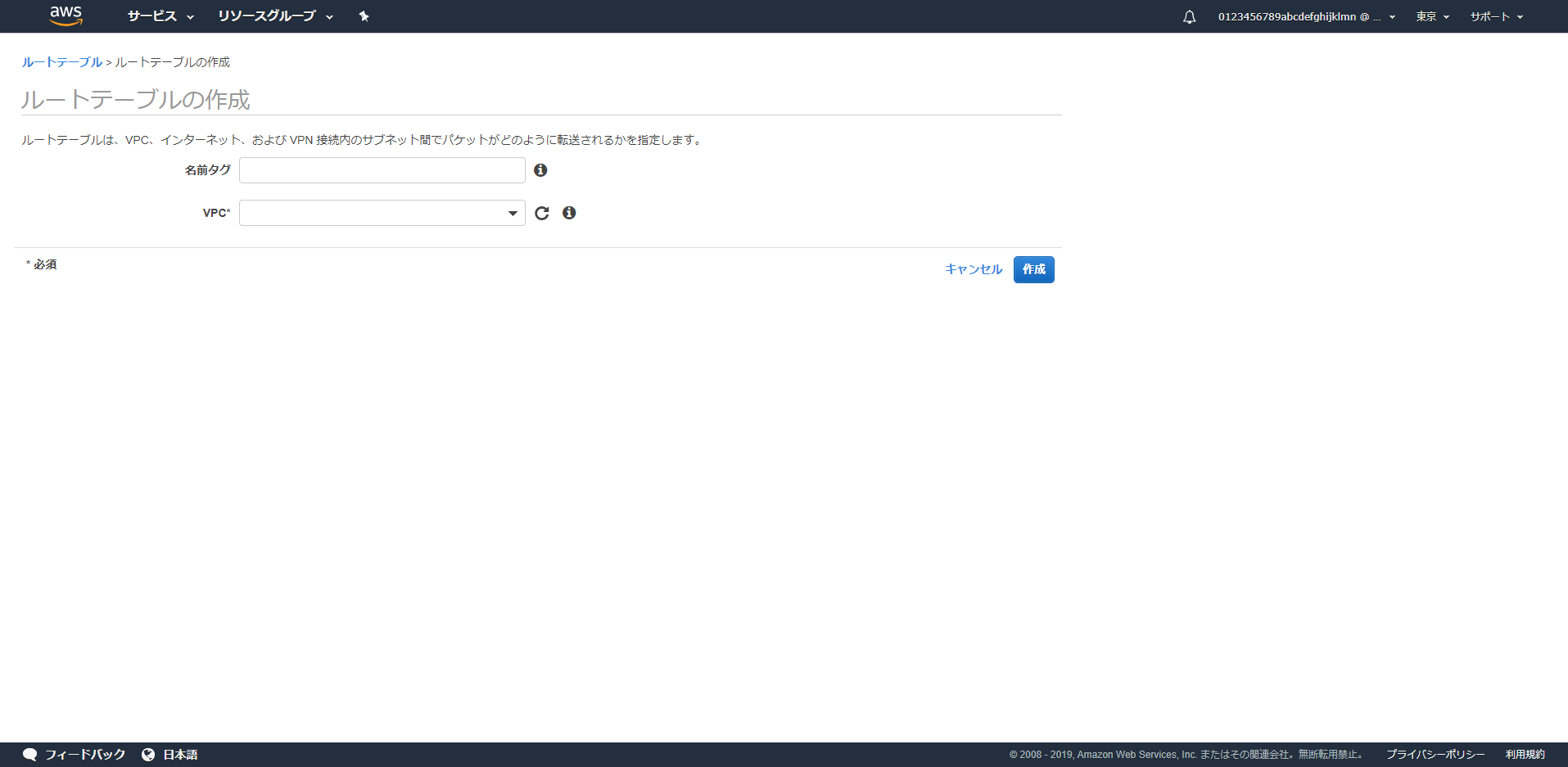

AWS マネジメントコンソール -

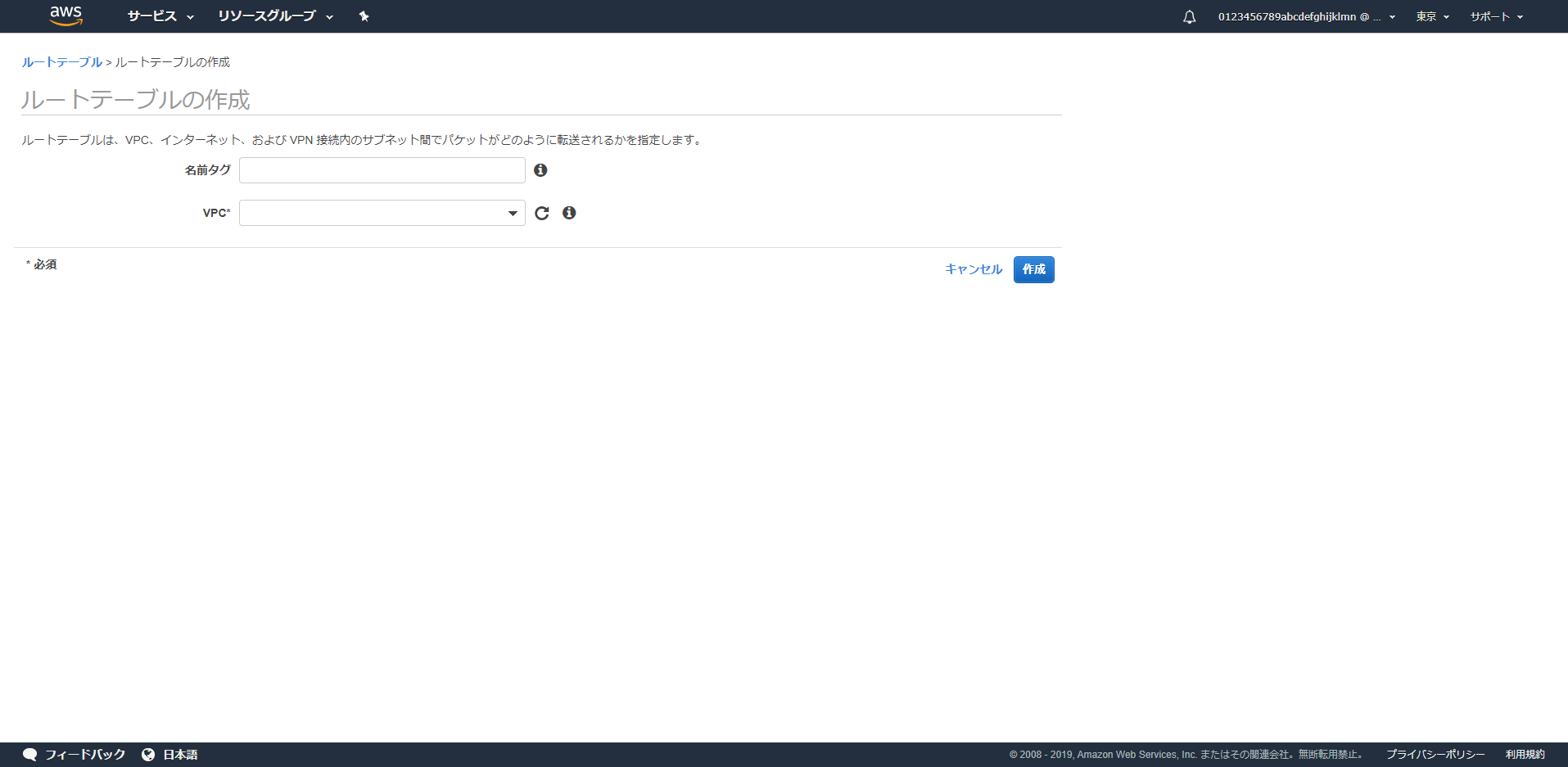

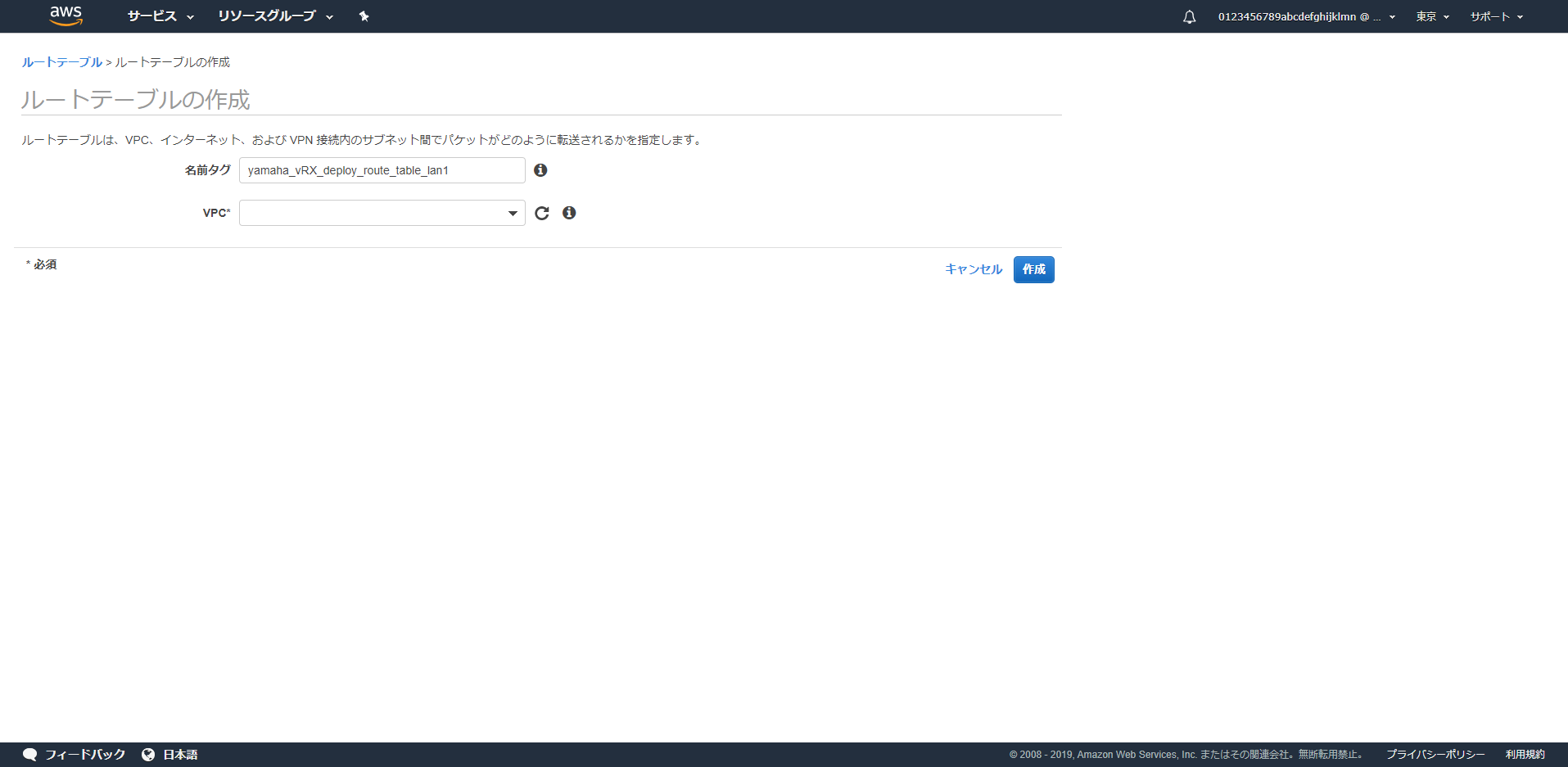

ルートテーブルに名前を付けます。

ここでは記入例として [名前タグ] は、yamaha_vRX_deploy_route_table_lan1 としています。 AWS マネジメントコンソール

AWS マネジメントコンソール名前タグに、yamaha_vRX_deploy_route_table_lan1 と入力します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

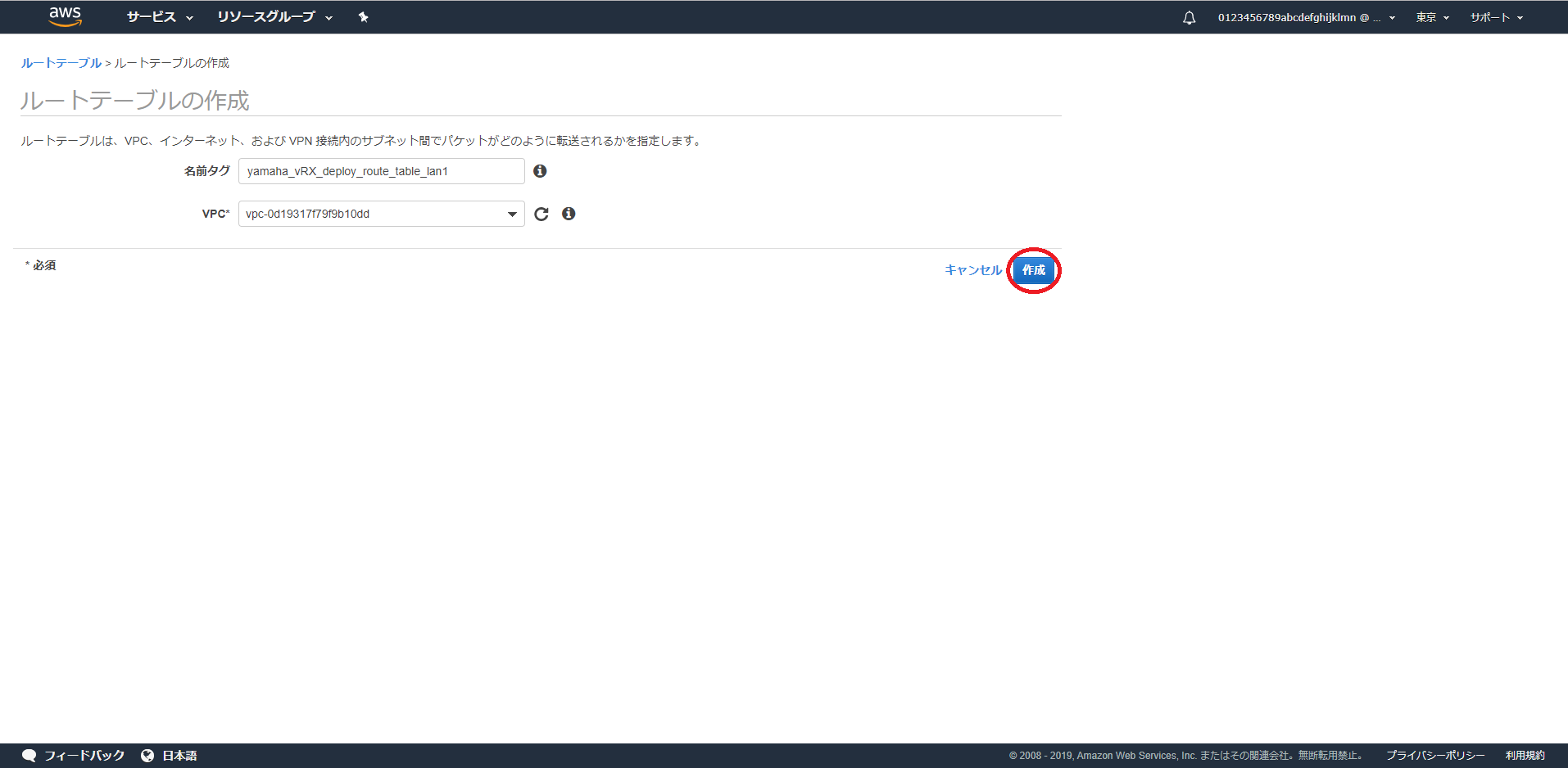

VPC タグには VPC の作成 で作成した VPC ID を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「作成」ボタンをクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

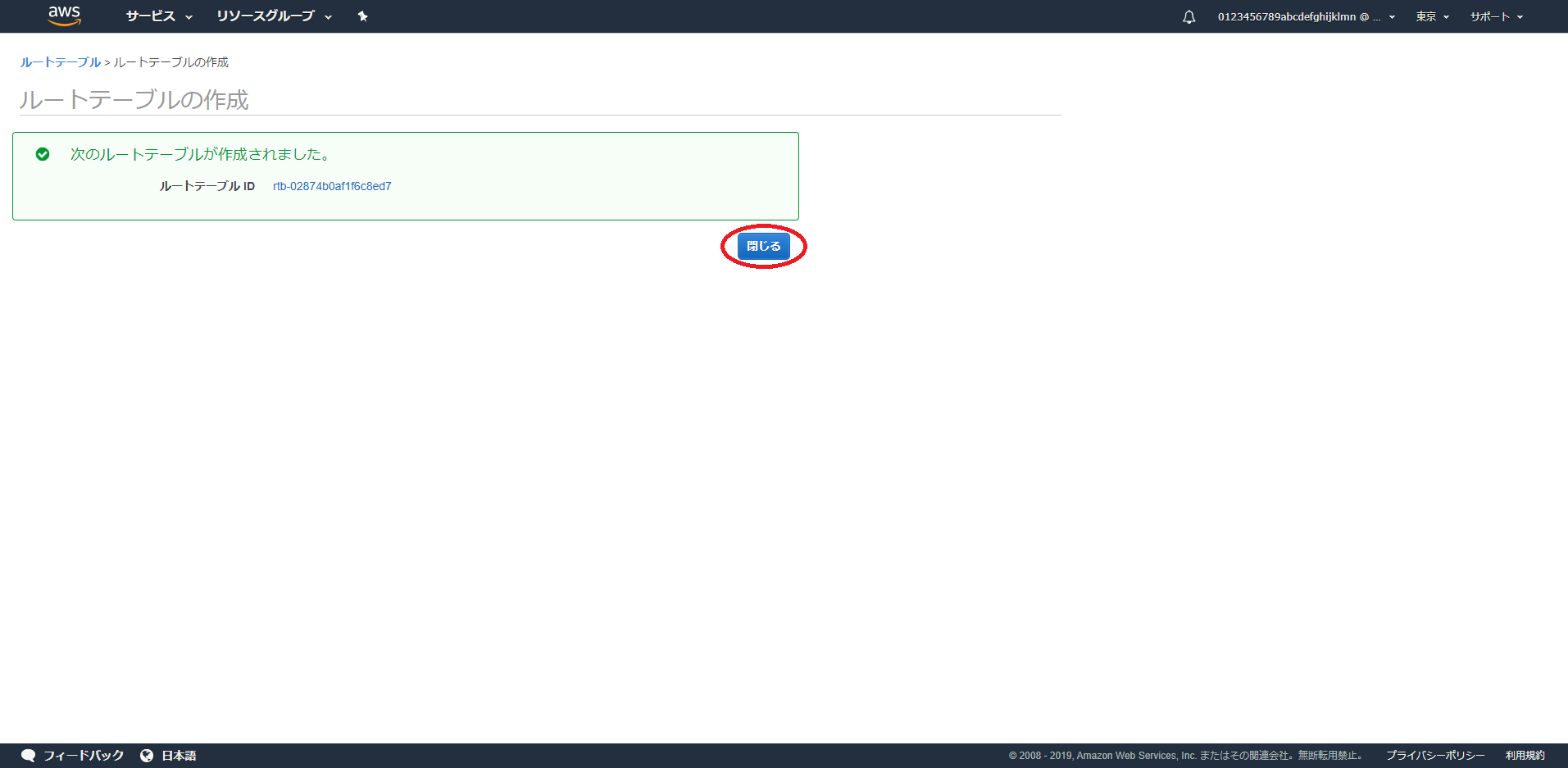

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

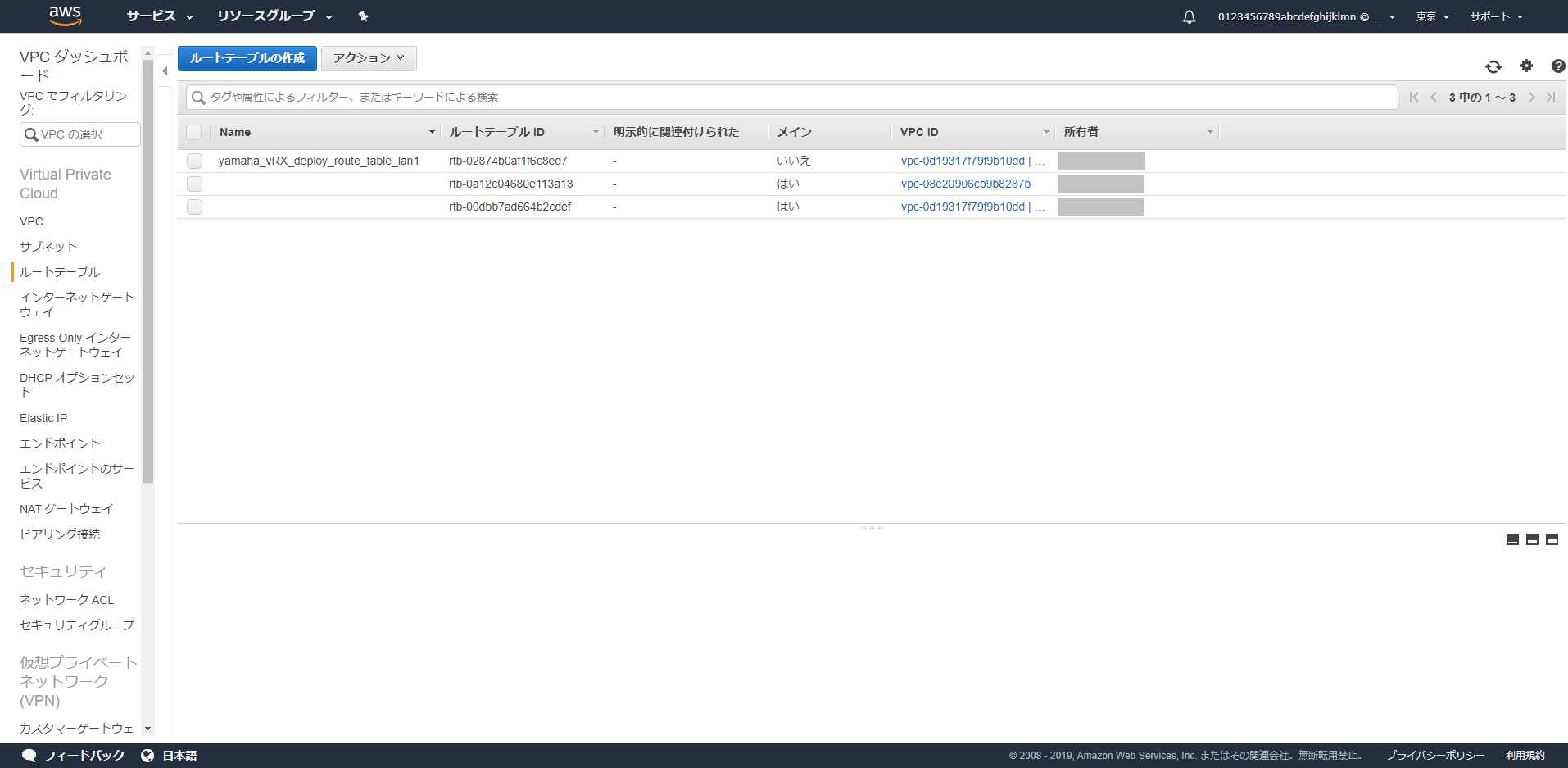

AWS マネジメントコンソール新しいルートテーブルが作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

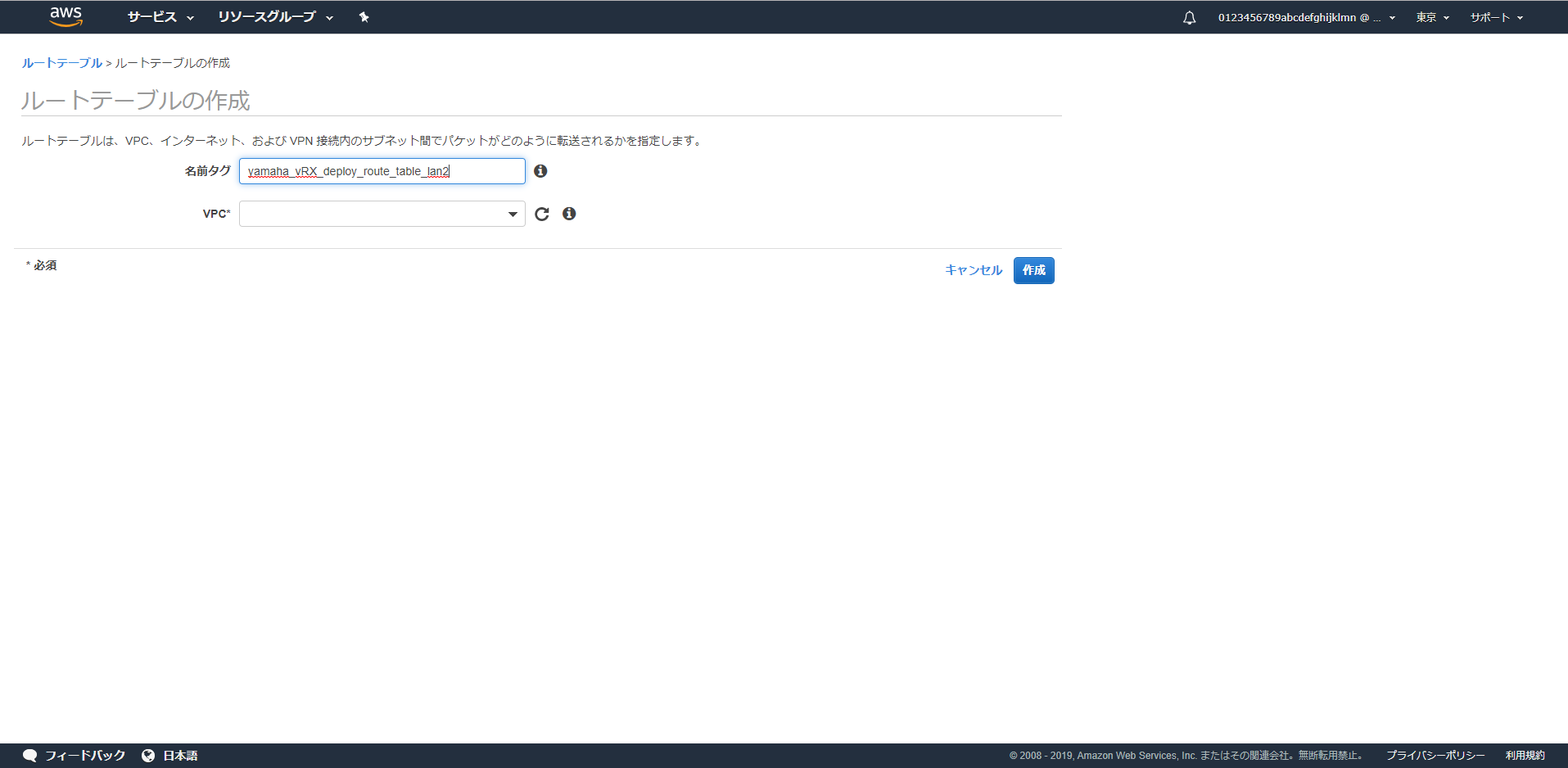

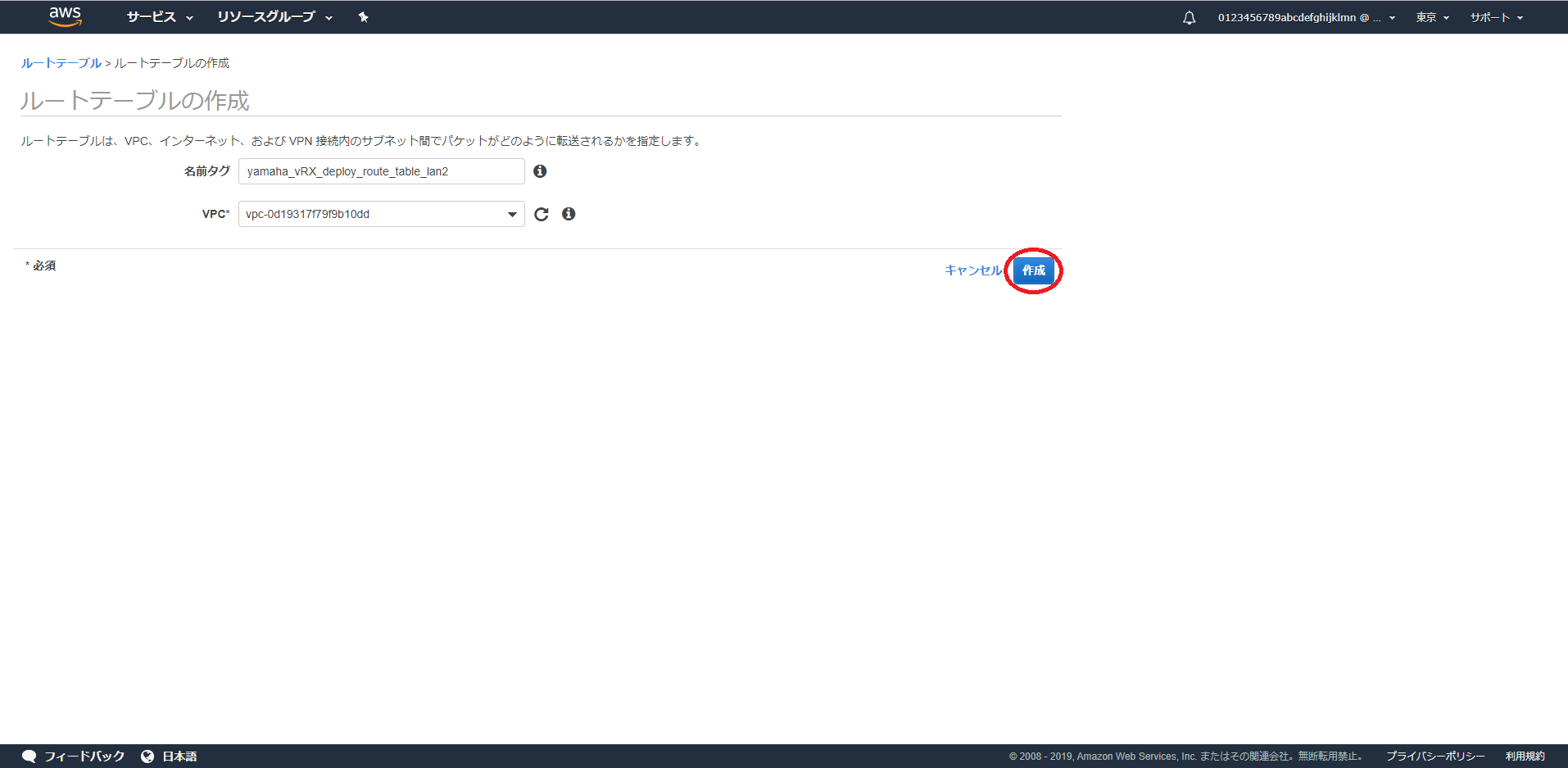

本製品の LAN2 インターフェイスが所属するサブネットのルートテーブルを作成します。

「ルートテーブルの作成」をクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

ルートテーブルに名前を付けます。

ここでは記入例として [名前タグ] は、yamaha_vRX_deploy_route_table_lan2 としています。 AWS マネジメントコンソール

AWS マネジメントコンソール名前タグに、yamaha_vRX_deploy_route_table_lan2 と入力します。

AWS マネジメントコンソール

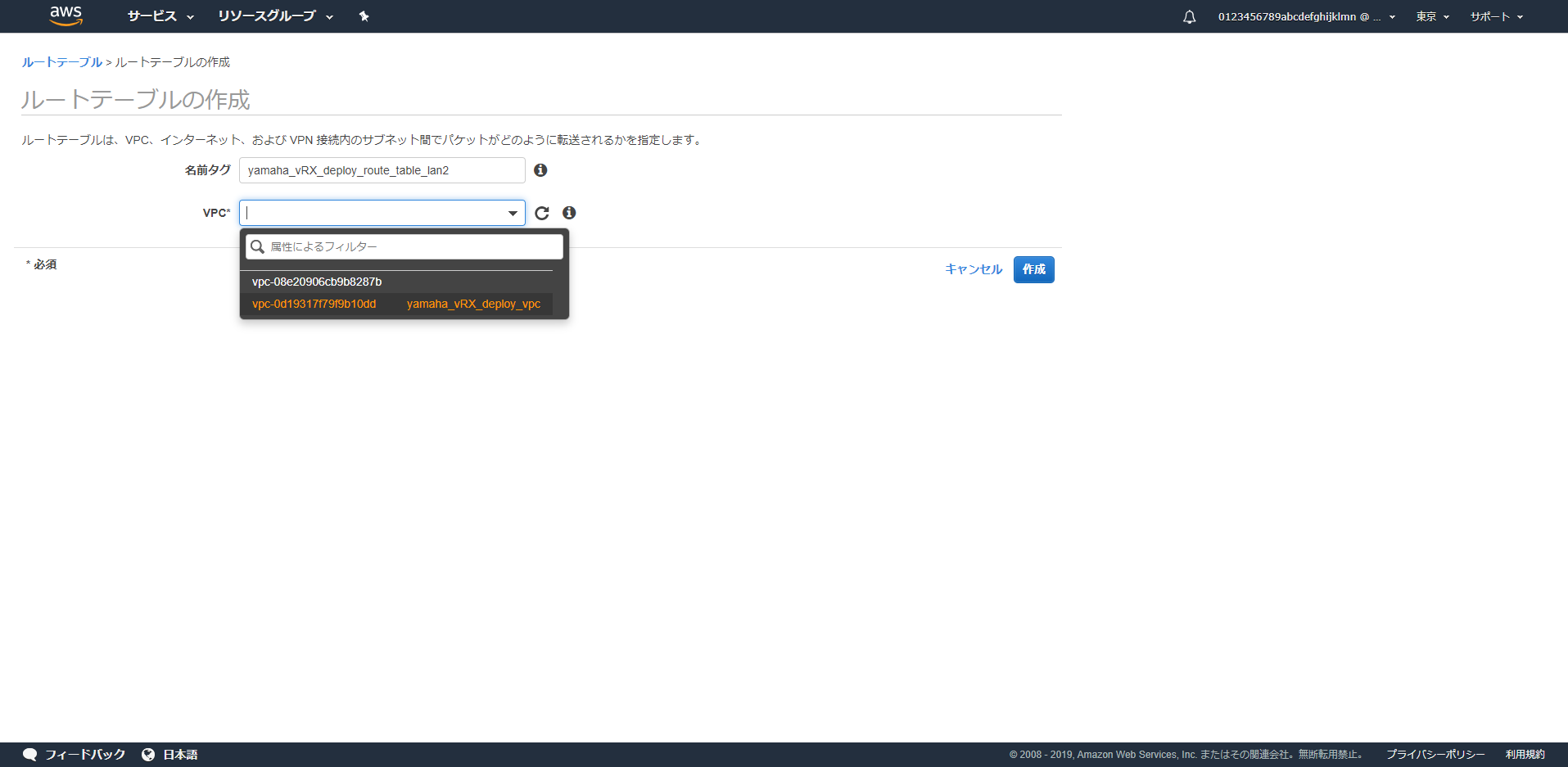

AWS マネジメントコンソール -

VPC タグには VPC の作成 で作成した VPC ID を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「作成」ボタンをクリックします。

AWS マネジメントコンソール

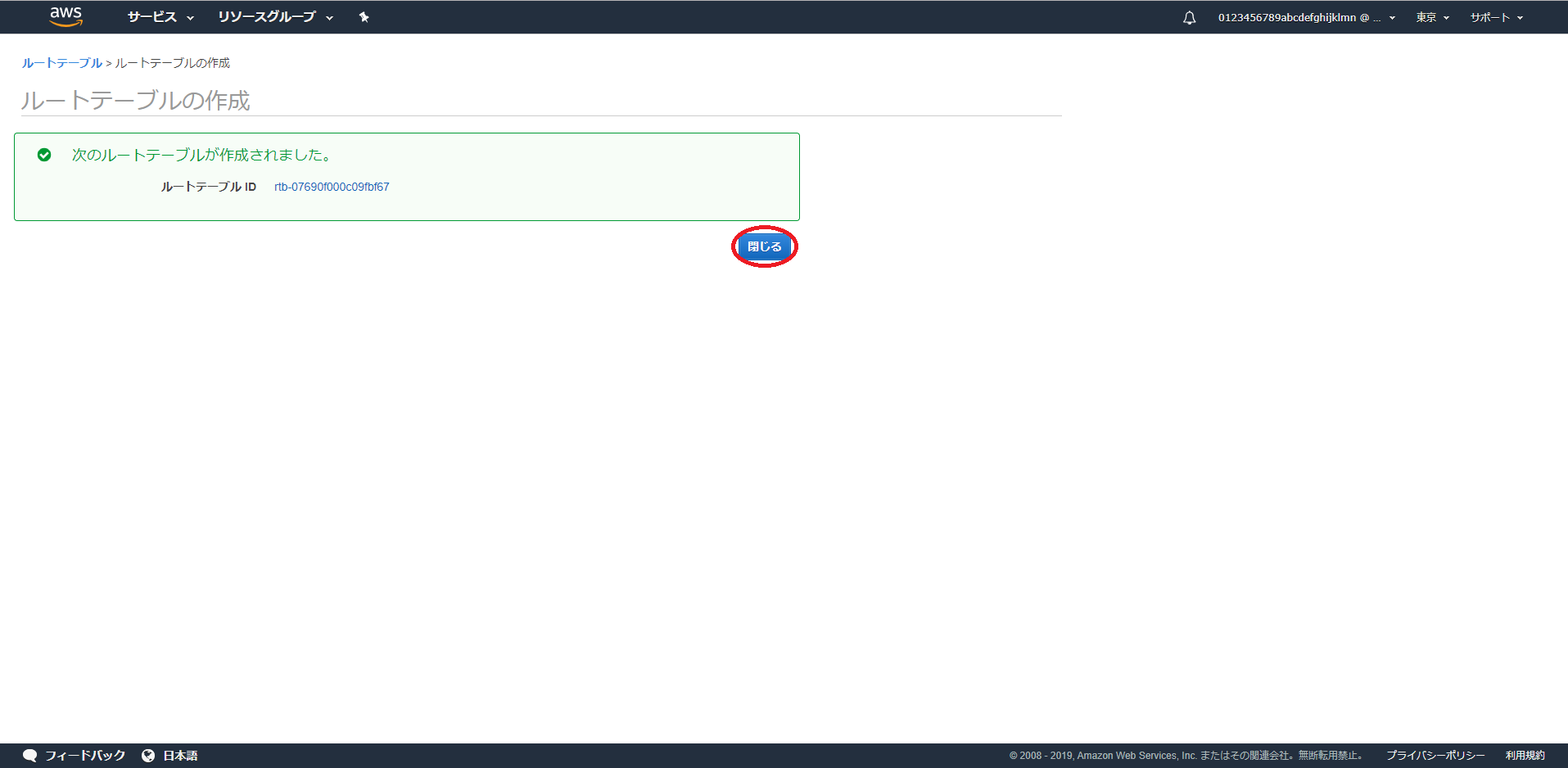

AWS マネジメントコンソール -

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

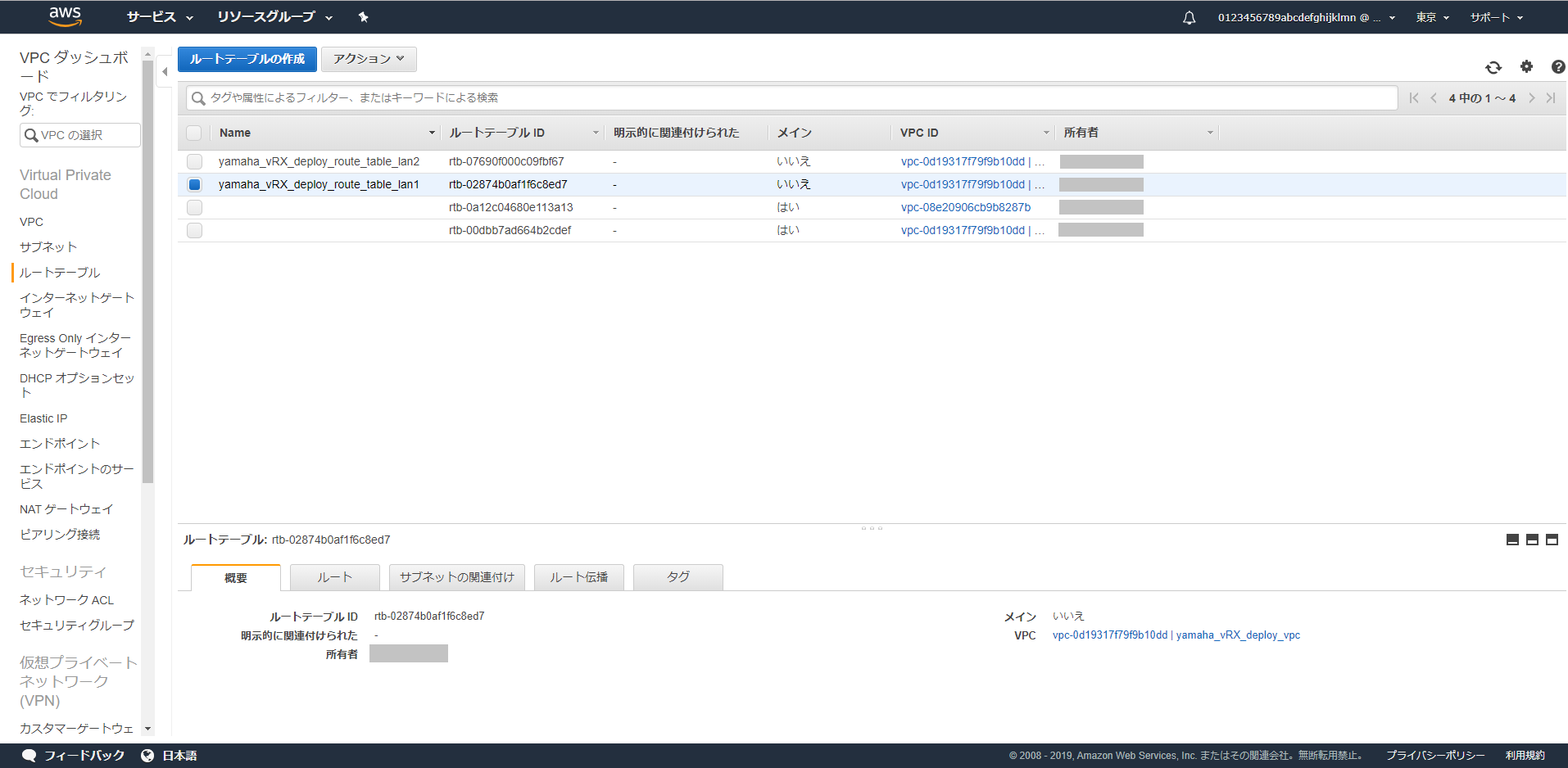

AWS マネジメントコンソール新しいルートテーブルが作成されていることを確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

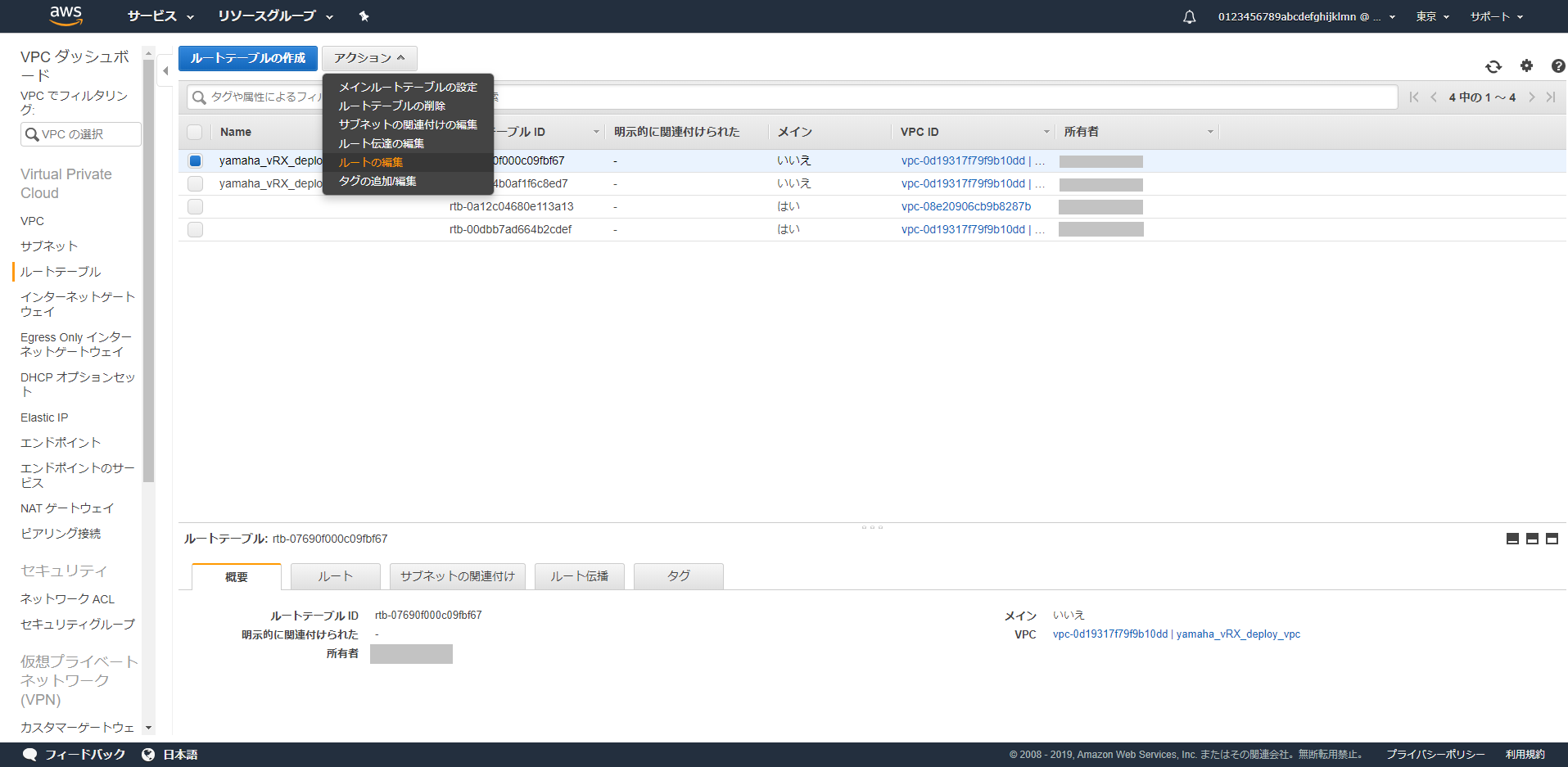

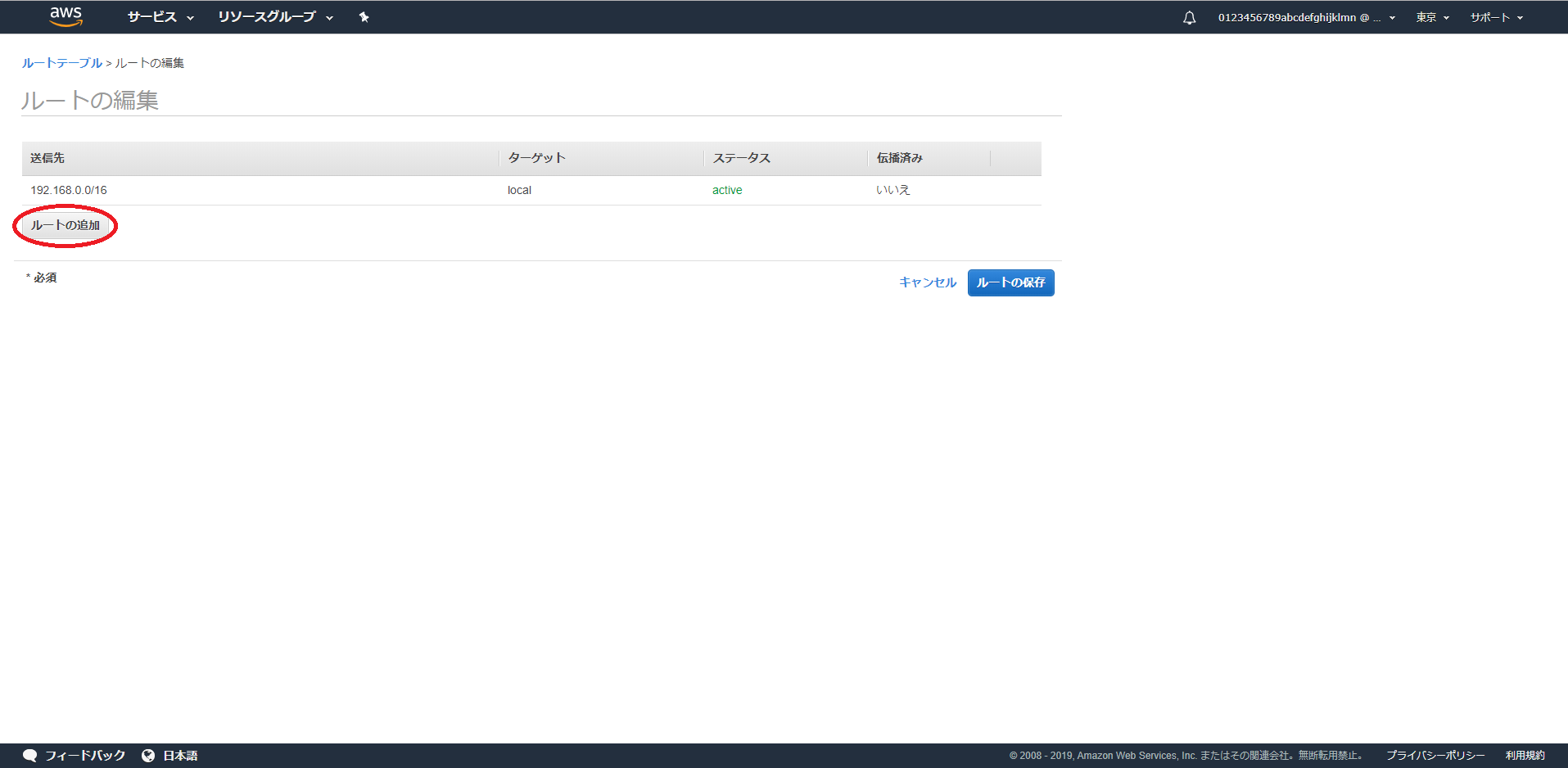

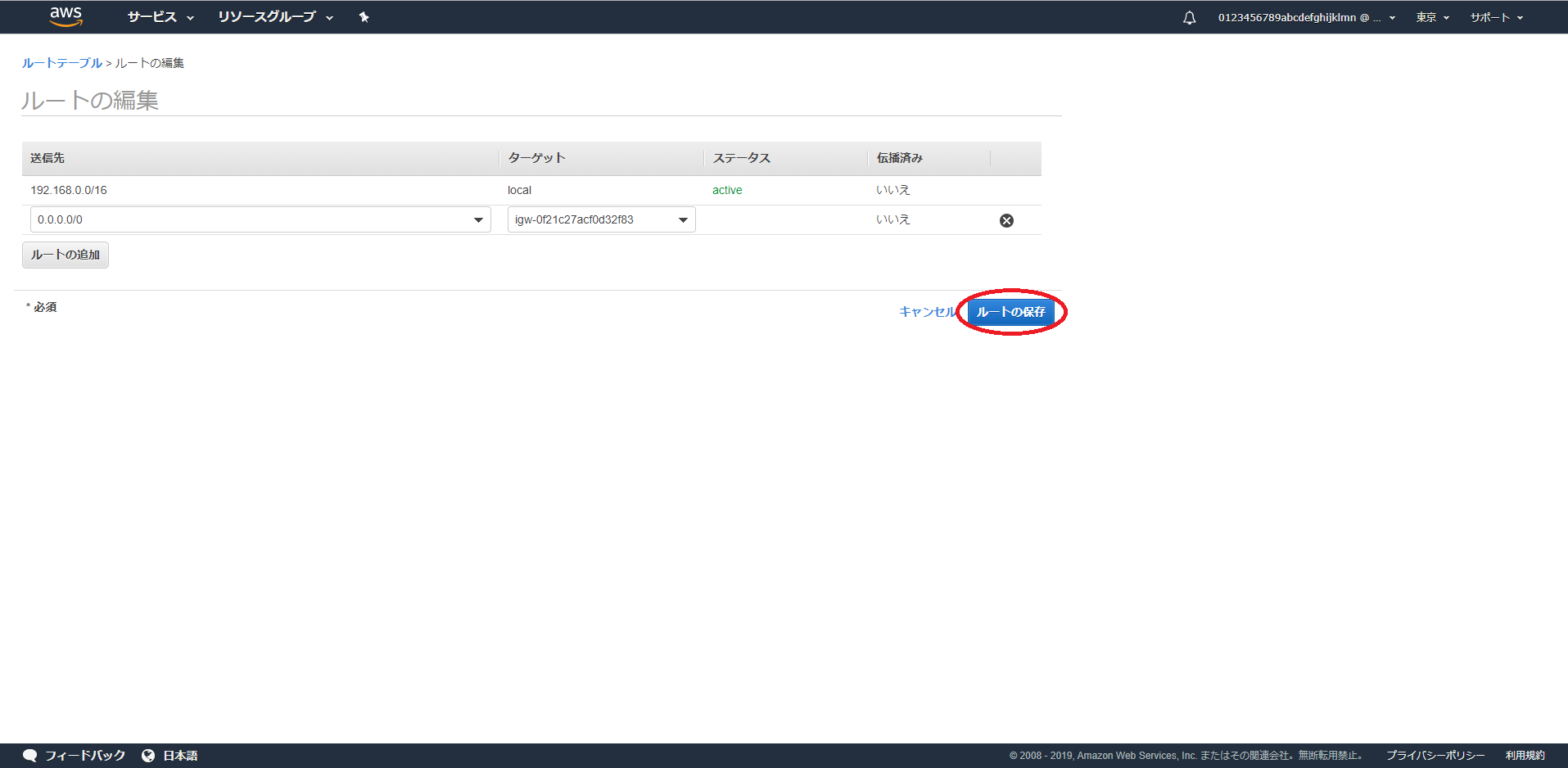

yamaha_vRX_deploy_route_table_lan2 を選択して、「アクション」から「ルートの編集」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

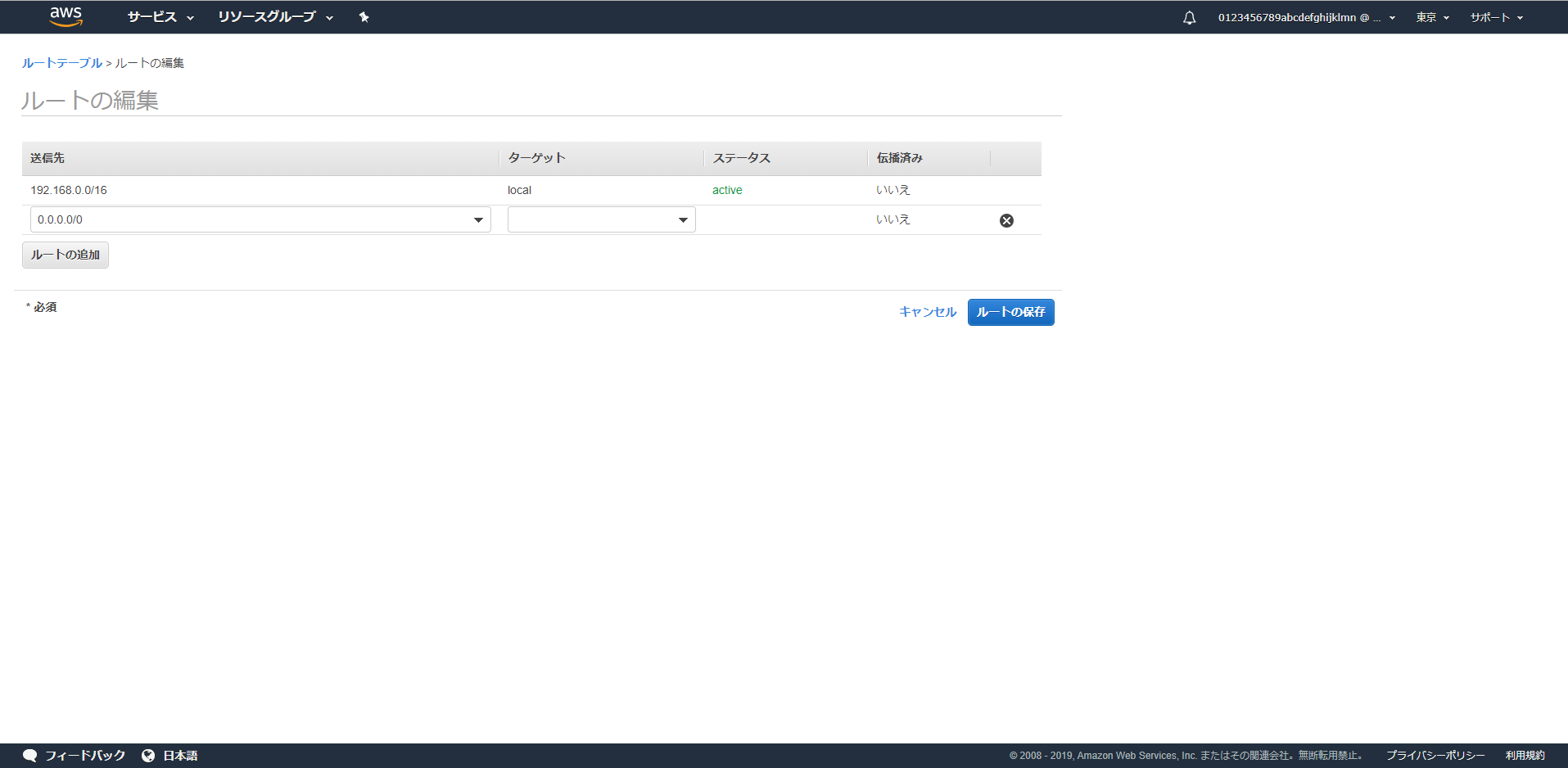

「ルートの追加」ボタンをクリックして、デフォルト経路を追加します。

AWS マネジメントコンソール

AWS マネジメントコンソール[送信先] には、0.0.0.0/0 を入力します。

AWS マネジメントコンソール

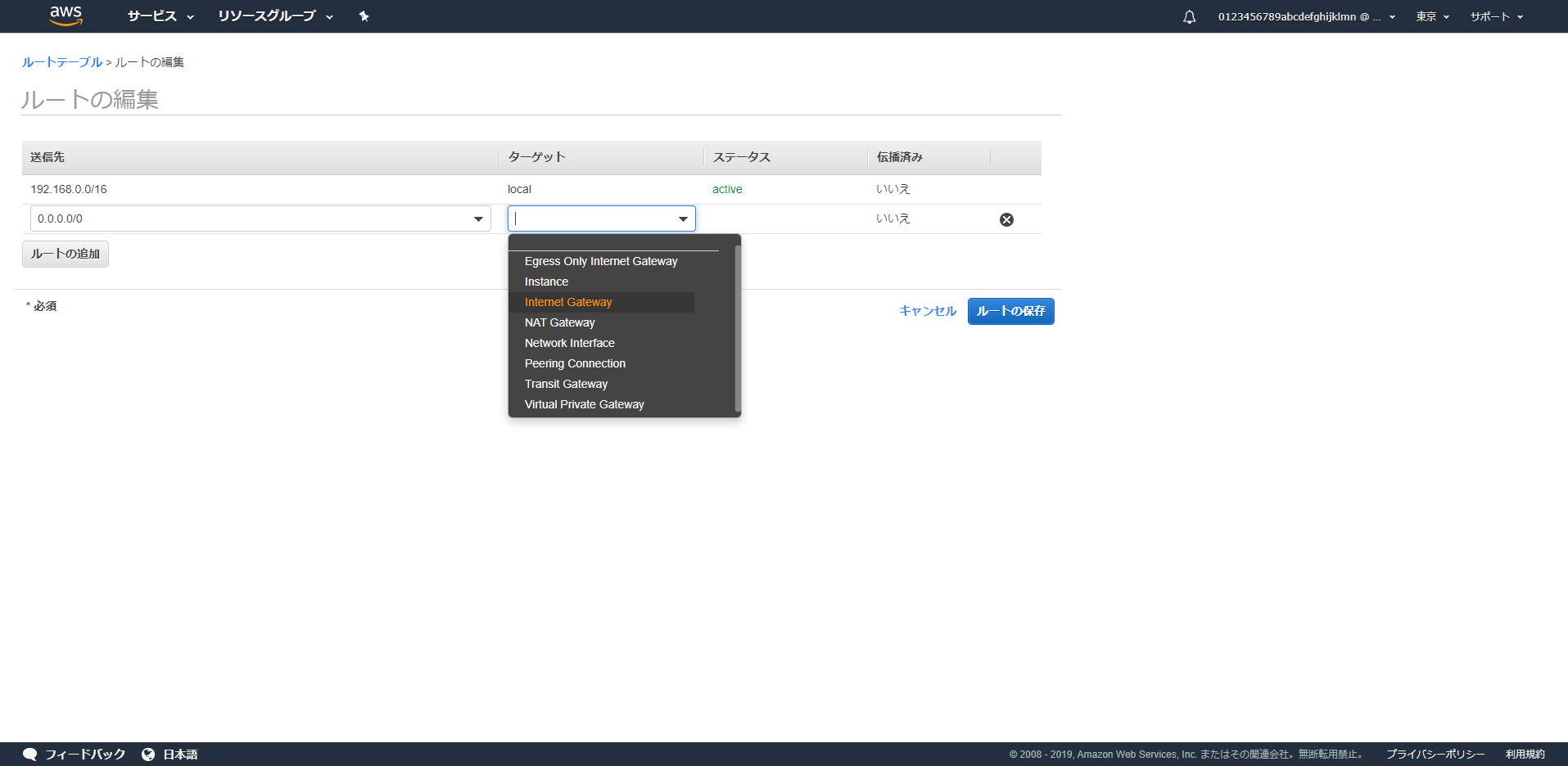

AWS マネジメントコンソール[ターゲット] には、「Internet Gateway」を選択します。

AWS マネジメントコンソール

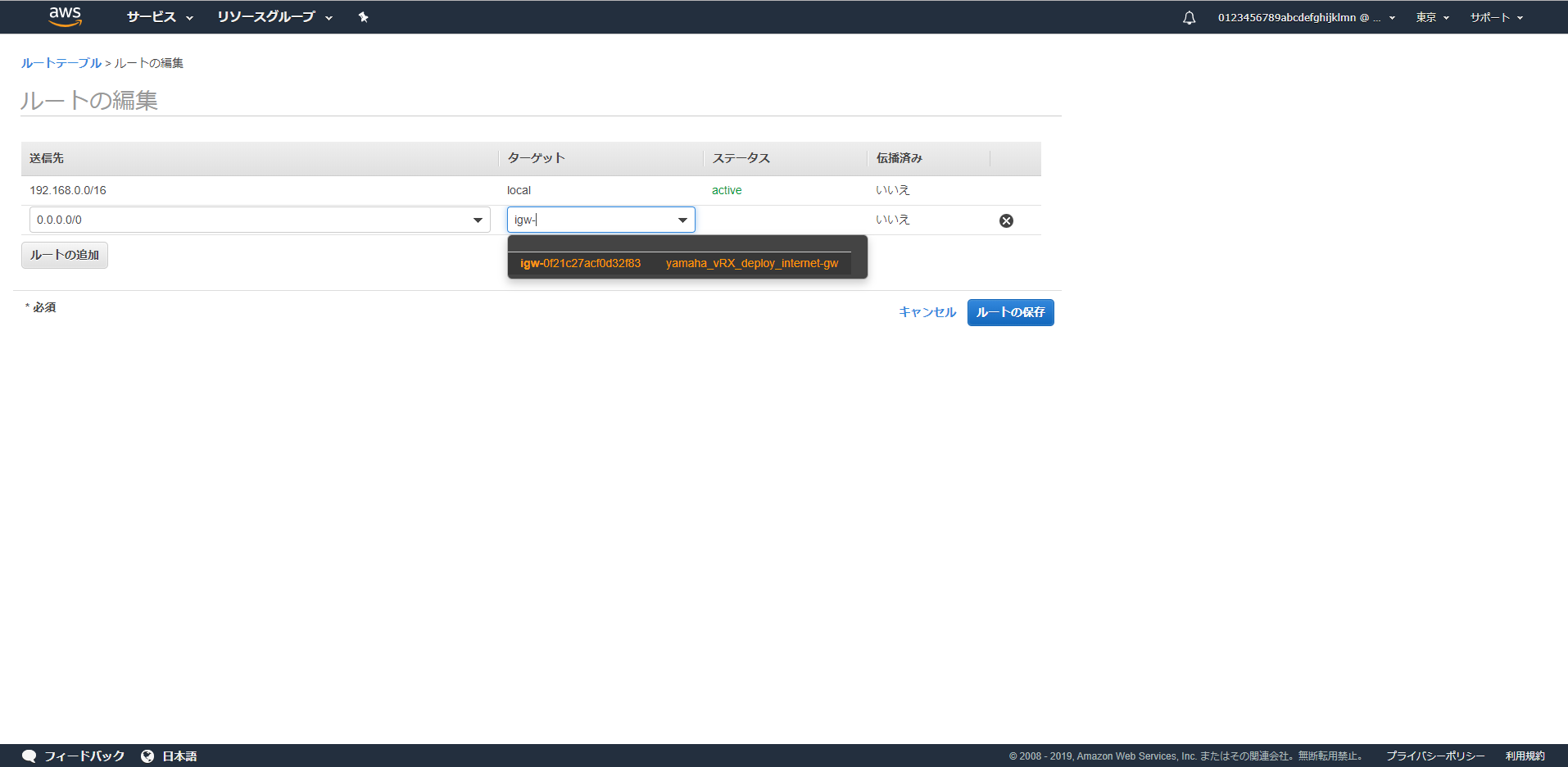

AWS マネジメントコンソール「インターネット ゲートウェイの作成とアタッチ」で作成したインターネットゲートウェイの ID を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

設定を入力し終えたら「ルートの保存」ボタンをクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

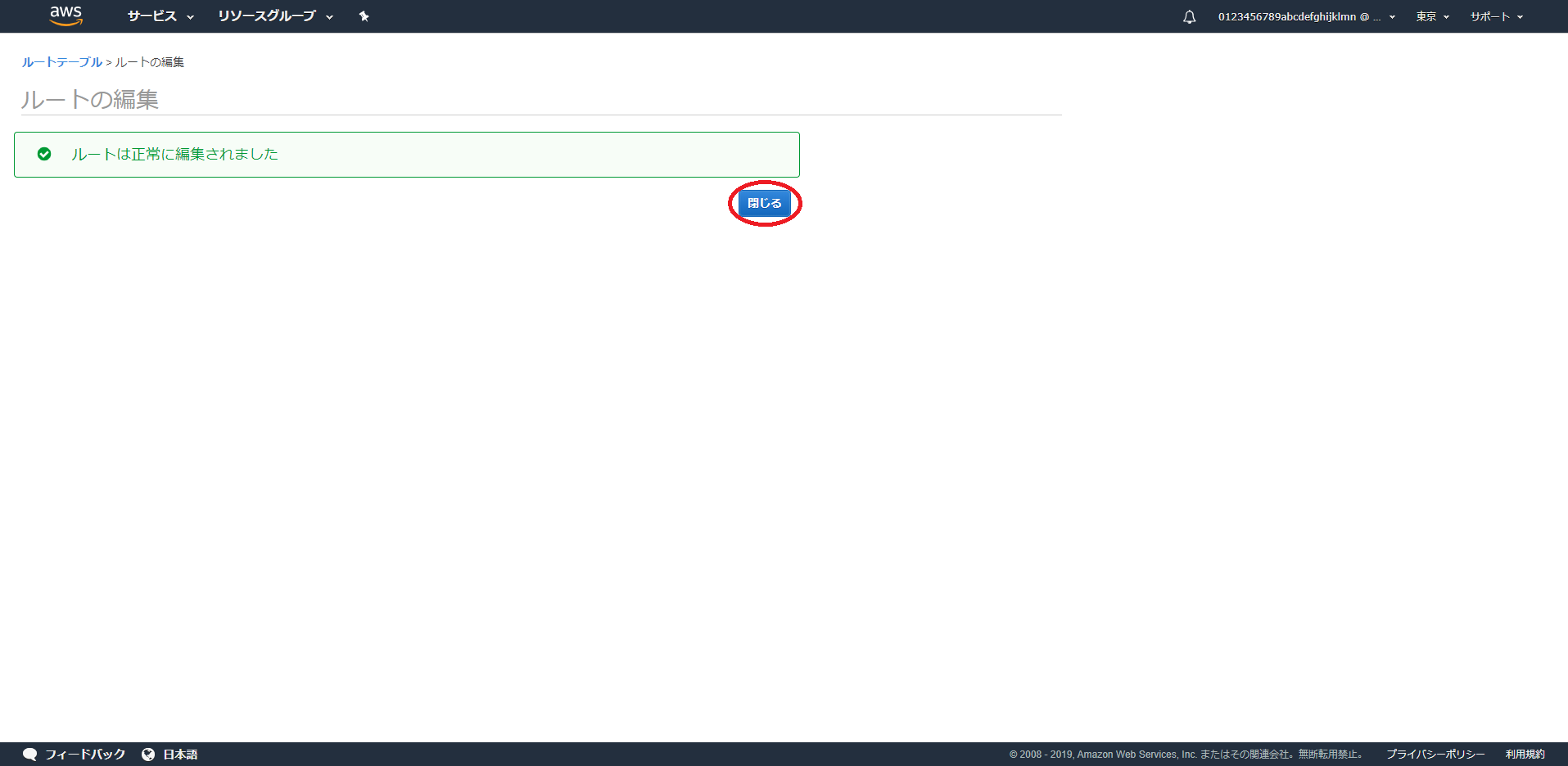

「閉じる」ボタンをクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

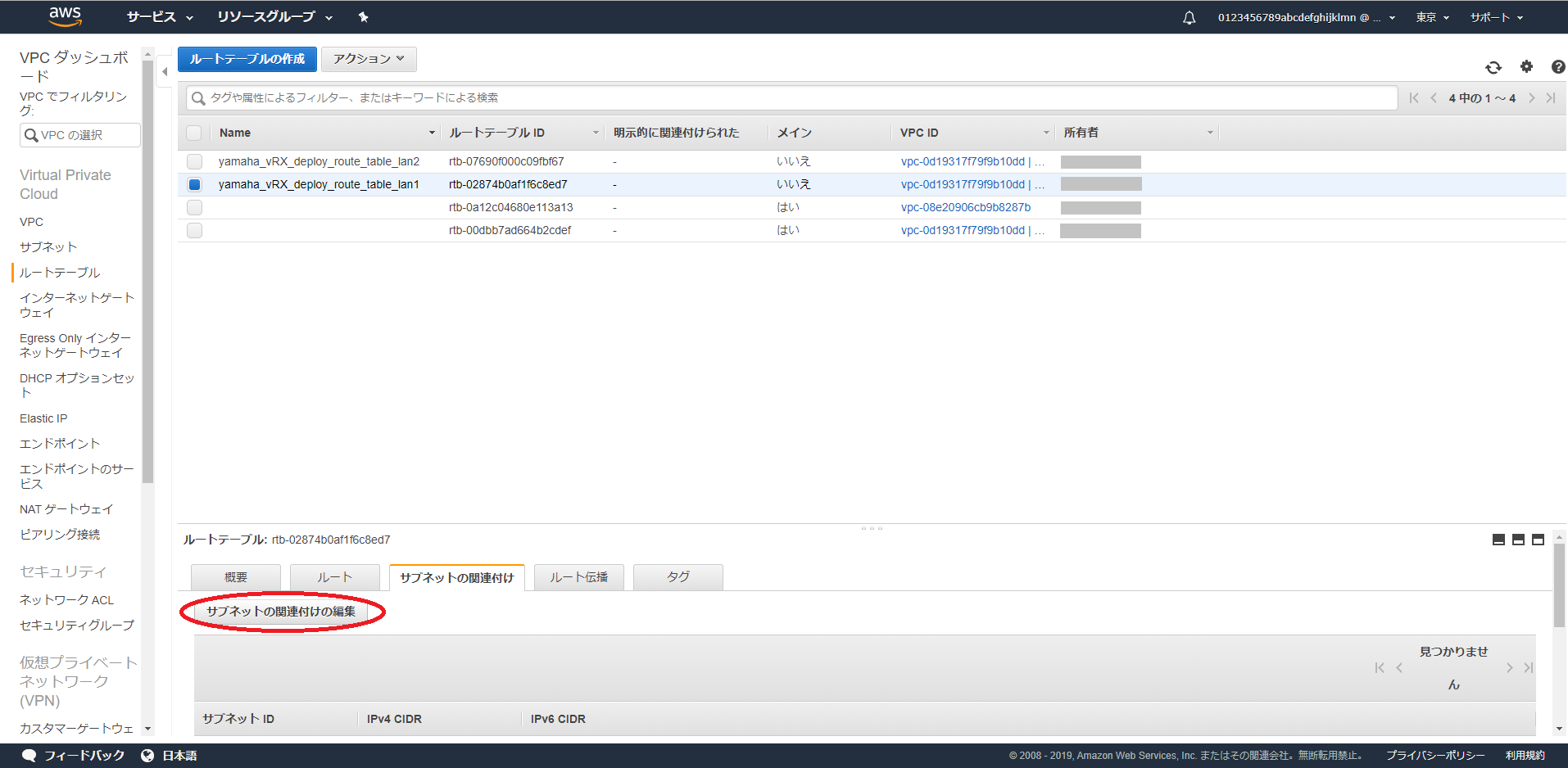

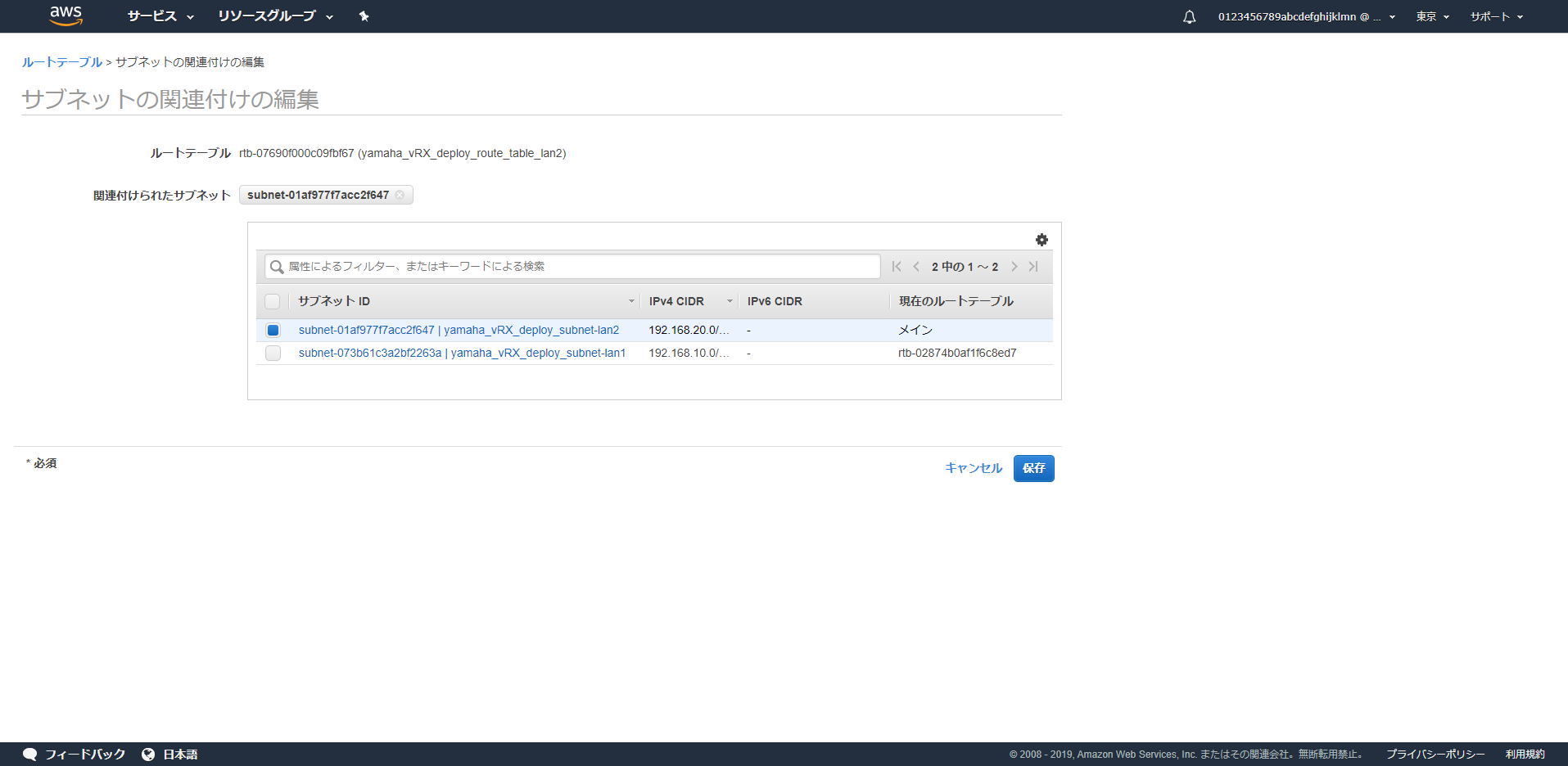

「サブネットの関連付けの編集」を選択します。

-

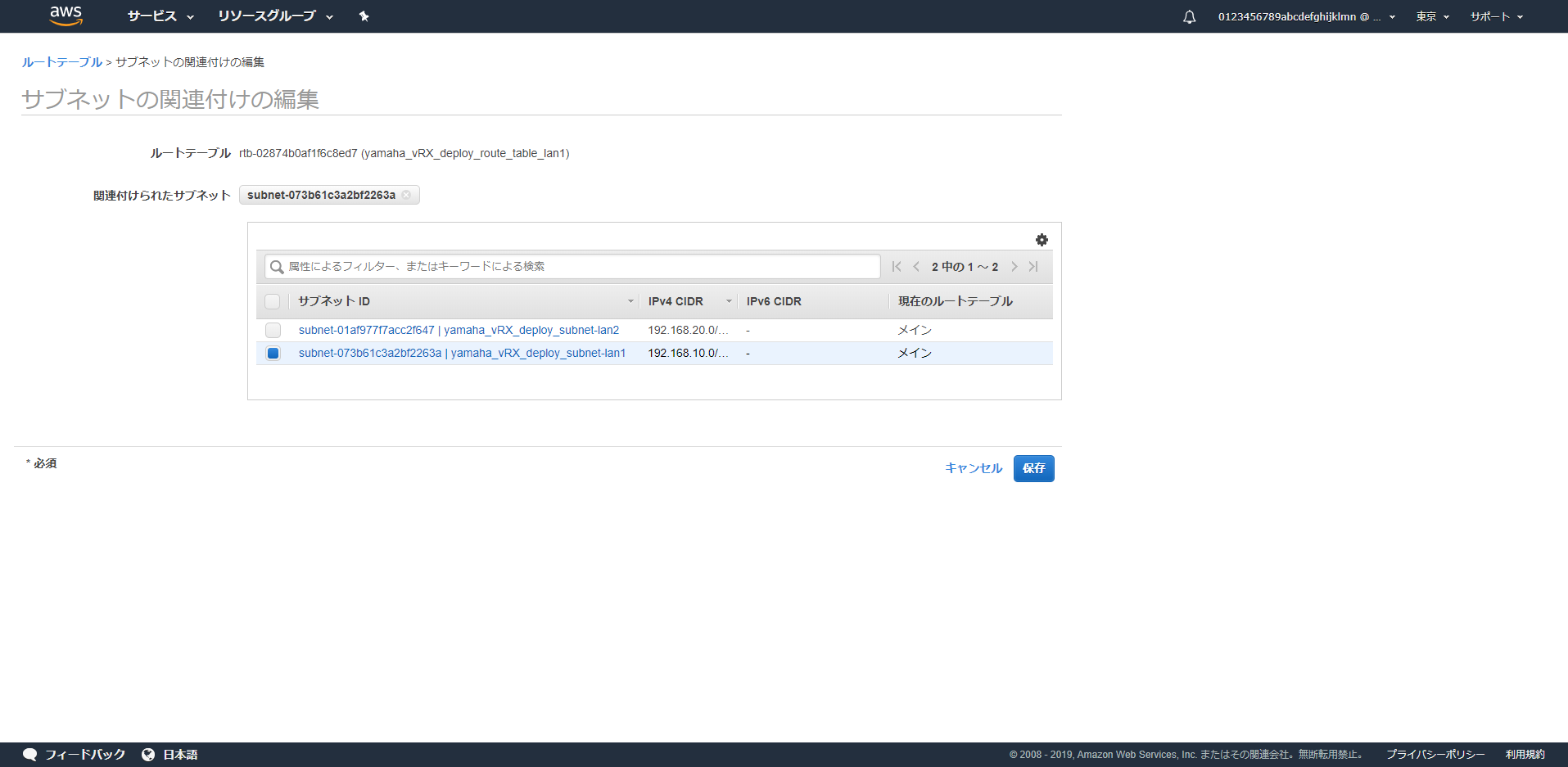

yamaha_vRX_deploy_route_table_lan1 を選択して、「サブネットの関連付け」タブから「サブネットの関連付けの編集」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソールメモ

「サブネットの関連付けの編集」画面は、

「アクション」から「サブネットの関連付けの編集」を選択することでも、画面を開くこともできます。 -

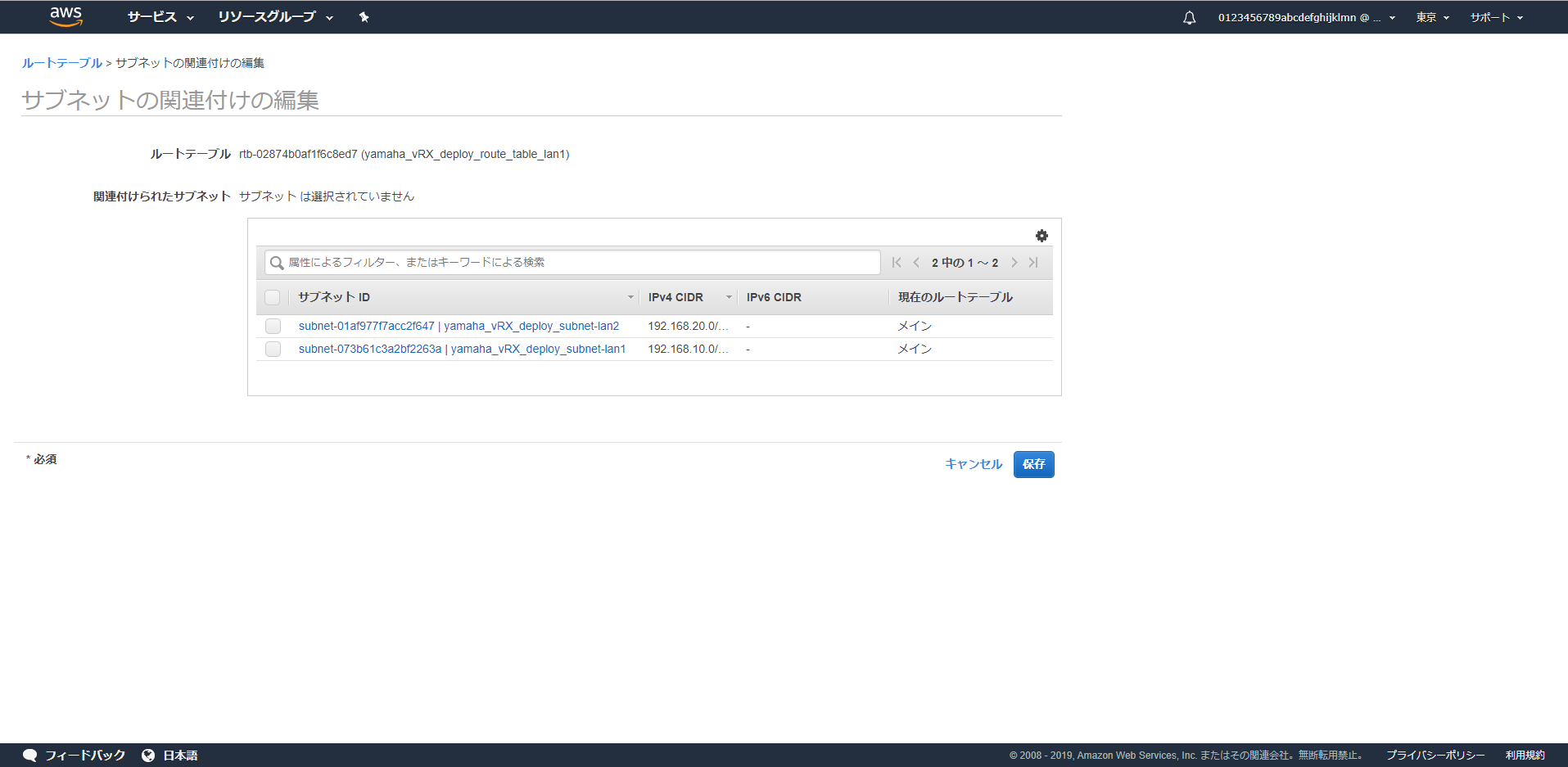

「サブネットの関連付けの編集」画面を開きます。

AWS マネジメントコンソール

AWS マネジメントコンソール -

yamaha_vRX_deploy_subnet-lan1 を選択して、「保存」をクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

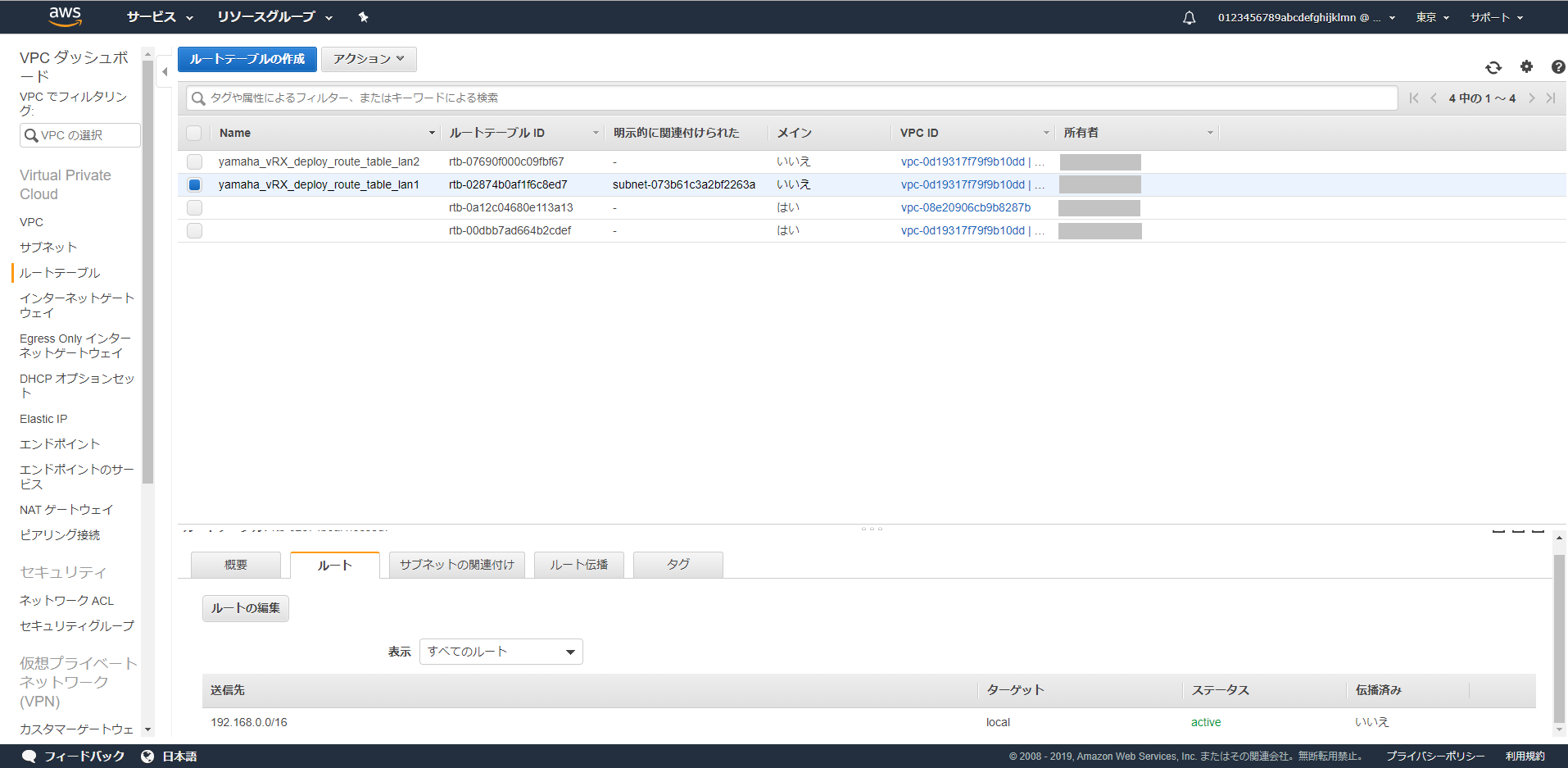

「ルート」タブをクリックして「送信先」を確認します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

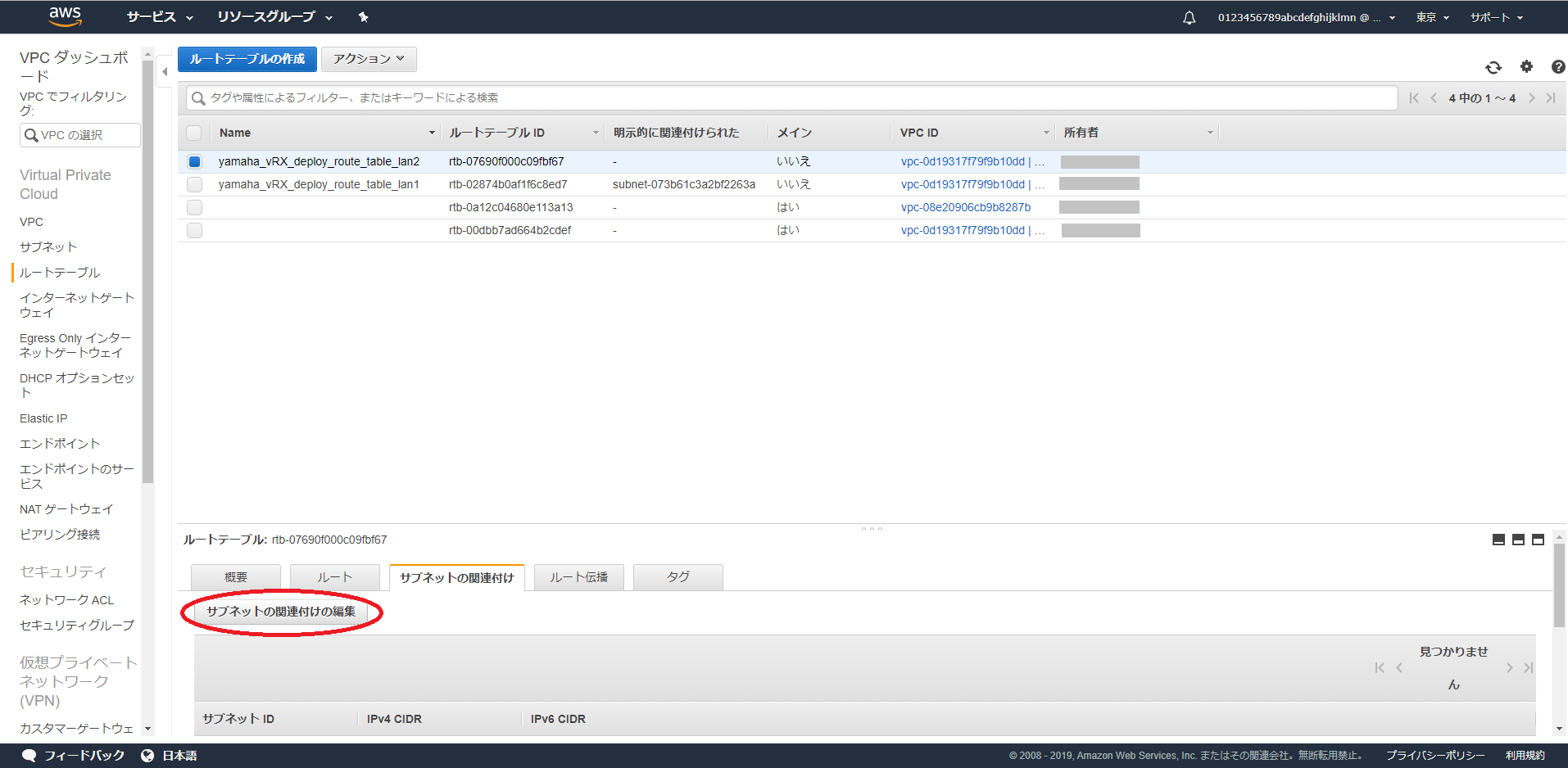

次に、yamaha_vRX_deploy_route_table_lan2 を選択して、「サブネットの関連付け」タブから「サブネットの関連付けの編集」を選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

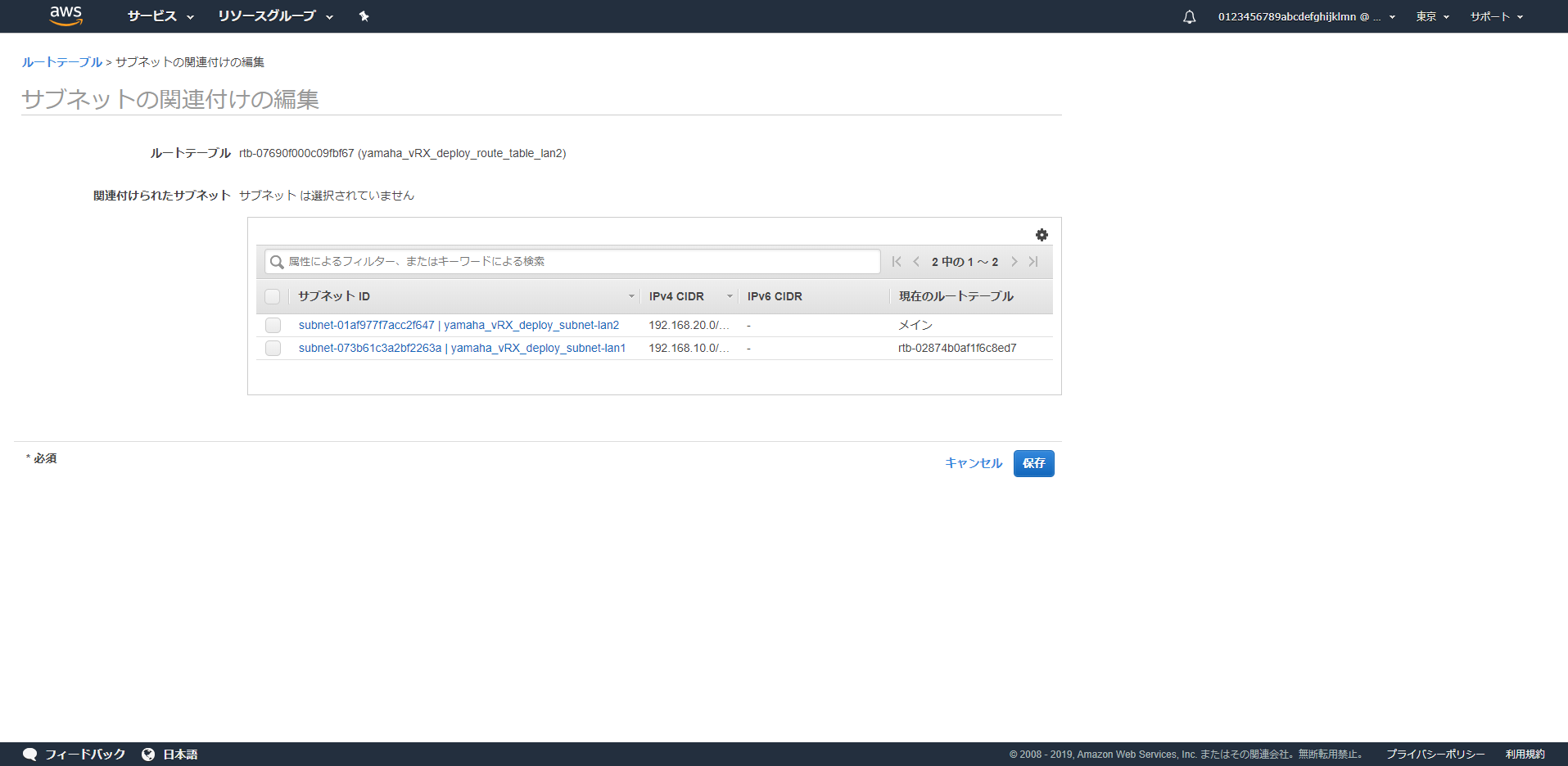

「サブネットの関連付けの編集」画面を開きます。

AWS マネジメントコンソール

AWS マネジメントコンソール -

yamaha_vRX_deploy_subnet-lan2 を選択して、「保存」をクリックします。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「ルート」タブをクリックして「送信先」を確認します。

AWS マネジメントコンソール

AWS マネジメントコンソールこの設定例では、yamaha_vRX_deploy_subnet-lan1 は VPC 外への通信を行わない構成のため、ルートテーブルの編集はおこなわず、デフォルトの設定を使用しています。

-

以上で、Amazon VPC の設定は全て完了です。

続けて、Amazon EC2 の設定を行います。

3.3. EC2 の設定

3.3.1. インスタンスの作成

メモ

本節では、Amazon EC2 コンソール の New EC2 Experience をオンにした状態での操作手順を説明します。New EC2 Experience のオン / オフの切り替えは、ナビゲーションペインの上にある「New EC2 Experience」のトグルスイッチで行います。

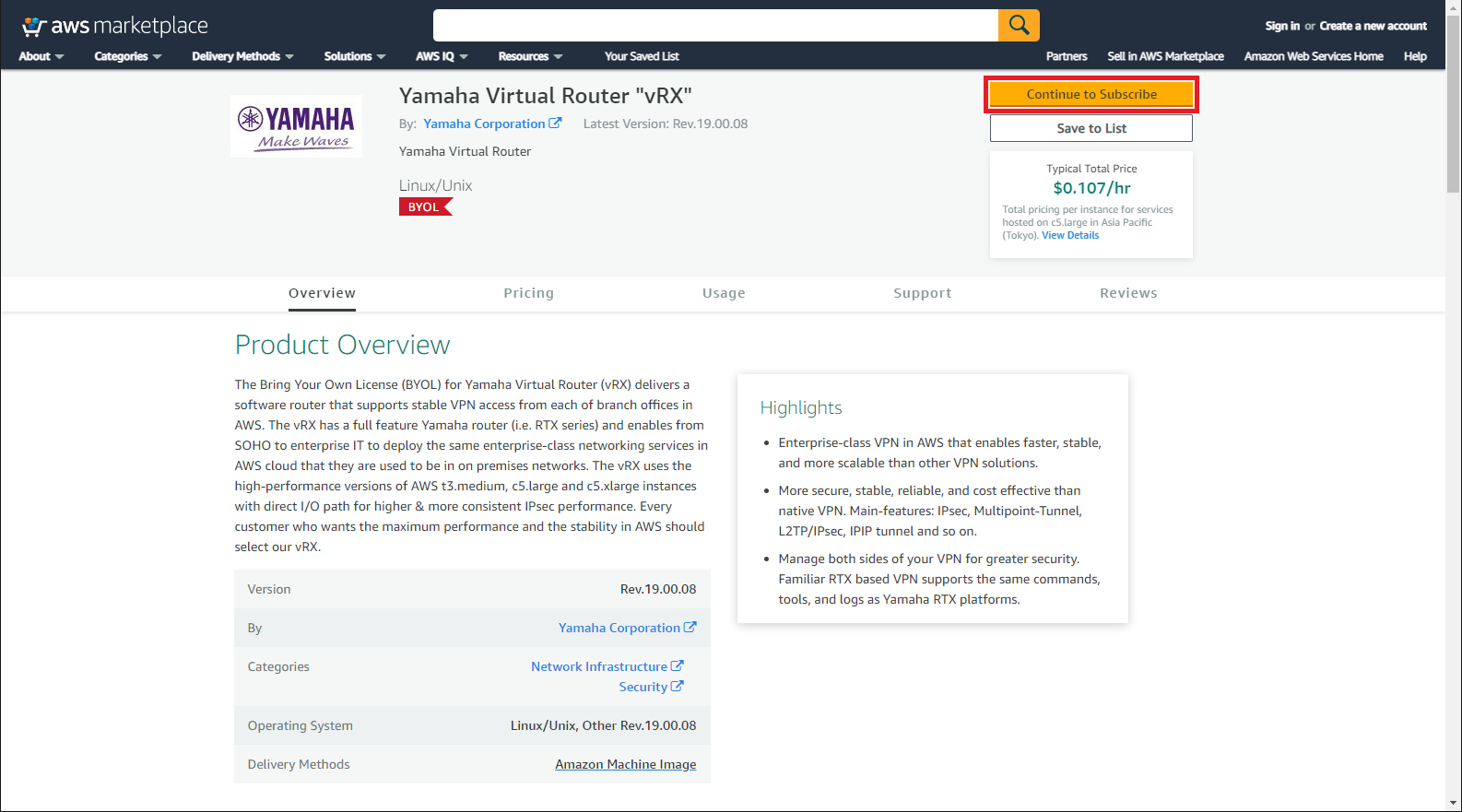

-

Web ブラウザを開き、AWS Marketplace の Yamaha Virtual Router vRX - BYOLのページにアクセスします。

-

「Continue to Subscribe」ボタンをクリックします。

AWS Marketplace

AWS Marketplace -

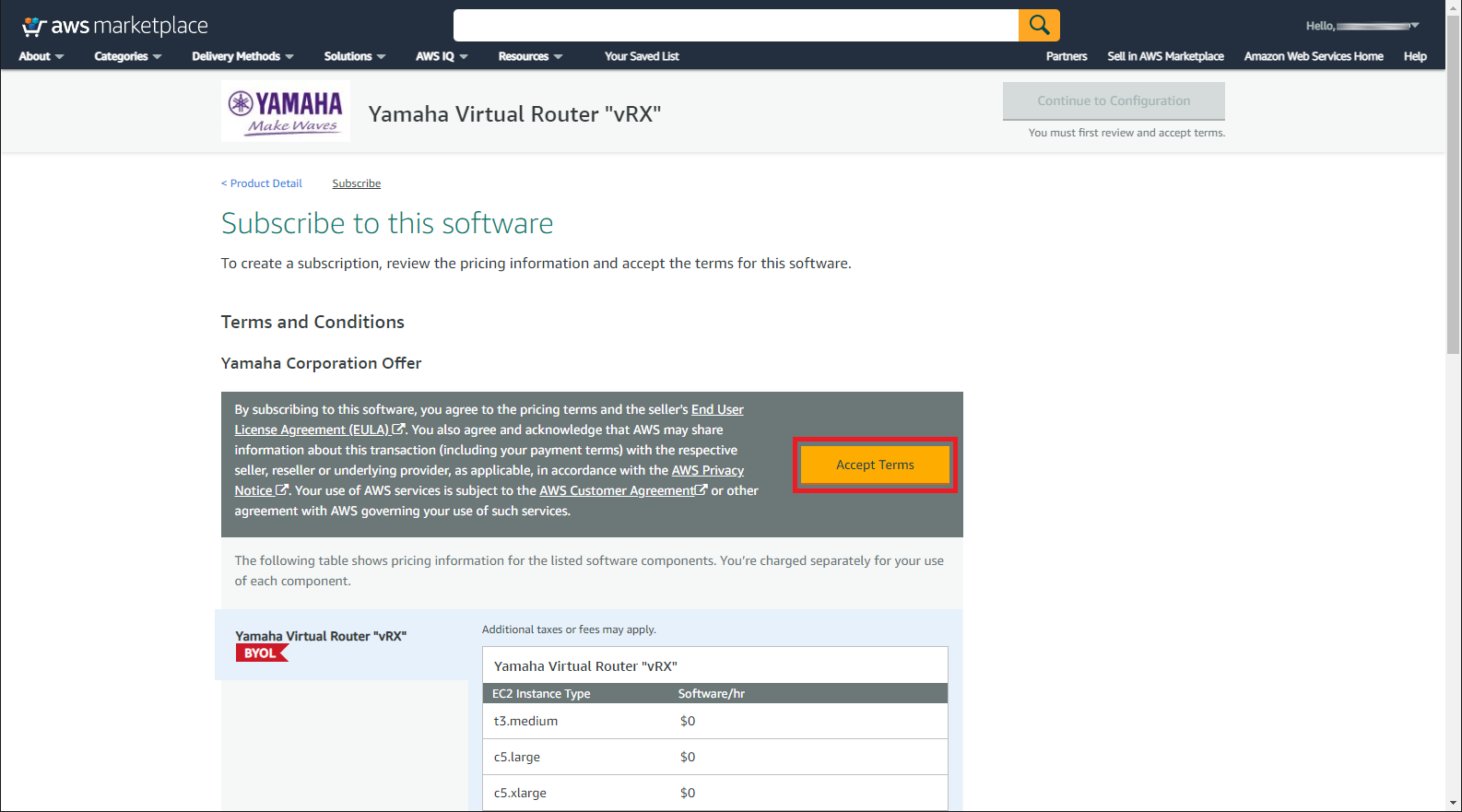

Yamaha Corporation Offer をお読み頂き、「Accept Terms」ボタンをクリックします。

AWS Marketplace

AWS Marketplace -

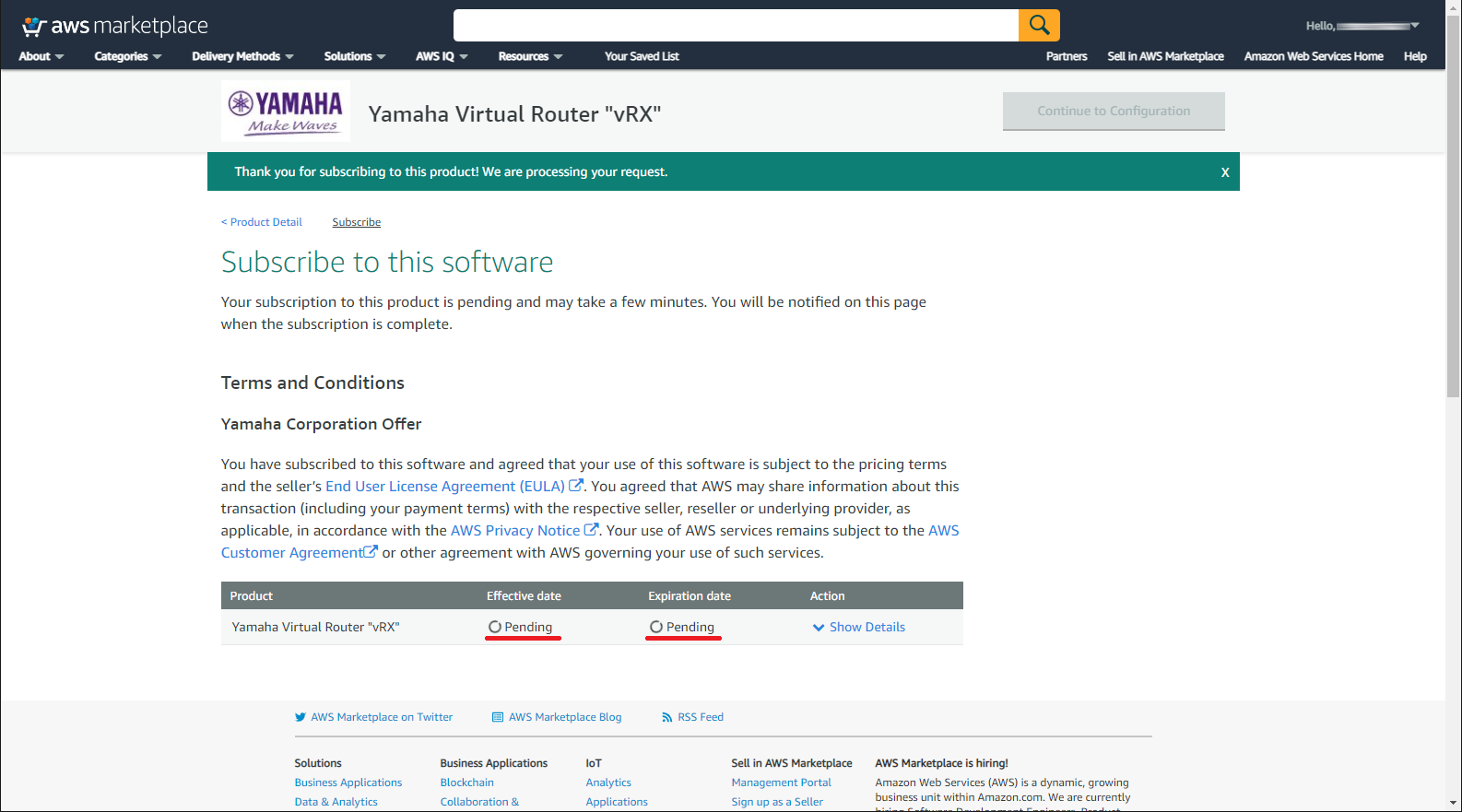

サブスクリプションの手続きが完了するまで待ちます。

AWS Marketplace

AWS Marketplaceメモ

-

手続きが完了するまでには、数分かかる場合があります。

-

-

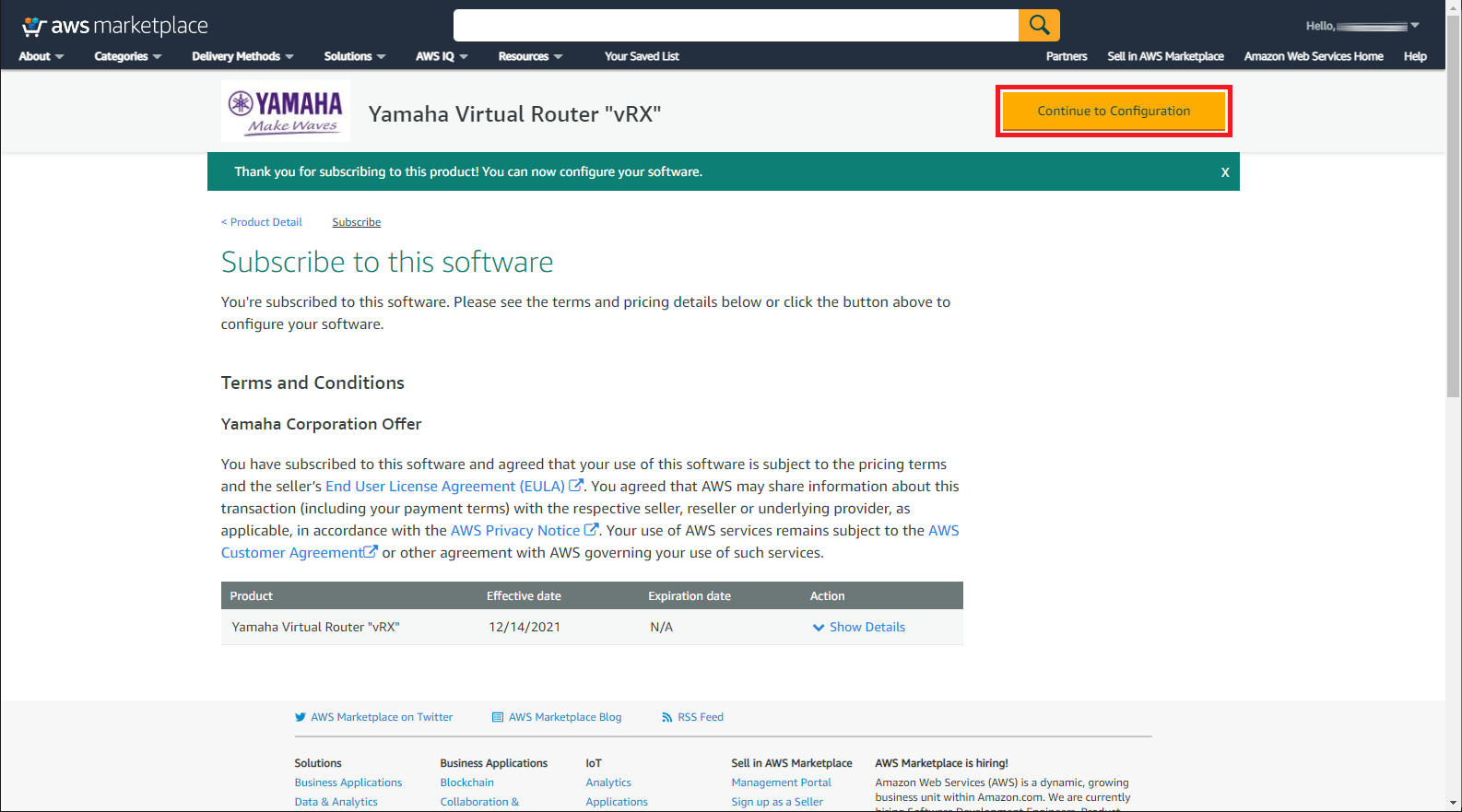

「Continue to Configuration」ボタンをクリックします。

AWS Marketplace

AWS Marketplace -

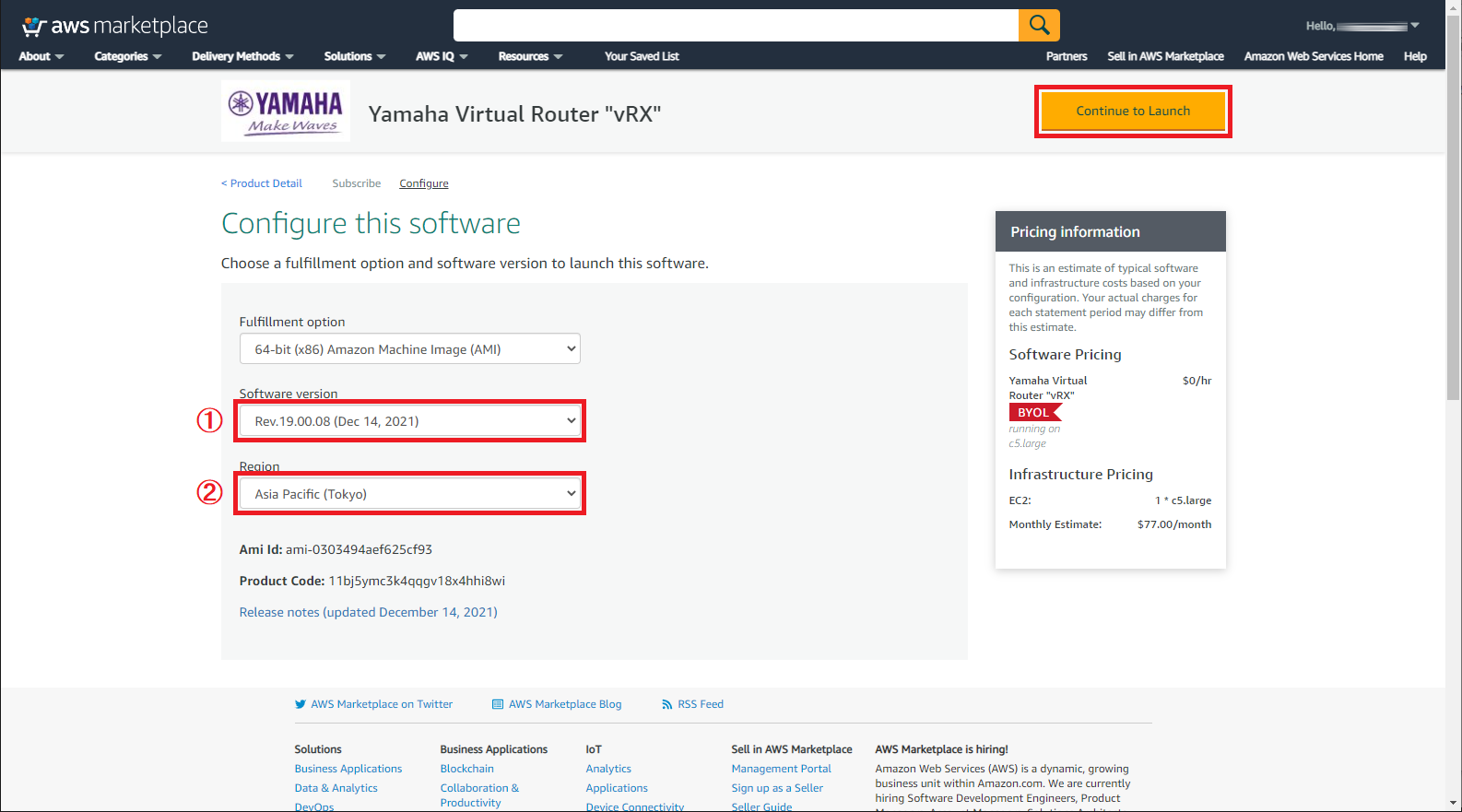

構成を設定して、「Continue to Launch」ボタンをクリックします。

AWS Marketplace

AWS Marketplace- ① Software version

-

最新のリビジョンを選択します。

- ② Region

-

インスタンスを作成するリージョンを選択します。

メモ

-

Pricing Information に記載されているインスタンスタイプは、見積もりの例示です。実際にデプロイするインスタンスタイプは、この後の手順で設定します。

-

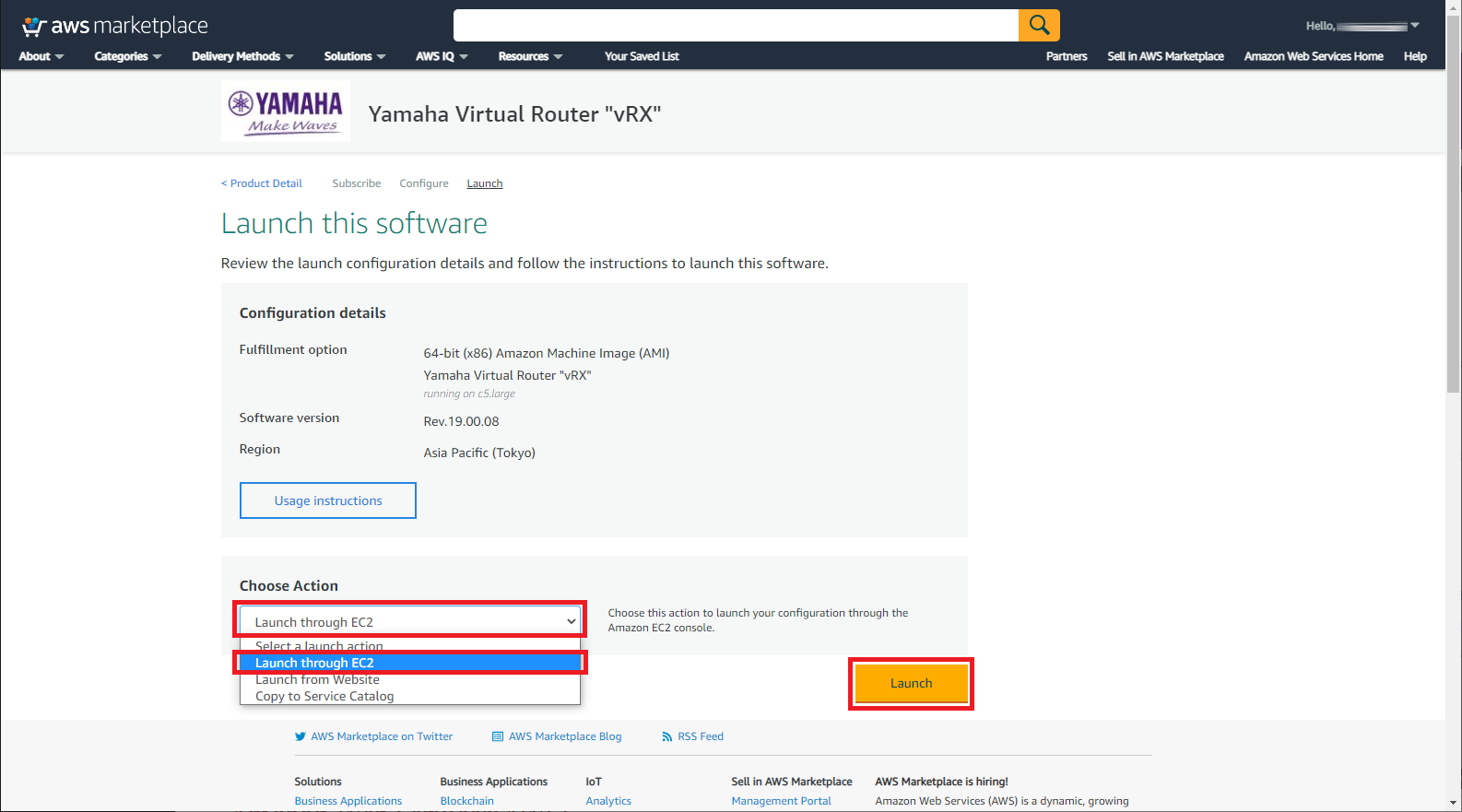

「Choose Action」ドロップダウンメニューから「Launch through EC2」を選択して、「Launch」ボタンをクリックします。

AWS Marketplace

AWS Marketplace -

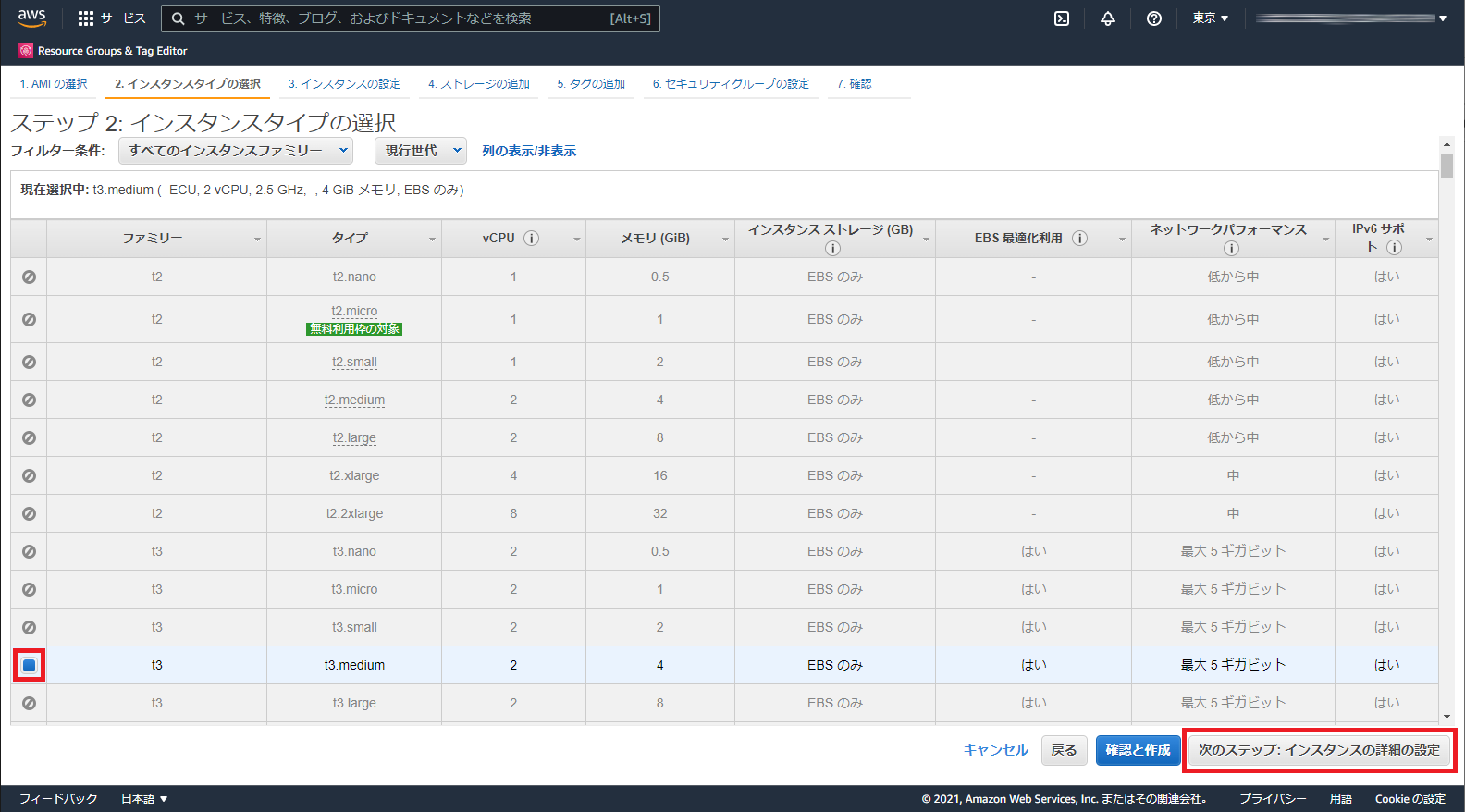

インスタンスタイプを選択して、「次のステップ:インスタンスの詳細の設定」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

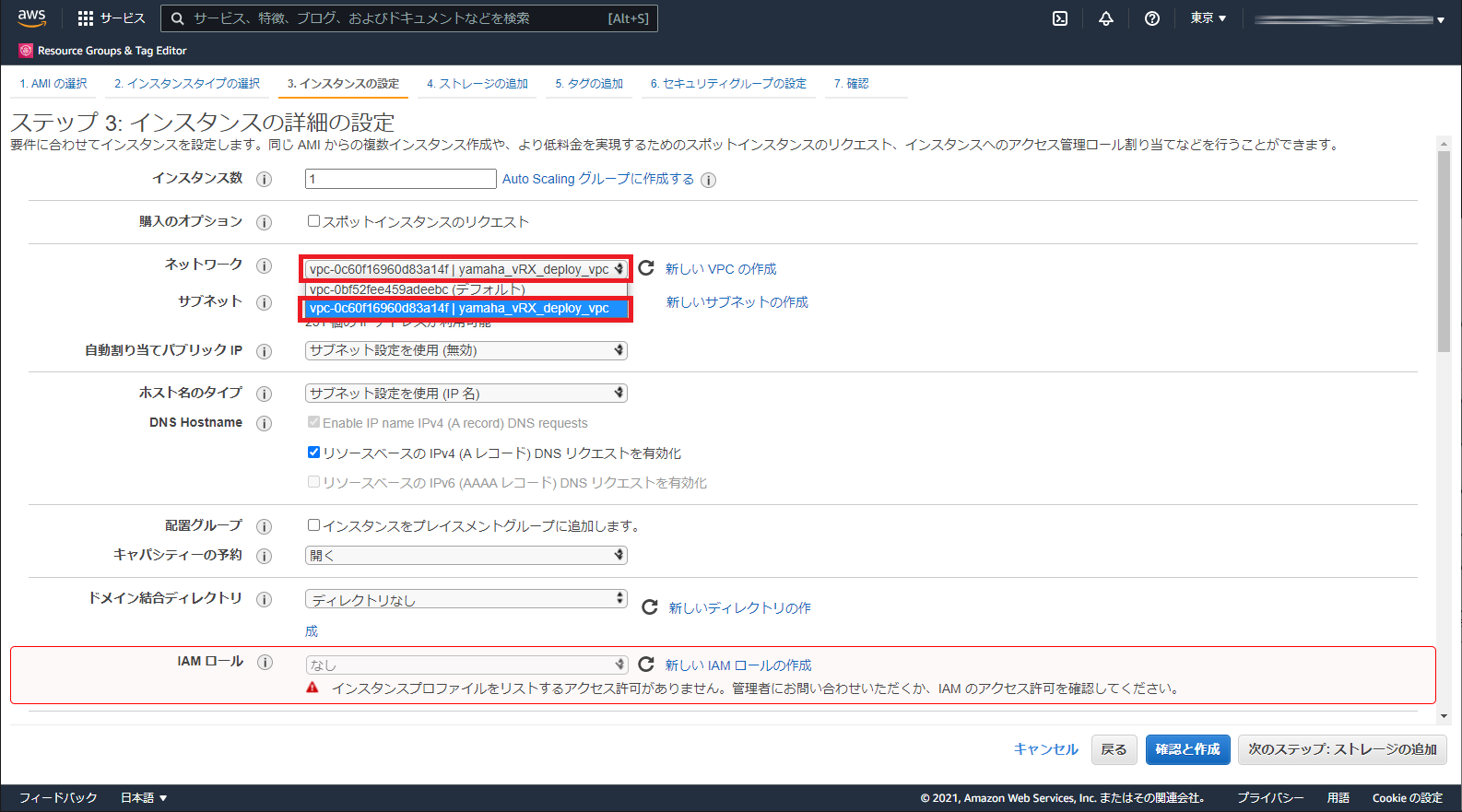

インスタンスの詳細を設定します。

-

[ネットワーク] には、 VPC の作成 で作成した VPC を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

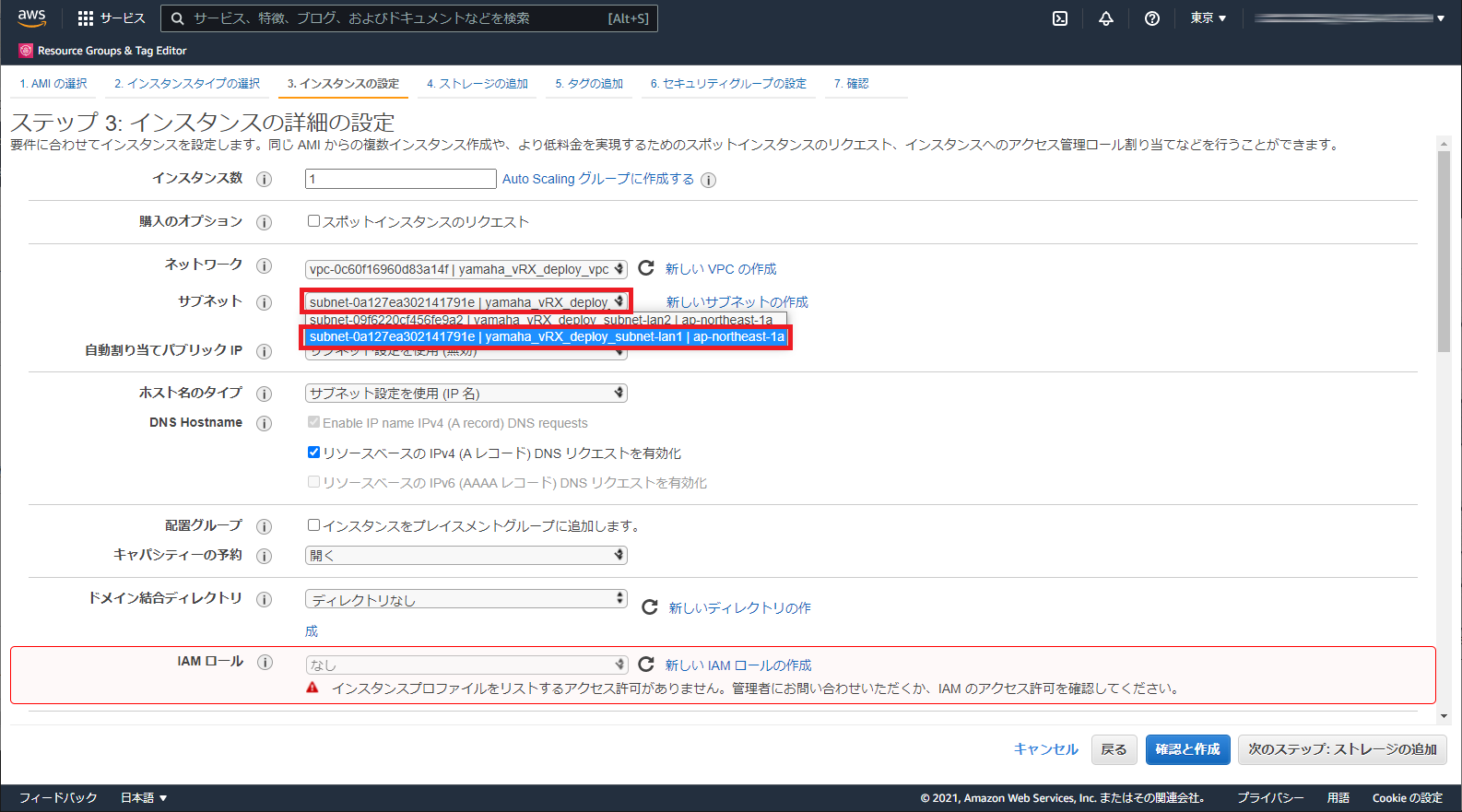

[サブネット] には、yamaha_vRX_deploy_subnet-lan1 を選択して、画面下までスクロールします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

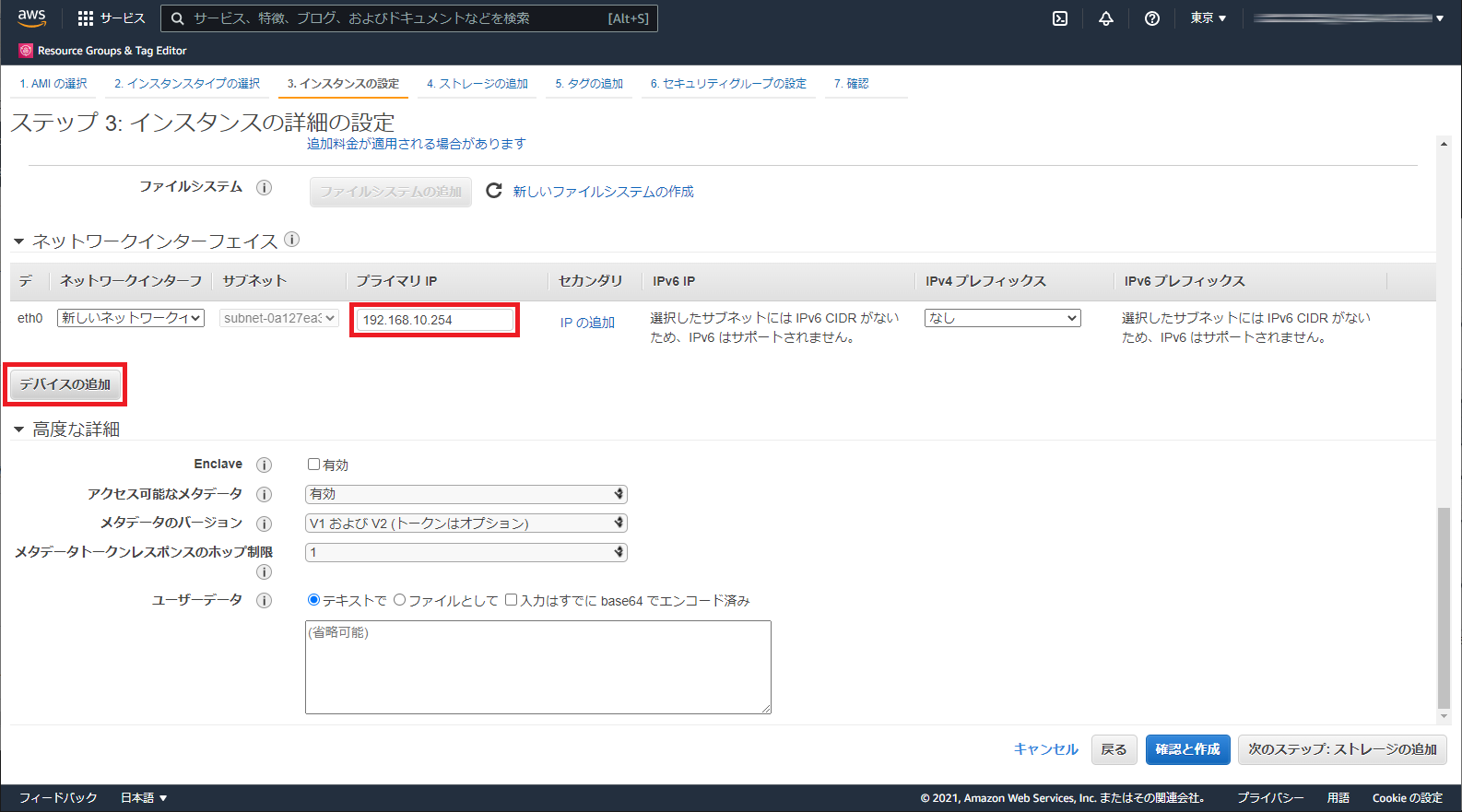

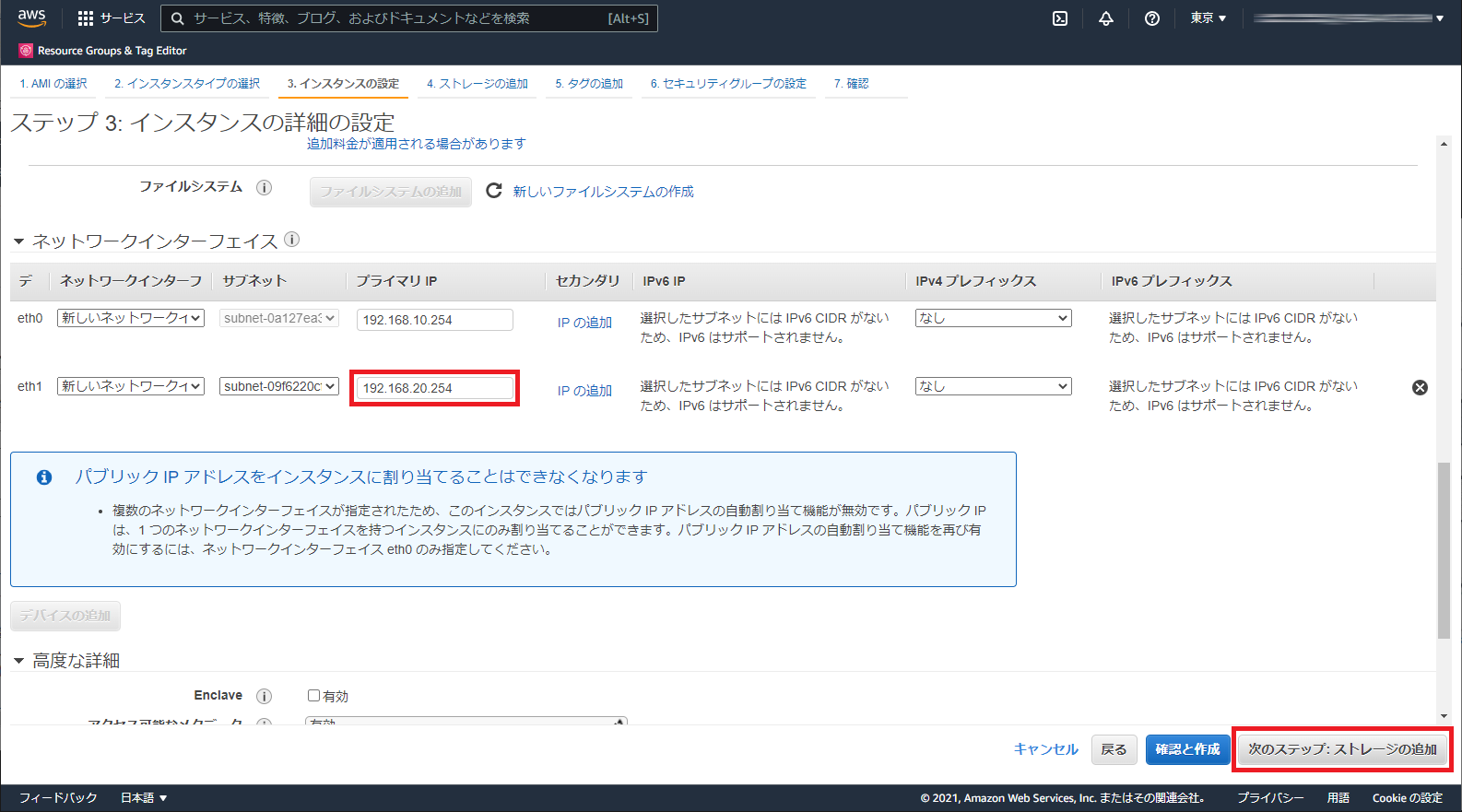

eth0 の [プライマリ IP] を設定して、「デバイスの追加」ボタンをクリックします。

ここでは例として eth0 の [プライマリ IP] に 192.168.10.254 を設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

eth1 の [サブネット] のドロップダウンメニューから、yamaha_vRX_deploy_subnet-lan2 を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

eth1 の [プライマリ IP] を設定して、「次のステップ:ストレージの追加」ボタンをクリックします。

ここでは例として eth1 の [プライマリ IP] に 192.168.20.254 を設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)

-

-

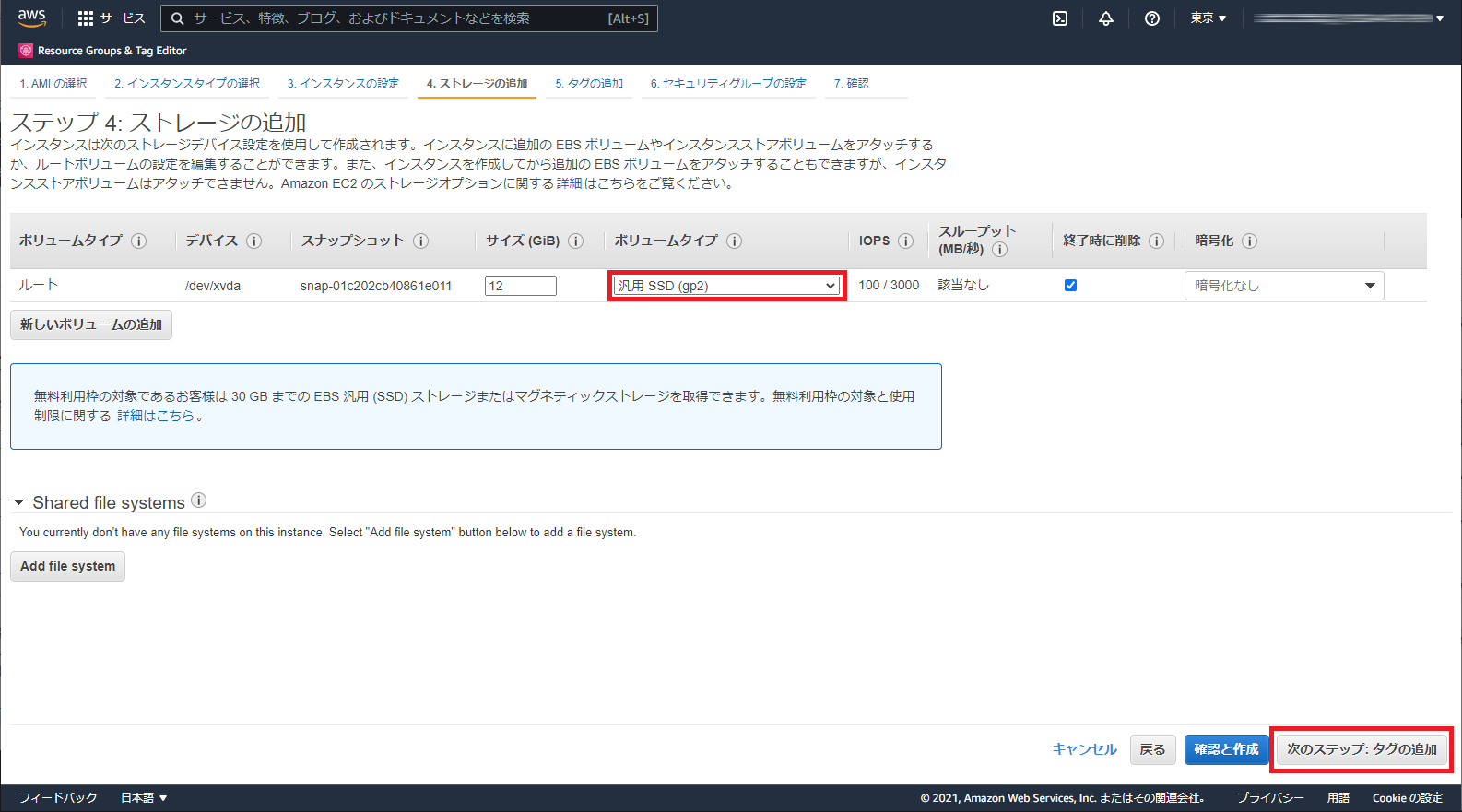

ボリュームタイプを選択して、「次のステップ:タグの追加」ボタンをクリックします。

ボリュームタイプ以外のパラメーターは変更しないようにしてください。 AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「次のステップ:セキュリティグループの設定」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

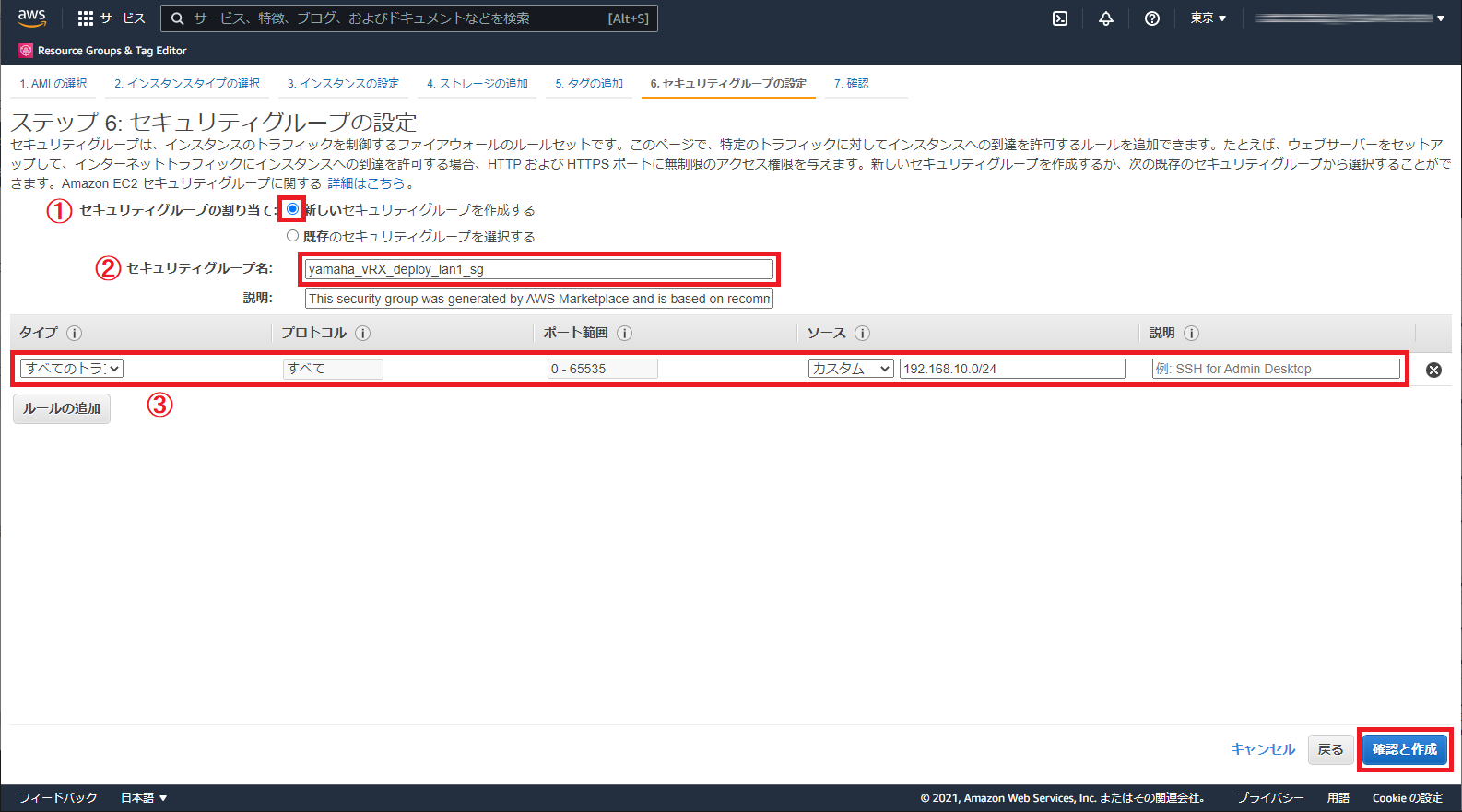

本製品の LAN1 インターフェイスに適用するセキュリティグループを新たに作成して、「確認と作成」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)- ① セキュリティグループの割り当て

-

「新しいセキュリティグループを作成する」を選択します。

- ② セキュリティグループ名

-

任意のセキュリティグループ名を設定します。ここでは例として yamaha_vRX_deploy_lan1_sg と設定します。

- ③ ルール

-

本製品の LAN1 インターフェイスで許可するセグメント 192.168.10.0/24 を設定します。

メモ

-

本手順によって作成した新しいセキュリティグループは、本製品の LAN2 インターフェイスで使用するネットワークインターフェイスにも適用されます。この後の手順で、本製品の LAN2 インターフェイスに適用するセキュリティグループを変更します。

-

作成済みのセキュリティグループを使用する場合は「既存のセキュリティグループを選択する」を選択してください。

-

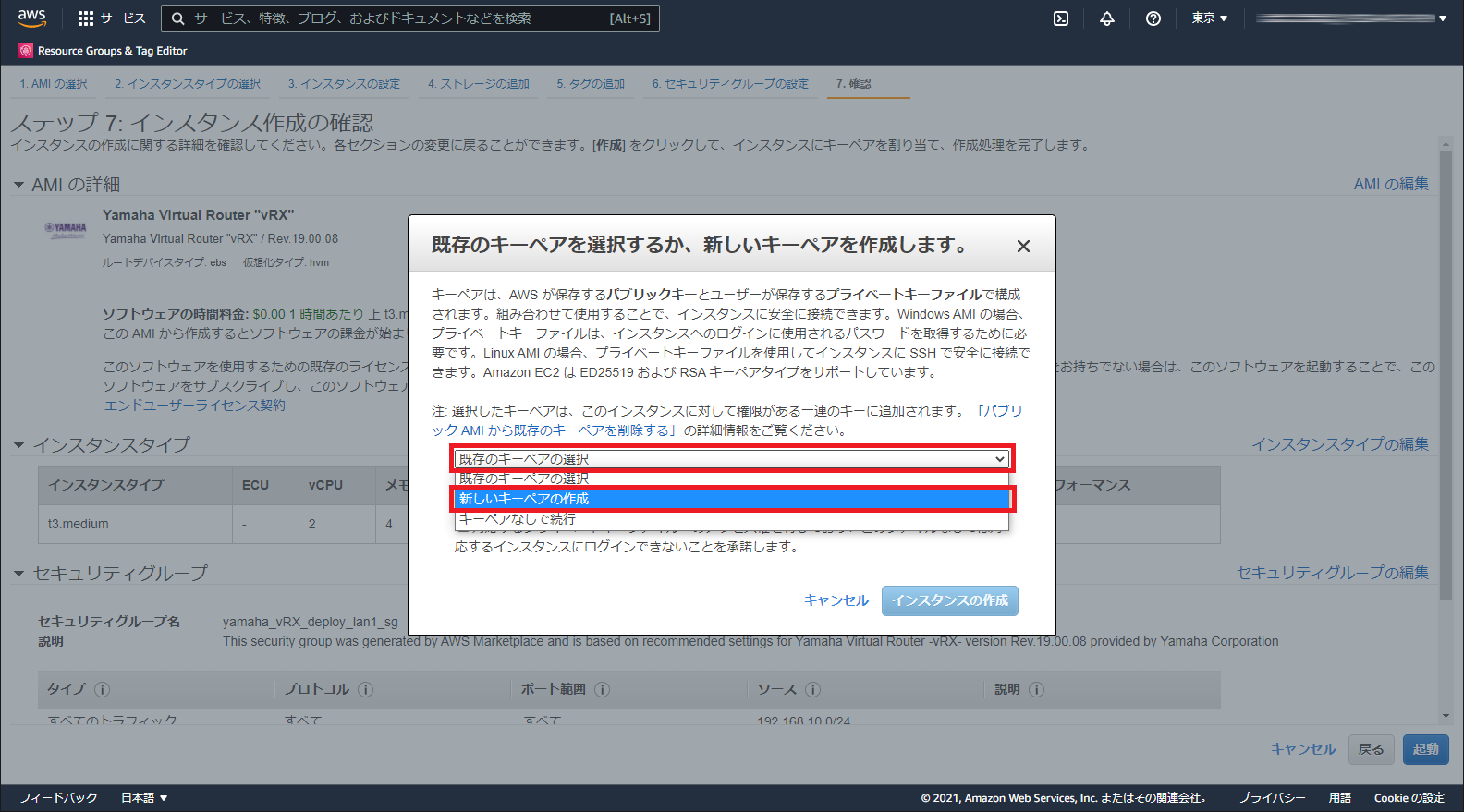

「起動」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

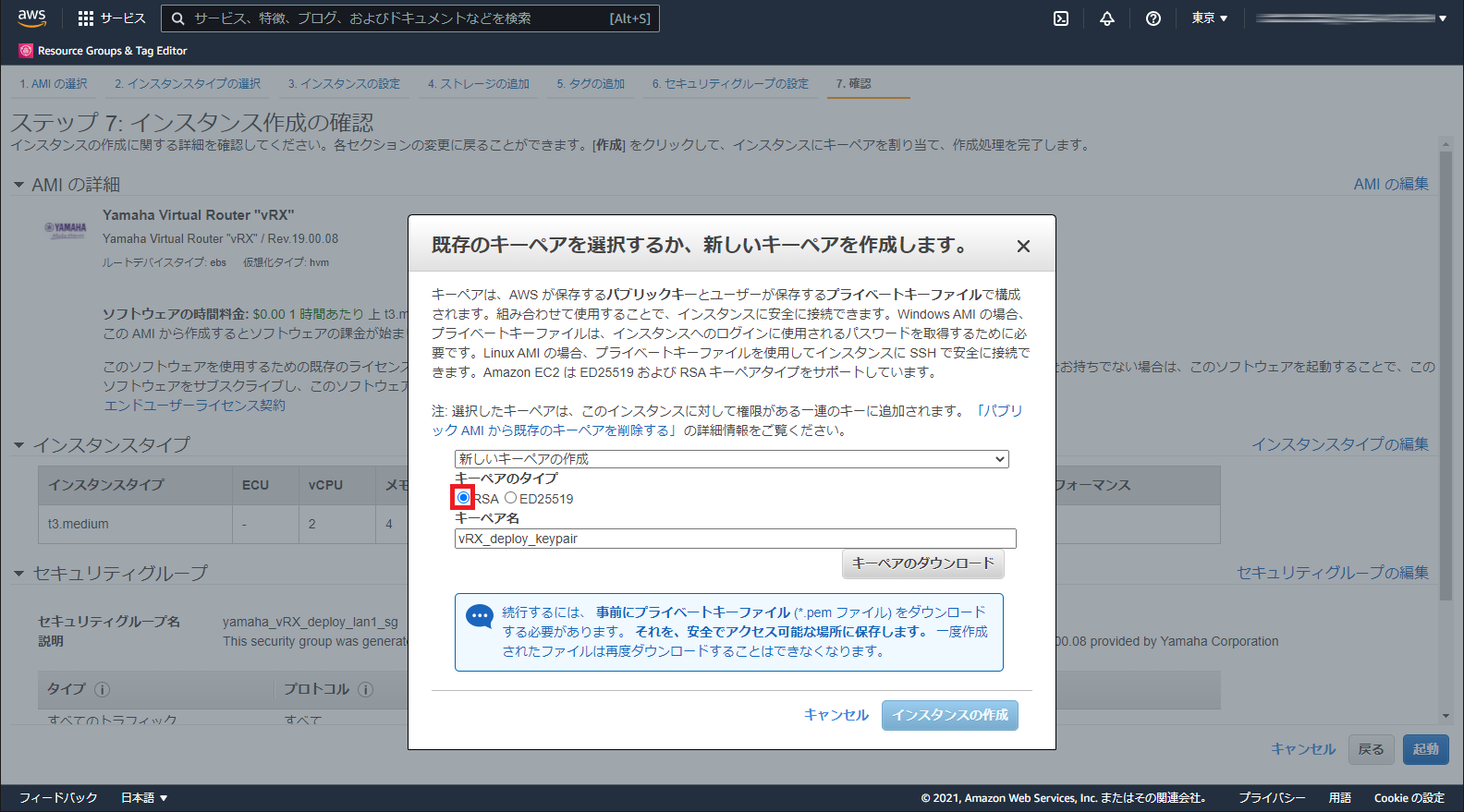

「新しいキーペアの作成」を選択します。

本製品に SSH 接続するときの身分証明に使用するセキュリティ認証情報を作成します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)メモ

作成済みのキーペアを使用して本製品に接続する場合は「既存のキーペアの選択」を選択して、既存のキーペア名のリストから使用するキーペアを選択します。

-

「キーペアのタイプ」には「RSA」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

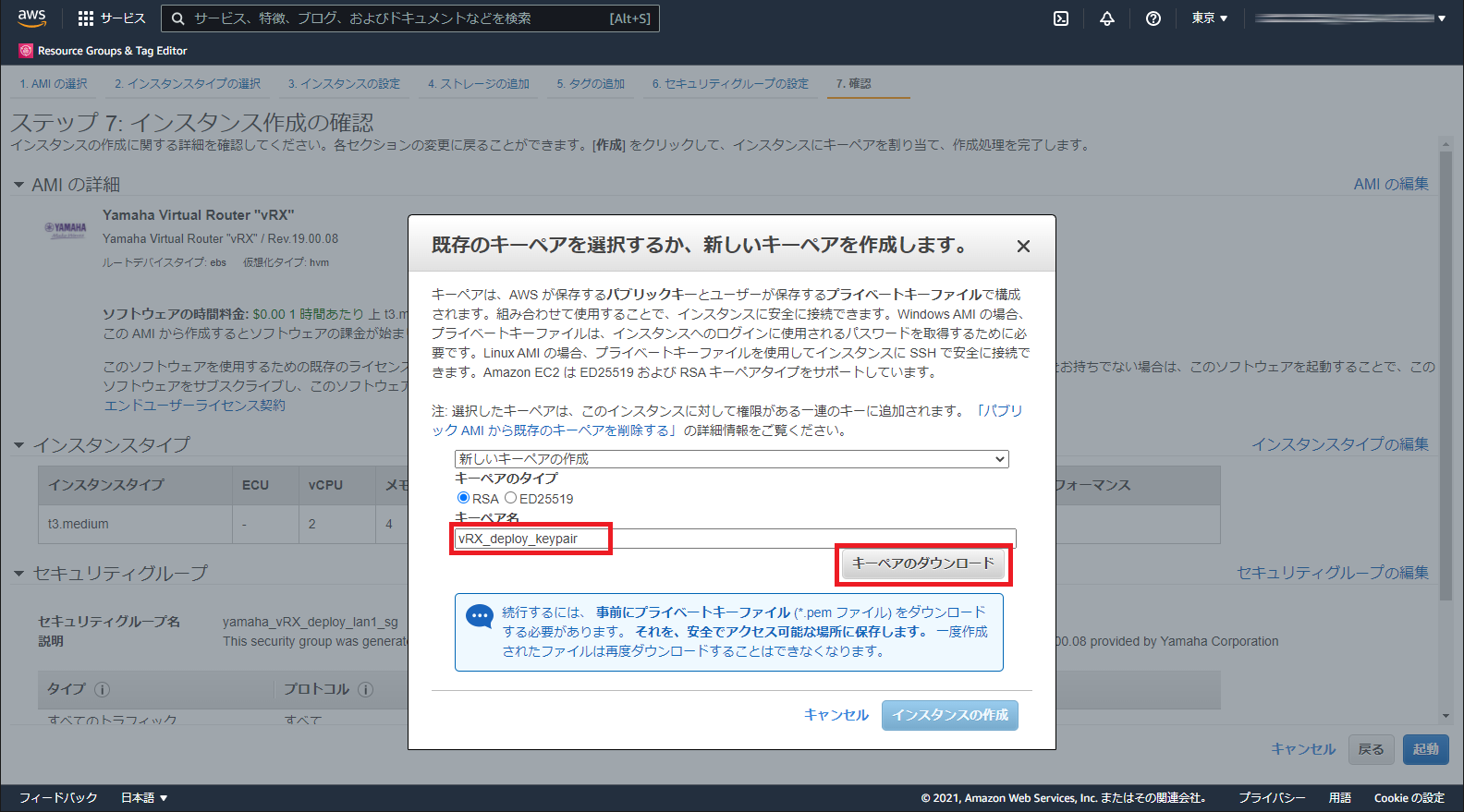

任意のキーペア名を入力して、「キーペアのダウンロード」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

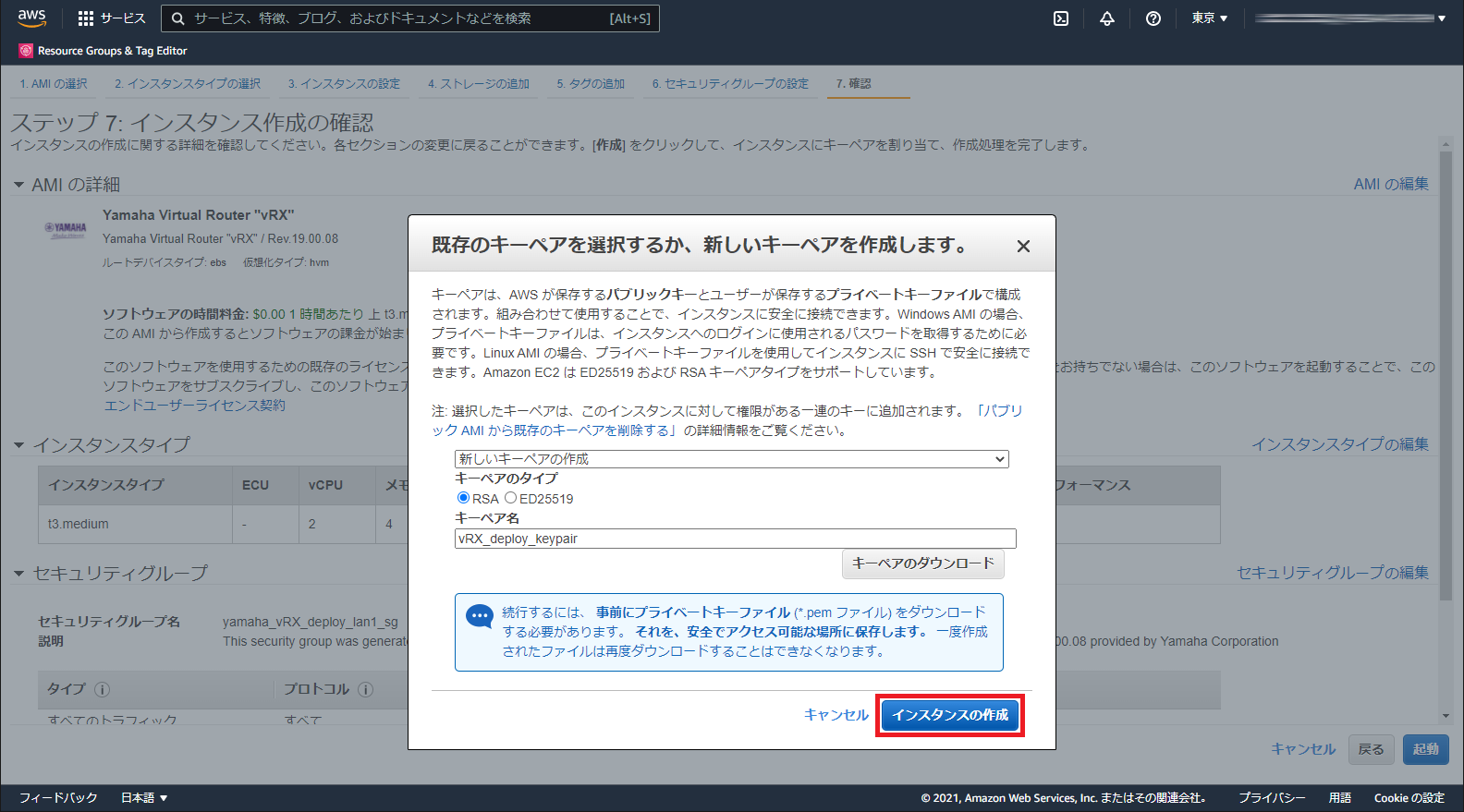

プライベートキーファイルがダウンロードされたことを確認して、「インスタンスの作成」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

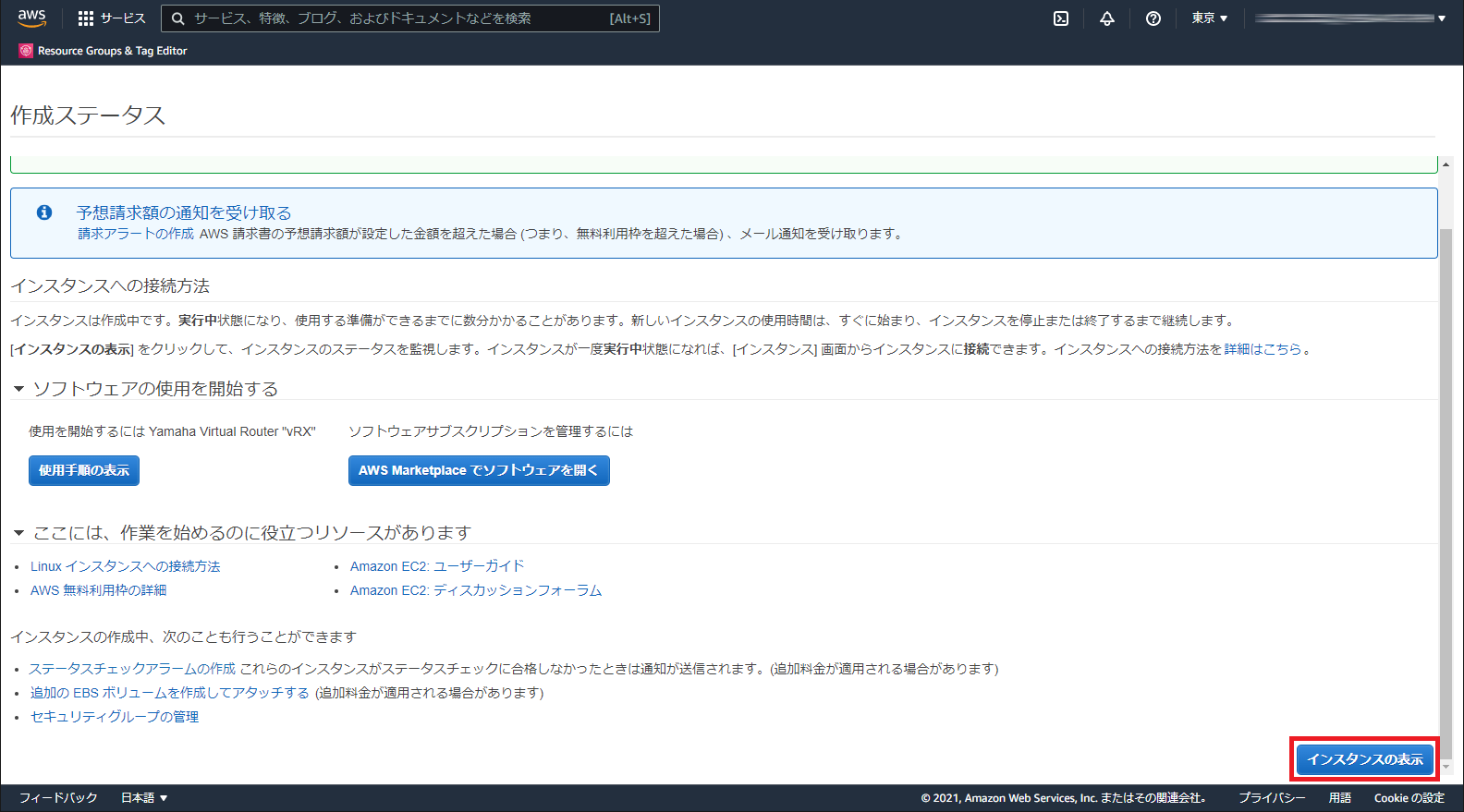

以下の画面が表示されたら本製品インスタンスの作成は完了です。

「インスタンスの表示」ボタンをクリックします。インスタンス画面に、作成したインスタンスが表示されます。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

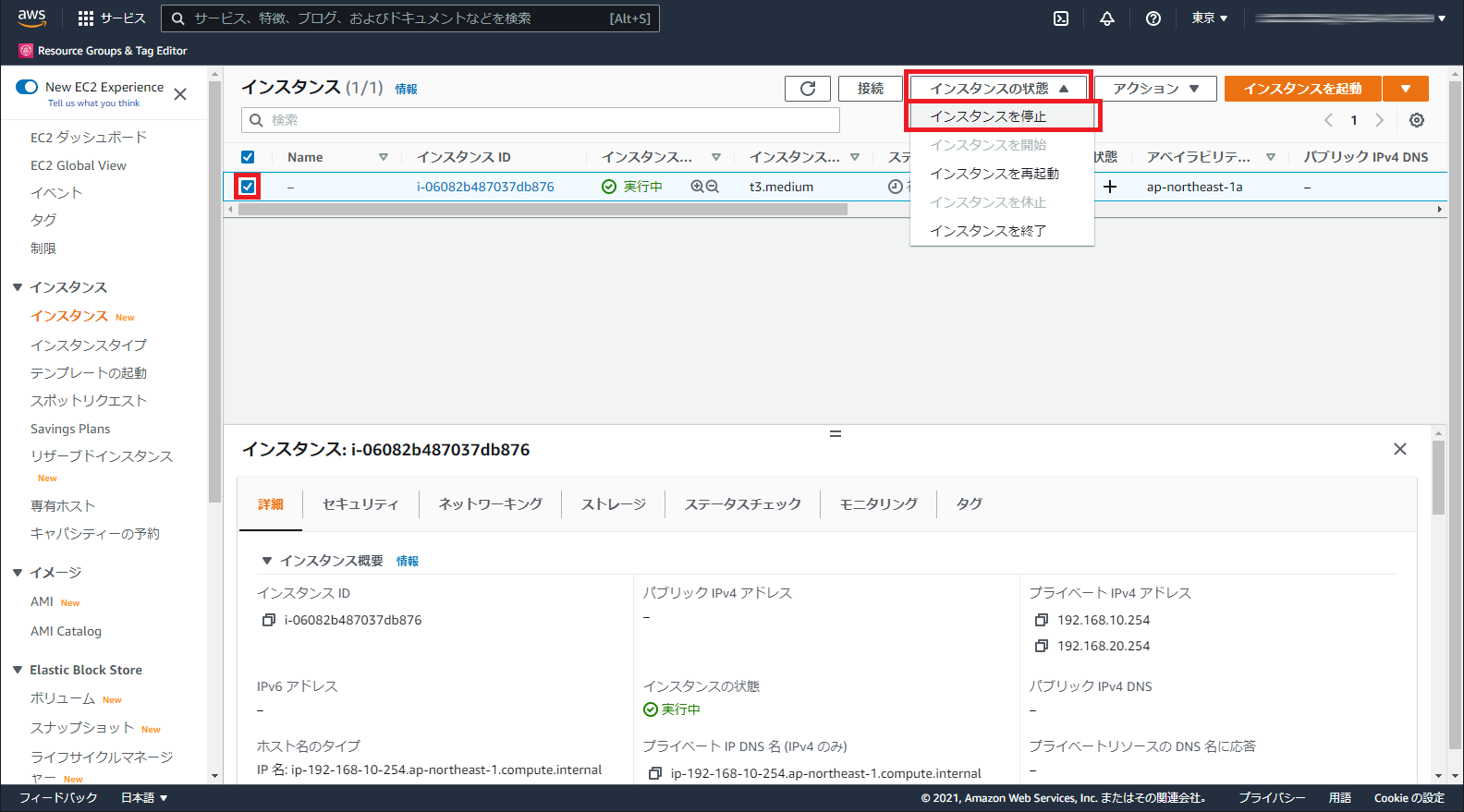

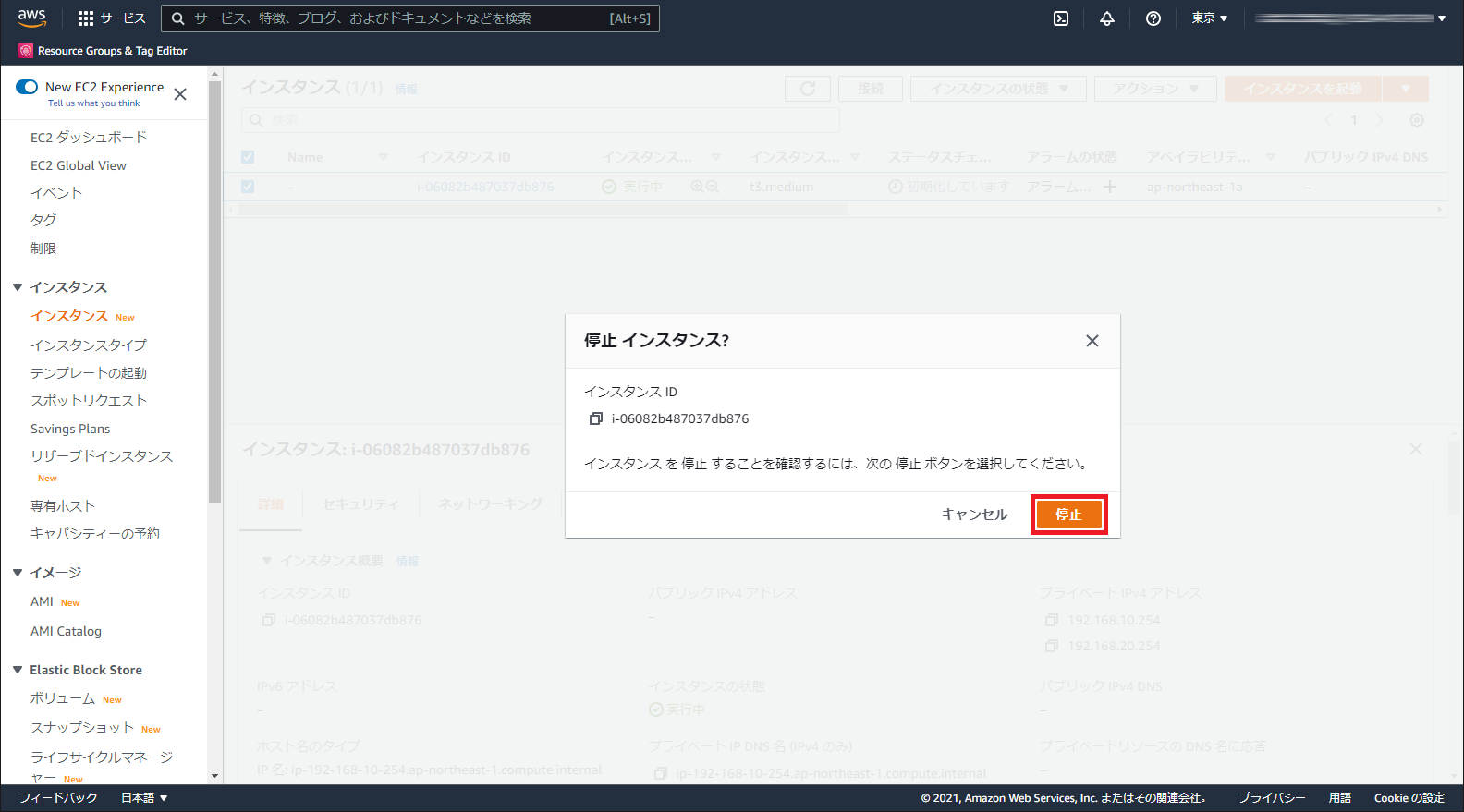

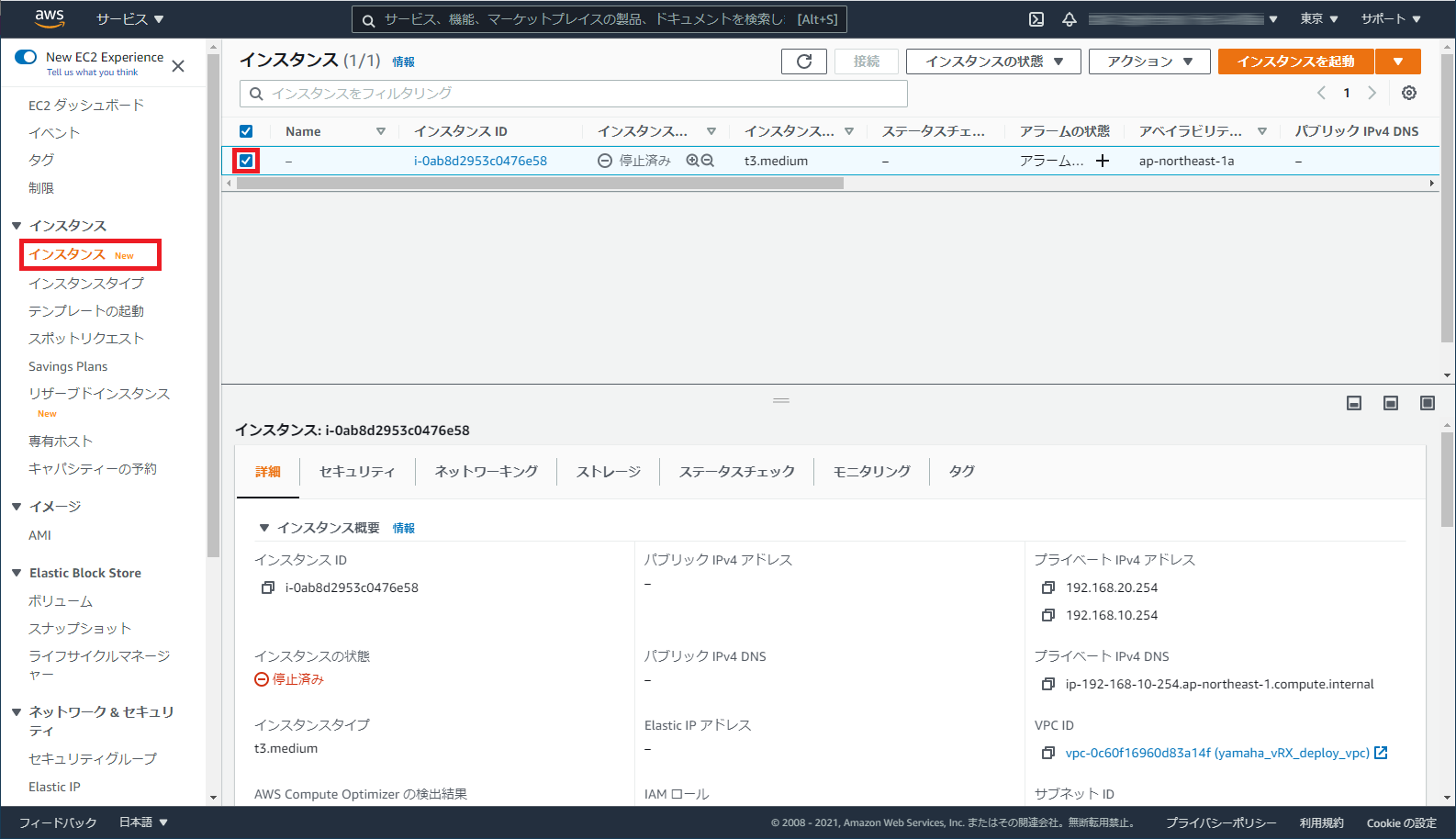

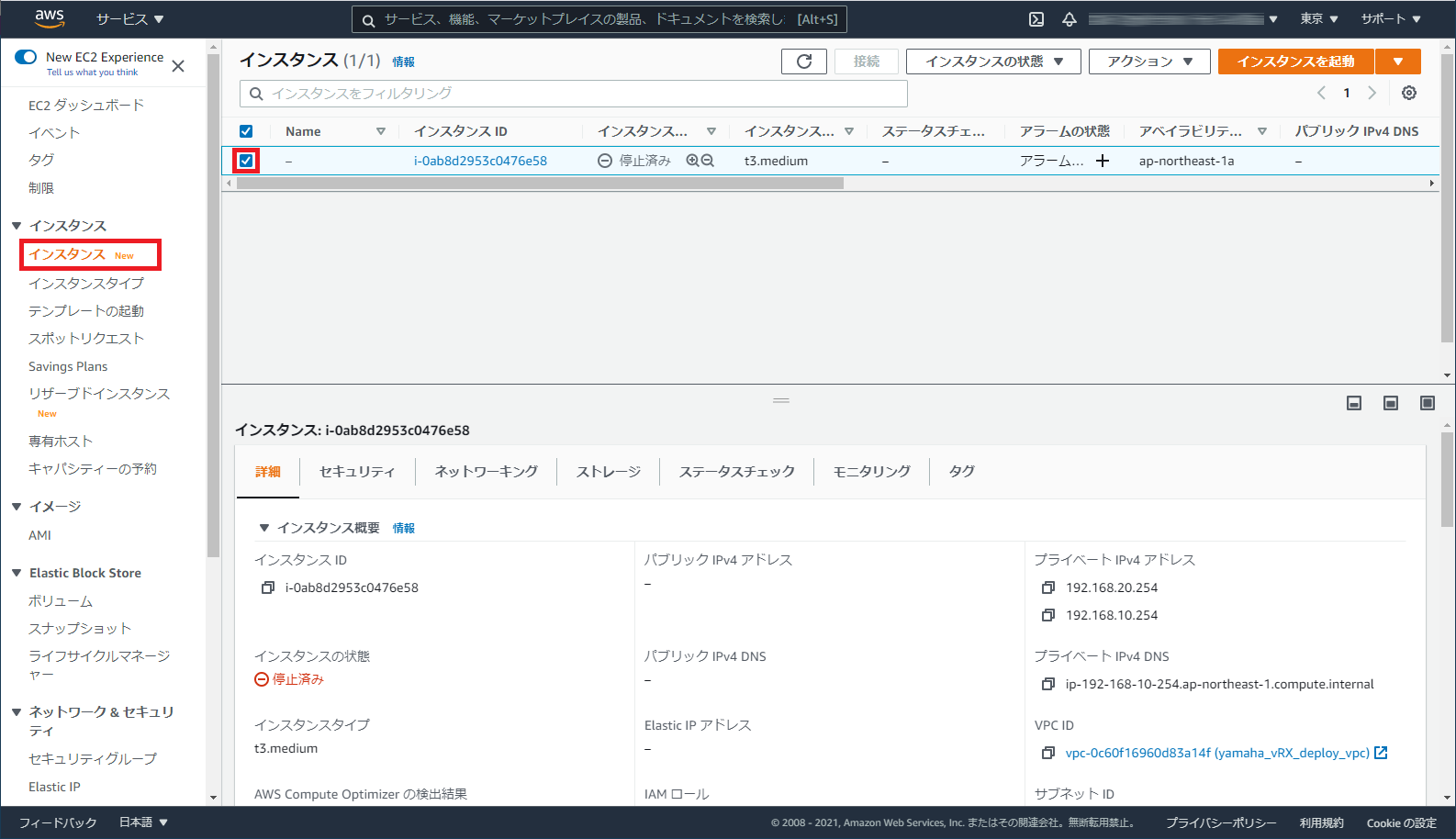

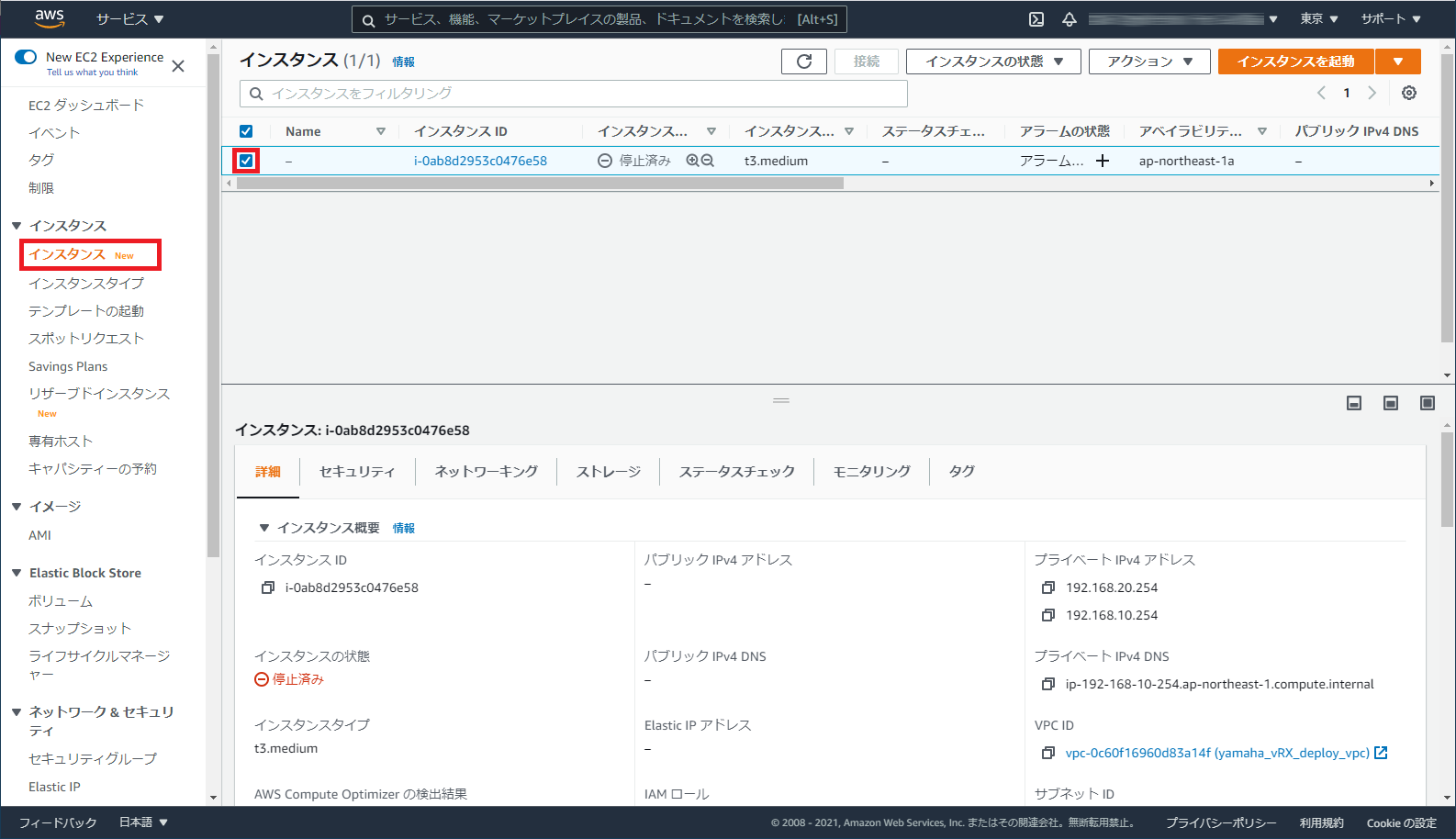

今後の手順のために、本製品インスタンスを一旦停止します。

本製品インスタンスの状態が "実行中" になっていることを確認して、本手順を実施します。

-

本製品インスタンスのチェックボックスをチェックして、「インスタンスの状態」ドロップダウンメニューから「インスタンスを停止」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「停止」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

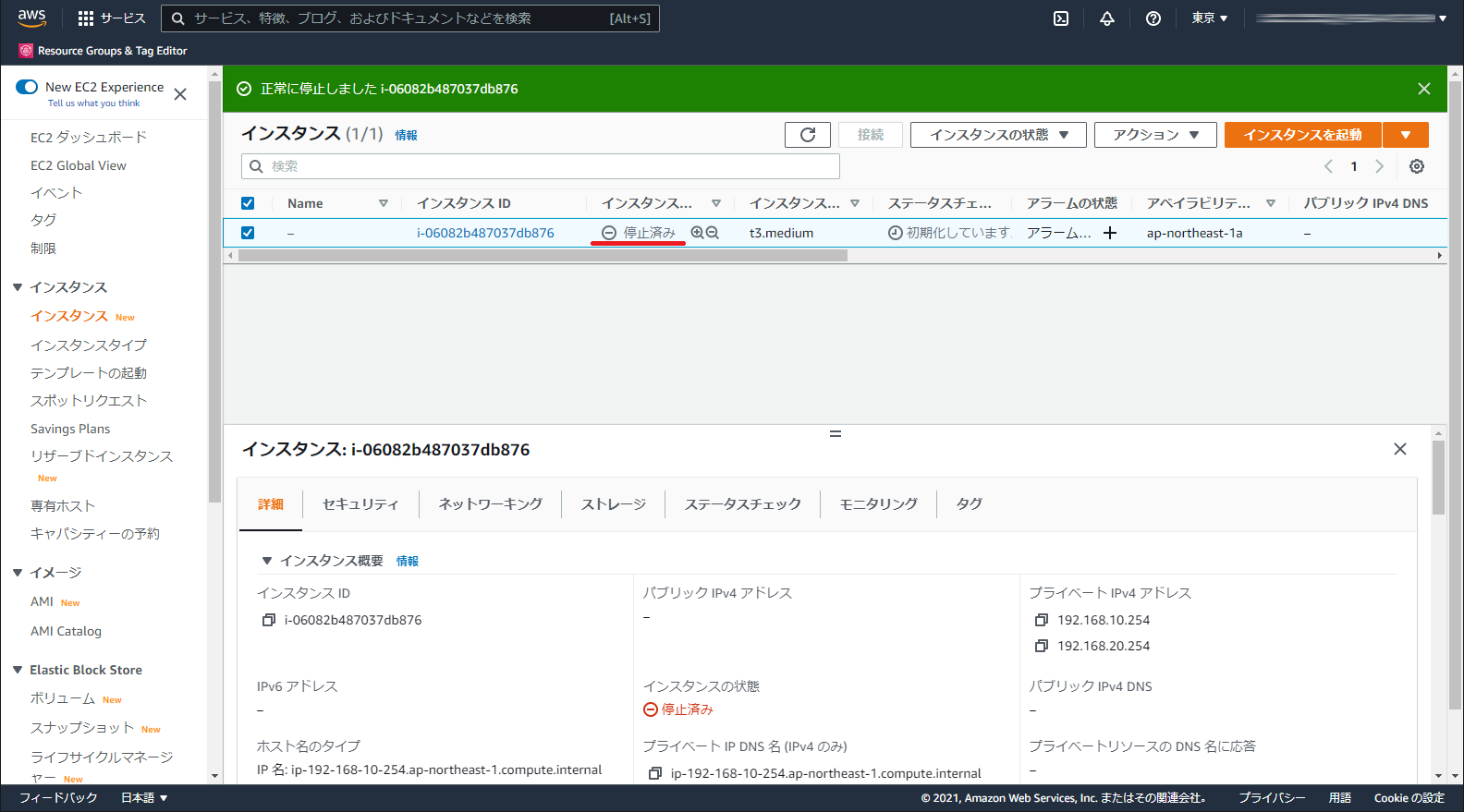

本製品インスタンスの状態が "停止済み" になっていることを確認します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)

-

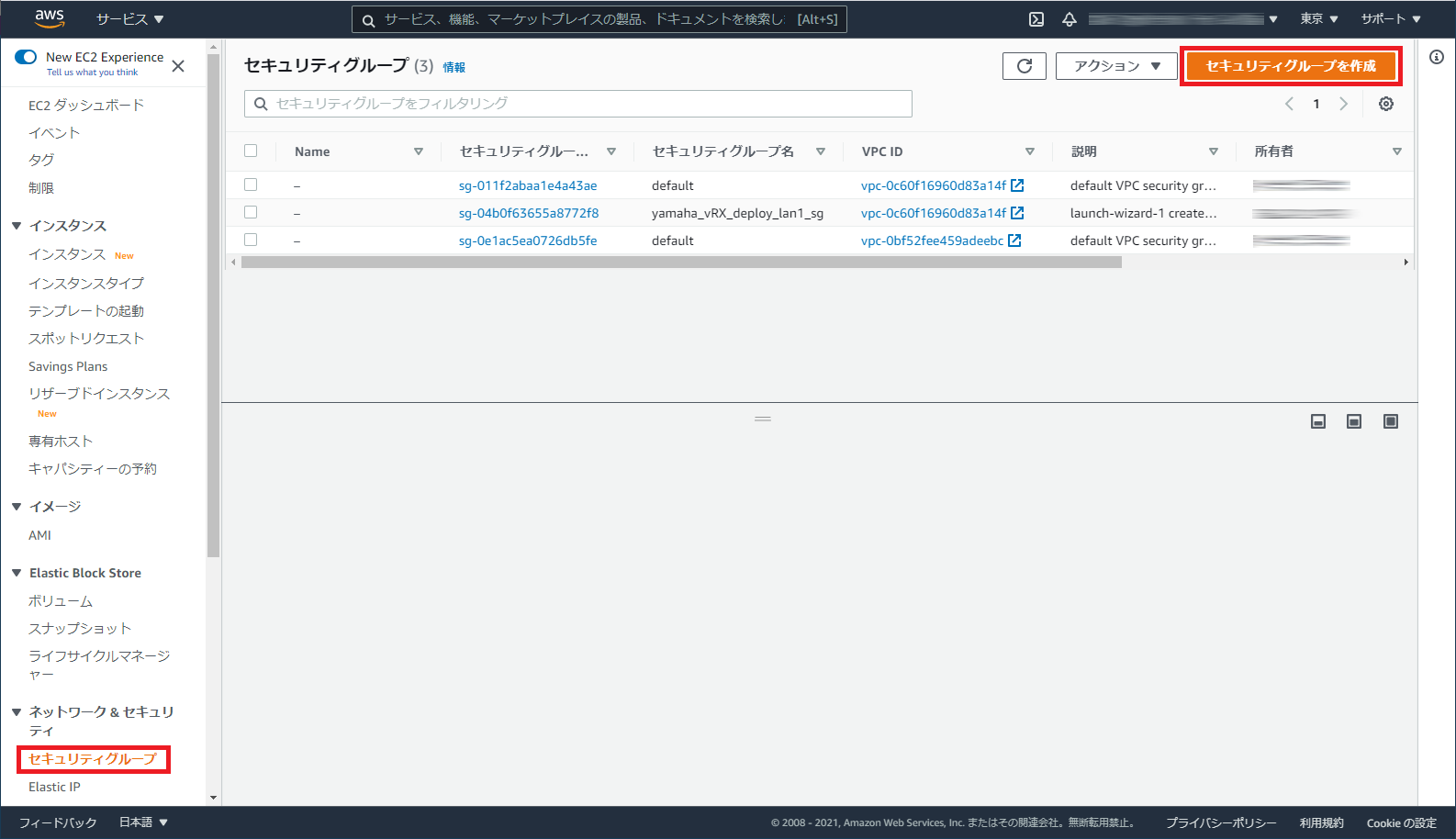

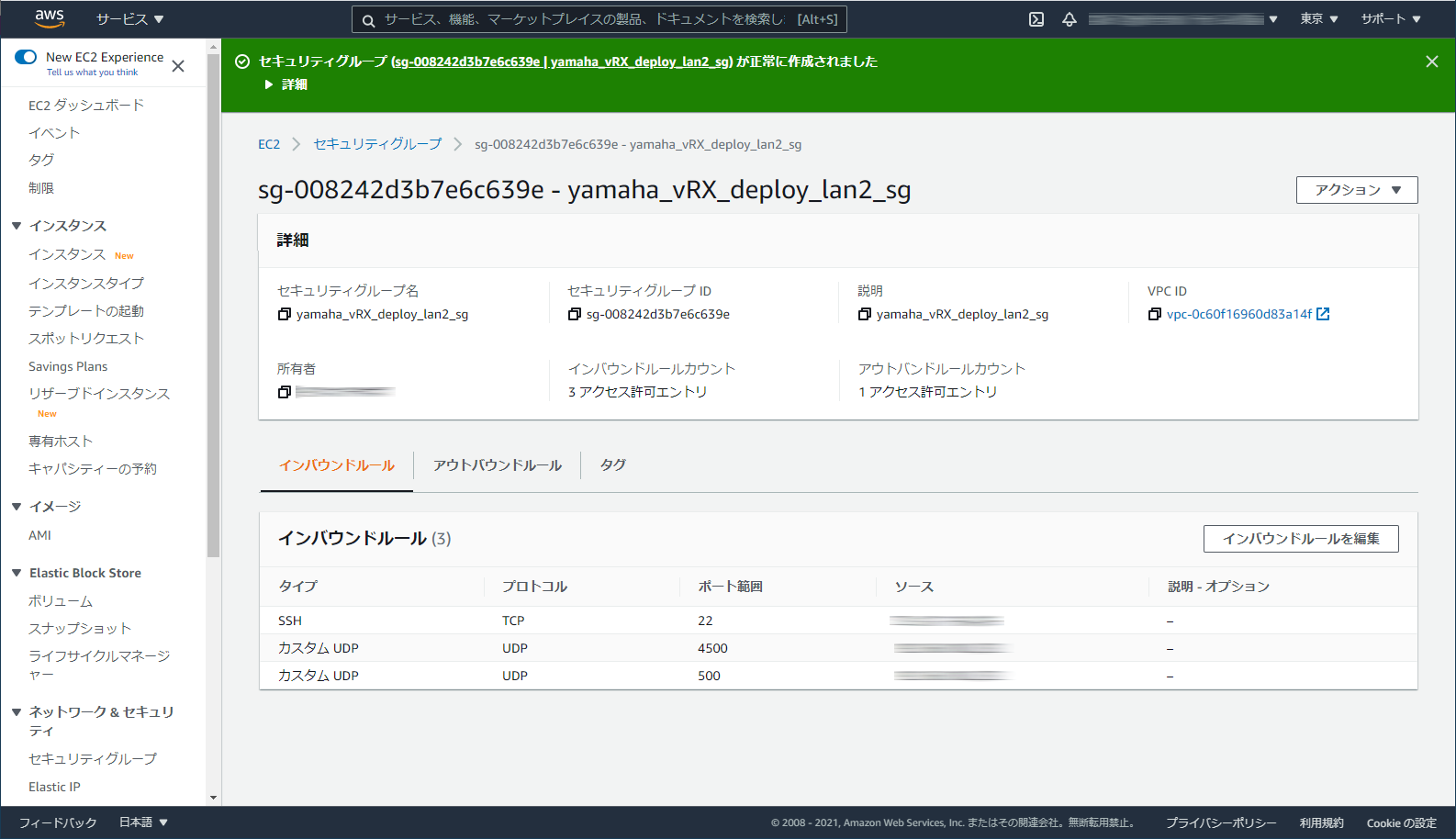

3.3.2. 本製品の LAN2 インターフェイスのセキュリティグループの設定

本製品の LAN2 インターフェイスに適用するセキュリティグループを作成し、本製品の LAN2 インターフェイスで使用するネットワークインターフェイスに関連付けます。

メモ

作成済みのセキュリティグループを使用する場合には、 [手順5] に進んでください。

-

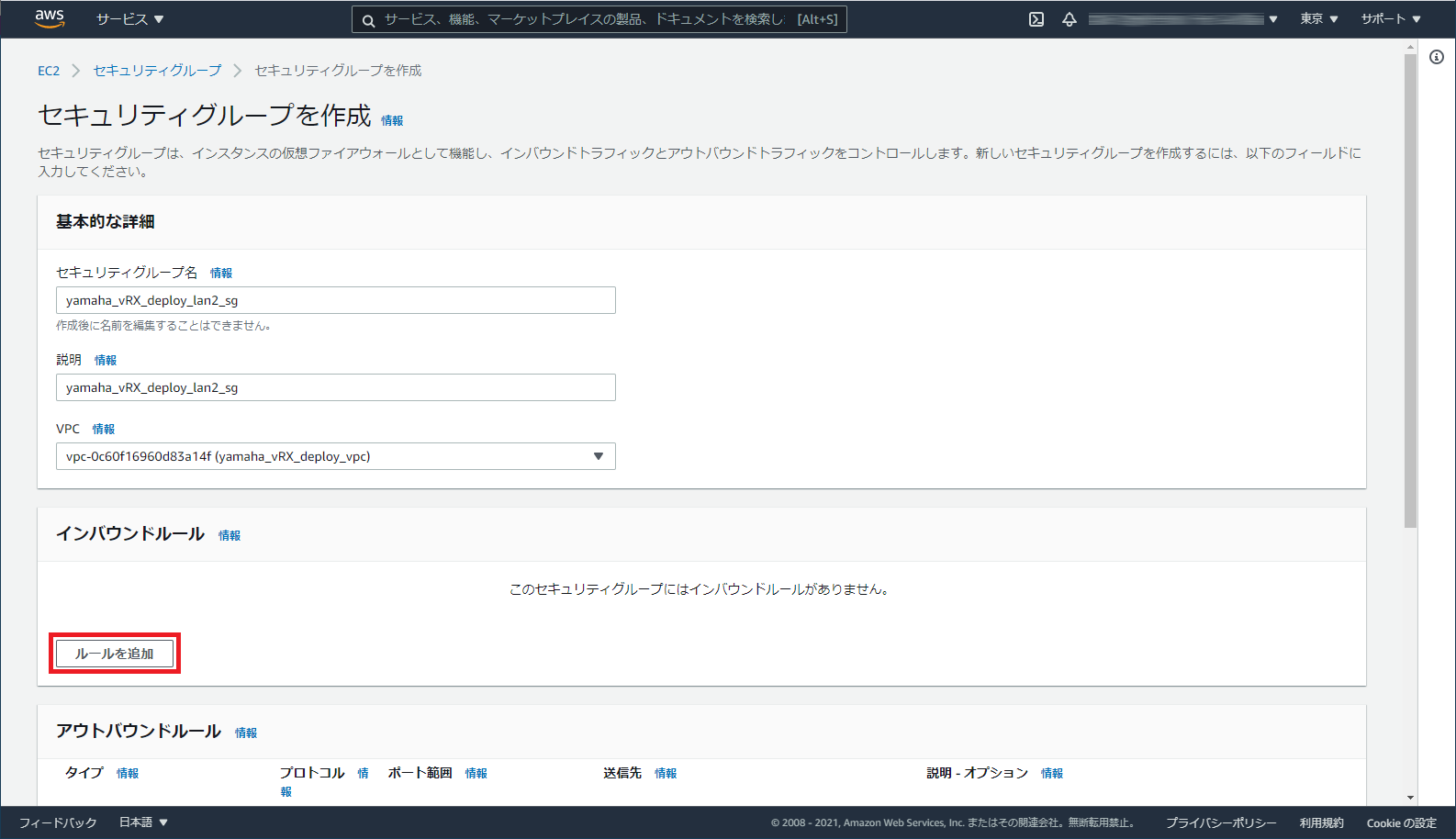

Amazon EC2 コンソールのナビゲーションペインから「セキュリティグループ」を選択して、「セキュリティグループを作成」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

[基本的な詳細] を設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)- ① セキュリティグループ名

-

セキュリティグループの名前を設定します。ここでは例として yamaha_vRX_deploy_lan2_sg と設定します。

- ② 説明

-

セキュリティグループの説明を記述します。ここでは例として yamaha_vRX_deploy_lan2_sg と記述します。

- ③ VPC

-

VPC の作成 で作成した VPC を選択します。

-

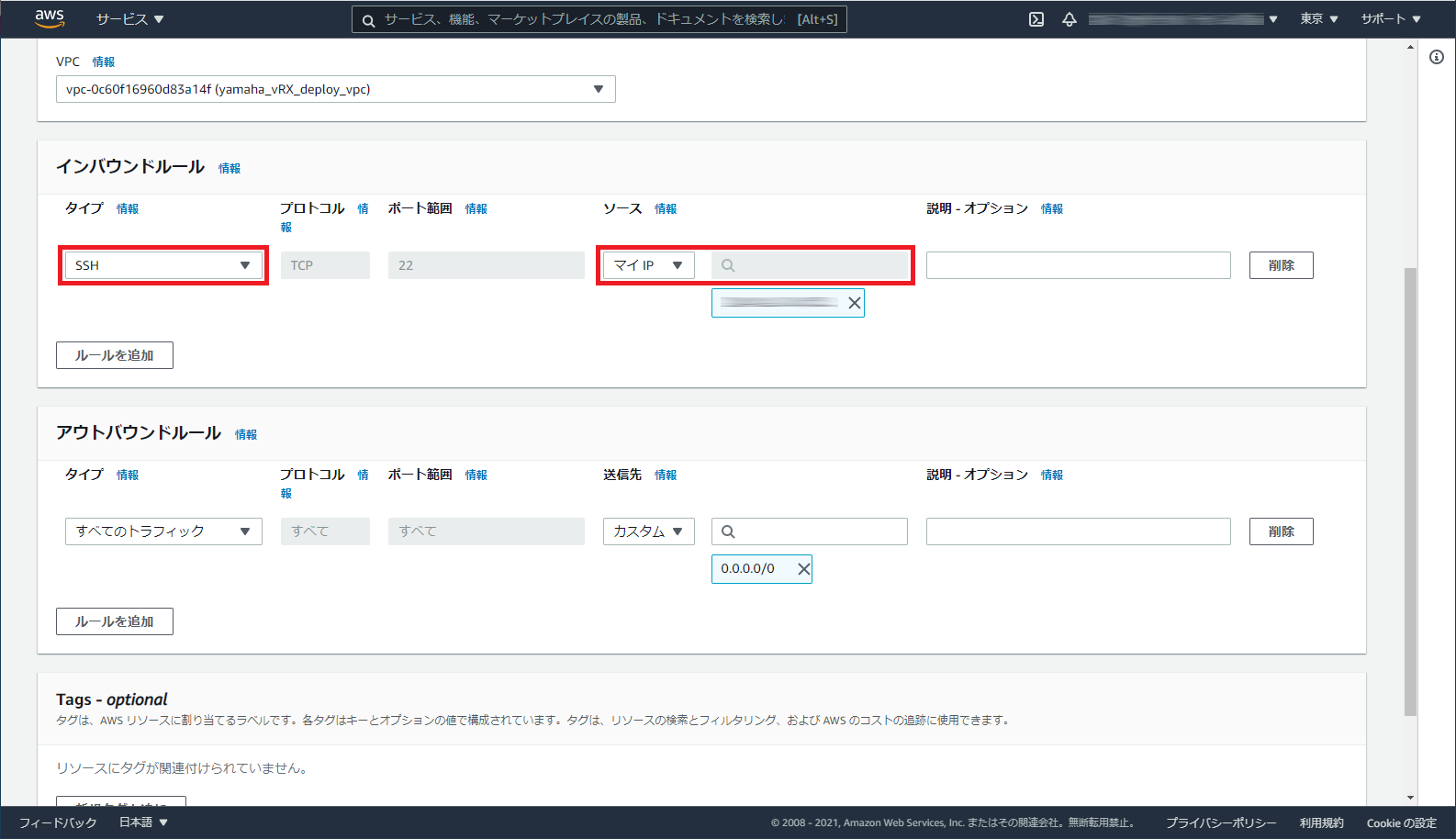

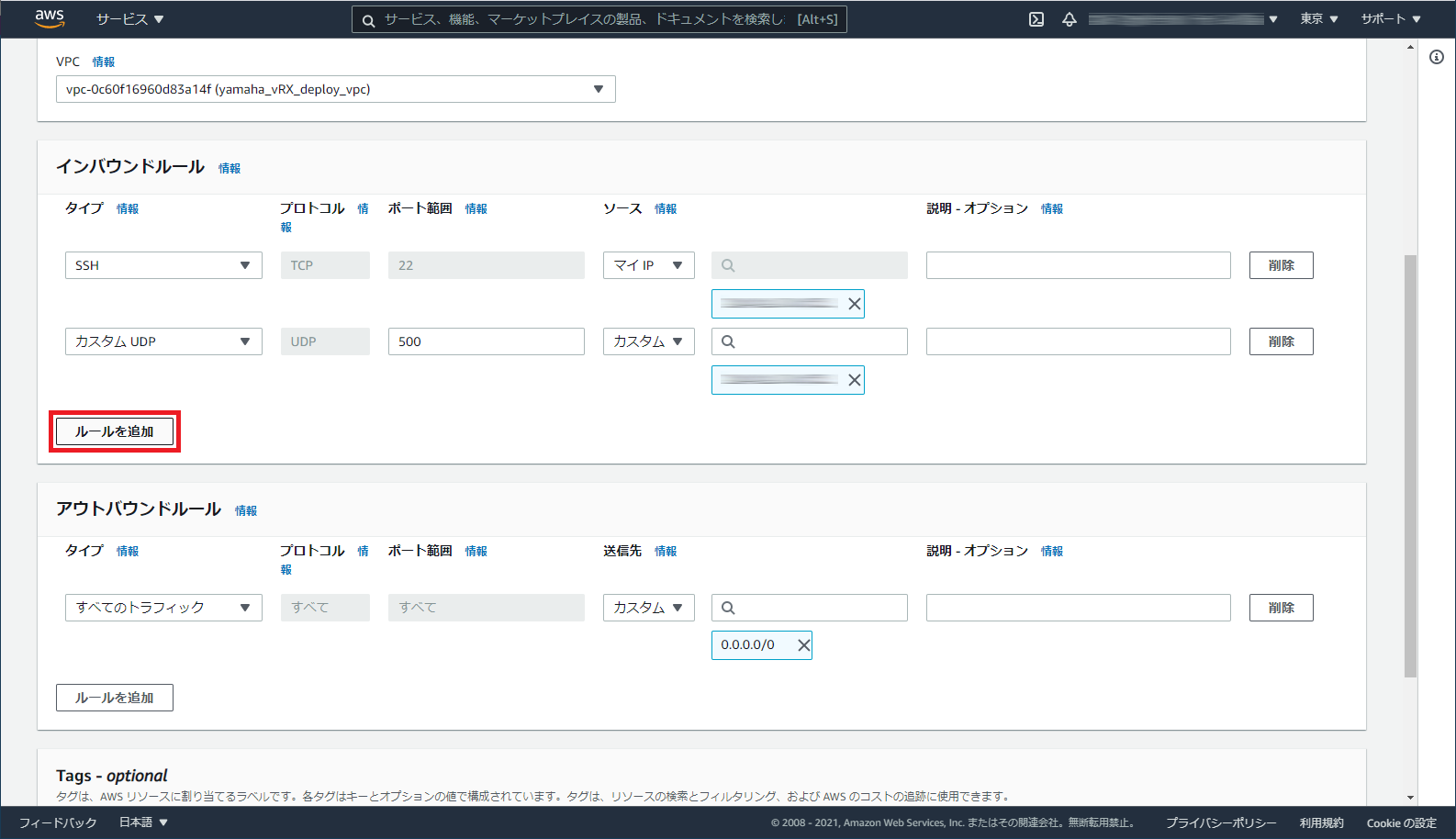

[インバウンドルール] を設定します。

以下のインバウンドルールを設定します。

-

外部からの SSH 接続を許可する設定

本製品のコンソールにログインするために必要です。

任意の IP アドレスからのログインを許可することも可能ですが、セキュリティーの観点から SSH アクセスが可能な IP アドレスを制限することを強く推奨します。 -

IPsec トンネルを確立させるための設定

IPsec トンネルを使用しない場合は不要です。

-

「ルールを追加」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

追加した 1 番目のルールの [タイプ] に「SSH」を選択し、[ソース] に SSH アクセスを許可する IP アドレスを設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

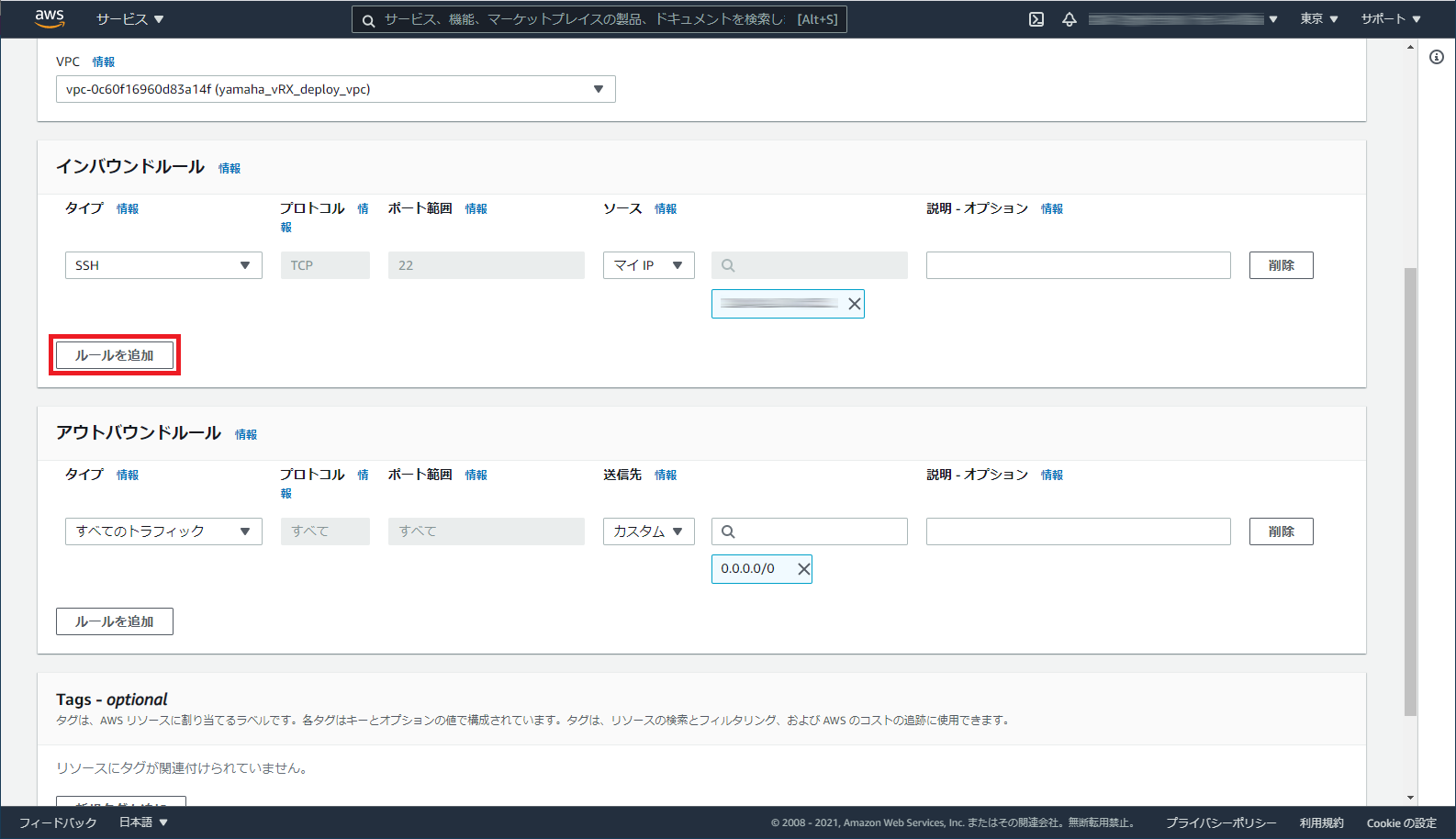

「ルールを追加」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

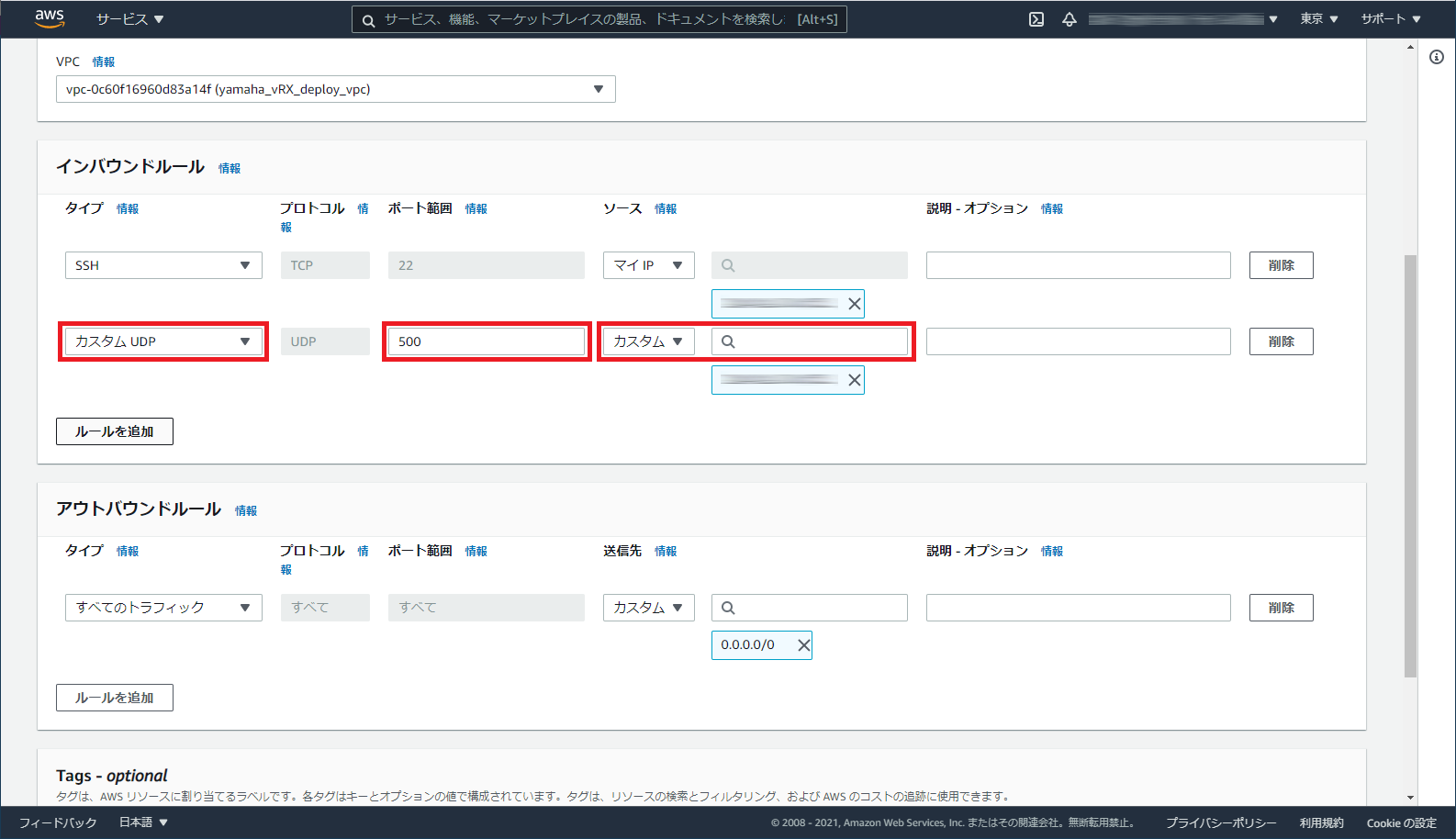

追加した 2 番目のルールの [タイプ] に「カスタム UDP」を選択して、[ポート範囲] に 「500」、[ソース] に IPsec 接続をおこなう対向の IP アドレスを設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

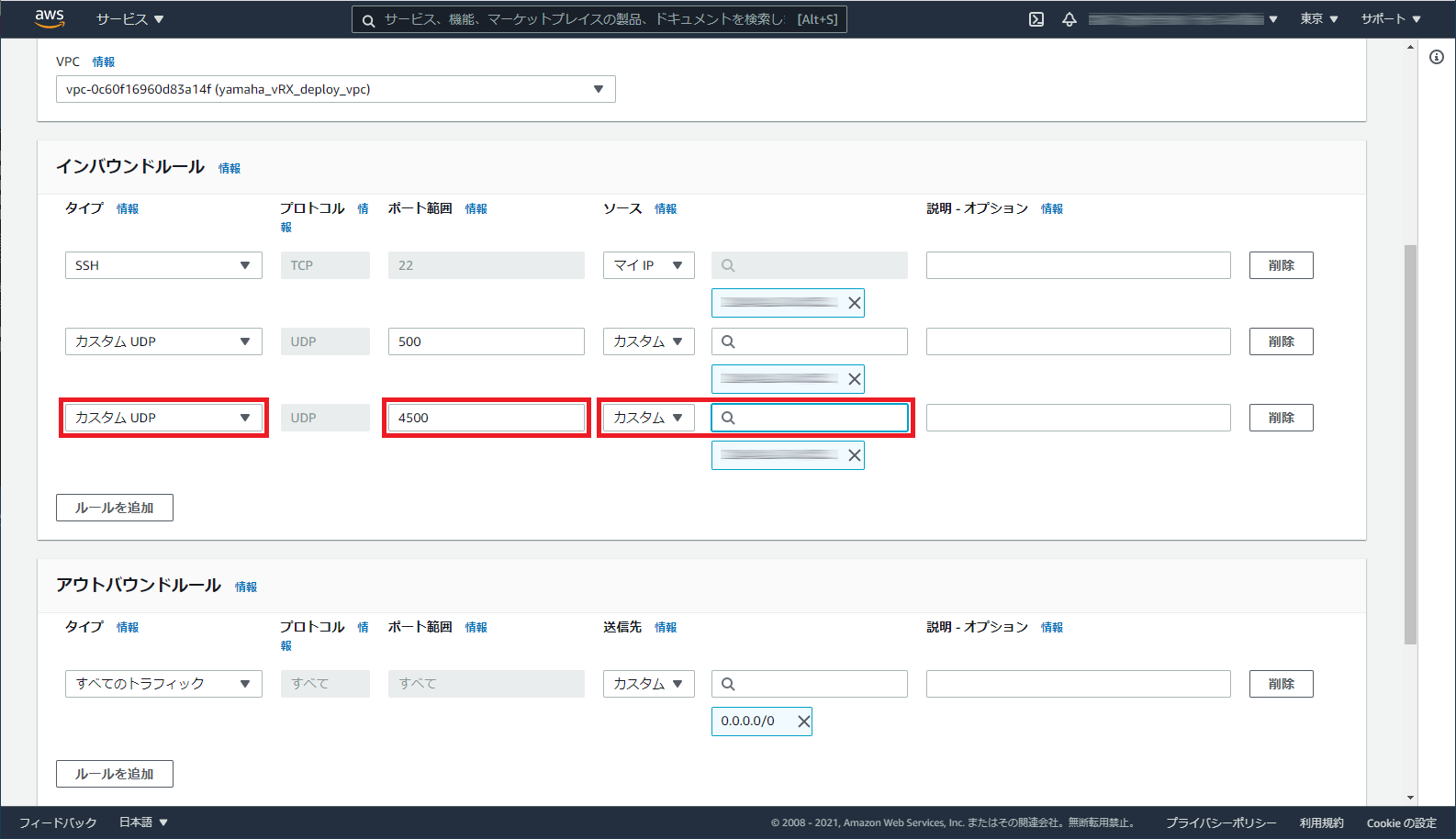

「ルールを追加」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

追加した 3 番目のルールの [タイプ] に「カスタム UDP」を選択して、[ポート範囲] に 「4500」、[ソース] に IPsec 接続をおこなう対向の IP アドレスを設定します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)

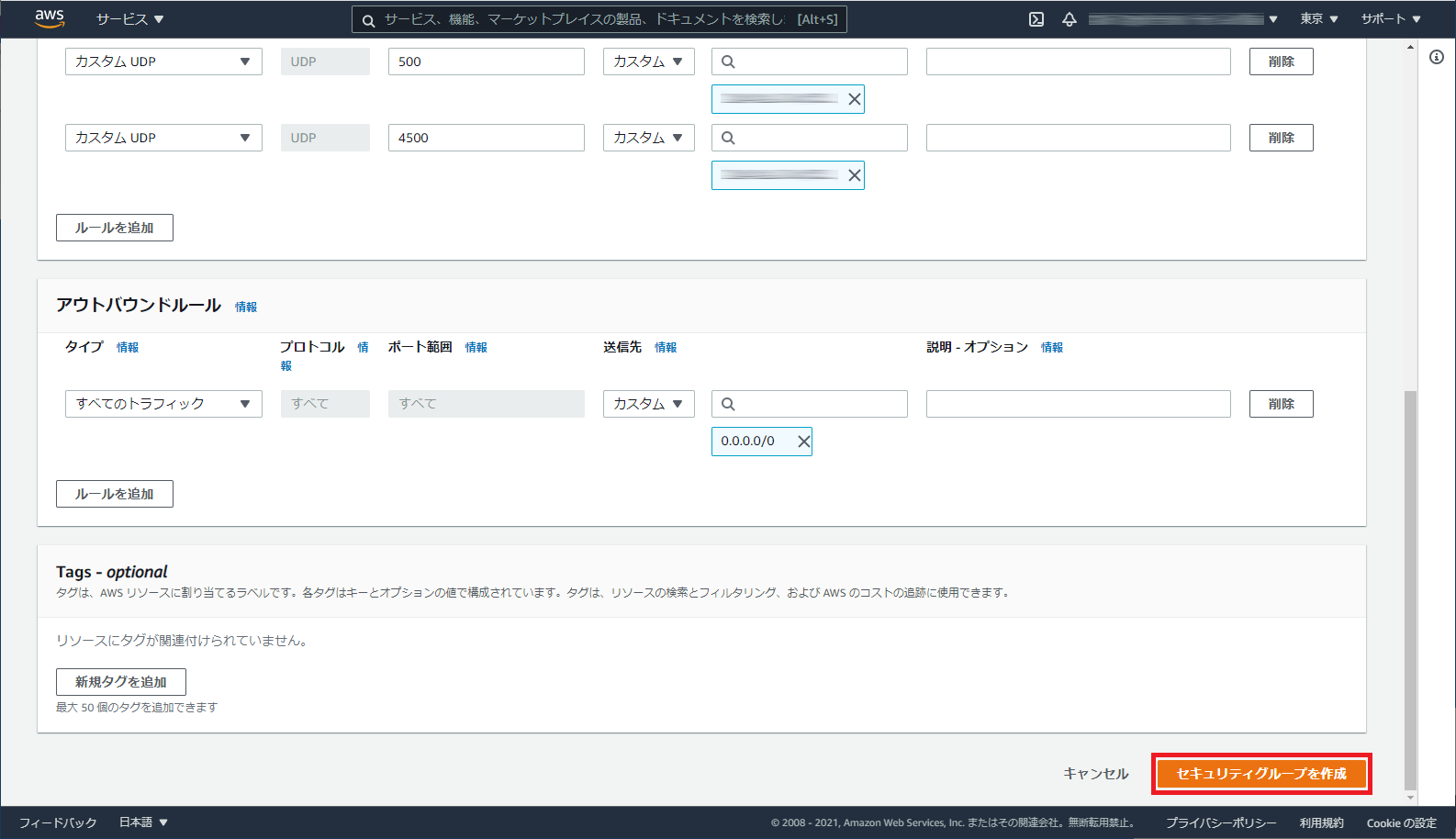

-

-

「セキュリティグループを作成」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

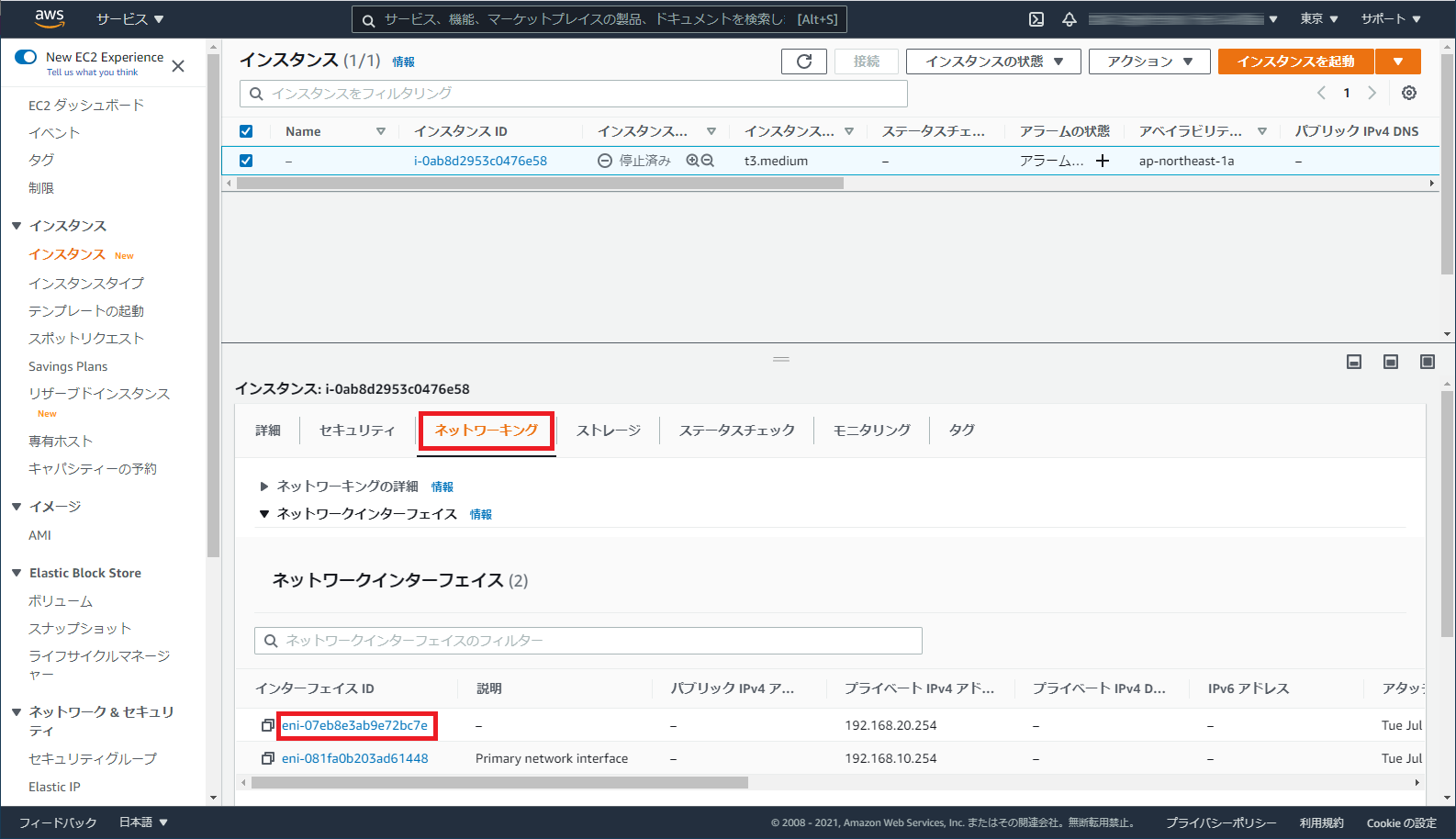

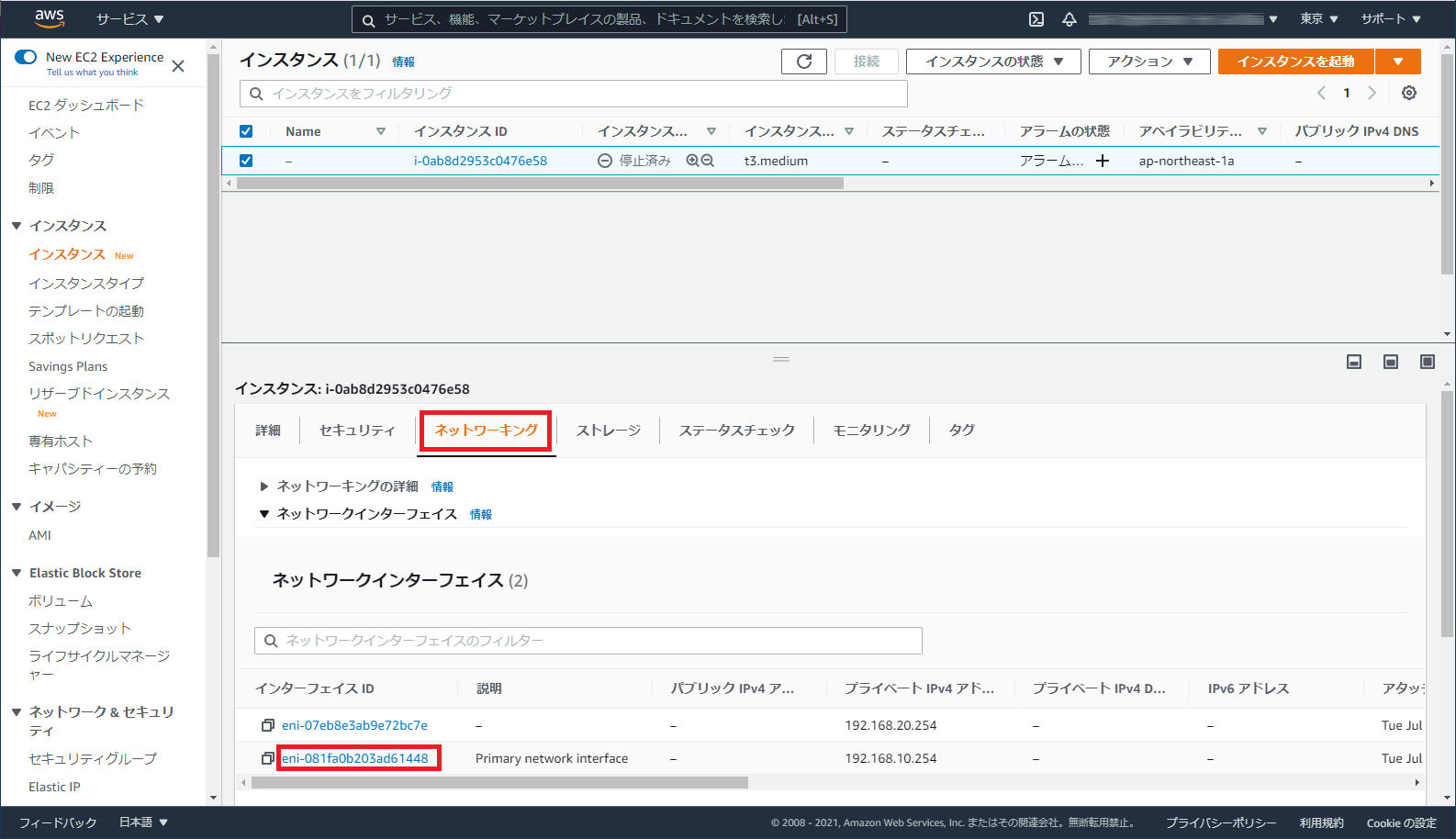

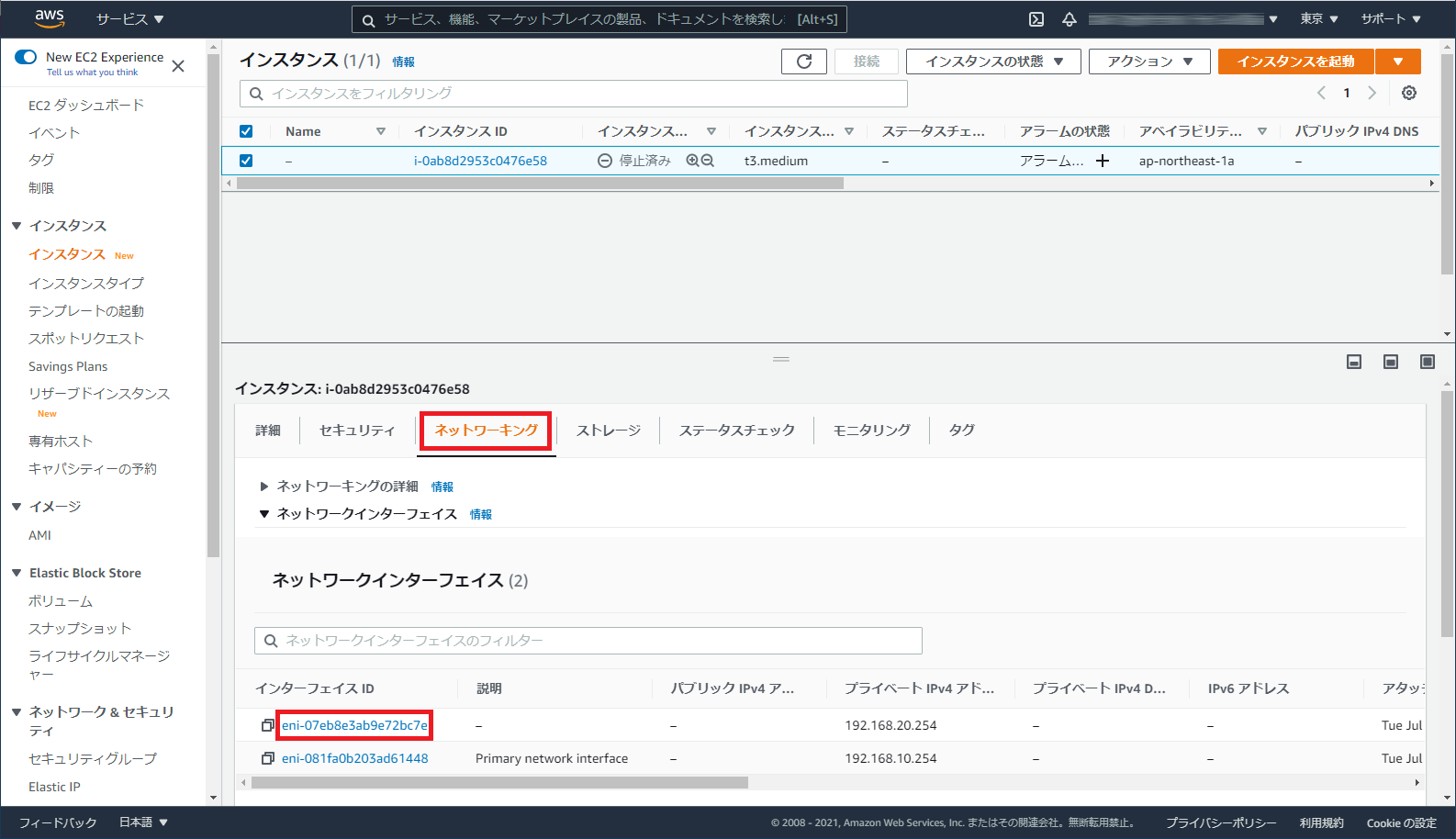

Amazon EC2 コンソールのナビゲーションペインから「インスタンス」を選択して、本製品インスタンスのチェックボックスをチェックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「ネットワーキング」タブを選択して、「ネットワークインターフェイス」から本製品の LAN2 インターフェイスで使用するネットワークインターフェイスの「インターフェイス ID」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

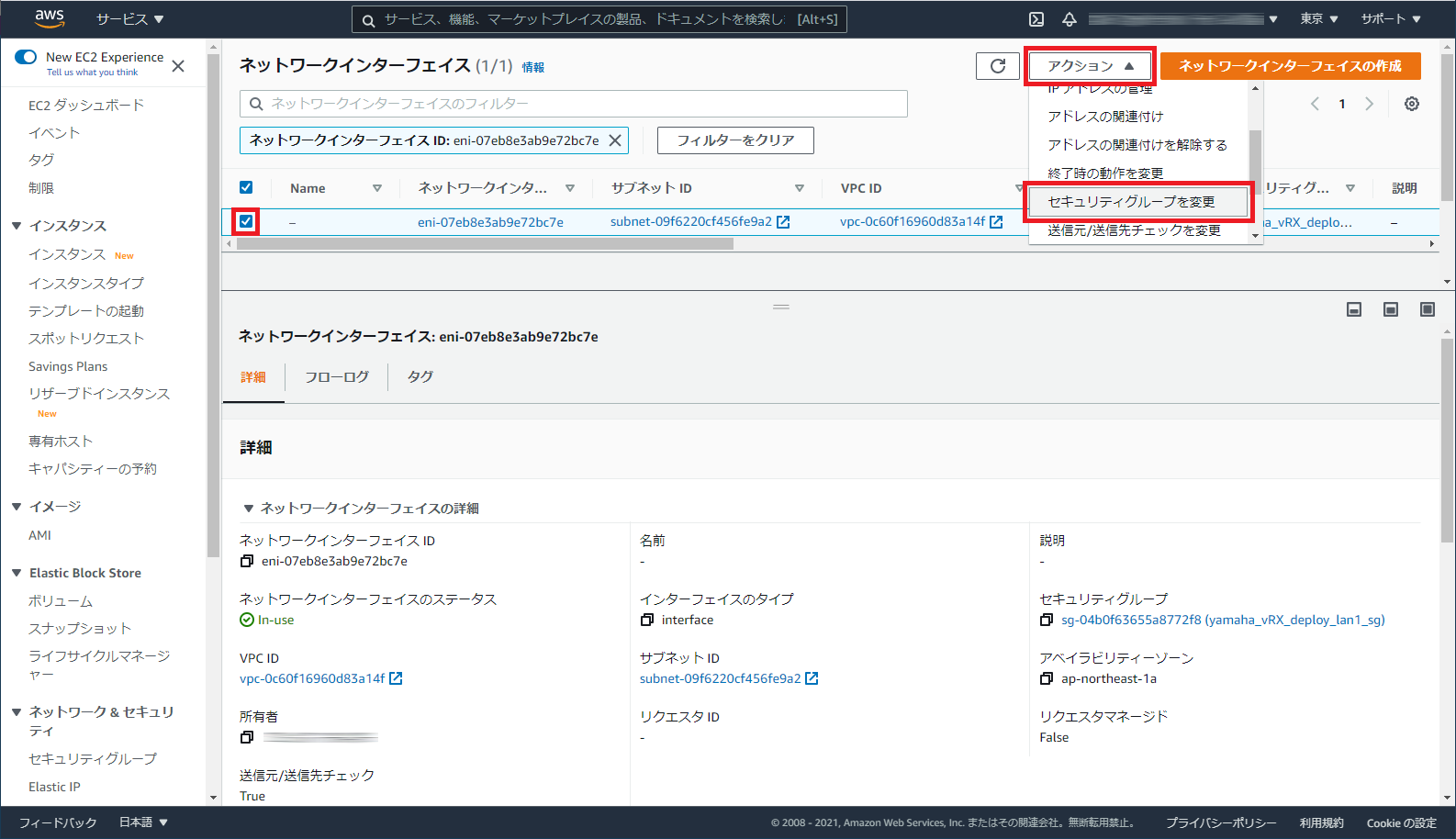

ネットワークインターフェイスのチェックボックスをチェックして、「アクション」ドロップダウンメニューから「セキュリティグループを変更」を選択します。

インスタンスの作成 によって作成した本製品の LAN2 インターフェイスで使用するネットワークインターフェイスには、LAN1 インターフェイスと同じセキュリティグループ yamaha_vRX_deploy_lan1_sg が関連付けられています。ここでは、本製品の LAN2 インターフェイスで使用するネットワークインターフェイスの関連付けを LAN2 インターフェイスに適用するセキュリティグループ yamaha_vRX_deploy_lan2_sg に変更します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

[関連付けられたセキュリティグループ] で、本製品の LAN2 インターフェイスで使用するネットワークインターフェイスに関連付けるセキュリティグループ yamaha_vRX_deploy_lan2_sg を検索します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「セキュリティグループを追加」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

本製品の LAN1 インターフェイスで使用するセキュリティグループ yamaha_vRX_deploy_lan1_sg の「削除」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「保存」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

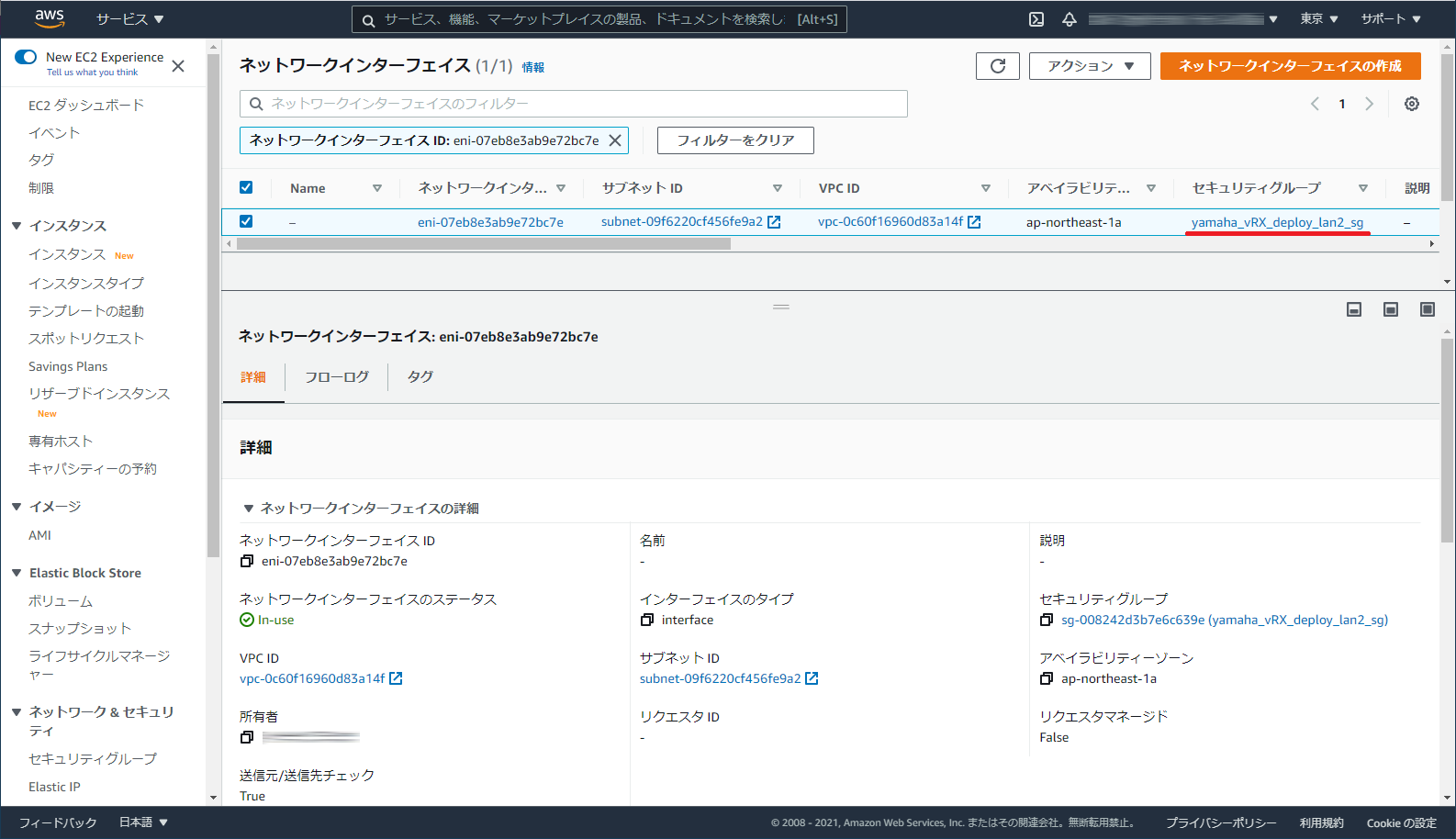

本製品の LAN2 インターフェイスで使用するネットワークインターフェイス のセキュリティグループ yamaha_vRX_deploy_lan2_sg に変更されたことを確認します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)メモ

「セキュリティグループ」の表示が変更されないときには、「更新」ボタンをクリックしてください。

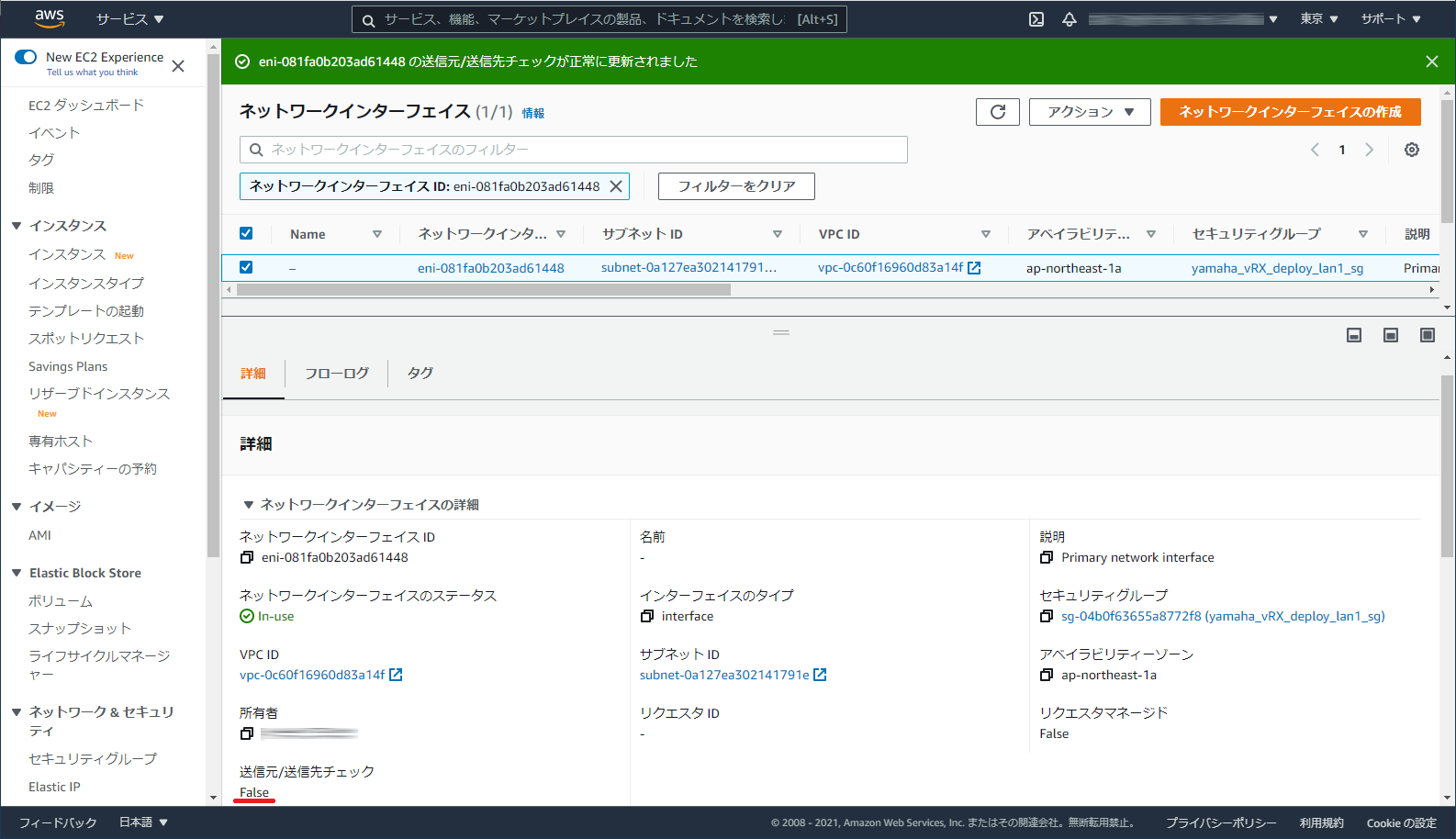

3.3.3. ネットワークインターフェイスの設定

送信元または送信先が本製品でないパケットの送受信ができるように、ネットワークインターフェイスの送信元 / 送信先チェックを無効にします。

-

Amazon EC2 コンソールのナビゲーションペインから「インスタンス」を選択して、本製品インスタンスのチェックボックスをチェックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

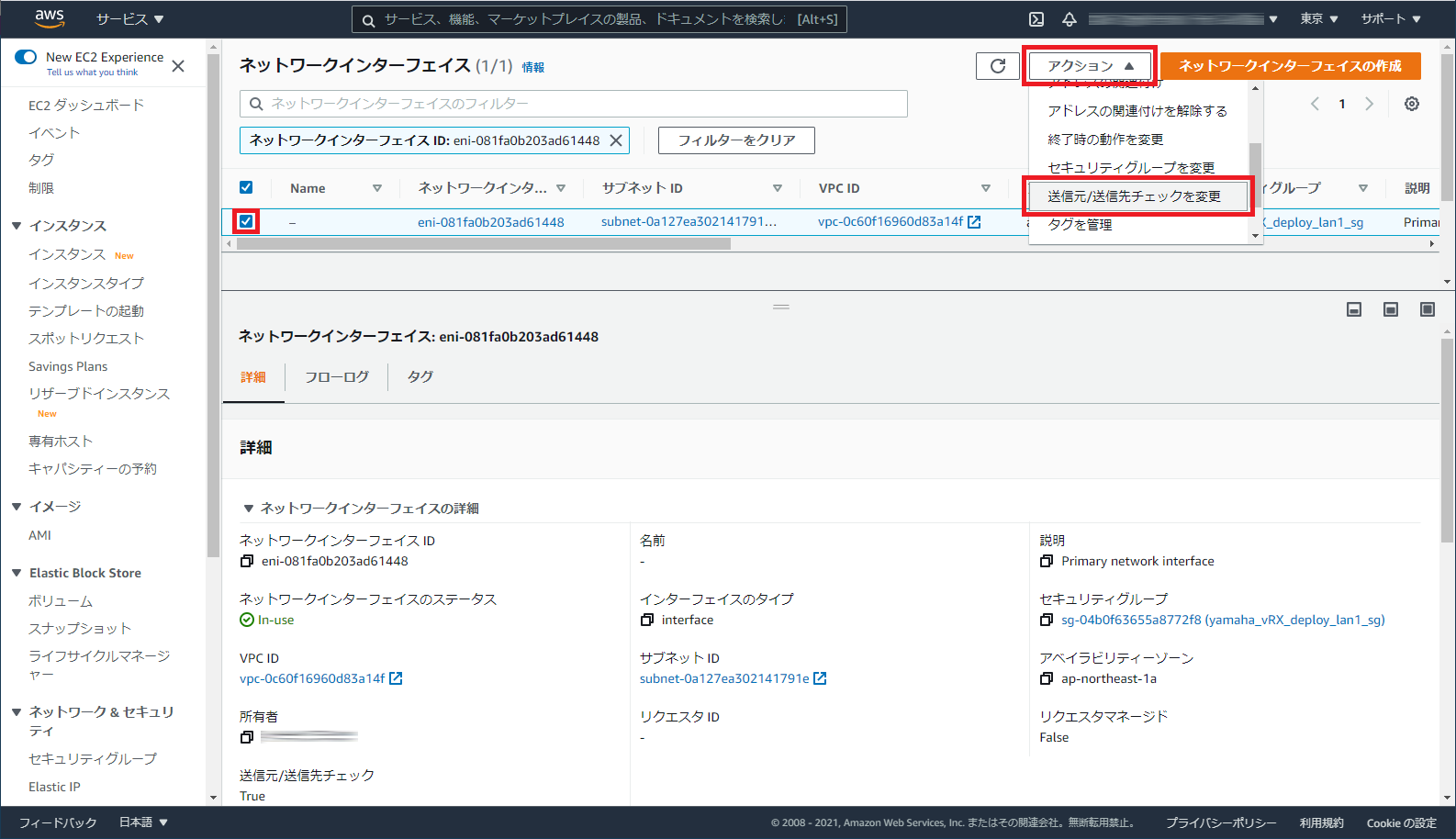

「ネットワーキング」タブを選択して、「ネットワークインターフェイス」から本製品の LAN1 インターフェイスで使用するネットワークインターフェイスの「インターフェイス ID」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

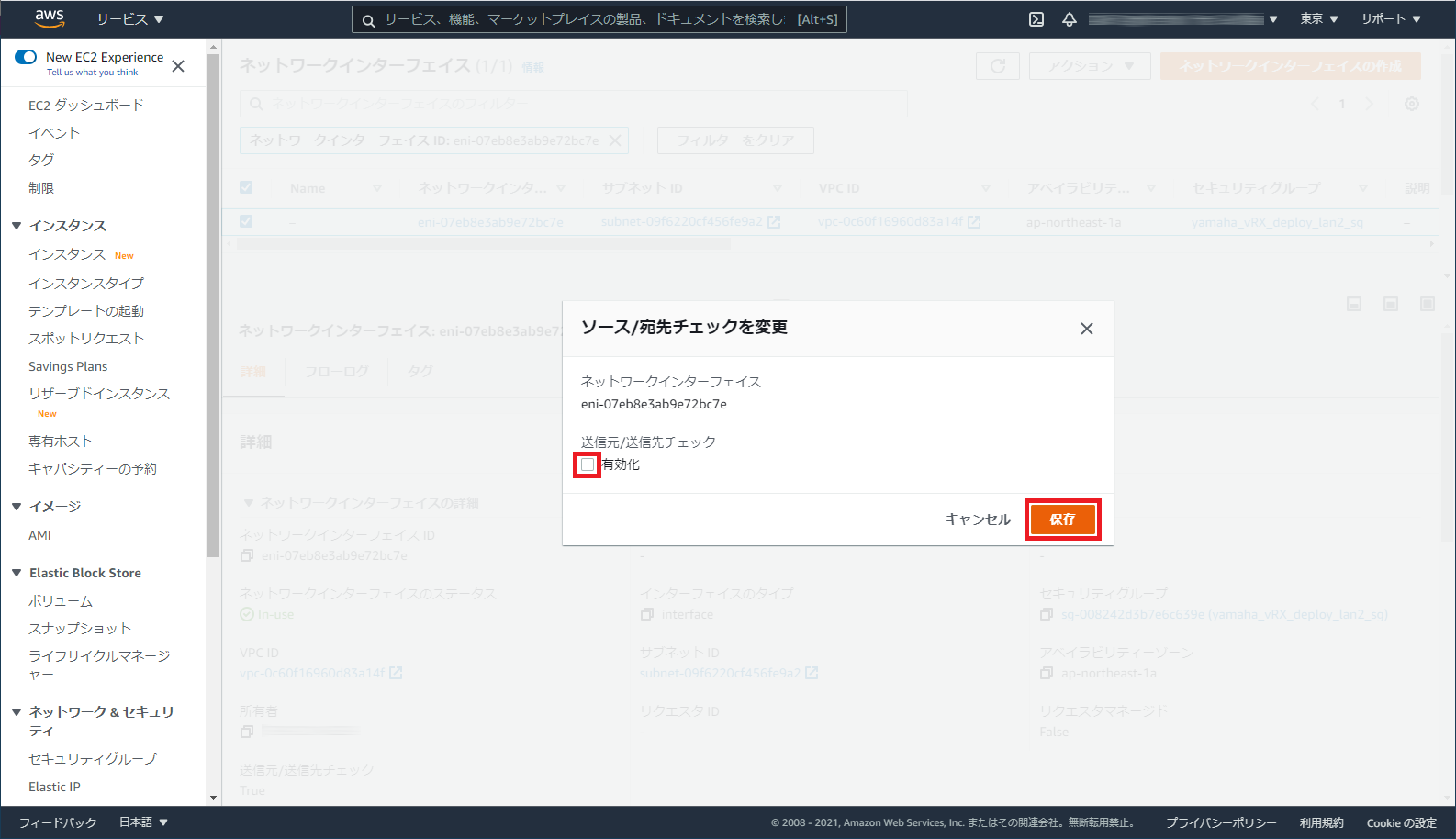

ネットワークインターフェイスのチェックボックスをチェックして、「アクション」ドロップダウンメニューから「送信元/送信先チェックを変更」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

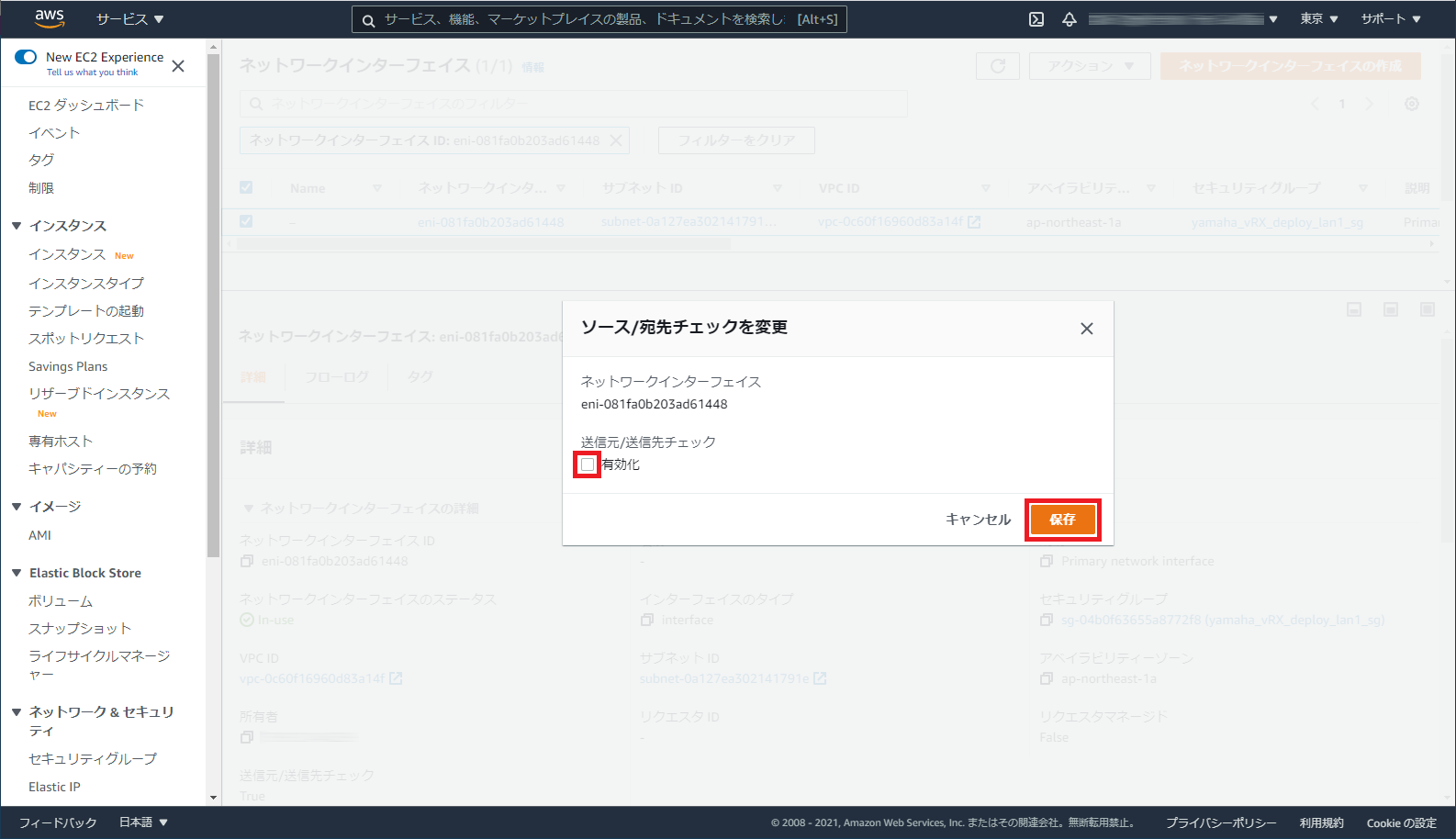

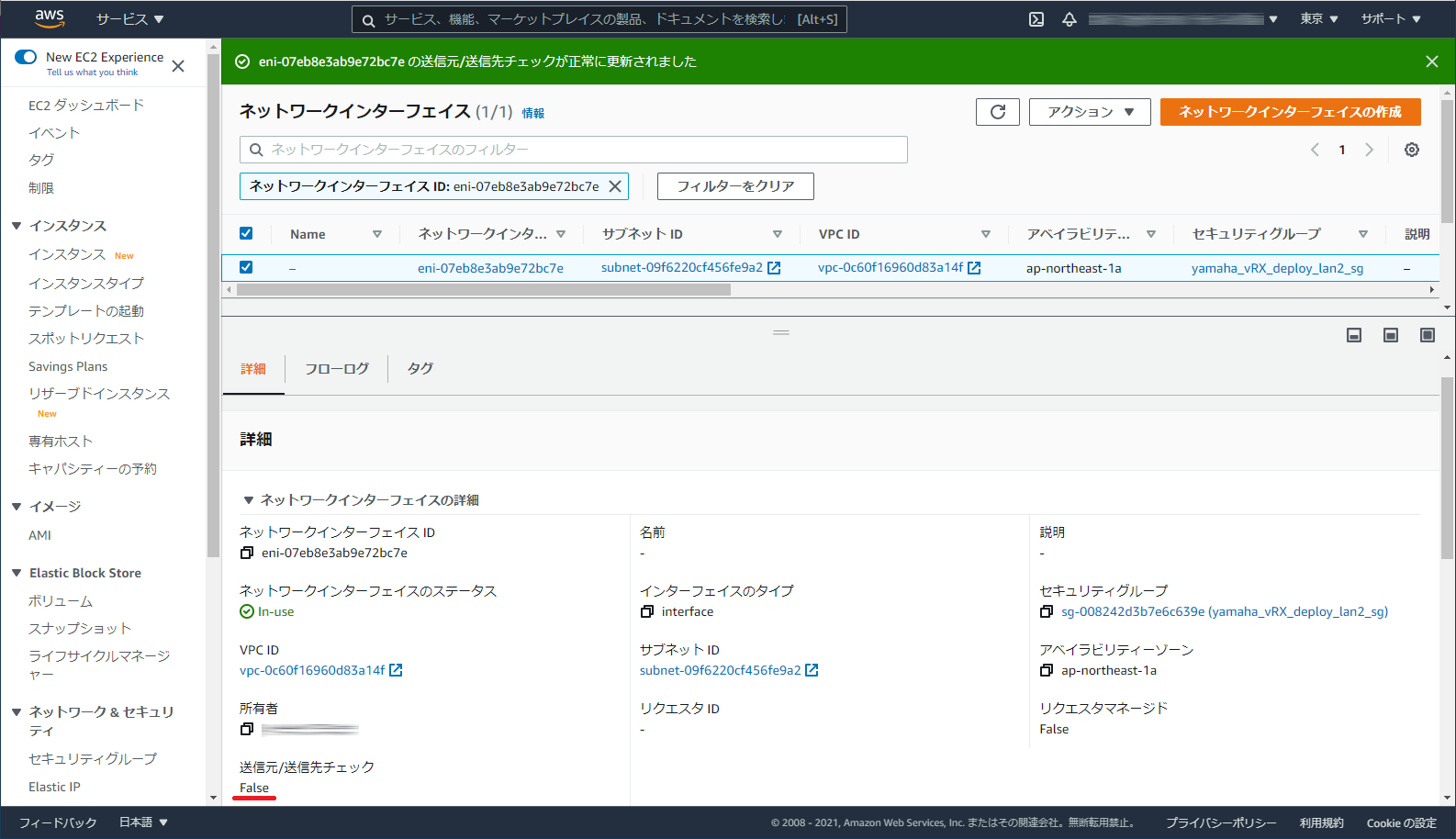

[有効化] のチェックボックスのチェックを外して、「保存」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

Amazon EC2 コンソールのナビゲーションペインから「インスタンス」を選択して、本製品インスタンスのチェックボックスをチェックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

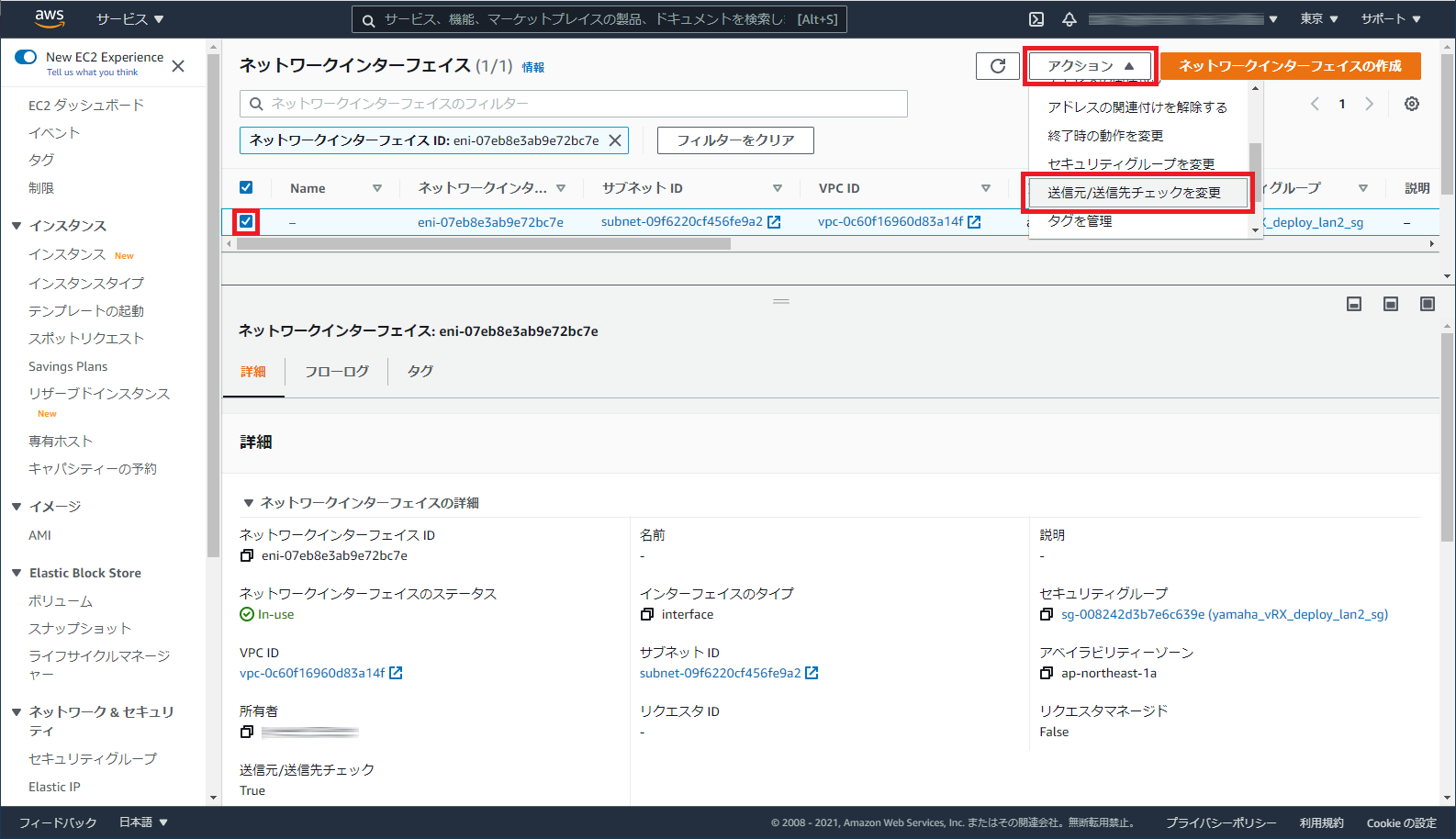

「ネットワーキング」タブを選択して、「ネットワークインターフェイス」から本製品の LAN2 インターフェイスで使用するネットワークインターフェイスの「インターフェイス ID」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

ネットワークインターフェイスのチェックボックスをチェックして、「アクション」ドロップダウンメニューから「送信元/送信先チェックを変更」を選択します。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

[有効化] のチェックボックスのチェックを外して、「保存」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)

3.3.4. Elastic IP アドレスの取得と関連付け

重要

-

Elastic IP を取得したにも関わらずネットワークインターフェイスに関連付けていない場合や、Elastic IP を関連付けたネットワークインターフェイスを持つインスタンスが停止している場合には、1 時間単位で料金が発生します。

ただし、c5.large インスタンスを動作させる時の料金 (0.107USD / 時間 = 約 240 円 / 日) に比べて 0.005USD / 時間 (= 約 12 円 / 日) と安価であるため、本製品を使用しない時間帯はインスタンスの電源を OFF にすることを推奨します。 -

Public IP を使用しても外部からのアクセスは可能ですが、インスタンスが起動する度に IP アドレスが変更になる可能性があります。本製品のコンソールにログインするためのアドレスや、IPsec トンネルの端点のアドレスを固定化するためにも Elastic IP の使用を推奨します。

-

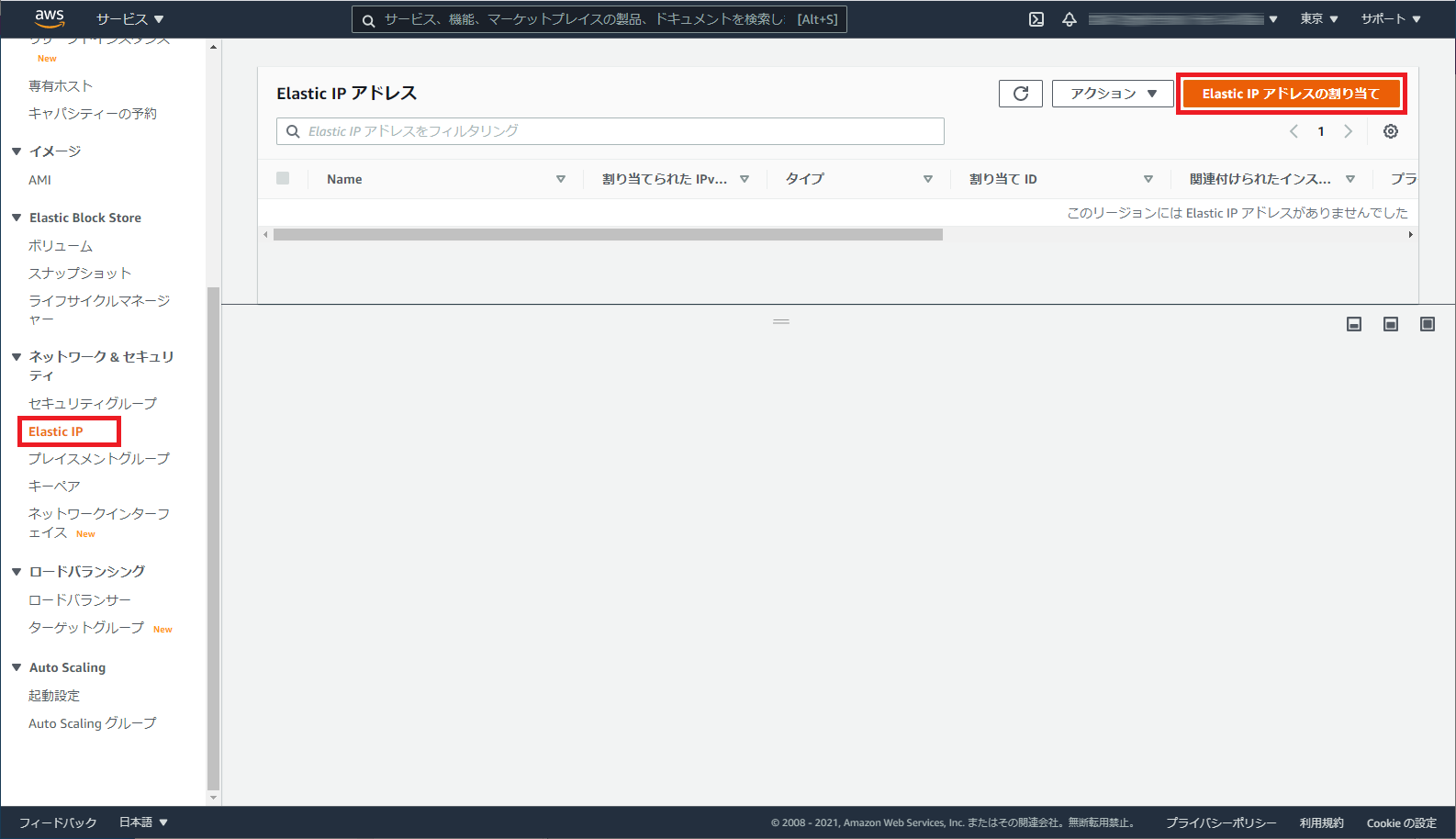

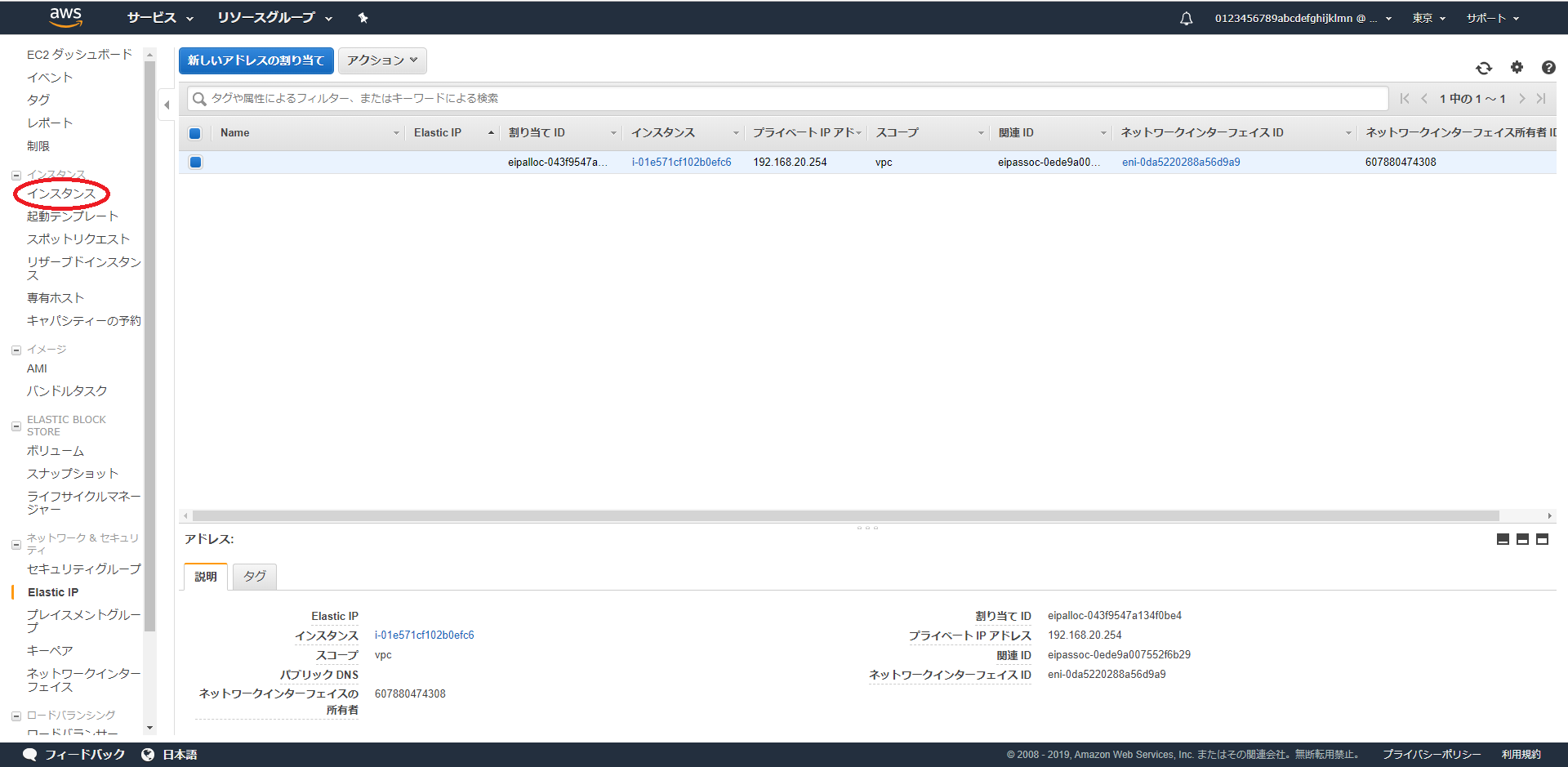

Amazon EC2 コンソールのナビゲーションペインから「Elastic IP」を選択して、「Elastic IP アドレスの割り当て」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

「割り当て」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

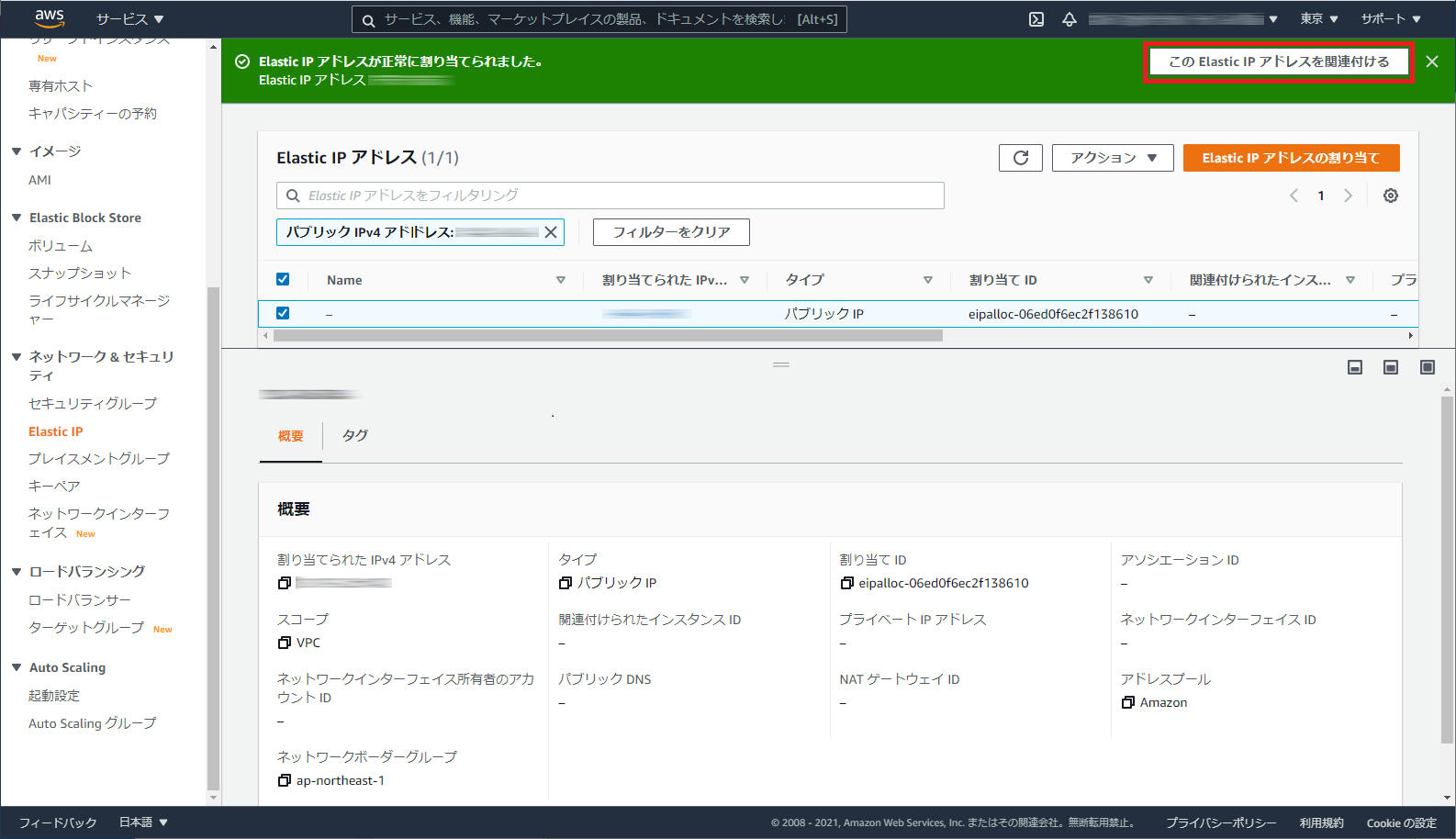

「この Elastic IP アドレスを関連付ける」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience) -

Elastic IP アドレスの関連付けを設定して、「関連付ける」ボタンをクリックします。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)- ① リソースタイプ

-

本製品の LAN2 インターフェイスで使用するネットワークインターフェイスに関連付けるために、「ネットワークインターフェイス」を選択します。

- ② ネットワークインターフェイス

-

本製品の LAN2 インターフェイスで使用するネットワークインターフェイスに付与されているネットワークインターフェイス ID を選択します。

- ③ プライベート IP

-

本製品の LAN2 インターフェイスの IP アドレス 192.168.20.254 を指定します。

-

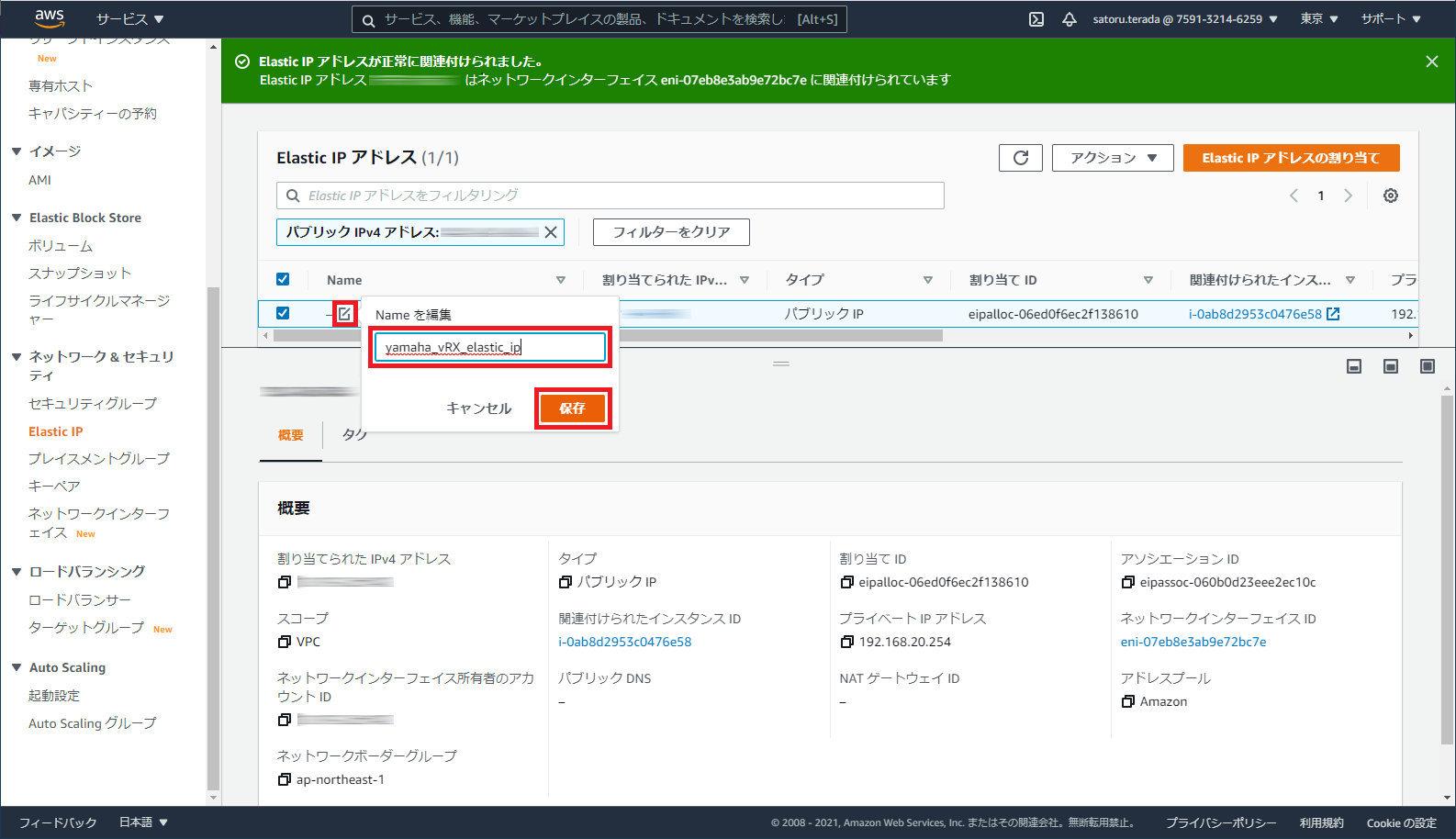

本製品の LAN2 インターフェイスの IP アドレスと関連付けた Elastic IP に名前を付けます。

AWS マネジメントコンソール (New EC2 Experience)

AWS マネジメントコンソール (New EC2 Experience)

以上で、Amazon EC2 の設定は全て完了です。

3.4. 起動する

3.4.1. 起動手順

-

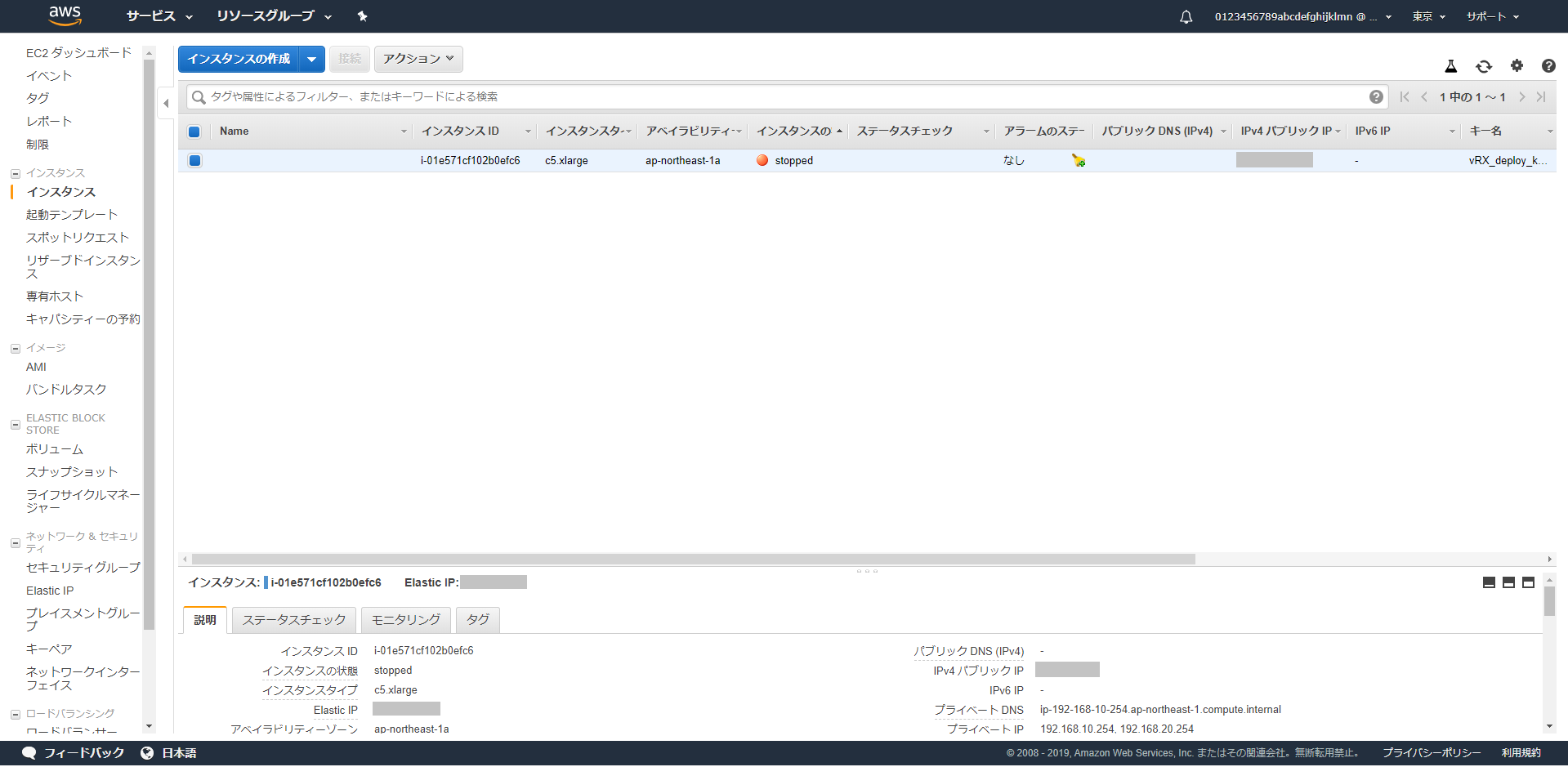

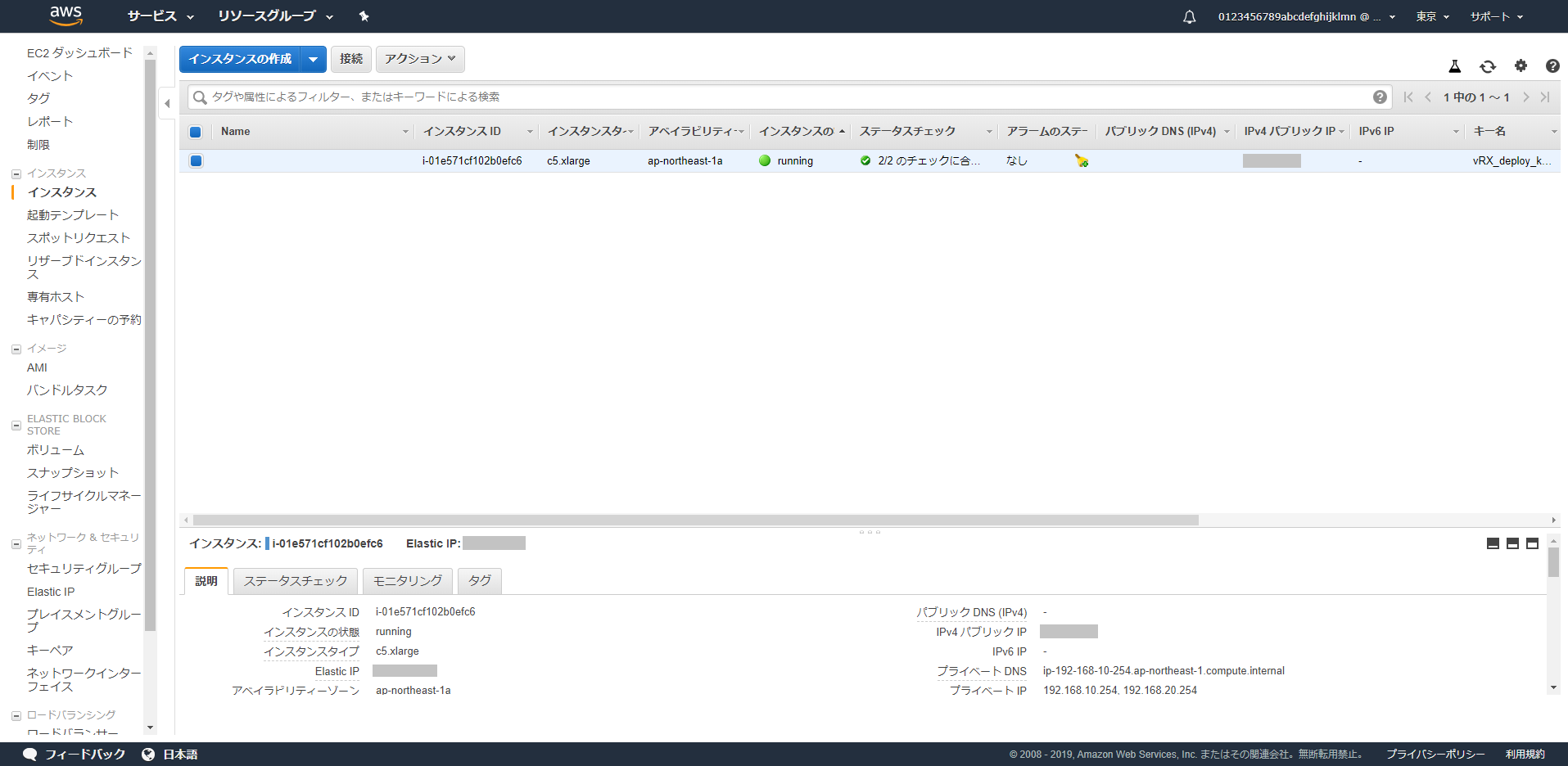

Amazon EC2 コンソールで本製品をデプロイしたインスタンスを選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール AWS マネジメントコンソール

AWS マネジメントコンソール -

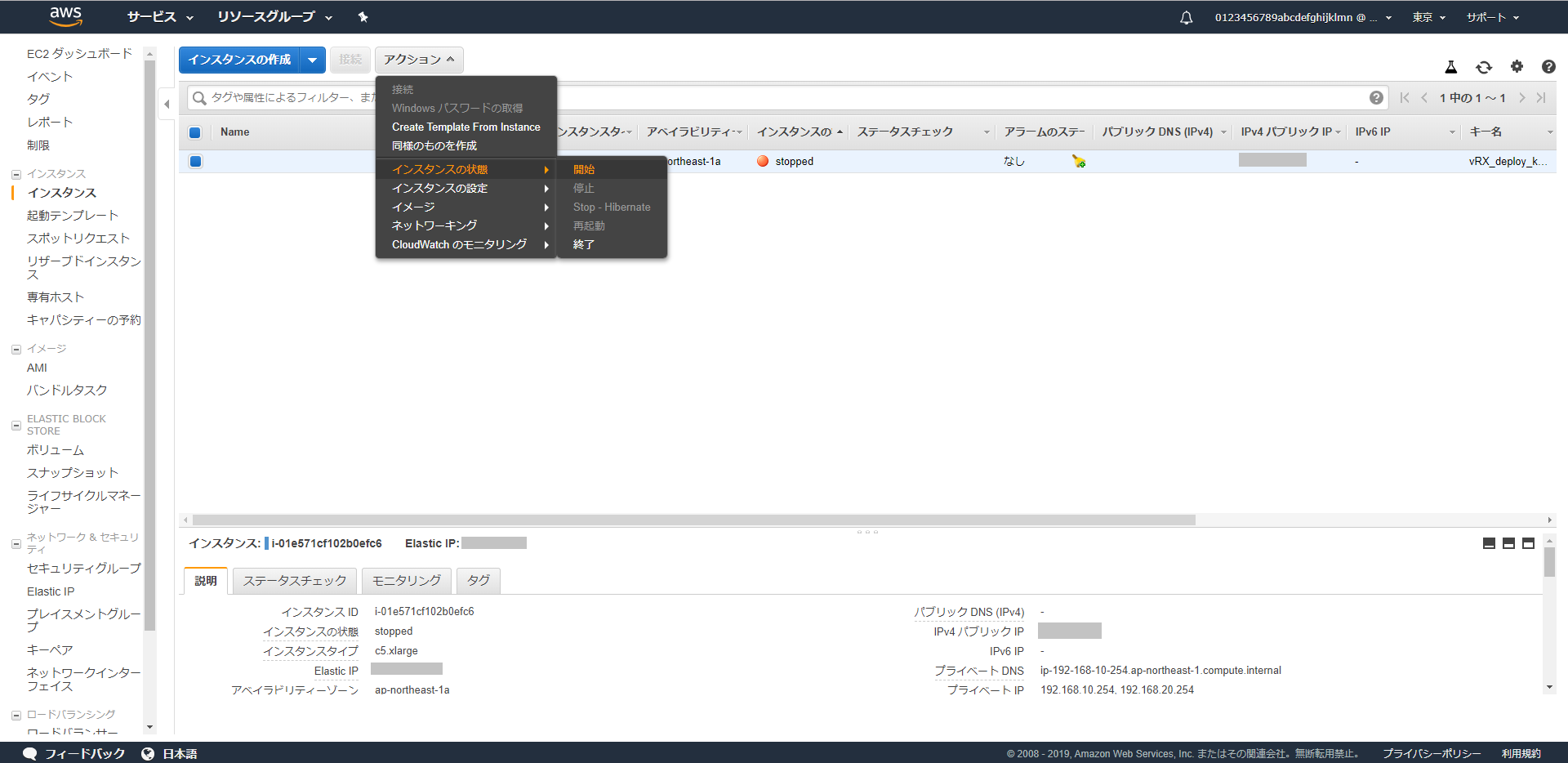

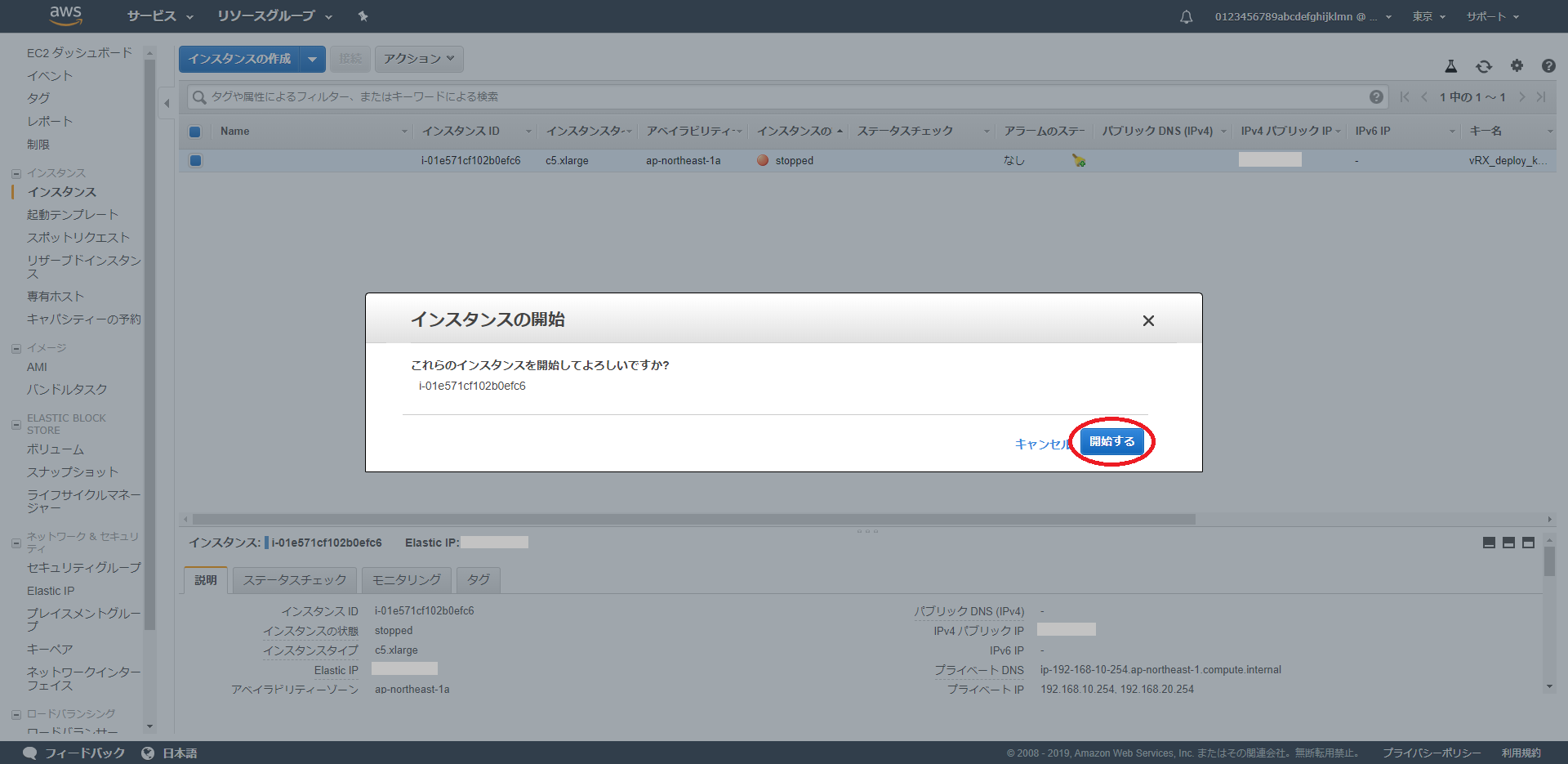

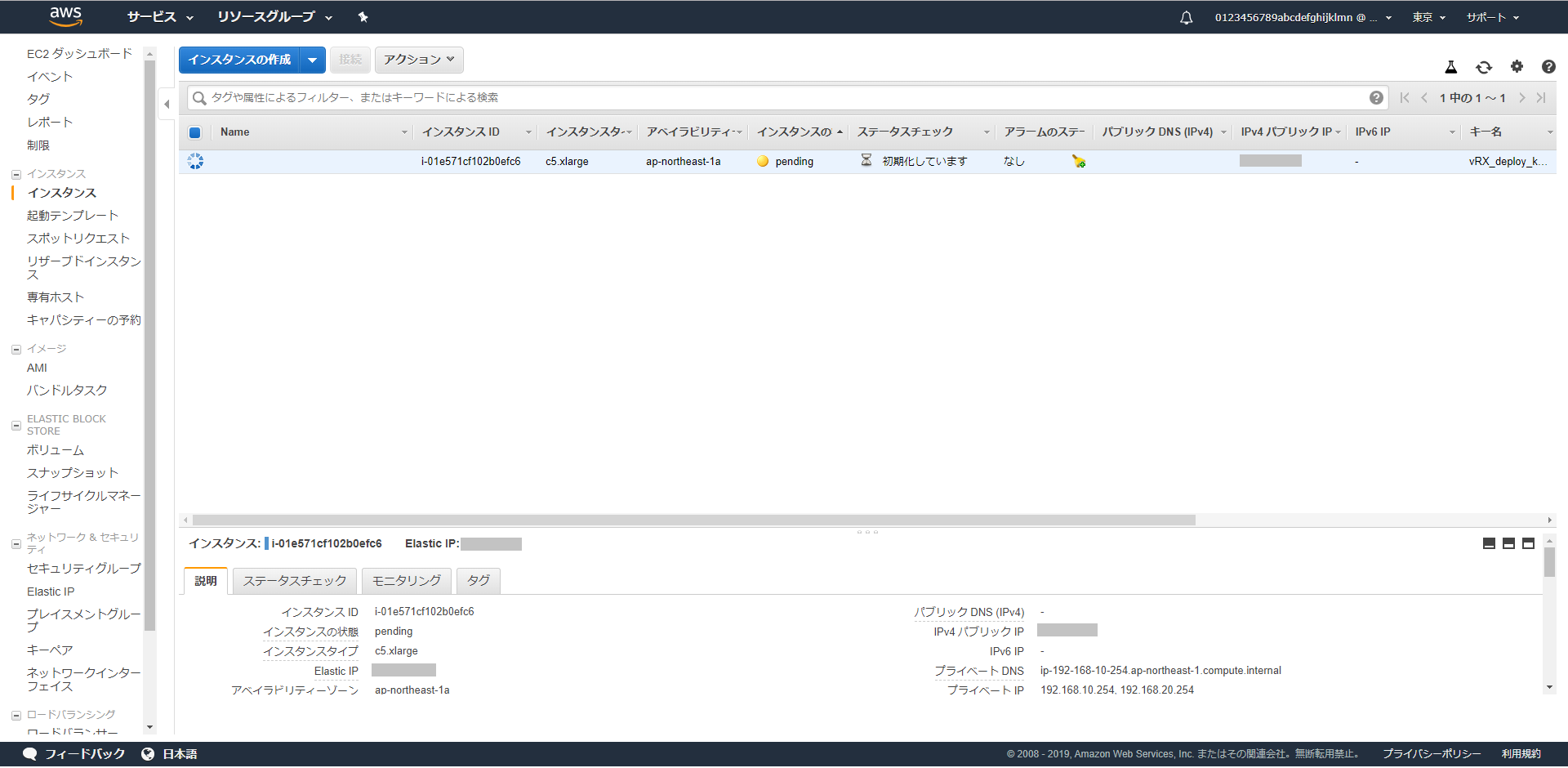

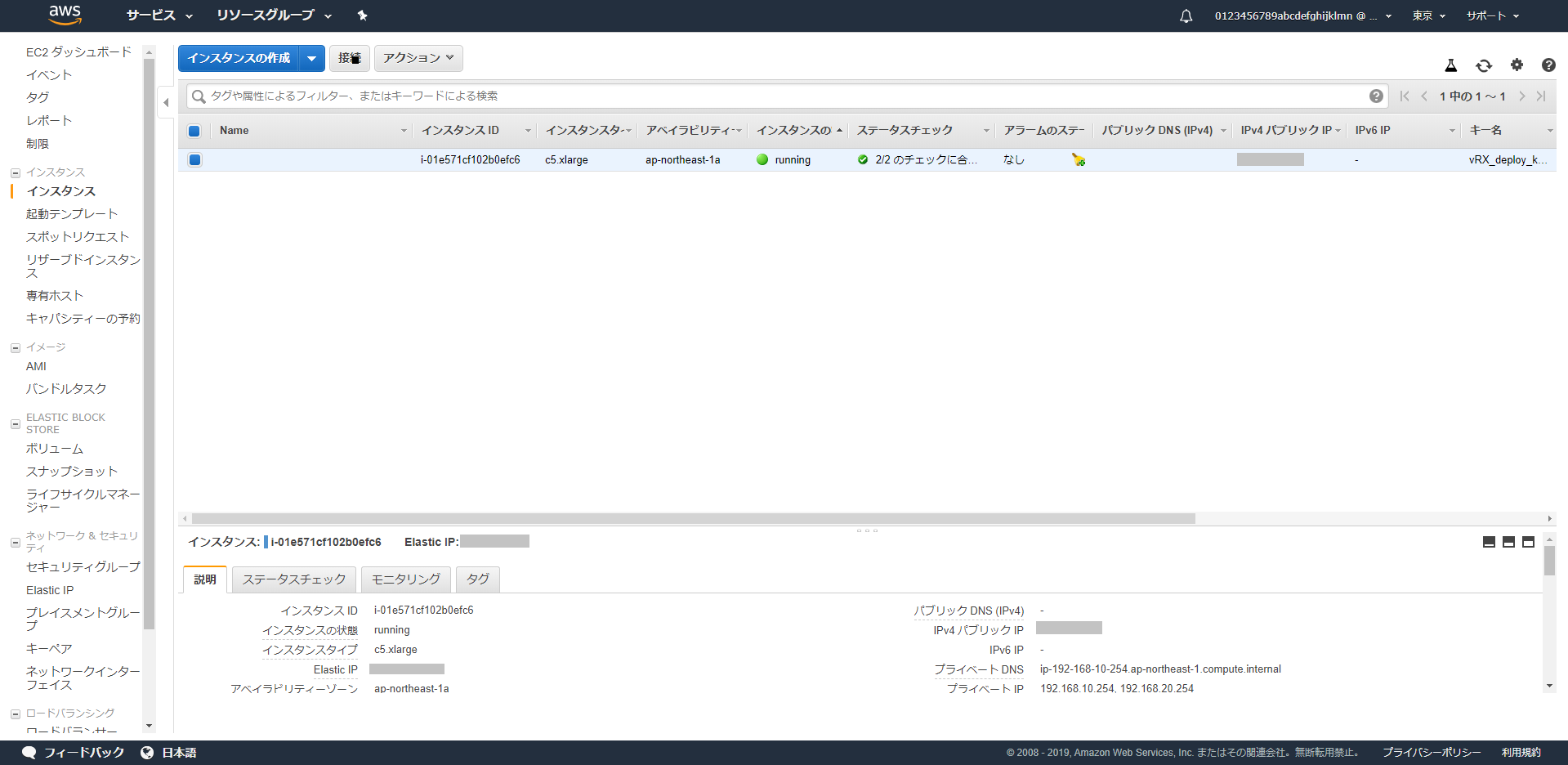

インスタンスを選択して、「アクション」>「インスタンスの状態」>「開始」を順に選択します。

AWS マネジメントコンソール

AWS マネジメントコンソール -

「開始する」をクリックします。

重要

インスタンスを起動してから接続できるようになるまでには、数分かかる場合があります。インスタンスのステータスチェックが正常に終了したことを確認してください。 AWS マネジメントコンソール

AWS マネジメントコンソール AWS マネジメントコンソール

AWS マネジメントコンソール AWS マネジメントコンソール

AWS マネジメントコンソール

3.5. SSH を使用して本製品へ接続する

本製品の設定は、本製品の SSH サーバーへ接続した SSH クライアントソフトウェアのコンソールから行うことが基本となります。ここでは、本製品の SSH サーバー機能についての簡単な説明と SSH クライアントソフトウェアを使用して本製品にログインするための準備について説明します。

ログイン方法については使用する SSH クライアントソフトウェアの取扱説明書などをご覧ください。

重要

本製品の設定は、本製品の SSH サーバーへ接続した SSH クライアントソフトウェアのコンソールから行うことが基本となります。このため、インターネットに本製品の SSH ポートを開放する必要があるため、AWS VPC のセキュリティグループや本製品の IP フィルターなどで接続元を限定するなどの対策を行うことを強く推奨します。

本製品の SSH サーバー機能について、詳しくは下記の Web サイトより本製品のページをご覧ください。

3.5.1. SSH サーバーの設定

本製品は、初期 CONFIG の状態では、公開鍵認証によるユーザー認証方式で SSH 接続します。

3.5.2. SSH サーバーへの接続

SSH クライアントソフトウェアを利用して、本製品の Elastic IP へ SSH で接続します。

Elastic IP は、インスタンス画面で確認することができます。

-

SSH クライアントソフトウェアを起動します。

メモ

-

本製品のコンソール文字コードの初期値は UTF8 です。SSH クライアントソフトウェアの文字コードも UTF8 に設定してください。

-

SSH クライアントソフトウェアの使い方については、使用する SSH クライアントソフトウェアの取扱説明書をご覧ください。

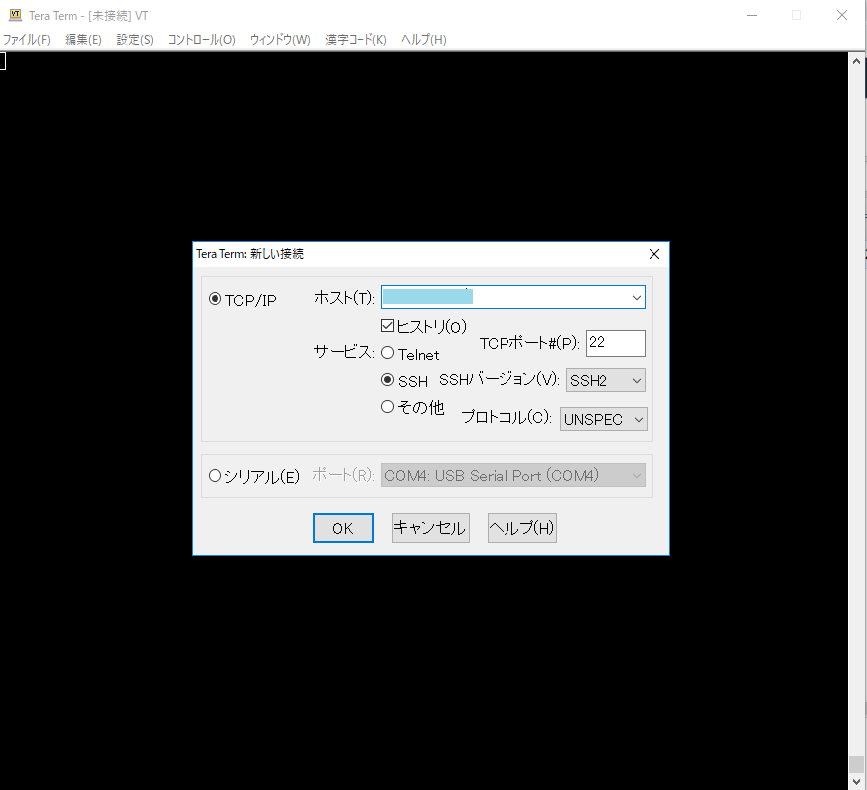

宛先ホストには「Elastic IP の取得・関連付け」で関連付けた Elastic IP の IP アドレスを入力します。

宛先ホストを入力したら「OK」をクリックします。 SSH クライアント

SSH クライアント -

-

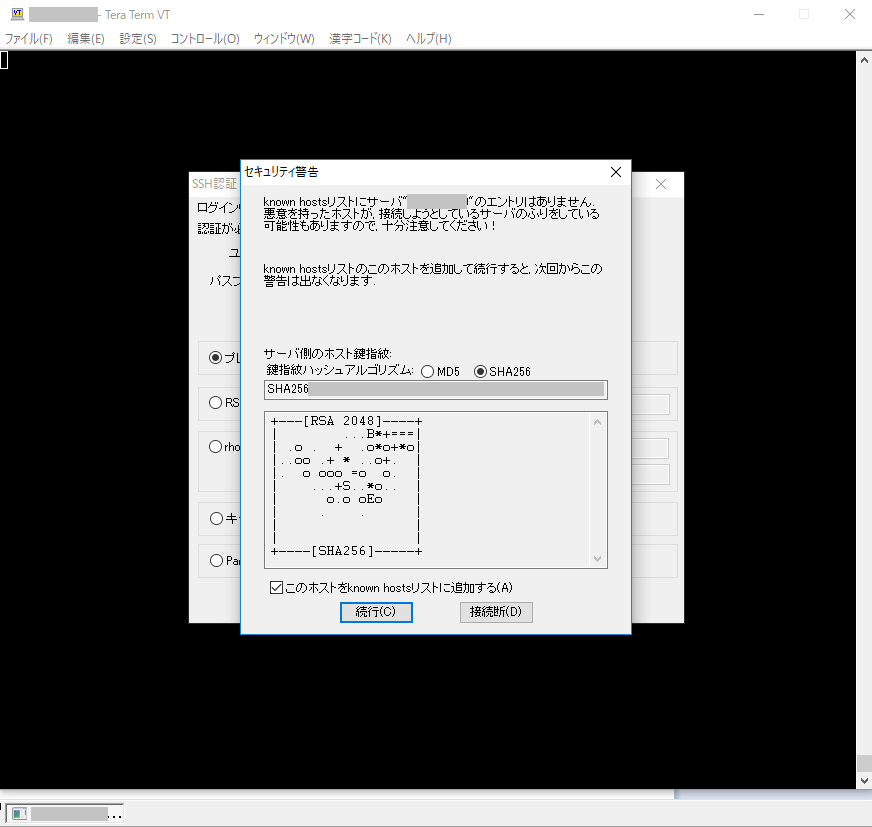

以下の画面が表示されたら「続行」をクリックします。

SSH クライアント

SSH クライアント -

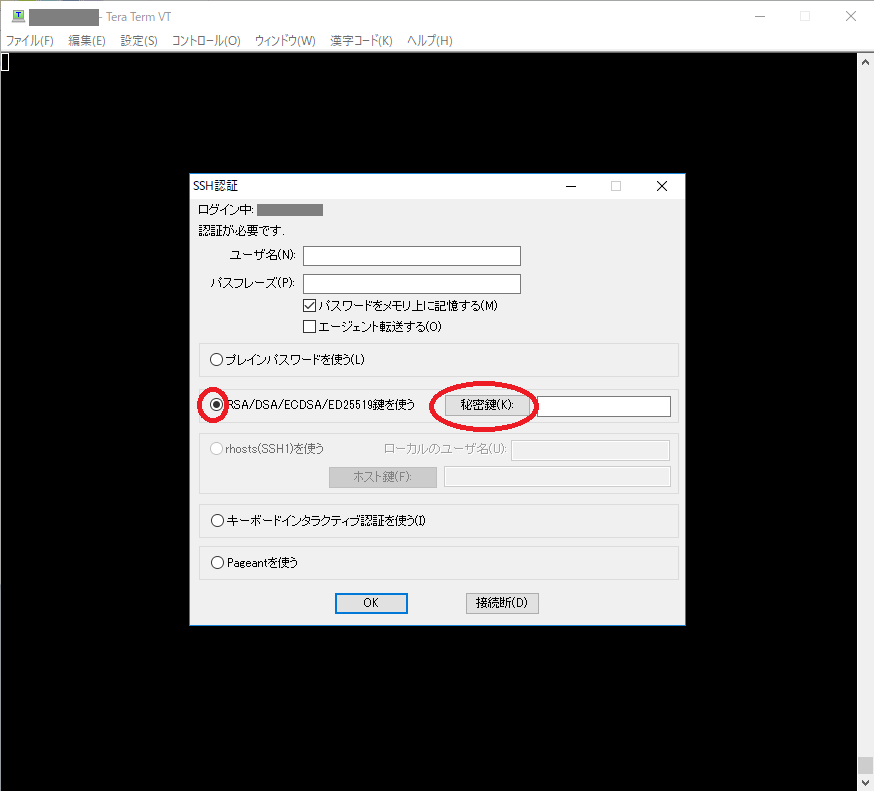

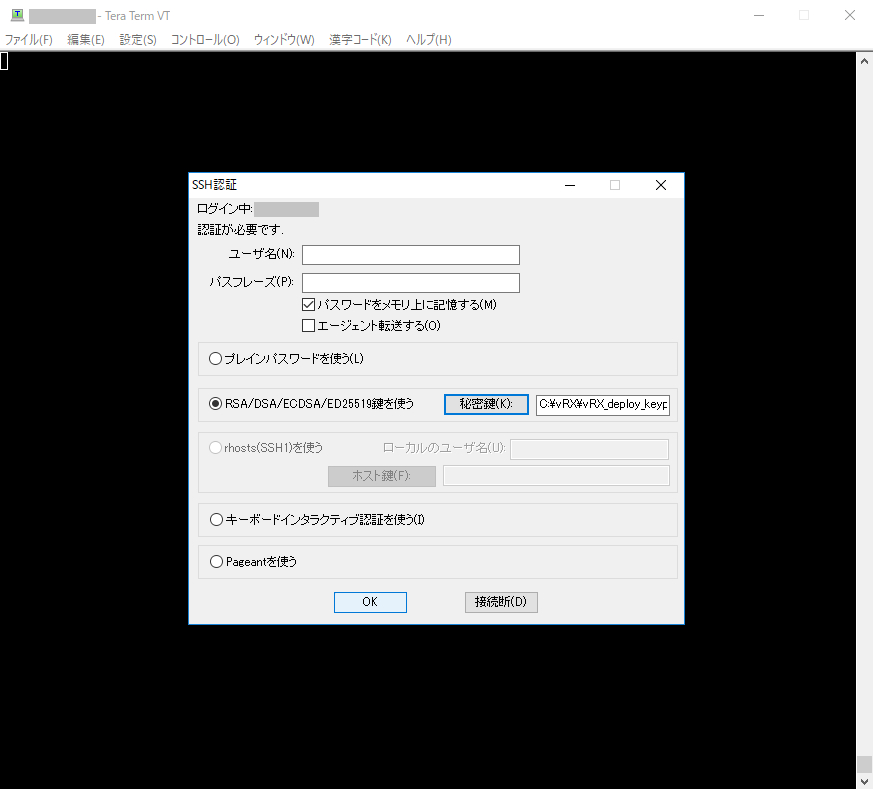

「鍵」を指定します。

初期 CONFIG の状態では、ユーザー名とパスワードは設定されていないので、ユーザー名とパスワードの入力は不要です。空白のままです。

「RSA/DSA/ECDSA/ED25519 鍵を使う」を選択して、「秘密鍵」をクリックします。 SSH クライアント

SSH クライアント -

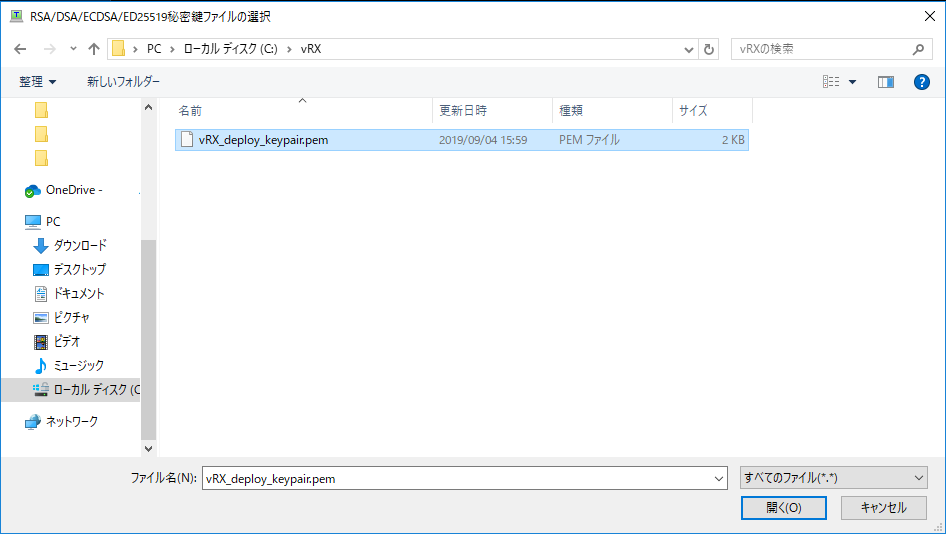

プライベートキーファイルを選択します。

秘密鍵は、「インスタンスの作成」の「既存のキーペアを選択するか、新しいキーペアを作成します。」で、作成したプライベートキーファイルを選択します。

SSH クライアント

SSH クライアント「OK」をクリックします。

SSH クライアント

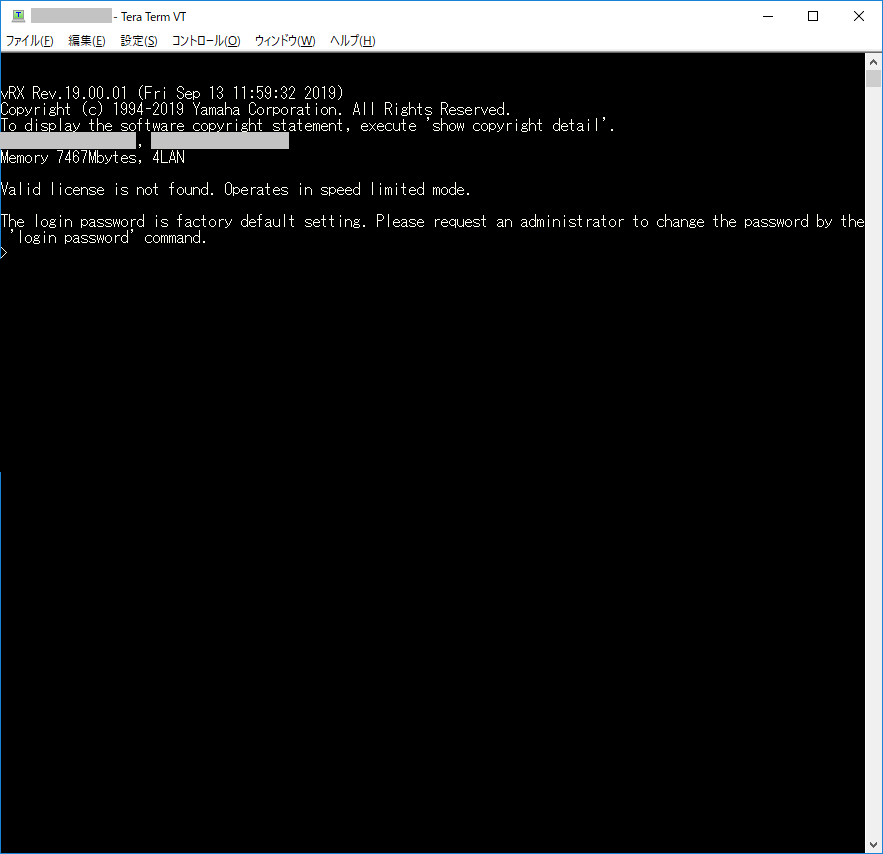

SSH クライアント本製品へ接続が成功すると以下の画面表示になります。

SSH クライアント

SSH クライアント接続できない場合は、AWS VPC のセキュリティグループの設定で SSH 接続が可能になっているか、ネットワークインターフェイスの設定に誤りがないかなどを確認してください。

3.6. 本製品へライセンスをインポートする

3.6.1. ライセンスキー

ライセンスキーは、ライセンスファイル (xxxxxxx.lic) に記載されています。

ライセンスファイルは、ライセンス発行時に提供された圧縮ファイル (zip 形式) に格納されています。

圧縮ファイルには、パスワードが設定されています。

圧縮ファイルを展開するときは、ライセンス購入時に販売代理店または販売店より提供のユーザー証書に記載されているパスワードを入力してください。

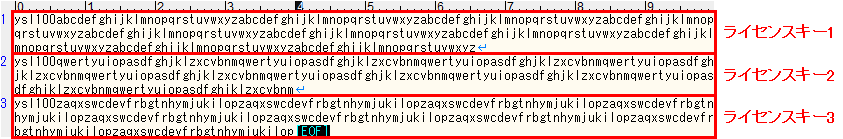

ライセンスファイルをテキストエディターで開くと、"ysl" ではじまる文字列がライセンスキーです。

ライセンスキーは、1 行につき 1 ライセンスキーとなります。

例えば基本ライセンスとオプションライセンスを 1 ライセンス購入した場合、ライセンスファイルには基本ライセンスキーとオプションライセンスキーが記載されています。1 行目が基本ライセンスキーで、2 行目がオプションライセンスキーになります。

メモ

テキストエディターによっては改行が表示されないことがあります。

3.6.2. ライセンスのインポート

ライセンスを本製品へインポートするには、以下の 2 種類の方法があります。

-

ライセンスキーでインポートする

import vrx license keyコマンドで、コマンドの指示に従ってライセンスキーを入力してインポートする方法。 -

ライセンスファイルでインポートする

SFTP、TFTP などで本製品のライセンスファイル保存用ディレクトリにライセンスファイルを転送してimport vrx license fileコマンドで、インポートする方法。

どちらの方法も本製品に SSH 接続して、ログインするまでは、同じ手順になります。

-

ライセンスキーでインポートする場合

ライセンスキーは、ライセンスファイルに記載されています。

ライセンスファイル (xxxxxxx.lic) をテキストエディタで開いたときに表示される "ysl" ではじまる文字列がライセンスキーです。

ライセンスキーが、3 つ記載されているライセンスファイルをテキストエディタで開いたときは以下のようになります。 SSH クライアント

SSH クライアントメモ

テキストエディターによっては改行が表示されないことがあります。

ここでは、基本ライセンスとオプションライセンスを 1 ライセンス購入した場合を例に説明します。

-

SSH クライアントソフトウェアを使って、本製品に SSH 接続を行います。

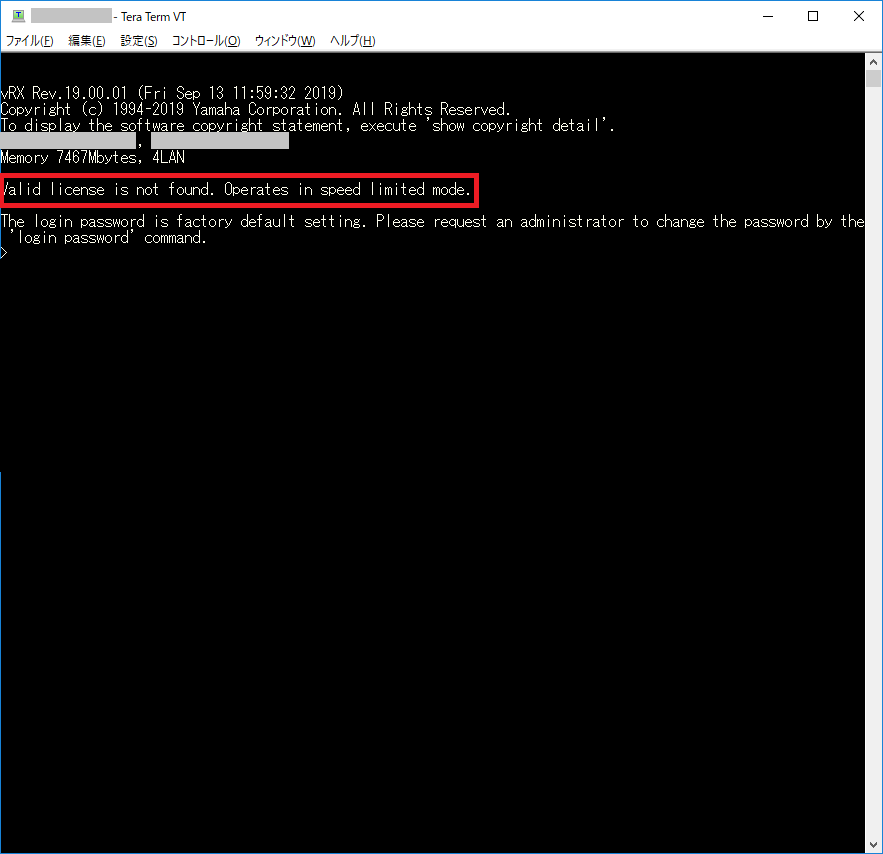

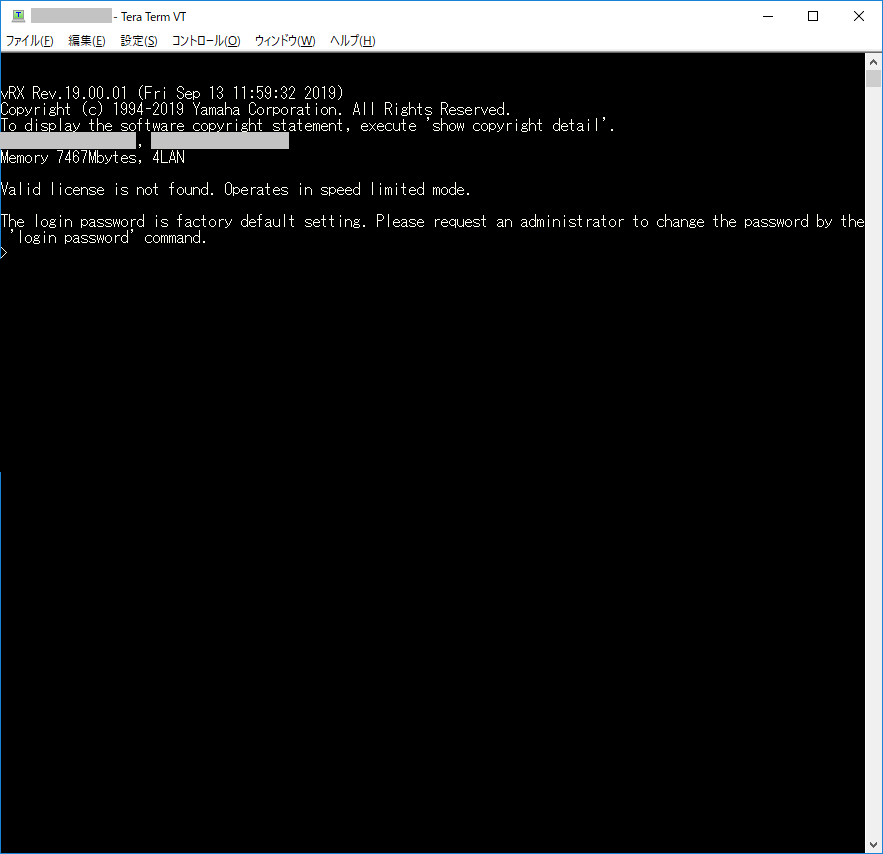

重要

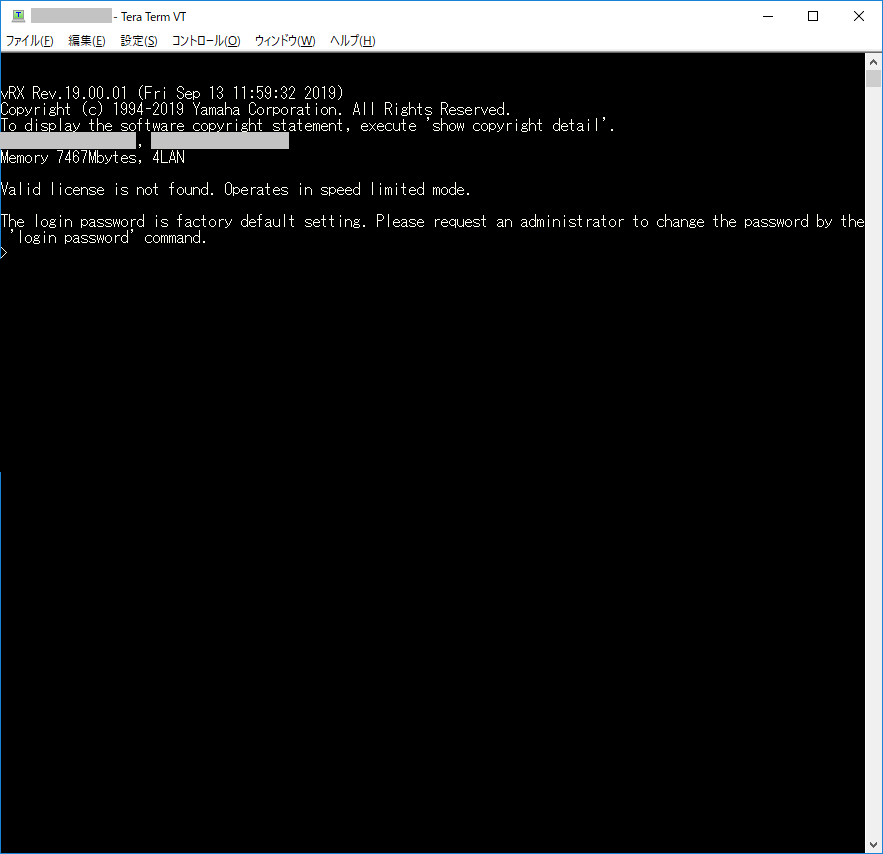

有効な基本ライセンスがインポートされていない場合、本製品にログインすると以下のメッセージ(英文のみ)が表示されます。

Valid license is not found. Operates in speed limited mode.

SSH クライアント

SSH クライアント宛先ホストには「Elastic IP の取得・関連付け」で関連付けた Elastic IP を指定します。

SSH クライアント

SSH クライアントメモ

-

本製品のコンソール文字コードの初期値は UTF8 です。SSH クライアントソフトウェアの文字コードも UTF8 に設定してください。

-

SSH クライアントソフトウェアの使い方については、使用する SSH クライアントソフトウェアの取扱説明書をご覧ください。

-

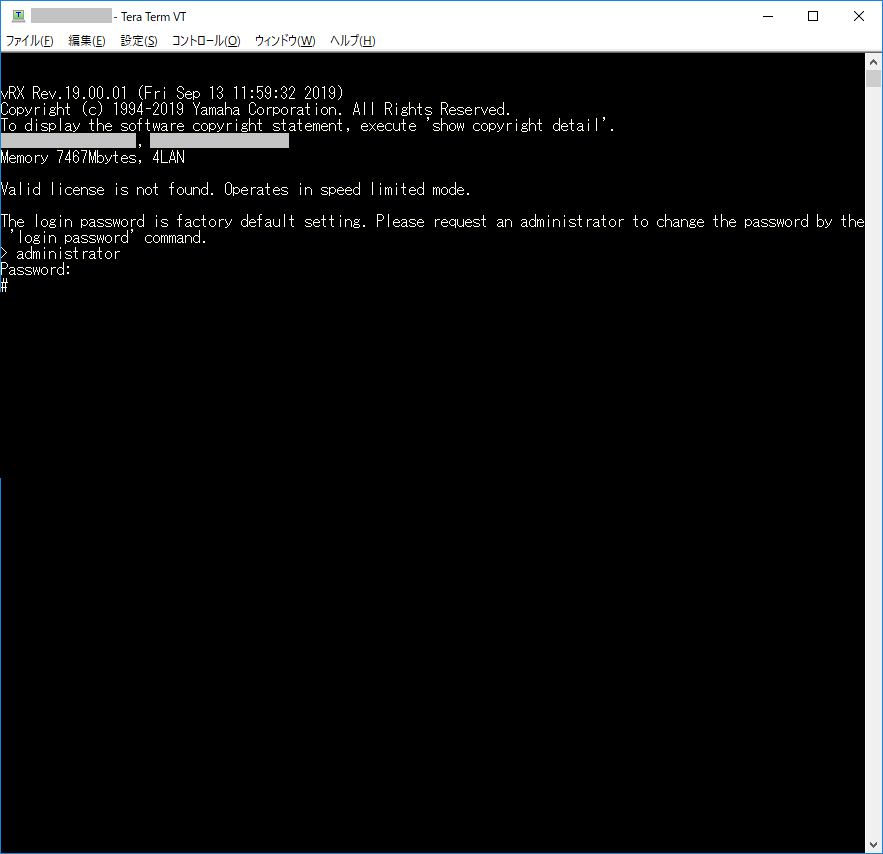

-

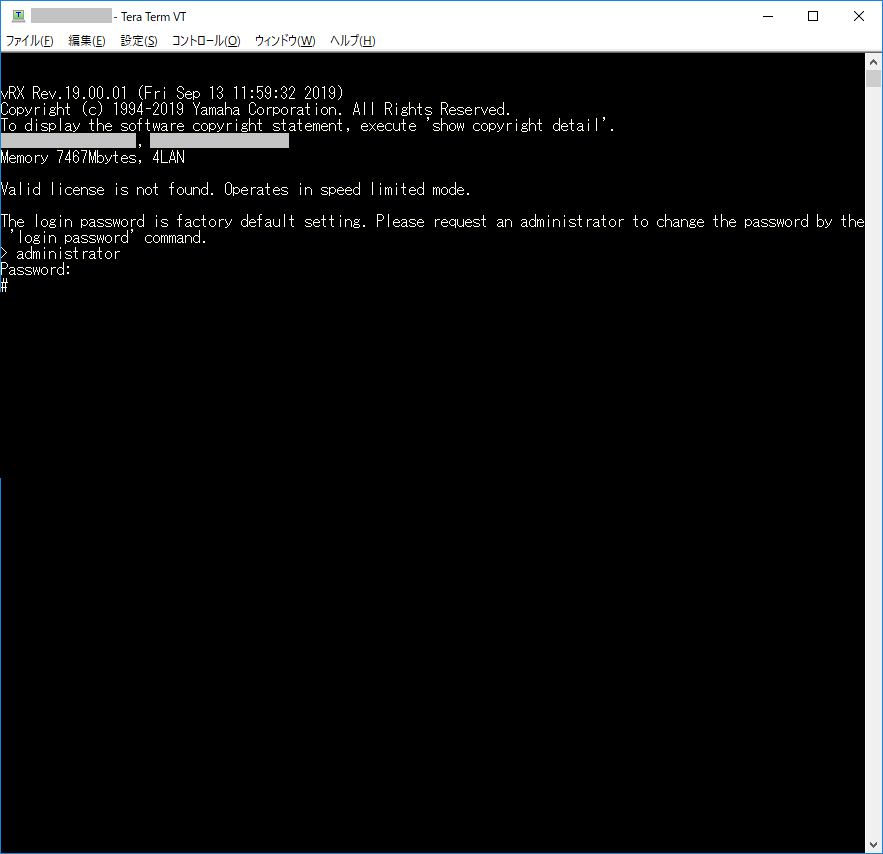

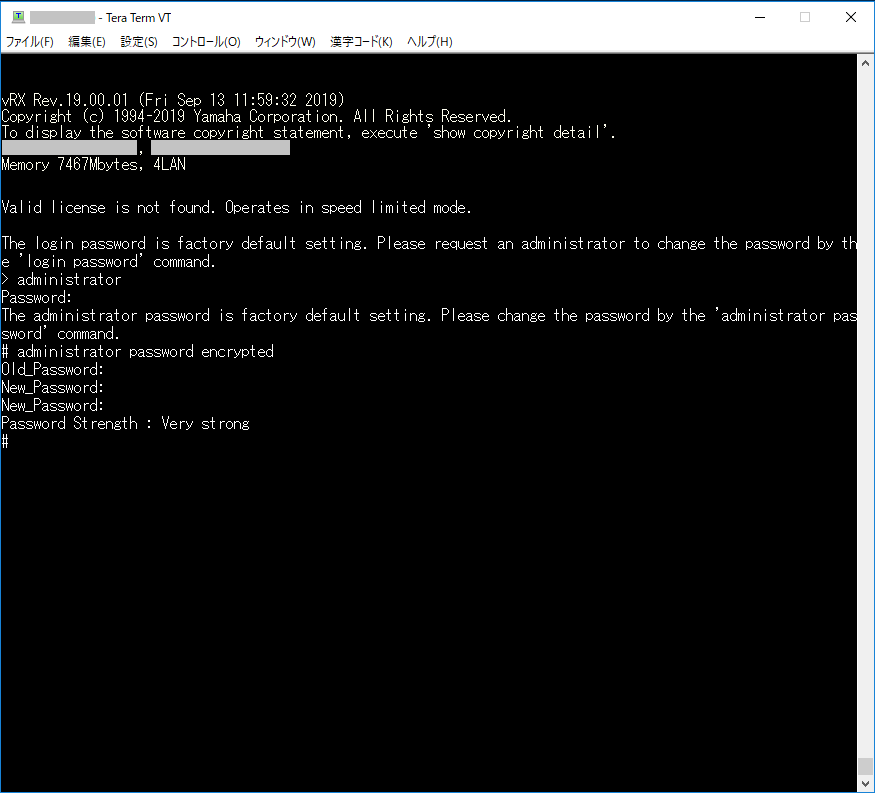

administratorコマンドを入力して管理ユーザーに移行します。デフォルトでは管理者パスワードは設定されていないため、パスワードを求められたら何も入力せずに進んでください。

SSH クライアント

SSH クライアント -

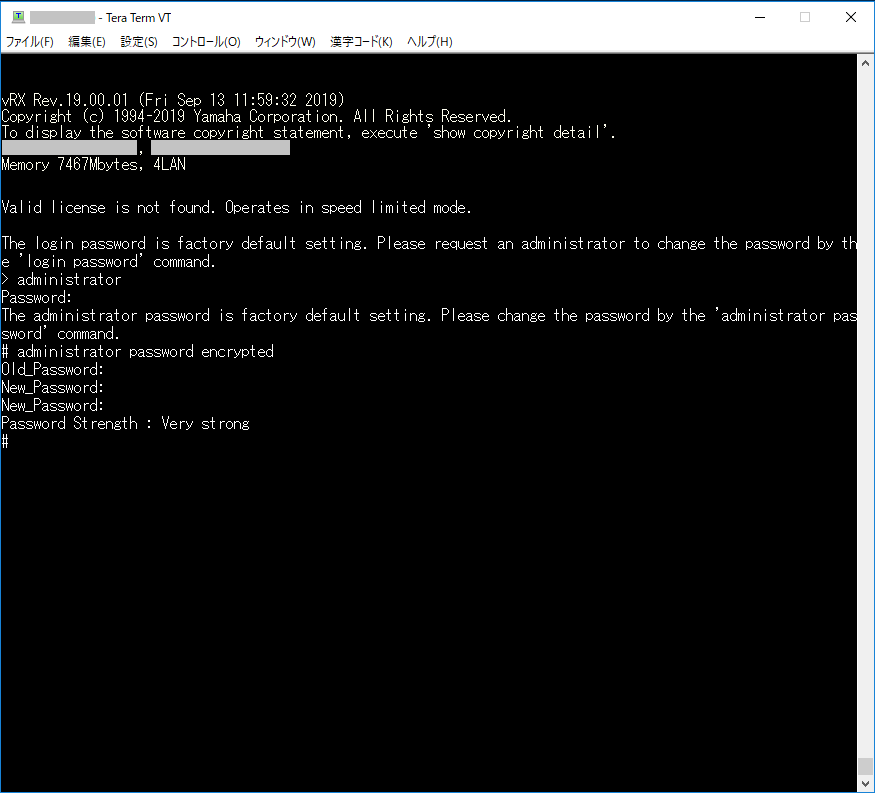

管理者パスワードを設定します。

administrator password encryptedコマンドを実行します。重要

管理者パスワードには、できるだけ複雑なものを設定することを推奨します。

本製品のコンソール# administrator password encrypted

SSH クライアント

SSH クライアント -

vrx userコマンドでユーザー ID とパスワードを設定します。ライセンス購入時に販売代理店または販売店より送られているユーザー証書に記載されているユーザー ID とパスワードを入力してください。

例)

ユーザーID:yamaha

パスワード:yamahayamaha本製品のコンソール# vrx user yamaha yamahayamaha

-

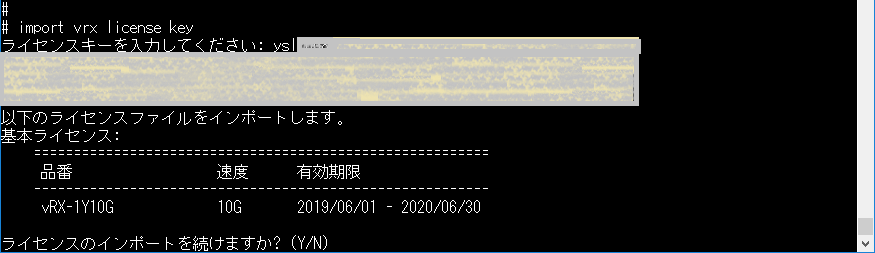

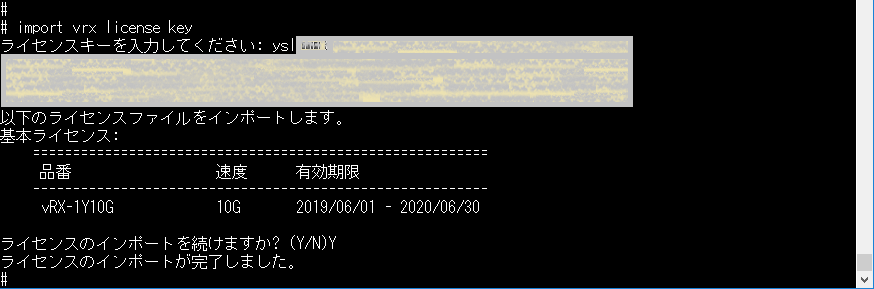

import vrx license keyコマンドを実行します。本製品のコンソール# import vrx license key

SSH クライアント

SSH クライアントライセンスキーの入力を求められるので、ライセンスファイル (xxxxxxx.lic) の 1 行目の文字列をコピー & ペーストしてください。

SSH クライアント

SSH クライアントインポートするライセンスの内容を確認して、”Y”を入力します。

SSH クライアント

SSH クライアント SSH クライアント

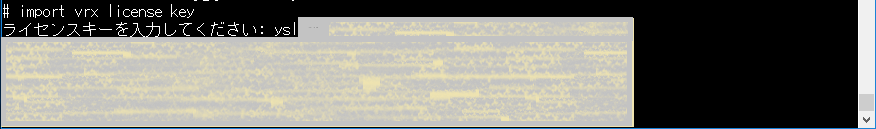

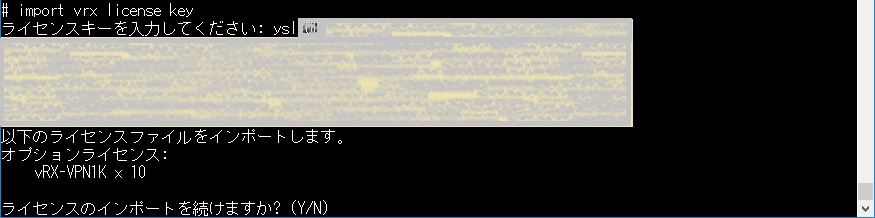

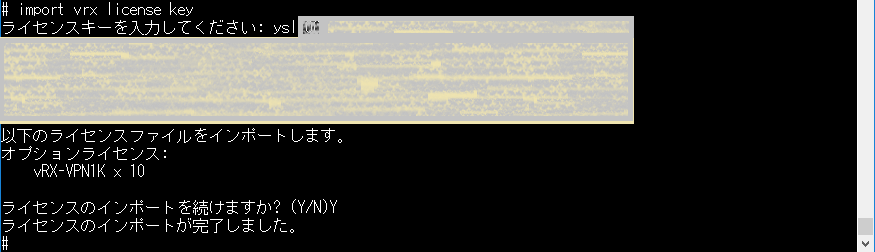

SSH クライアント続けてオプションライセンスをインポートします。

ライセンスファイル (xxxxxxx.lic) の 2 行目がオプションライセンスキーになっています。

1 行目の基本ライセンスと同様の手順で、オプションライセンスキーのインポートを行ってください。本製品のコンソール# import vrx license key

SSH クライアント

SSH クライアントライセンスキーの入力を求められるので、ライセンスファイル (xxxxxxx.lic) の 2 行目の文字列をコピー & ペーストしてください。

SSH クライアント

SSH クライアントインポートするライセンスの内容を確認して、”Y”を入力します。

SSH クライアント

SSH クライアント SSH クライアント

SSH クライアント -

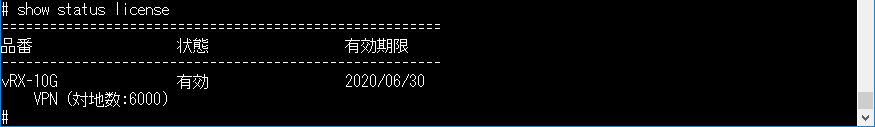

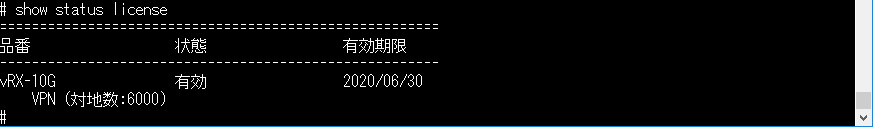

show status licenseコマンドでライセンスが正しくインポートされたことを確認します。本製品のコンソール# show status license

SSH クライアント

SSH クライアント

-

-

ライセンスファイルでインポートする場合

-

SSH クライアントソフトウェアを使って、本製品に SSH 接続を行います。

重要

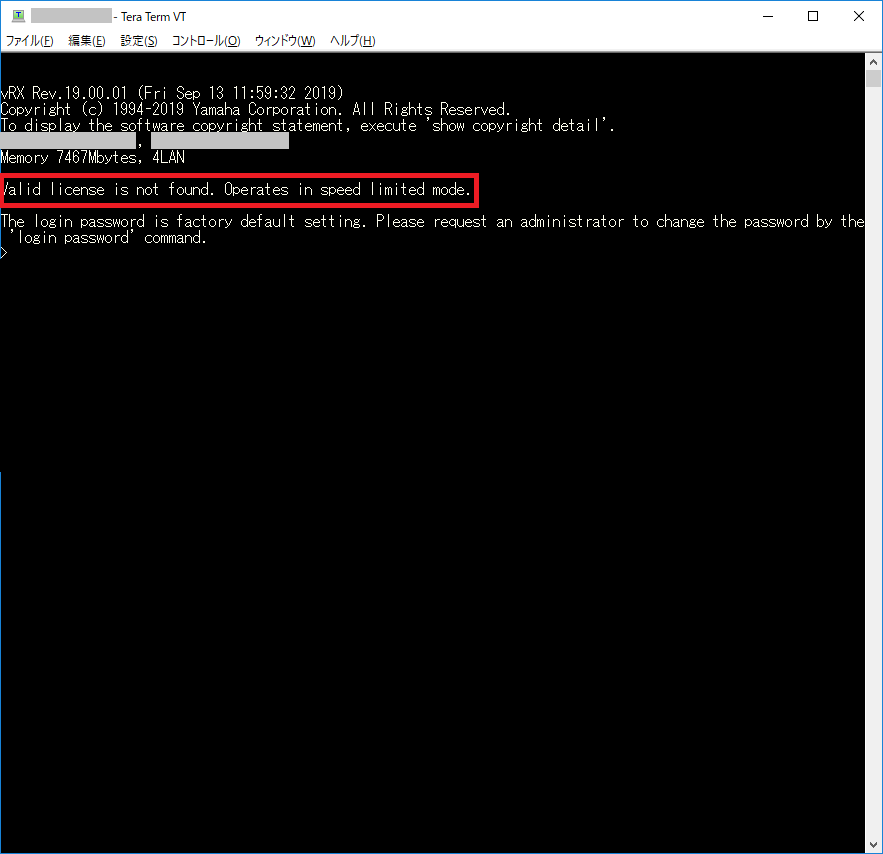

有効な基本ライセンスがインポートされていない本製品にログインすると、以下のメッセージ(英文のみ)が表示されます。

Valid license is not found. Operates in speed limited mode.

SSH クライアント

SSH クライアント宛先ホストには「Elastic IP の取得・関連付け」で関連付けた Elastic IP を指定します。

SSH クライアント

SSH クライアントメモ

-

本製品のコンソール文字コードの初期値は UTF8 です。SSH クライアントソフトウェアの文字コードも UTF8 に設定してください。

-

SSH クライアントソフトウェアの使い方については、使用する SSH クライアントソフトウェアの取扱説明書をご覧ください。

-

-

administratorコマンドを入力して管理ユーザーに移行します。デフォルトでは管理者パスワードは設定されていないため、パスワードを求められたら何も入力せずに進んでください。

SSH クライアント

SSH クライアント -

管理者パスワードを設定します。

administrator passwordコマンドを実行します。重要

管理者パスワードには、できるだけ複雑なものを設定することを推奨します。

本製品のコンソール# administrator password encrypted

SSH クライアント

SSH クライアント -

本製品の

vrx userコマンドでユーザー ID とパスワードを設定します。ライセンス購入時に販売代理店または販売店より送られているユーザー証書に記載されているユーザー ID とパスワードを入力してください。

例)

ユーザーID:yamaha

パスワード:yamahayamaha本製品のコンソール# vrx user yamaha yamahayamaha

-

必要に応じて

make directoryコマンドでライセンスファイルの保存ディレクトリーを作成します。(省略可)例)

保存ディレクトリー:/license本製品のコンソール# make directory /license

-

vrx license file directoryコマンドでライセンスファイルの保存ディレクトリーを設定します。(省略可)例)

保存ディレクトリー:/license本製品のコンソール# vrx license file directory /license

メモ

vrx license file directoryコマンドを省略したときのライセンスファイルの保存ディレクトリーは、"/" です。 -

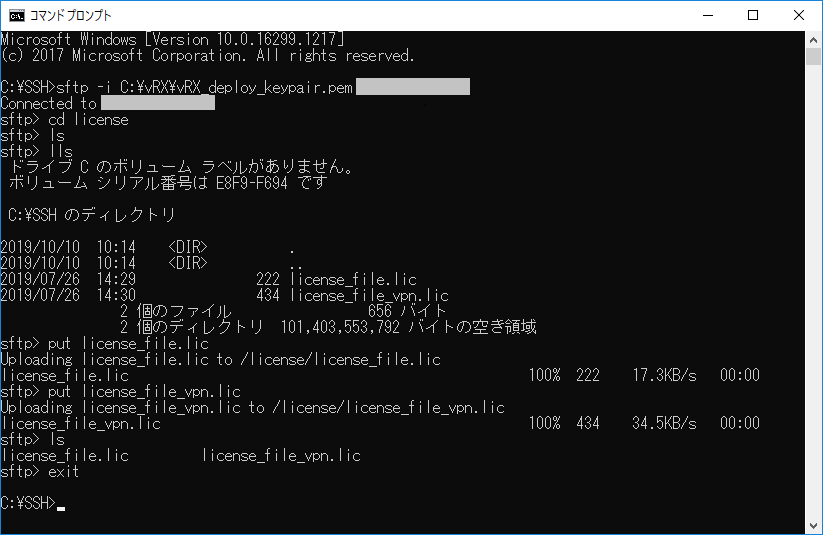

SFTP で、

vrx license file directoryコマンドで指定したディレクトリーにインポートするライセンスファイルをすべて転送します。秘密鍵は、 「インスタンスの作成」 で作成したプライベートキーファイルを使用します。

宛先は、 「Elastic IP アドレスの取得と関連付け」 で関連付けた Elastic IP の IP アドレスを入力します。 SFTPクライアント

SFTPクライアント -

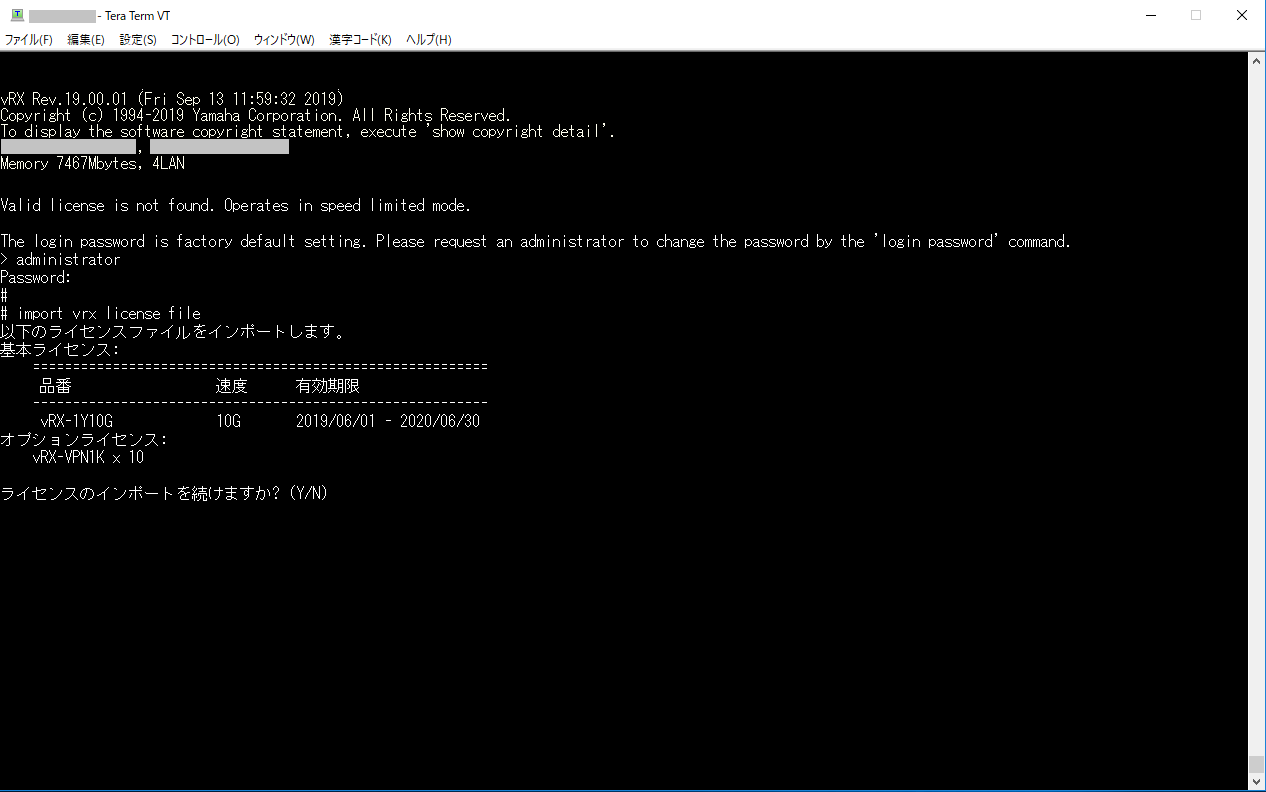

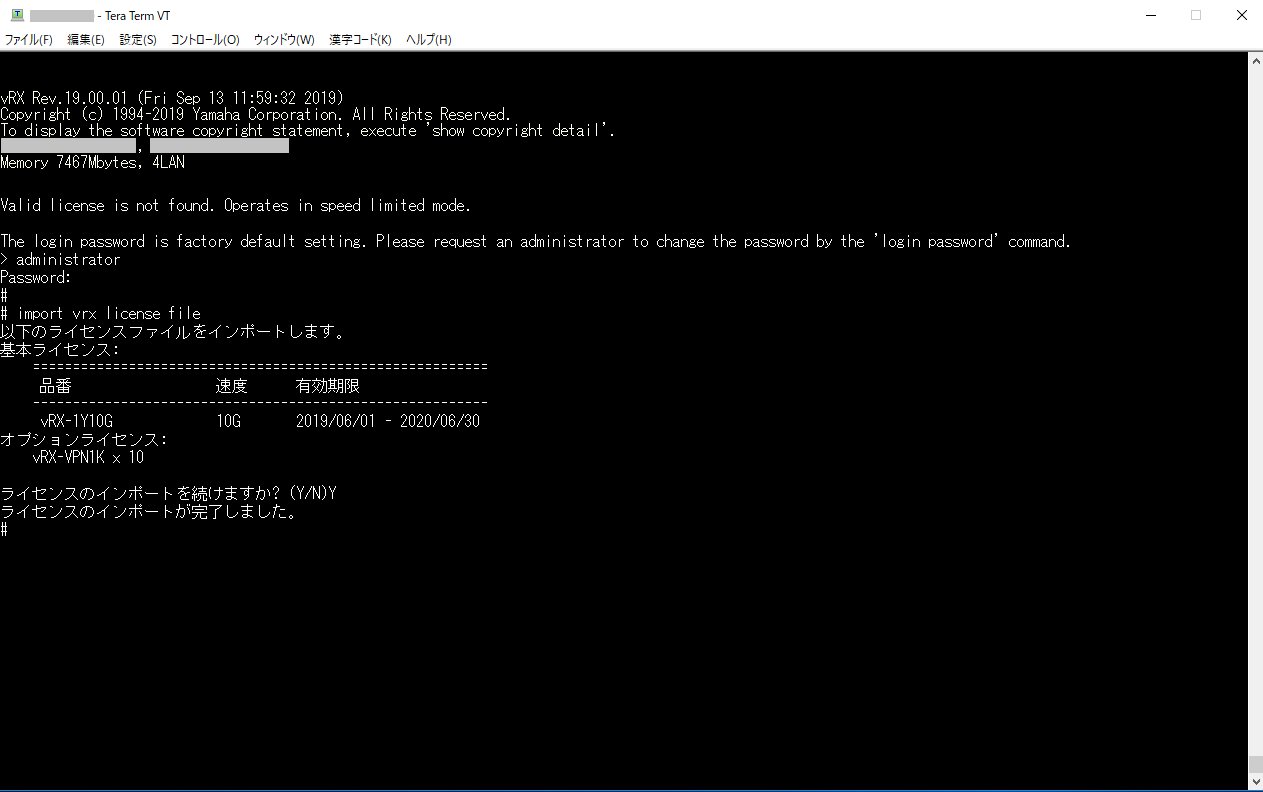

import vrx license fileコマンドを実行します。本製品のコンソール# import vrx license file

SSH クライアント

SSH クライアントインポートするライセンスが正しいことを確認して、「Y」を入力します。

SSH クライアント

SSH クライアント -

show status licenseコマンドでライセンスが正しくインポートされたことを確認します。本製品のコンソール# show status license

SSH クライアント

SSH クライアント

-

以上で、本製品のライセンスのインポートは完了です。