設定例

6. 設定例

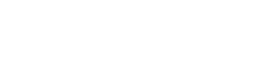

6.1. 外部回線への接続

本製品をインターネットに接続し、サーバーを公開する設定例です。

要件

-

PPPoE プロバイダー接続 / 固定 IP

-

Web サーバー公開

-

ローカルネットワークから Web サーバーに SSH 接続

構成

ローカルネットワークに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch0" に、ポートグループ "LAN" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ1として追加します。

PPPoE 回線に接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch1" に、ポートグループ "Internet" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ2として追加します。

仮想スイッチ "vSwitch2" に、ポートグループ "VM Network" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ3として追加します。また、公開サーバーをデプロイした仮想マシンにも、このポートグループをネットワークアダプタとして追加します。

ポートグループの作成や仮想スイッチの割り当て方法は 仮想ネットワークの作成 を参照してください。

- vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway pp 1 ip lan1 address 192.168.0.1/24 ip lan3 address 192.168.10.1/24 ip lan3 secure filter in 2000 ip lan3 secure filter out 3000 dynamic 100 101 200 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP に接続する ID) (ISP に接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (固定グローバル IP アドレス) ip pp secure filter in 1020 1030 1031 1032 2000 dynamic 201 202 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 pp enable 1 ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1031 pass * 192.168.10.2 tcpflag=0x0002/0x0fff * www ip filter 1032 pass * 192.168.10.2 tcpflag=0x0002/0x0fff * https ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * www ip filter dynamic 101 * * https ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp ip filter dynamic 200 192.168.0.0/24 * ssh ip filter dynamic 201 * 192.168.10.2 www ip filter dynamic 202 * 192.168.10.3 https nat descriptor type 1 masquerade nat descriptor address outer 1 (固定グローバル IP アドレス) nat descriptor masquerade static 1 1 192.168.10.2 tcp www nat descriptor masquerade static 1 2 192.168.10.2 tcp https dhcp service server dhcp scope 1 192.168.0.2-192.168.0.100/24 dns server pp 1

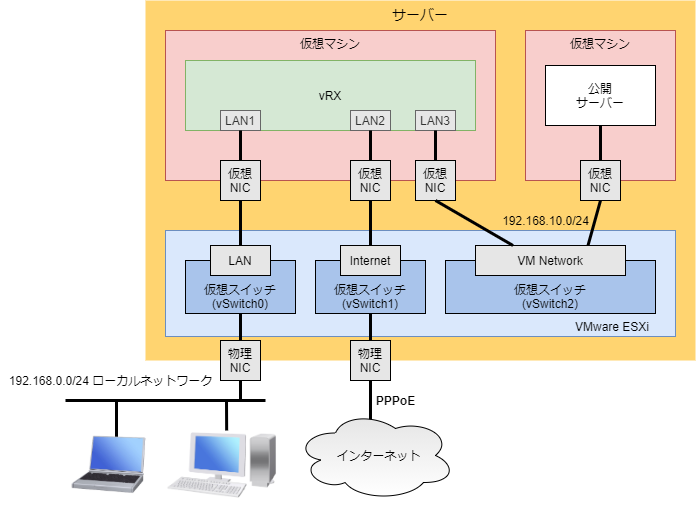

6.2. IPsec を使用した VPN 拠点間接続

センターサーバーにデプロイした本製品と拠点に置いたヤマハ製ハードルーターを IPsec トンネルで接続する設定例です。拠点から安全に業務サーバーにアクセスできます。

また、vRX Amazon EC2 版にも接続しています。設定方法については、vRX Amazon EC2 版の ユーザーガイド を参照してください。

要件

-

ネットワーク型プロバイダー接続 / 固定 IP

-

10 拠点と IPsec 接続

-

vRX Amazon EC2 版と IPsec 接続

構成

仮想スイッチ "vSwitch0" に、ポートグループ "VM Network" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ1として追加します。また、業務サーバーをデプロイした仮想マシンにも、このポートグループをネットワークアダプタとして追加します。

インターネットに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch1" に、ポートグループ "Internet" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ2として追加します。

ポートグループの作成や仮想スイッチの割り当て方法は 仮想ネットワークの作成 を参照してください。

以下の設定例では、

tunnel template

コマンドを使って、VPN 設定を簡略化しています。

- vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway (ISP より指定されたデフォルトゲートウェイの IP アドレス) ip route 10.0.0.0/16 gateway tunnel 100 ip route 172.16.10.0/24 gateway tunnel 1 ip route 172.16.11.0/24 gateway tunnel 2 ip route 172.16.12.0/24 gateway tunnel 3 ip route 172.16.13.0/24 gateway tunnel 4 ip route 172.16.14.0/24 gateway tunnel 5 ip route 172.16.15.0/24 gateway tunnel 6 ip route 172.16.16.0/24 gateway tunnel 7 ip route 172.16.17.0/24 gateway tunnel 8 ip route 172.16.18.0/24 gateway tunnel 9 ip route 172.16.19.0/24 gateway tunnel 10 ip lan1 address 192.168.100.1/24 ip lan2 address (固定グローバル IP アドレス) ip lan2 secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip lan2 secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip lan2 nat descriptor 1 tunnel select 1 tunnel template 2-10 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.100.1 ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 any ipsec ike remote name 1 vRX-test key-id tunnel enable 1 tunnel select 100 ipsec tunnel 100 ipsec sa policy 100 100 esp aes-cbc sha-hmac ipsec ike local address 100 192.168.100.1 ipsec ike nat-traversal 100 on ipsec ike pre-shared-key 100 text (共有キー) ipsec ike remote address 1 any ipsec ike remote name 1 vRX-EC2 key-id tunnel enable 100 ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.1 esp ip filter 200101 pass * 192.168.100.1 udp * 500 ip filter 200102 pass * 192.168.100.1 udp * 4500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.100.1 esp nat descriptor masquerade static 1 2 192.168.100.1 udp 500 nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 ipsec auto refresh on dns server (ISP より指定された DNS サーバーの IP アドレス) sshd service on sshd host key generate *

- vRX Amazon EC2 版の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway dhcp lan 2 ip route 172.16.10.0/24 gateway tunnel 1 ip route 172.16.11.0/24 gateway tunnel 1 ip route 172.16.12.0/24 gateway tunnel 1 ip route 172.16.13.0/24 gateway tunnel 1 ip route 172.16.14.0/24 gateway tunnel 1 ip route 172.16.15.0/24 gateway tunnel 1 ip route 172.16.16.0/24 gateway tunnel 1 ip route 172.16.17.0/24 gateway tunnel 1 ip route 172.16.18.0/24 gateway tunnel 1 ip route 172.16.19.0/24 gateway tunnel 1 ip route 192.168.100.0/24 gateway tunnel 1 ip lan1 address dhcp ip lan2 address dhcp ip lan2 nat descriptor 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 10.0.0.254 ipsec ike local name 1 vRX-EC2 key-id ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 (本製品に設定した固定グローバル IP アドレス) tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 10.0.0.254 udp 500 nat descriptor masquerade static 1 2 10.0.0.254 udp 4500 nat descriptor masquerade static 1 3 10.0.0.254 tcp 22 ipsec auto refresh on telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

- 拠点ルーターの設定例

administrator password * login user (ユーザー名) * ip route default gateway pp 1 ip route 10.0.0.0/16 gateway tunnel 1 ip route 172.16.11.0/24 gateway tunnel 1 ip route 172.16.12.0/24 gateway tunnel 1 ip route 172.16.13.0/24 gateway tunnel 1 ip route 172.16.14.0/24 gateway tunnel 1 ip route 172.16.15.0/24 gateway tunnel 1 ip route 172.16.16.0/24 gateway tunnel 1 ip route 172.16.17.0/24 gateway tunnel 1 ip route 172.16.18.0/24 gateway tunnel 1 ip route 172.16.19.0/24 gateway tunnel 1 ip route 192.168.100.0/24 gateway tunnel 1 ip lan1 address 172.16.10.1/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP に接続する ID) (ISP に接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 172.16.10.1 ipsec ike local name 1 vRX-test key-id ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 (本製品に設定した固定グローバル IP アドレス) tunnel enable 1 ip filter 200003 reject 172.16.10.0/24 * * * * ip filter 200013 reject * 172.16.10.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 172.16.10.0/24 icmp * * ip filter 200032 pass * 172.16.10.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 172.16.10.1 esp ip filter 200101 pass * 172.16.10.1 udp * 500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 172.16.10.1 esp nat descriptor masquerade static 1 2 172.16.10.1 udp 500 ipsec auto refresh on dhcp service server dhcp scope 1 172.16.10.2-172.16.10.191/24 dns server pp 1

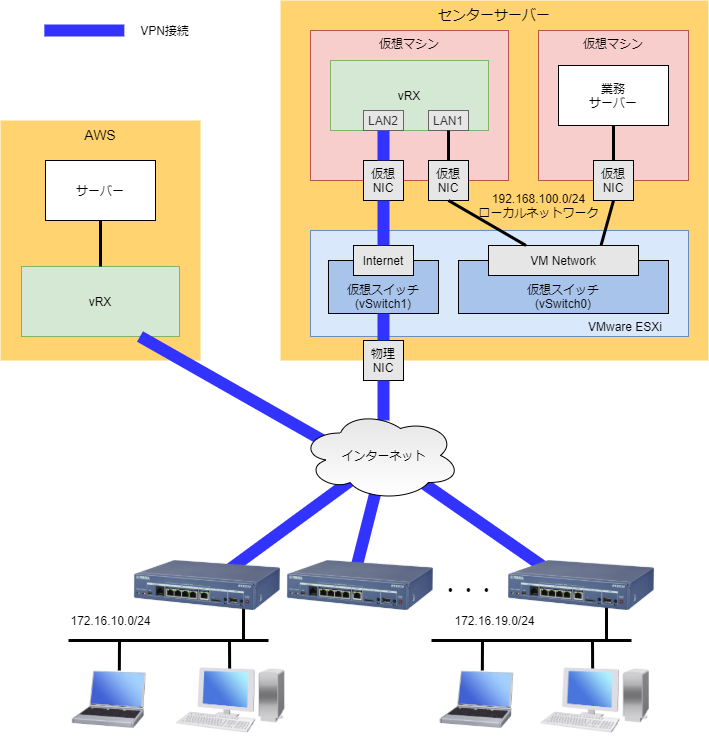

6.3. マルチポイントトンネルを使用した VPN 拠点間接続

マルチポイントトンネル機能を利用して、センターと拠点を接続する構成です。拠点が増えた場合でも、センターで使用中のルーターは設定を変更する必要がありません。

要件

-

ネットワーク型プロバイダー接続 / 固定 IP

-

マルチポイントトンネル接続

構成

仮想スイッチ "vSwitch0" に、ポートグループ "VM Network" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ1として追加します。また、業務サーバーをデプロイした仮想マシンにも、このポートグループをネットワークアダプタとして追加します。

インターネットに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch1" に、ポートグループ "Internet" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ2として追加します。

ポートグループの作成や仮想スイッチの割り当て方法は 仮想ネットワークの作成 を参照してください。

- vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway pp 1 ip lan1 address 192.168.1.1/24 ip lan1 ospf area backbone ip lan2 address (固定グローバル IP アドレス) ip lan2 nat descriptor 1000 ip lan2 secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip lan2 secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 tunnel select 1 tunnel type multipoint server tunnel multipoint local name (拠点のルーターに通知する名前) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.1.1 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 any ipsec ike remote name 1 (拠点側 セキュリティーゲートウェイの名前) key-id ip tunnel address 10.0.0.1/24 ip tunnel ospf area backbone ip tunnel tcp mss limit auto tunnel enable 1 ip filter 200003 reject 192.168.1.0/24 * * * * ip filter 200013 reject * 192.168.1.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.1.0/24 icmp * * ip filter 200032 pass * 192.168.1.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.1.1 udp * 500 ip filter 200101 pass * 192.168.1.1 esp ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1000 masquerade nat descriptor address outer 1000 primary nat descriptor masquerade static 1000 1 192.168.1.1 udp 500 nat descriptor masquerade static 1000 2 192.168.1.1 esp ospf use on ospf router id 192.168.1.1 ospf area backbone ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 dns server (ISP より指定された DNS サーバーのアドレス) dns private address spoof on

- 拠点ルーターの設定例

administrator password * login user (ユーザー名) * ip route default gateway pp 1 ip lan1 address 192.168.2.1/24 ip lan1 ospf area backbone pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP と接続する ID) (ISP と接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 tunnel select 1 tunnel type multipoint tunnel multipoint local name (センターのルーターに通知する名前) tunnel multipoint server 1 (センターの固定グローバル IP アドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.2.1 ipsec ike local name 1 (拠点側 セキュリティーゲートウェイの名前) key-id ipsec ike pre-shared-key 1 text (事前共有鍵) ip tunnel address 10.0.0.2/24 ip tunnel ospf area backbone tunnel enable 1 ip filter 200003 reject 192.168.2.0/24 * * * * ip filter 200013 reject * 192.168.2.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.2.0/24 icmp * * ip filter 200032 pass * 192.168.2.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.2.1 udp * 500 ip filter 200101 pass * 192.168.2.1 esp * * ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.2.1 udp 500 nat descriptor masquerade static 1000 2 192.168.2.1 esp ospf use on ospf router id 192.168.2.1 ospf export from ospf filter 1 2 3 ospf export filter 1 equal 192.168.1.0/24 ospf export filter 2 include 10.0.0.0/24 ospf export filter 3 reject include 0.0.0.0/0 ospf area backbone ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.2.2-192.168.2.191/24 dns server pp 1 dns private address spoof on

注意

各ルーターの設定完了後、以下のコマンドを実行して、OSPF の設定を有効化してください。

ospf configure refresh

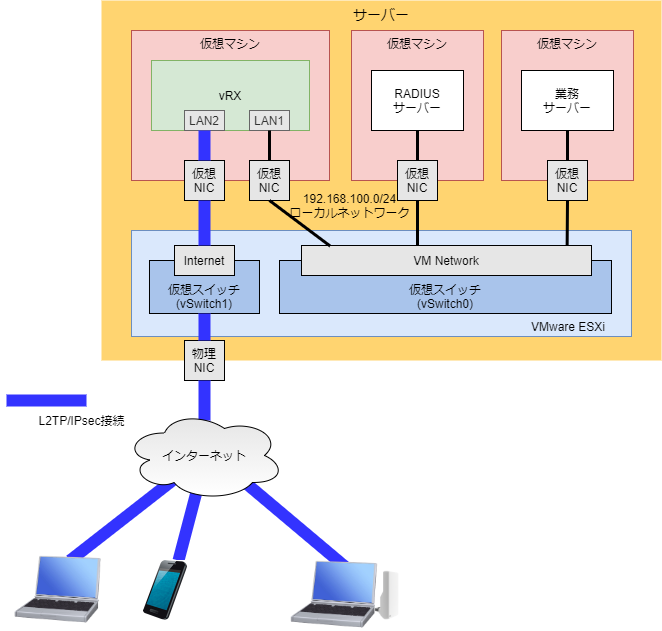

6.4. L2TP/IPsec を使用したリモートアクセス

L2TP/IPsec を使用して、外出先の PC やスマートフォンの端末から社内ネットワークに VPN 接続する設定例です。RADIUS サーバーを利用して接続する端末のアカウントを管理しています。外出先で使用する端末は、L2TP/IPsec に対応した機種をご使用ください。

要件

-

ネットワーク型プロバイダー接続 / 固定 IP

-

L2TP/IPsec 接続

-

RADIUS を使ったリモートアクセス認証

構成

仮想スイッチ "vSwitch0" に、ポートグループ "VM Network" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ1として追加します。また、業務サーバーをデプロイした仮想マシンにも、このポートグループをネットワークアダプタとして追加します。RADIUS サーバーをデプロイした仮想マシンにも、このポートグループをネットワークアダプタとして追加します。

インターネットに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch1" に、ポートグループ "Internet" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ2として追加します。

ポートグループの作成や仮想スイッチの割り当て方法は 仮想ネットワークの作成 を参照してください。

重要

外出先の端末が社内ネットワークのサーバーと通信するためには、ポートグループおよび仮想スイッチがプロミスキャスモード(無差別モード)で動作する必要があります。

- vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway (ISP より指定されたデフォルトゲートウェイの IP アドレス) ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on ip lan2 address (固定グローバル IP アドレス) ip lan2 secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102 ip lan2 secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip lan2 nat descriptor 1 pp select anonymous pp bind tunnel1 pp auth request pap ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool 192.168.100.200-192.168.100.210 ip pp mtu 1258 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 off ipsec ike local address 1 192.168.100.1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 any l2tp tunnel disconnect time off l2tp keepalive use on tunnel enable 1 ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.100.1 esp ip filter 200101 pass * 192.168.100.1 udp * 500 ip filter 200102 pass * 192.168.100.1 udp * 4500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.100.1 esp nat descriptor masquerade static 1 2 192.168.100.1 udp 500 nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 ipsec auto refresh on ipsec transport 1 1 udp 1701 radius auth on radius auth server (RADIUS サーバーの IP アドレス) radius auth port 1812 radius secret (RADIUS シークレット) l2tp service on

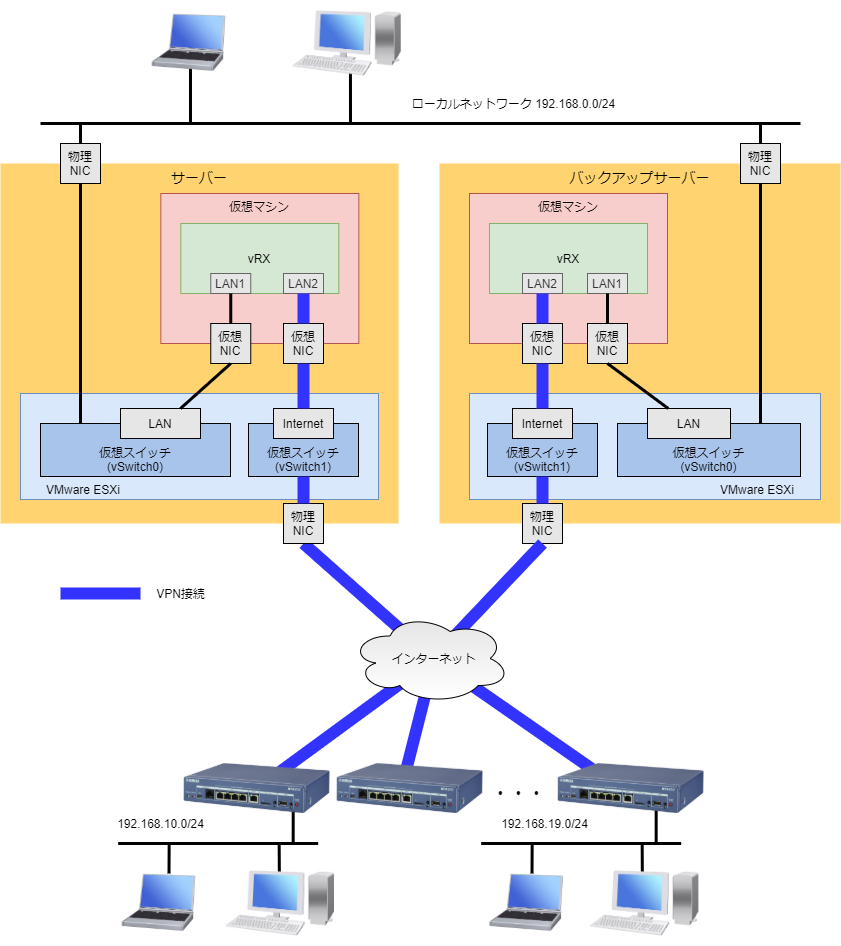

6.5. VRRP とネットワークバックアップ機能を使用した冗長構成

サーバーを2台使用した冗長化構成です。拠点のヤマハ製ハードルーターはそれぞれに VPN 接続しています。LAN1 インターフェースで VRRP を使って、ローカルネットワーク上で本製品の冗長化を行っています。インターネット接続のダウン検知については、

lan keepalive use

コマンドを使っています。キープアライブ確認先の IP アドレスには、ICMP Echo に対して応答がある適切なインターネット側のホストを指定します。また、マスタールーターと拠点ルーターでそれぞれネットワークバックアップの設定をしています。これにより、マスタールーターと拠点ルーターの VPN 接続に障害が発生した場合にも、バックアップルーターと拠点ルーターの VPN 接続を使って通信が可能です。拠点ルーターでは、センター側にあるホストを宛先にしてネットワークの監視を行っています。マスタールーターは各拠点ルーターの LAN1 を宛先にしてネットワークの監視を行っています。

要件

-

ネットワーク型プロバイダー接続 / 固定 IP

-

10 拠点と IPsec 接続

-

VRRP による機器の冗長化

-

ネットワークバックアップによる回線の冗長化

構成

ローカルネットワークに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch0" に、ポートグループ "LAN" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ1として追加します。

インターネットに接続する物理 NIC をブリッジしている仮想スイッチ "vSwitch1" に、ポートグループ "Internet" を作成します。本製品をデプロイした仮想マシンに、このポートグループをネットワークアダプタ2として追加します。

ポートグループの作成や仮想スイッチの割り当て方法は 仮想ネットワークの作成 を参照してください。

重要

VRRP パケットの送受信のために、ポートグループおよび仮想スイッチがプロミスキャスモード(無差別モード)で動作する必要があります。

- マスタールーターとなる vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway (ISP より指定されたデフォルトゲートウェイの IP アドレス) ip route 192.168.10.0/24 gateway tunnel 1 keepalive 1 gateway 192.168.0.12 weight 0 ip route 192.168.11.0/24 gateway tunnel 2 keepalive 2 gateway 192.168.0.12 weight 0 ip route 192.168.12.0/24 gateway tunnel 3 keepalive 3 gateway 192.168.0.12 weight 0 ip route 192.168.13.0/24 gateway tunnel 4 keepalive 4 gateway 192.168.0.12 weight 0 ip route 192.168.14.0/24 gateway tunnel 5 keepalive 5 gateway 192.168.0.12 weight 0 ip route 192.168.15.0/24 gateway tunnel 6 keepalive 6 gateway 192.168.0.12 weight 0 ip route 192.168.16.0/24 gateway tunnel 7 keepalive 7 gateway 192.168.0.12 weight 0 ip route 192.168.17.0/24 gateway tunnel 8 keepalive 8 gateway 192.168.0.12 weight 0 ip route 192.168.18.0/24 gateway tunnel 9 keepalive 9 gateway 192.168.0.12 weight 0 ip route 192.168.19.0/24 gateway tunnel 10 keepalive 10 gateway 192.168.0.12 weight 0 ip keepalive 1 icmp-echo 10 3 192.168.10.1 ip keepalive 2 icmp-echo 10 3 192.168.11.1 ip keepalive 3 icmp-echo 10 3 192.168.12.1 ip keepalive 4 icmp-echo 10 3 192.168.13.1 ip keepalive 5 icmp-echo 10 3 192.168.14.1 ip keepalive 6 icmp-echo 10 3 192.168.15.1 ip keepalive 7 icmp-echo 10 3 192.168.16.1 ip keepalive 8 icmp-echo 10 3 192.168.17.1 ip keepalive 9 icmp-echo 10 3 192.168.18.1 ip keepalive 10 icmp-echo 10 3 192.168.19.1 ip lan1 address 192.168.0.11/24 ip lan1 vrrp 1 192.168.0.1 priority=200 ip lan1 vrrp shutdown trigger 1 lan2 ip lan2 address (固定グローバル IP アドレス) ip lan2 secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip lan2 secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip lan2 nat descriptor 1 lan keepalive use lan2 icmp-echo (WAN 側ホスト) tunnel select 1 tunnel template 2-10 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.0.11 ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 any ipsec ike remote name 1 vRX-test key-id tunnel enable 1 ip filter 200003 reject 192.168.0.0/24 * * * * ip filter 200013 reject * 192.168.0.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.0.0/24 icmp * * ip filter 200032 pass * 192.168.0.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.0.11 esp ip filter 200101 pass * 192.168.0.11 udp * 500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.0.11 esp nat descriptor masquerade static 1 2 192.168.0.11 udp 500 ipsec auto refresh on dns server (ISP より指定された DNS サーバーの IP アドレス)

- バックアップルーターとなる vRX の設定例

administrator password * login user (ユーザー名) * vrx user (ユーザー名) (パスワード) ip route default gateway (ISP より指定されたデフォルトゲートウェイの IP アドレス) ip route 192.168.10.0/24 gateway tunnel 1 ip route 192.168.11.0/24 gateway tunnel 2 ip route 192.168.12.0/24 gateway tunnel 3 ip route 192.168.13.0/24 gateway tunnel 4 ip route 192.168.14.0/24 gateway tunnel 5 ip route 192.168.15.0/24 gateway tunnel 6 ip route 192.168.16.0/24 gateway tunnel 7 ip route 192.168.17.0/24 gateway tunnel 8 ip route 192.168.18.0/24 gateway tunnel 9 ip route 192.168.19.0/24 gateway tunnel 10 ip lan1 address 192.168.0.12/24 ip lan1 vrrp 1 192.168.0.1 priority=100 ip lan1 vrrp shutdown trigger 1 lan2 ip lan2 address (固定グローバル IP アドレス) ip lan2 secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip lan2 secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip lan2 nat descriptor 1 lan keepalive use lan2 icmp-echo (WAN 側ホスト) tunnel select 1 tunnel template 2-10 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.0.12 ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 any ipsec ike remote name 1 vRX-test key-id tunnel enable 1 ip filter 200003 reject 192.168.0.0/24 * * * * ip filter 200013 reject * 192.168.0.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.0.0/24 icmp * * ip filter 200032 pass * 192.168.0.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.0.12 esp ip filter 200101 pass * 192.168.0.12 udp * 500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.0.12 esp nat descriptor masquerade static 1 2 192.168.0.12 udp 500 ipsec auto refresh on dns server (ISP より指定された DNS サーバーの IP アドレス)

- 拠点ルーターの設定例

administrator password * login user (ユーザー名) * ip route default gateway pp 1 ip route 192.168.0.0/16 gateway tunnel 1 keepalive 1 gateway tunnel 2 weight 0 ip keepalive 1 icmp-echo 10 3 (サーバー等の IP アドレス) ip lan1 address 192.168.10.1/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP に接続する ID) (ISP に接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.10.1 ipsec ike local name 1 vRX-test key-id ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 (メインルーターの固定グローバル IP アドレス) tunnel enable 1 tunnel select 2 ipsec tunnel 2 ipsec sa policy 2 2 esp aes-cbc sha-hmac ipsec ike keepalive use 2 on heartbeat ipsec ike local address 2 192.168.10.1 ipsec ike local name 2 vRX-test key-id ipsec ike pre-shared-key 2 text (共有キー) ipsec ike remote address 2 (バックアップの固定グローバル IP アドレス) tunnel enable 2 ip filter 200003 reject 192.168.10.0/24 * * * * ip filter 200013 reject * 192.168.10.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.10.0/24 icmp * * ip filter 200032 pass * 192.168.10.0/24 tcp * ident ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.10.1 esp ip filter 200101 pass * 192.168.10.1 udp * 500 ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.10.1 esp nat descriptor masquerade static 1 2 192.168.10.1 udp 500 ipsec auto refresh on dhcp service server dhcp scope 1 192.168.10.2-192.168.10.191/24 dns server pp 1