設定例

5. 設定例

5.1. VPNの設定

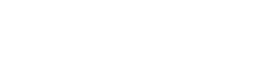

5.1.1. 拠点-AWS間のIPsec接続

拠点に置いたヤマハルーターとAWS上にデプロイした本製品間をIPsecトンネルで繋ぐ 設定例です。

構成

- vRXの設定例

administrator password * login user (ユーザー名) vrx user (ユーザー名) (パスワード) ip route default gateway dhcp lan 2 ip route 172.16.10.0/24 gateway tunnel 1 ip lan1 address dhcp ip lan2 address dhcp ip lan2 nat descriptor 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.10.254 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 any ipsec ike remote name 1 vRX-test key-id tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.10.254 udp 500 nat descriptor masquerade static 1 2 192.168.10.254 udp 4500 nat descriptor masquerade static 1 3 192.168.10.254 tcp 22 ipsec auto refresh on telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

- RTX830の設定例

ip route default gateway pp 1 ip route 192.168.0.0/16 gateway tunnel 1 ip lan1 address 172.16.10.1/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept (認証情報) pp auth myname (ユーザー名) (パスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 172.16.10.1 ipsec ike local name 1 vRX-test key-id ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (共有キー) ipsec ike remote address 1 (本製品のElastic IP) tunnel enable 1 nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 172.16.10.1 udp 500 nat descriptor masquerade static 1 2 172.16.10.1 udp 4500 ipsec auto refresh on

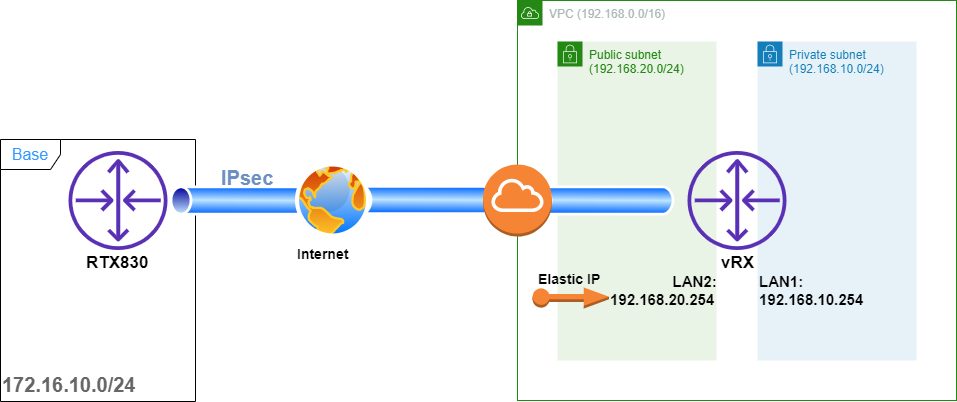

5.1.2. L2TP/IPsec を用いたリモートアクセス

L2TP/IPsecを用いてインターネット越しにvRXの配下のプライベートネットワークへ接続する場合の設定例です。

構成

重要

-

AWSの制限のため、vRXに割り当てているサブネットとは異なるサブネットのアドレスをL2TPクライアントに割り当てています。

-

L2TPクライアントに割り当てられるアドレスをAWSのセキュリティーグループのインバウンドに追加して必要な通信プロトコルを許可してください。

L2TPクライアントの情報

PPPoE等によりInternetに接続

接続先:本製品のパブリックIPv4アドレス

IPsec事前共有鍵 : yamaha1

PPP認証のユーザー名 : l2tp_user1

PPP認証のパスワード : l2tp_password1

vRXの情報

LAN2 : パブリックIPv4アドレス(Elastic IPなどにより設定)

プライベートIPv4アドレス(DHCPにより取得(192.168.20.1など))

LAN1 : プライベートIPv4アドレス(DHCPにより取得(192.168.10.1など))

L2TPクライアントへ配布するIPv4アドレス:172.16.0.10~100

- vRXの設定例

vrx user (ユーザー名) (パスワード) ip route default gateway dhcp lan2 ip lan1 address dhcp ip lan2 address dhcp pp select anonymous pp bind tunnel1 pp auth request mschap-v2 pp auth username l2tp_user1 l2tp_password1 ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool 172.16.0.10-172.16.0.100 ip pp mtu 1258 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text yamaha1 ipsec ike remote address 1 any l2tp tunnel disconnect time off l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on ipsec transport 1 101 udp 1701 telnetd service off dns server dhcp lan2 l2tp service on sshd service on sshd host key generate *

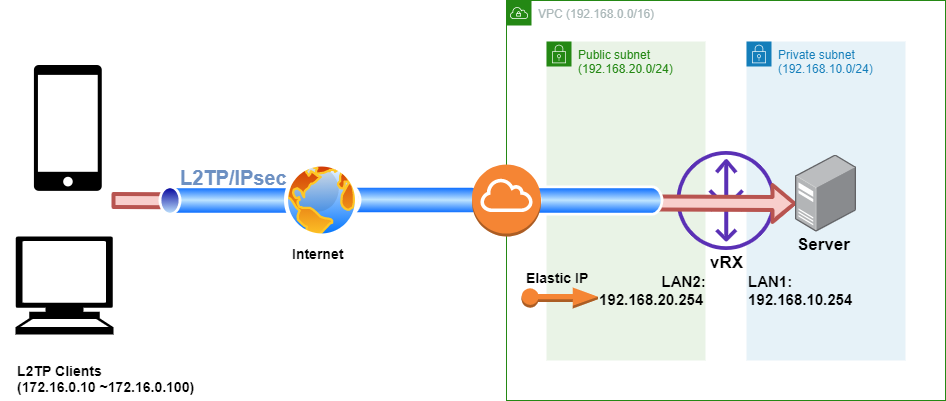

5.2. Web サーバー公開の設定

VPC内に設置されたウェブサーバーを本製品を通して公開する場合の設定例です。

注意

ウェブサーバーに設定されているネットワークインターフェイス、および本製品のLAN2インターフェイスに

設定されているセキュリティグループのインバウンドルールを変更する必要があります。

TCPの80番ポートもしくは443番ポートへのアクセスを許可するルールを追加してください。

構成

- vRXの設定例

vrx user (ユーザーID) (パスワード) ip route default gateway dhcp lan2 ip lan1 address dhcp ip lan2 address dhcp ip lan2 nat descriptor 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.10.254 tcp 22 nat descriptor masquerade static 1 2 192.168.10.100 tcp www telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

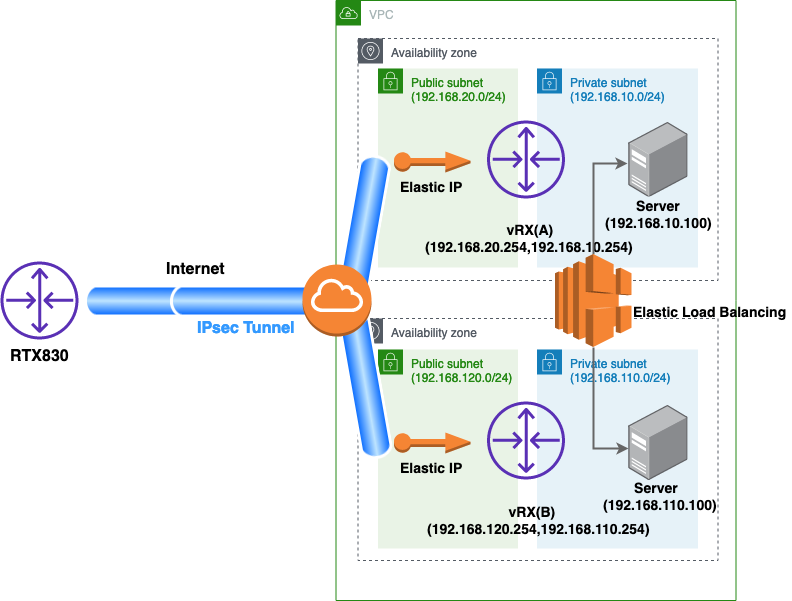

5.3. 冗長化されたネットワークにVPN接続を行う

複数のアベイラビリティゾーンに分けて構築された可用性の高いシステムに対して、IPsecを用いたVPN接続を行う場合の構成例です。

メインのvRXインスタンスが停止した場合やアベイラビリティゾーンに障害が起きた場合でも、バックアップ経路を使用してVPC内のインスタンスとの通信を維持することが可能です。

この設定例では、RTX830 - vRX(A)間のIPsecトンネルをメイン経路とし、RTX830 - vRX(B)間のIPsecトンネルをバックアップ経路としています。

RTX830に

ip keepalive

コマンドを設定し、vRX(A)のLAN1への到達性を監視することで、障害検出時にバックアップ経路に切り替えることができます。

注意

この設定例は、拠点側発のユニキャスト通信のみに対応しています。

VPC内のインスタンス発のユニキャスト通信やマルチキャスト通信には対応していません。

また、IPsec接続を確立させるためには、vRX(A)のLAN2インターフェイスおよびvRX(B)のLAN2インターフェイスに設定されているセキュリティグループのインバウンドルールを変更する必要があります。

RTX830の外側アドレスからUDPの500番ポートおよびUDPの4500番ポートへアクセスできるようにルールを追加してください。

重要

VPC内部のロードバランサーにアクセスするために、vRX(A)とvRX(B)のLAN1にIPマスカレードの設定を行う必要があります。

構成

- vRX(A)の設定例

vrx user (ユーザーID) (パスワード) ip route default gateway dhcp lan2 ip route 172.16.10.0/24 gateway tunnel 1 ip route 192.168.0.0/16 gateway dhcp lan1 ip lan1 address dhcp ip lan1 nat descriptor 1 ip lan2 address dhcp tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.20.254 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text yamaha2aws ipsec ike remote address 1 any ipsec ike remote name 1 tunnelA key-id tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary ipsec auto refresh on telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

- vRX(B)の設定例

vrx user (ユーザーID) (パスワード) ip route default gateway dhcp lan2 ip route 172.16.10.0/24 gateway tunnel 1 ip route 192.168.0.0/16 gateway dhcp lan1 ip lan1 address dhcp ip lan1 nat descriptor 1 ip lan2 address dhcp tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike local address 1 192.168.120.254 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text yamaha2aws ipsec ike remote address 1 any ipsec ike remote name 1 tunnelB key-id tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary ipsec auto refresh on telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

- RTX830の設定例

ip route default gateway pp 1 ip route 192.168.0.0/16 gateway tunnel 1 keepalive 1 gateway tunnel 2 weight 0 ip keepalive 1 icmp-echo 5 5 192.168.10.254 ip lan1 address 172.16.10.1/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (プロバイダに接続するID) (プロバイダに接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 172.16.10.1 ipsec ike local name 1 tunnelA key-id ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text yamaha2aws ipsec ike remote address 1 (vRX(A)のLAN2に関連付けられたElastic IP) tunnel enable 1 tunnel select 2 ipsec tunnel 2 ipsec sa policy 2 2 esp aes-cbc sha-hmac ipsec ike keepalive use 2 on heartbeat ipsec ike local address 2 172.16.10.1 ipsec ike local name 2 tunnelB key-id ipsec ike nat-traversal 2 on ipsec ike pre-shared-key 2 text yamaha2aws ipsec ike remote address 2 (vRX(B)のLAN2に関連付けられたElastic IP) tunnel enable 2 nat descriptor type 1 masquerade ipsec auto refresh on telnetd host lan dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 172.16.10.2-172.16.10.191/24 dns server pp 1

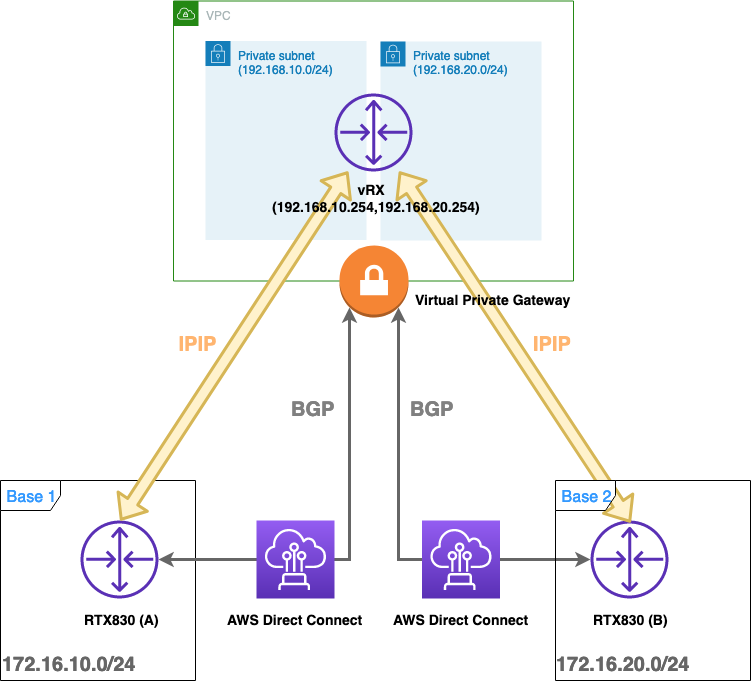

5.4. AWS Direct Connectを使用した拠点間通信

VPC内に設置された本製品を経由して拠点間通信を行う場合の構成例です。

VPC内のサーバーにアクセスする場合の設定例は以下のリンクをご参照下さい。

重要

VPNの設定を行わずに拠点間通信を行おうとすると、仮想プライベートゲートウェイでパケットが折り返されてしまうため、

本製品を経由した拠点間通信を行う際には、本製品を経由した拠点間通信を行う際には、拠点ルーターと本製品の間でVPNの設定を行う必要があります。

AWS Direct Connectの詳細については、以下のドキュメントを参照してください。

構成

- vRXの設定例

vrx user (ユーザーID) (パスワード) ip route 172.16.10.0/24 gateway tunnel 1 ip route 172.16.20.0/24 gateway tunnel 2 ip route default gateway dhcp lan2 ip lan1 address dhcp ip lan2 address dhcp tunnel select 1 tunnel encapsulation ipip tunnel endpoint address 192.168.10.254 (RTX830(A)のWAN側IPアドレス) tunnel enable 1 tunnel select 2 tunnel encapsulation ipip tunnel endpoint address 192.168.20.254 (RTX830(B)のWAN側IPアドレス) tunnel enable 2 telnetd service off dns server dhcp lan2 sshd service on sshd host key generate *

- RTX830(A)の設定例

ip route 172.16.20.0/24 gateway tunnel 1 ip lan1 172.16.10.1/24 vlan lan2/1 802.1q vid=(VLAN番号) ip lan2/1 address (RTX830(A)のWAN側IPアドレス/ネットマスク) tunnel select 1 tunnel encapsulation ipip tunnel endpoint address (RTX830(A)のWAN側IPアドレス) 192.168.10.254 tunnel enable 1 bgp use on bgp autonomous-system (RTX830(A)側のAS番号) bgp neighbor 1 (AWS側のAS番号) (AWS側のIPアドレス) hold-time=30 local-address=(RTX830(A)のWAN側IPアドレス) bgp neighbor pre-shared-key 1 text (BGP認証キー) bgp import filter 1 include 0.0.0.0/0 bgp import (AWS側のAS番号) static filter 1 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 172.16.10.2-172.16.10.191/24

- RTX830(B)の設定例

ip route 172.16.10.0/24 gateway tunnel 1 ip lan1 172.16.20.1/24 vlan lan2/1 802.1q vid=(VLAN番号) ip lan2/1 address (RTX830(B)のWAN側IPアドレス/ネットマスク) tunnel select 1 tunnel encapsulation ipip tunnel endpoint address (RTX830(B)のWAN側IPアドレス) 192.168.20.254 tunnel enable 1 bgp use on bgp autonomous-system (RTX830(B)側のAS番号) bgp neighbor 1 (AWS側のAS番号) (AWS側のIPアドレス) hold-time=30 local-address=(RTX830(B)のWAN側IPアドレス) bgp neighbor pre-shared-key 1 text (BGP認証キー) bgp import filter 1 include 0.0.0.0/0 bgp import (AWS側のAS番号) static filter 1 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 172.16.20.2-172.16.20.191/24

注意

RTX830(A)およびRTX830(B)の設定完了後、下記コマンドを実行して、BGPの設定を有効化してください。

bgp configure refresh