ヤマハVPNクライアント YMS-VPN8-CPとの接続 (同時接続ライセンス編)

- 注意事項

- 対応機種とファームウェアリビジョン

- ネットワーク構成例(10ライセンスの場合)

- ルーターの設定例

- YMS-VPN8-CPの設定手順

- ライセンス数を追加する場合

- 認証・暗号化方式について

- トラブルシューティング

- SYSLOG一覧

- 関連リンク

注意事項

対応機種とファームウェアリビジョン

以下の機種およびファームウェアで、 YMS-VPN8-CP( 同時接続ライセンス版 Ver 1.00.00 以降 ) との VPN 接続をサポートしています。

| 機種 | ファームウェア |

|---|---|

| vRX | すべてのリビジョン |

| RTX3510 | |

| RTX1300 | |

| RTX1220 | RTX1210 |

| RTX830 | Rev.15.02.15 以降 |

| RTX5000/RTX3500 | Rev.14.00.12 以降 |

| RTX1200 | Rev.10.01.53 以降 |

| RTX3000 | Rev.9.00.60 以降 |

ネットワーク構成例(10ライセンスの場合)

PC11 | .2 ------+------------+--------------- 10.1.1.0/24 | .1 +-----------+ | ルーター | Security Gateway +-----------+ | | PPPoE接続 | +------------------+----------------+ | インターネット | +---+---+---+---+---+---+---+---+---+ | | | | | | | | | | | | | | | | | | | |PPPoE等 | | | | | | | | | | PC1 PC2 PC3 PC4 PC5 PC6 PC7 PC8 PC9 PC10 (YMS-VPN8-CP) |

ルーターの設定例

ネットワーク構成例(10ライセンスの場合)におけるルーターのコマンド設定例です。

【経路設定】

ip route default gateway pp 1

【LAN設定】

ip lan1 address 10.1.1.1/24

ip lan1 proxyarp on

【プロバイダーとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (プロバイダー接続ユーザー名) (プロバイダー接続パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

netvolante-dns hostname host pp server=1 XXXX.aaX.netvolante.jp

pp enable 1

【L2TP接続を受け入れるための設定】

pp select anonymous

pp bind tunnel1-tunnel10

pp auth request mschap-v2 ............(*2)

pp auth username (ユーザー名1) (パスワード1) ............(*3)

pp auth username (ユーザー名2) (パスワード2)

pp auth username (ユーザー名3) (パスワード3)

pp auth username (ユーザー名4) (パスワード4)

pp auth username (ユーザー名5) (パスワード5)

pp auth username (ユーザー名6) (パスワード6)

pp auth username (ユーザー名7) (パスワード7)

pp auth username (ユーザー名8) (パスワード8)

pp auth username (ユーザー名9) (パスワード9)

pp auth username (ユーザー名10) (パスワード10)

ppp ipcp ipaddress on

ppp ipcp msext on

ip pp remote address pool 10.1.1.10-10.1.1.20

ip pp mtu 1258

pp enable anonymous

【L2TP接続で使用するトンネルの設定】

tunnel select 1

tunnel encapsulation l2tp

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha-hmac ............(*1)

ipsec ike keepalive use 1 off

ipsec ike local address 1 10.1.1.1

ipsec ike nat-traversal 1 on

ipsec ike remote address 1 any

ipsec ike license-key use 1 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 1

tunnel select 2

tunnel encapsulation l2tp

ipsec tunnel 102

ipsec sa policy 102 2 esp aes-cbc sha-hmac

ipsec ike keepalive use 2 off

ipsec ike local address 2 10.1.1.1

ipsec ike nat-traversal 2 on

ipsec ike remote address 2 any

ipsec ike license-key use 2 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 2

tunnel select 3

tunnel encapsulation l2tp

ipsec tunnel 103

ipsec sa policy 103 3 esp aes-cbc sha-hmac

ipsec ike keepalive use 3 off

ipsec ike local address 3 10.1.1.1

ipsec ike nat-traversal 3 on

ipsec ike remote address 3 any

ipsec ike license-key use 3 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 3

tunnel select 4

tunnel encapsulation l2tp

ipsec tunnel 104

ipsec sa policy 104 4 esp aes-cbc sha-hmac

ipsec ike keepalive use 4 off

ipsec ike local address 4 10.1.1.1

ipsec ike nat-traversal 4 on

ipsec ike remote address 4 any

ipsec ike license-key use 4 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 4

tunnel select 5

tunnel encapsulation l2tp

ipsec tunnel 105

ipsec sa policy 105 5 esp aes-cbc sha-hmac

ipsec ike keepalive use 5 off

ipsec ike local address 5 10.1.1.1

ipsec ike nat-traversal 5 on

ipsec ike remote address 5 any

ipsec ike license-key use 5 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 5

tunnel select 6

tunnel encapsulation l2tp

ipsec tunnel 106

ipsec sa policy 106 6 esp aes-cbc sha-hmac

ipsec ike keepalive use 6 off

ipsec ike local address 6 10.1.1.1

ipsec ike nat-traversal 6 on

ipsec ike remote address 6 any

ipsec ike license-key use 6 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 6

tunnel select 7

tunnel encapsulation l2tp

ipsec tunnel 107

ipsec sa policy 107 7 esp aes-cbc sha-hmac

ipsec ike keepalive use 7 off

ipsec ike local address 7 10.1.1.1

ipsec ike nat-traversal 7 on

ipsec ike remote address 7 any

ipsec ike license-key use 7 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 7

tunnel select 8

tunnel encapsulation l2tp

ipsec tunnel 108

ipsec sa policy 108 8 esp aes-cbc sha-hmac

ipsec ike keepalive use 8 off

ipsec ike local address 8 10.1.1.1

ipsec ike nat-traversal 8 on

ipsec ike remote address 8 any

ipsec ike license-key use 8 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 8

tunnel select 9

tunnel encapsulation l2tp

ipsec tunnel 109

ipsec sa policy 109 9 esp aes-cbc sha-hmac

ipsec ike keepalive use 9 off

ipsec ike local address 9 10.1.1.1

ipsec ike nat-traversal 9 on

ipsec ike remote address 9 any

ipsec ike license-key use 9 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 9

tunnel select 10

tunnel encapsulation l2tp

ipsec tunnel 110

ipsec sa policy 110 10 esp aes-cbc sha-hmac

ipsec ike keepalive use 10 off

ipsec ike local address 10 10.1.1.1

ipsec ike nat-traversal 10 on

ipsec ike remote address 10 any

ipsec ike license-key use 10 on

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 10

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor address outer 1 ipcp

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 10.1.1.1 esp

nat descriptor masquerade static 1 2 10.1.1.1 udp 500

nat descriptor masquerade static 1 3 10.1.1.1 udp 4500

【DNS設定】

dns server (プロバイダーより指定されたDNSサーバーのアドレス)

【ライセンスキー設定】

ipsec ike license-key 1 ABCDEFG-HIJKLMN-10-OPQRSTUVXZ

【IPsecのトランスポートモード設定】

ipsec transport 1 101 udp 1701

ipsec transport 2 102 udp 1701

ipsec transport 3 103 udp 1701

ipsec transport 4 104 udp 1701

ipsec transport 5 105 udp 1701

ipsec transport 6 106 udp 1701

ipsec transport 7 107 udp 1701

ipsec transport 8 108 udp 1701

ipsec transport 9 109 udp 1701

ipsec transport 10 110 udp 1701

ipsec auto refresh on

【L2TP設定】

l2tp service on

(*1)YMS-VPN8-CP の動作 PC が Windows Vista 以降の場合、AES が指定可能。

ルーターと YMS-VPN8 が使用できる認証・暗号化方式の組み合わせについては認証・暗号化方式についてを参照してください。

|

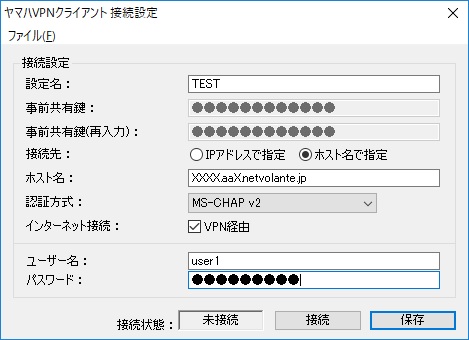

YMS-VPN8-CPの設定手順

スタートメニューから接続設定を起動すると表示される画面(上図参照)に必要事項を入力し登録することで、設定は完了します。

|

設定項目 |

説明 |

|---|---|

|

設定名: |

YMS-VPN8-CP上でのデータ名です。(任意の名称) |

|

事前共有鍵: |

自動生成 |

|

事前共有鍵(再入力): |

自動生成 |

|

接続先: |

接続先となるルーターのアドレスまたはホスト名を指定してください。(この例ではXXXX.aaX.netvolante.jp) |

|

認証方式: |

ルーターの設定でのpp auth requestと対応を取ってください。(ルーターの設定例の(*2)) |

|

インターネット接続: |

VPN 接続先以外への通信を VPN 経由で行うかどうかを指定します。 |

|

ユーザー名: |

ルーターの設定でのpp auth usernameと対応を取ってください。 (ルーターの設定例の(*3) |

|

パスワード: |

ルーターの設定でのpp auth usernameと対応を取ってください。 (ルーターの設定例の(*3) |

入力が終ったら「保存」ボタンを押して設定を確定してください。

設定を保存後、「接続」ボタンを押すことでYMS-VPN8-CPは設定された接続先 ルーターに対してVPN接続を開始します。

ライセンス数を追加する場合

VPNクライアントとの最大同時接続数を増やしたい場合は、ライセンスキーを追加設定してください。ipsec ike license-keyコマンドで新ライセンスキーを追加設定することで利用することができます。

ルーターに登録されているライセンスキーの接続数の合計が、VPNクライアントソフトと接続できる最大数になります。

上記のルーター設定例に、20ライセンスを追加する設定例です(合計30接続)。

【ライセンスキー設定】

ipsec ike license-key 1 ABCDEFG-HIJKLMN-10-OPQRSTUVXZ

ipsec ike license-key 2 AAAAAAA-BBBBBBB-20-CCCCCCCCCC

|

なお、VPN接続用のトンネルなどもルーター設定例を参考に適宜追加してください。

認証・暗号化方式について

ルーターの ipsec sa policy コマンドで設定できる認証・暗号化方式と YMS-VPN8 で使用できる認証・暗号化方式の組み合わせは以下となります。

YMS-VPN8のインストール環境は Windows10 Pro バージョン 1803 で行っています。

〇:使用できる組み合わせ

×:使用できない組み合わせ

| md5-hmac | sha-hmac | sha256-hmac | |

| des-cbc | × | 〇 | × |

| 3des-cbc | × | 〇 | × |

| aes-cbc | × | 〇 | × |

| aes256-cbc | × | × | × |

トラブルシューティング

- 接続ができない場合

-

YMS-VPN8-CP側とルーター側のPPP認証方式に不一致がないかどうか。

(YMS-VPN8-CP設定の"認証方式"と ルーター設定の(*2) pp auth request) -

YMS-VPN8とルーター側のPPP認証のユーザー名、パスワードに不一致がないかどうか。

(YMS-VPN8-CP設定の"ユーザー名、パスワード"と ルーター設定の(*3) pp auth username)

SYSLOG一覧

本機能に関連して出力される SYSLOG メッセージを以下に示します。

なお、実際に出力されるメッセージの先頭には "[IKE]" というプレフィックスが付与されます。

| レベル | syslog | 説明 |

|---|---|---|

| [DEBUG] | connection for license-key is the max | ルーターに登録されているライセンスキーの最大同時接続数を上回るため鍵交換を中止 |

関連リンク

- YMS-VPN8-CP製品情報

- YMS-VPN8お試し版配布ページ (ソフトウェアライセンス版を30日間お試しいただけます)

- YMS-VPN8設定例

- YMS-VPN8-CP's FAQ

- 関連ドキュメント

|

|