ヤマハルーターでクラウド型ネットワークセキュリティサービスのForcepoint Web Security Cloudを利用する際の設定例です。

検証の環境は次の通りです。

※本ページに記載する内容は弊社での接続検証結果であり、Forcepoint Web Security Cloudとの接続を保証するものではありません。

※Forcepoint Web Security Cloudに関する情報および設定方法については、Forcepoint社にご確認ください。

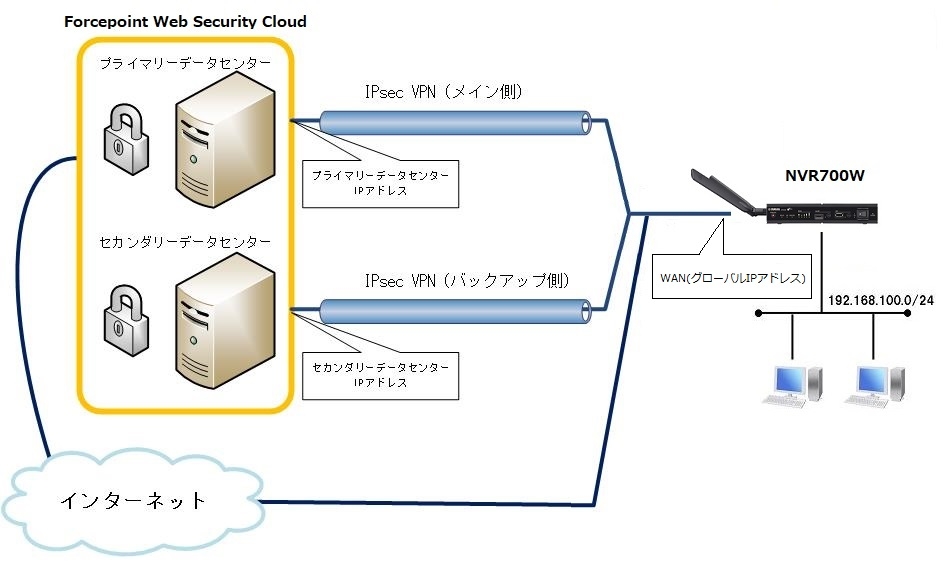

NVR700WとForcepoint Web Security Cloudの間でIKEv2を使用したIPsec VPNを構築し、NVR700W側のローカルネットワークからForcepoint Web Security Cloudのセキュリティサービスを利用することを想定した設定です。

IKEv2を使用したIPsec VPNでは、下記パラメータを使用します。

【IKEフェーズ1 (IKE SAのネゴシエーション)】

| 認証方式 | 事前共有鍵(pre-shared-key) |

| 事前共有鍵(pre-shared-key) | (Web Security Cloudに設定した共有キー) |

| DHグループ | 2048-bit MODP Group |

| 暗号化アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| IKE SAの有効期限 | 86400秒 (24時間) |

| NATトラバーサル | 無効 |

| IKEキープアライブ | RFC4306 |

【IKEフェーズ2 (CHILD SAのネゴシエーション)】

| SAモード | トンネルモード |

| セキュリティプロトコル | ESP (暗号化+認証) |

| 暗号化アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| CHILD SAの有効期限 | 28800秒 (8時間) |

Forcepoint Web Security CloudではHTTP及びHTTPSプロトコルに対する保護を行うため、これらのプロトコルとそれ以外のプロトコルをフィルター型ルーティングにより分離しています。

また、Forcepoint Web Security Cloudの2つのデータセンターを利用してVPNトンネルダウン時のバックアップを実現しています。

【経路設定】 ip route default gateway tunnel 1 filter 10 hide gateway tunnel 2 filter 10 hide gateway pp 1 ip route (Web Security CloudプライマリーデーターセンターのIPアドレス) gateway pp 1 ip route (Web Security CloudセカンダリーデーターセンターのIPアドレス) gateway pp 1 【LAN設定】 ip lan1 address 192.168.100.1/24 【プロバイダとの接続設定】 pp select 1 pp always-on on pppoe use onu1 pp auth accept (認証方式) pp auth myname (ユーザ名) (パスワード) ppp ipcp ipaddress on ppp ipcp msext on ip pp nat descriptor 1 pp enable 1 【IPsec VPN メイン側設定】 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes256-cbc sha256-hmac ipsec ike version 1 2 ipsec ike duration child-sa 1 28800 ipsec ike duration ike-sa 1 86400 ipsec ike group 1 modp2048 ipsec ike keepalive use 1 on rfc4306 ipsec ike local address 1 192.168.100.1 ipsec ike local name 1 (PPPoEのWAN側アドレス) ipv4-addr ipsec ike pre-shared-key 1 text (Web Security Cloudに設定した共有キー) ipsec ike remote address 1 (Web Security CloudプライマリーデーターセンターのIPアドレス) ipsec ike remote name 1 (Web Security CloudプライマリーデーターセンターのIPアドレス) ipv4-addr tunnel enable 1 【IPsec VPN バックアップ側設定】 tunnel select 2 ipsec tunnel 2 ipsec sa policy 2 2 esp aes256-cbc sha256-hmac ipsec ike version 2 2 ipsec ike duration child-sa 2 28800 ipsec ike duration ike-sa 2 86400 ipsec ike group 2 modp2048 ipsec ike keepalive use 2 on rfc4306 ipsec ike local address 2 192.168.100.1 ipsec ike local name 2 (PPPoEのWAN側アドレス) ipv4-addr ipsec ike pre-shared-key 2 text (Web Security Cloudに設定した共有キー) ipsec ike remote address 2 (Web Security CloudセカンダリーデーターセンターのIPアドレス) ipsec ike remote name 2 (Web Security CloudセカンダリーデーターセンターのIPアドレス) ipv4-addr tunnel enable 2 ipsec auto refresh on 【フィルタ設定】 ip filter 10 pass * * tcp * www,https 【NAT設定】 nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.100.1 esp nat descriptor masquerade static 1 2 192.168.100.1 udp 500 【DHCP設定】 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 【DNS設定】 dns server pp 1 |

IPsec VPNが確立しているかどうかを確認します。

"show ipsec sa", "show status tunnel" コマンドの出力が以下のようであれば、Forcepoint Web Security CloudとのIPsec VPNは確立しています。

【show ipsec saコマンドの実行例】

# show ipsec sa Total: isakmp:2 send:2 recv:2 sa sgw isakmp connection dir life[s] remote-id ----------------------------------------------------------------------------- 1 1 - ike - 86377 (Web Security CloudプライマリーデーターセンターのIPアドレス) 2 1 1 tun[0001]esp send 28779 (Web Security CloudプライマリーデーターセンターのIPアドレス) 3 1 1 tun[0001]esp recv 28779 (Web Security CloudプライマリーデーターセンターのIPアドレス) 4 2 - ike - 86382 (Web Security CloudセカンダリーデーターセンターのIPアドレス) 5 2 4 tun[0002]esp send 28786 (Web Security CloudセカンダリーデーターセンターのIPアドレス) 6 2 4 tun[0002]esp recv 28786 (Web Security CloudセカンダリーデーターセンターのIPアドレス) |

【show status tunnelコマンドの実行例】

# show status tunnel 1

TUNNEL[1]:

説明:

インタフェースの種類: IPsec

トンネルインタフェースは接続されています

開始: 2019/12/03 10:24:20

通信時間: 18秒

受信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

IKEキープアライブ:

[タイプ]: rfc4306

[状態]: OK

[次の送信]: 9 秒後

# show status tunnel 2

TUNNEL[2]:

説明:

インタフェースの種類: IPsec

トンネルインタフェースは接続されています

開始: 2019/12/03 10:24:21

通信時間: 23秒

受信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

IKEキープアライブ:

[タイプ]: rfc4306

[状態]: OK

[次の送信]: 4 秒後

|

Copyright (C) 2020, Yamaha Corporation.