$Date: 2023/07/06 20:30:27 $

不正アクセス検知機能を有効にすることにより、P2Pソフト「Share」が利用するパケットを検出し、通信を遮断します。

また、検知した情報を不正アクセス検知時のメール通知機能で通知します。

Shareには以下の2種類が存在しますが、本機能ではEX2にのみ対応します。

| 機種 | リビジョン |

|---|---|

| RTX3510 | すべてのリビジョン |

| RTX1300 | |

| RTX1220 | |

| RTX830 | |

| NVR510 | |

| NVR700W | |

| RTX1210 | |

| RTX5000 | |

| RTX3500 | |

| FWX120 | |

| RTX810 | |

| NVR500 | |

| RTX1200 | |

| SRT100 | Rev.10.00.38以降 |

Shareフィルター機能は"ip I/F intrusion detection"コマンドで有効にします。

rejectオプションがoffの場合はパケットの検知のみ行い、onの場合は通信を遮断します。

注意:内側から外側へ送信されるパケットのみが検知対象になります。

Shareフィルター機能でShareパケットを検知および破棄すると、以下のログをdebugレベルで出力します。

また、同様のログが"show ip intrusion detection"コマンドにも表示されます。

# show log

2008/01/18 11:17:14 Share version 1 (*グローバルIPアドレス) > 192.168.100.2

# show ip intrusion detection

LAN1[out]

---------------------------------------------------------------------

Configuration:

IP: on (pass)

IP Option: on (pass)

Fragment: on (pass)

ICMP: on (pass)

UDP: on (pass)

TCP: on (pass)

FTP: on (pass)

Winny: on (pass)

Share: on (pass)

Default: on (pass)

Log:

2008/01/18 11:17:14 Share version 1 (*グローバルIPアドレス) > 192.168.100.2

不正アクセス検知メール通知機能 の設定がある場合、Shareパケットを検知および破棄すると、以下のようなメールが通知されます。

Model: SRT100

Revision: Rev.10.00.xx

Name: yamaha-srt100-00a0de07fc07

Time: 2008/01/18 11:17:14

Template ID: 1

ID 時刻 インタフェース 不正アクセス検知内容

------------------------------------------------------------------------------

0001 2008/01/18 11:17:14 LAN1 [ out] Share version 1

((*グローバルIPアドレス) -> 192.168.100.2)

入力遮断フィルター・ポリシーフィルター

に記述されているように、Shareパケットの検知および破棄を契機にして、自動的にポリシーセットを切り替えることができます。

詳細は、ip policy filter set switchコマンドの仕様を参照してください。

ここではSRT100、RTX1200のGUIについて説明します。

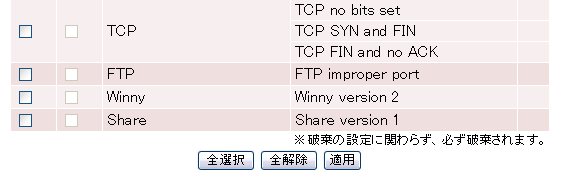

1. 不正アクセス検知の設定画面(ids/ids.html)

設定画面に"Share"の項目が表示され、不正アクセス検知の設定を行います。

上図で設定されるコマンドは以下。

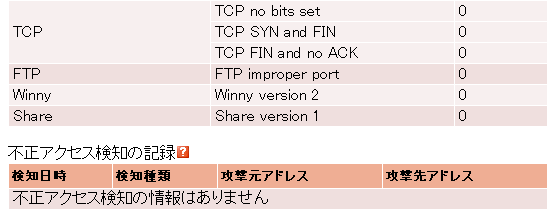

2. 不正アクセス検知の状態画面(ids/status.html)

状態画面に"Share"の項目が表示され、検知状態が表示されます。

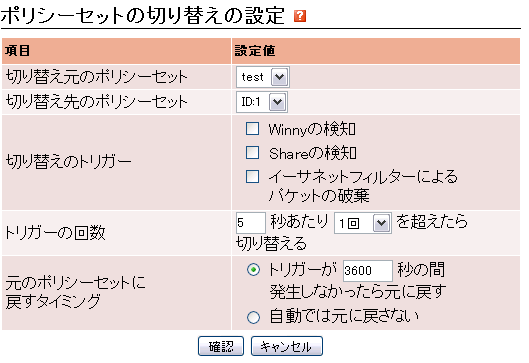

3. ポリシーセットの切り替えの設定画面(policy/pswitch_conf.html)

「切り替えのトリガー」に"Shareの検知"の項目を追加し、ポリシーセットの切り替えの設定を行います。

上図で設定されるコマンドは以下。

○不正アクセス検知のトリガの設定

[書式]

ip INTERFACE intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

ip pp intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

ip tunnel intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

no ip INTERFACE intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

no ip pp intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

no ip tunnel intrusion detection DIRECTION [TYPE] SWITCH [OPTION]

[設定値]

INTERFACE ........ LAN インタフェース名

DIRECTION ........ 観察するパケット・コネクションの方向

in ........... インタフェースの内向き

out .......... インタフェースの外向き

TYPE ............. 観察するパケット・コネクションの種類

ip ........... IPヘッダ

ip-option .... IPオプションヘッダ

fragment ..... フラグメント

icmp ......... ICMP

udp .......... UDP

tcp .......... TCP

ftp .......... FTP

winny ........ Winny

share ........ Share

default ...... 設定していないものすべて

SWITCH

on ........... 実行する

off .......... 実行しない

OPTION

reject=on .... 不正なパケットを破棄する

reject=off ... 不正なパケットを破棄しない

[説明]

指定したインタフェースで、指定された向きのパケットやコネクションについて異常を検知する。

type パラメータを省略したときには、侵入検知機能の全体についての設定になる。

[設定例]

ip lan1 intrusion detection in ip on

ip pp intrusion detection in default on

ip tunnel intrusion detection out share on reject=on

[初期値]

SWITCH

TYPEを指定しないとき ......... off

TYPEを指定したとき ........... on

reject ......... off

●show ip intrusion detectionコマンド

[書式]

show ip intrusion detection

show ip intrusion detection INTERFACE [DIRECTION]

show ip intrusion detection pp [PEER_NUM [DIRECTION]]

show ip intrusion detection tunnel [TUNNEL_NUM [DIRECTION]]

[設定値]

INTERFACE ........ LAN インタフェース名

PEER_NUM ......... 相手先情報番号

TUNNEL_NUM ....... トンネルインタフェース番号

DIRECTION ........ 観察するパケット・コネクションの方向

in ........... インタフェースの内向き

out .......... インタフェースの外向き

[説明]

最近の侵入情報を表示する。

侵入情報は各インタフェースの各方向ごとに表示される。

例)

# show ip intrusion detection

LAN1[out]

---------------------------------------------------------------------

Configuration:

IP: on (pass)

IP Option: on (pass)

Fragment: on (pass)

ICMP: on (pass)

UDP: on (pass)

TCP: on (pass)

FTP: on (pass)

Winny: on (pass)

Share: on (pass)

Default: on (pass)

Log:

(no intrusions are detected)

●ポリシーセットの自動切り替え

[書式]

ip policy filter set switch ORIGINAL BACKUP trigger TRIGGER ... [downwait=DOWNWAIT] [upwait=UPWAIT]

ipv6 policy filter set switch ORIGINAL BACKUP trigger TRIGGER ... [downwait=DOWNWAIT] [upwait=UPWAIT]

no ip policy filter set switch ORIGINAL BACKUP [trigger TRIGGER ... [downwait=DOWNWAIT] [upwait=UPWAIT]]

no ipv6 policy filter set switch ORIGINAL BACKUP [trigger TRIGGER ... [downwait=DOWNWAIT] [upwait=UPWAIT]]

[ 設定値]

ORIGINAL .............. 切り替え元のポリシーセットの番号(1 .. 65535)

BACKUP ................ 切り替え後のポリシーセットの番号(1 .. 65535)

TRIGGER ............... 切り替えのトリガー

winny ............. 不正アクセス検知機能でWinny を検知したとき

share ............. 不正アクセス検知機能でShare を検知したとき

ethernet-filter ... イーサネットフィルタでIP パケットが破棄されたとき

qos-class-control.. DCC(Dynamic Class Control) で帯域の占有を検知したとき

DOWNWAIT .............. トリガーの事象が最初に発生してからポリシーセットを切り替えるまでの猶予時間

秒数 .............. (5 .. 600)

UPWAIT ................ トリガーの事象が最後に発生してから元のポリシーセットに戻すまでの猶予時間

秒数 .............. (60 .. 604800)

infinity .......... ポリシーセットを元に戻さない

[説明]

trigger パラメータで指定した事象を契機として、ポリシーセットを自動的に切り替える。

[設定例]

ip policy filter set 1 name="main" 101 102 103 104 105 106

ip policy filter set 2 name="backup" 201 202 203 204 205 206

ip policy filter set switch 1 2 trigger share ethernet-filter downwait=10 upwait=600

[初期値]

downwait .............. 5

upwait ................ 3600

____________________

/ \

| インターネット |

\ ↑ /

~~~~~~~~~||~~~~~┃~~

PPPoE || ┃

|| ┃

+-----------[LAN2]---┃------+ SRT100

| ┃ |

| (((┃))) | ←Shareフィルター検知機能

| ┃精査 | (ポリシーフィルタ+不正アクセス検知)

+-----------[LAN1]---┃------+

192.168.100.1/24 | ┃

| ┃

--------------------+-----┃------+------------

←╂→ |

┃ | 192.168.100.2

+-┃--[LAN]----+

| ┃ |

| ◆ |

| (Share) |

| |

+--------------+

<Shareを利用しているPC>

# show config # SRT100 Rev.10.00.29 (build 2) (Thu Jan 17 13:39:07 2008) # MAC Address : 00:a0:de:07:fa:8f, 00:a0:de:07:fa:90 # Memory 32Mbytes, 2LAN # main: SRT100 ver=c0 serial=X00000332 MAC-Address=00:a0:de:07:fa:8f MAC-Addre ss=00:a0:de:07:fa:90 # Reporting Date: Jan 18 11:04:24 2008 ip route default gateway pp 1 ip lan1 address 192.168.100.1/24 pp select 1 description pp PRV/PPPoE/0: pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname xxxxxxx xxxxxxx ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp inbound filter list 1001 1002 1003 1004 1005 1006 1007 1008 ip pp nat descriptor 1000 pp enable 1 ip inbound filter 1001 reject-nolog * * tcp,udp * 135 ip inbound filter 1002 reject-nolog * * tcp,udp 135 * ip inbound filter 1003 reject-nolog * * tcp,udp * netbios_ns-netbios_ssn ip inbound filter 1004 reject-nolog * * tcp,udp netbios_ns-netbios_ssn * ip inbound filter 1005 reject-nolog * * tcp,udp * 445 ip inbound filter 1006 reject-nolog * * tcp,udp 445 * ip inbound filter 1007 reject-nolog 192.168.100.0/24 * * * * ip inbound filter 1008 pass-nolog * * * * * ip policy service group 101 name="Open Services" ip policy service group 102 name=General dns ip policy service group 103 name=Mail pop3 smtp ip policy filter 1100 reject-nolog lan1 * * * * ip policy filter 1110 pass-nolog * * * * 102 ip policy filter 1122 static-pass-nolog * lan1 * * * ip policy filter 1123 static-pass-nolog * local * * * ip policy filter 1124 static-pass-log * * 192.168.100.0/24 * http ip policy filter 1140 pass-nolog * pp1 * * * ip policy filter 1500 reject-nolog pp* * * * * ip policy filter 1520 pass-log * lan1 * * 101 ip policy filter 1700 pass-nolog local * * * * ip policy filter 1710 static-pass-nolog * lan1 * * * ip policy filter 2000 reject-nolog * * * * * ip policy filter set 101 name="Internet Access" 1100 [1110 1123 [1124] 1122 114 0] 1500 [1520] 1700 [1710] 2000 ip policy filter set enable 101 nat descriptor type 1000 masquerade syslog notice on syslog debug on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 dns server pp 1 dns server select 500001 pp 1 any . restrict pp 1 dns private address spoof on snmp sysname yamaha-srt100-00a0de07fa8f statistics cpu on statistics memory on

ip pp intrusion detection out on ip pp intrusion detection out share on ip pp intrusion detection out default off

# show log

2008/01/18 11:17:14: [POLICY] Share version 1 xxx.xxx.xxx.xxx > 192.168.100.2

# show ip intrusion detection

PP[01][out]

---------------------------------------------------------------------

Configuration:

IP: off

IP Option: off

Fragment: off

ICMP: off

UDP: off

TCP: off

FTP: off

Winny: off

Share: on (pass)

Default: off

Log:

2008/01/18 11:17:14: Share version 1 xxx.xxx.xxx.xxx > 192.168.100.2