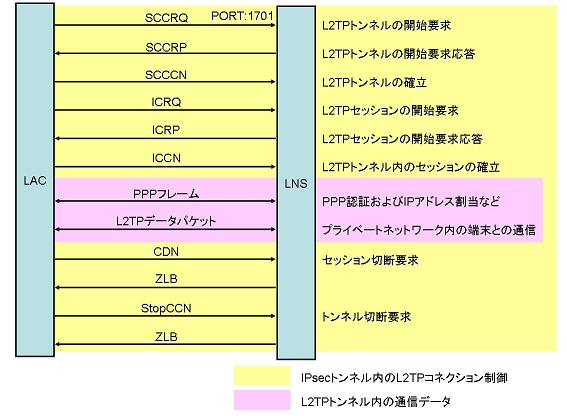

L2TPは、PPPフレームをUDPでカプセル化することによってIPネットワーク上での交換を可能にしており、LACとLNSの2拠点間でのVPNを実現させるプロトコルです。L2TPコネクションの待ち受けにはUDPの1701番ポートが使用されます。

- L2TPトンネルの確立

L2TPトンネルの確立には、コネクション制御メッセージおよびセッション制御メッセージが用いられます。L2TPでは1つのトンネルに対して複数のセッションを張ることができます。新規でL2TP/IPsecによるVPNが構築される場合には、コネクション制御メッセージによってトンネルが作られたあとにセッション制御メッセージによってセッションが確立されます。

【コネクション制御メッセージ】- SCCRQ (Start-Control-Connection-Request)

- SCCRP (Start-Control-Connection-Reply)

- SCCCN (Start-Control-Connection-Connected)

- StopCCN (Stop-Control-Connection-Notification)

- OCRQ (Outgoing-Call-Request)

- OCRP (Outgoing-Call-Reply)

- OCCN (Outgoing-Call-Connected)

- ICRQ (Incoming-Call-Request)

- ICRP (Incoming-Call-Reply)

- ICCN (Incoming-Call-Connected)

- CDN (Call-Disconnect-Notify)

- HELLO (Hello)

- WEN (WAN-Error-Notify)

- L2TPトンネルの確立から切断までのシーケンス

- AVPs (Attribute Value Pairs) の各種パラメータ値

SCCRQやICRQといったL2TP制御メッセージには、メッセージのタイプやプロトコルバージョンなど接続相手に通知するパラメータ値をペイロードに含んでいます。これらの各種パラメータ値を属性とパラメータ値の組みで繋げて一連のメッセージにしたものがAVPsとなります。さらに属性とパラメータ値の1組がAVPとなります。L2TPの制御メッセージ +--------+----------------------------------------------------+ | | ペイロード | | L2TP | +------+------------+------+------------+--------+ | | ヘッダ | | 属性 | パラメータ | 属性 | パラメータ |・・・・・ | | | | +------+------------+------+------------+--------+ | | | <====== AVP ========> | | | <==================== AVPs ======================> | +--------+----------------------------------------------------+

AVPの属性には以下のものがあります。

※すべてのAVPが制御メッセージに含まれるわけではありません。属性番号 属性名 属性番号 属性名 0 Message Type 20 - 1 Result Code 21 Called Number 2 Protocol Version 22 Calling Number 3 Framing Capability 23 Sub-Address 4 Bearer Capability 24 Tx Connect Speed 5 Tie Breaker 25 Physical Channel ID 6 Firmware Revision 26 Initial Received LCP CONFREQ 7 Hostname 27 Last Sent LCP CONFREQ 8 Vendor Name 28 Last Received LCP CONFREQ 9 Assigned Tunnel ID 29 Proxy Authen Type 10 Receive Window Size 30 Proxy Authen Name 11 Challenge 31 Proxy Authen Challenge 12 Q.931 Cause Code 32 Proxy Authen ID 13 Challenge Response 33 Proxy Authen Response 14 Assigned Session ID 34 Call Errors 15 Call Serial Number 35 ACCM 16 Minimum BPS 36 Random Vector 17 Maximum BPS 37 Private Group ID 18 Bearer Type 38 Rx Connect Speed 19 Framing Type 39 Sequencing Required

- AVPのパラメータ値の暗号化

L2TPには、L2TPパケット全体を暗号化する仕組みはありませんが、各AVPのパラメータ値を暗号化させる仕組みが取り入れられています。AVPパラメータ値の暗号化には、属性番号36のRandom Vector AVPで通知されるRandom Vectorおよびその属性番号(36)と、LACとLNSで事前に共有するパスフレーズの3つを用いたMD5ハッシュ関数で導出される共有鍵を使用します。そのため、Random Vector AVPはAVPsの中で暗号化して通知したいAVPよりも前に配置されます。L2TPの制御メッセージ(AVPが暗号化される場合) +--------+--------------------------------------------------------------------------+ | | ペイロード | | L2TP | +---+-------------+----+--------------+------+-------------------------+ | | ヘッダ | | 0 | MessageType | 36 | RandomVector | 属性 |暗号化されたパラメータ値 | | | | +---+-------------+----+--------------+------+-------------------------+ | +--------+--------------------------------------------------------------------------+

AVPにはAVPヘッダが付加されており、属性番号やパラメータ値の長さ、パラメータ値が暗号化されているかどうかなどの情報がAVPヘッダに含まれています。AVPヘッダを参照してそのAVPが暗号化されている場合には、Random Vector AVPのパラメータ値を用いて生成された共有鍵で復号化が行われます。

L2TP/IPsecでは、IPsecによってパケット全体が暗号化されるために基本的にAVPを暗号化する必要がありません。

そのため、ヤマハルーターではAVPの暗号化には対応していません。

- L2TPトンネル認証

L2TPでは、コネクション制御メッセージを用いてCHAP認証に似たL2TPトンネル認証を行う仕組みがあります。L2TP認証を行いたいLACまたはLNSは、チャレンジ(ランダムな数値列)を生成し、SCCRQまたはSCCRPにChallenge AVPとして付加します。Challenge AVPを受信した接続相手は、LACとLNSで事前に共有してあるパスワードとチャレンジからレスポンスを作成し、それをChallenge Response AVPとして相手に送ります。Challenge Response AVPを受信した場合には、チャレンジと自身のパスワードから生成したレスポンスと相手から送られてきたレスポンスを比較することで認証を行います。

ヤマハルーターでは、l2tp tunnel authコマンドによってパスワードを設定することができます。

※L2TPトンネル認証は、現時点でAndroid端末のみ対応しています。設定については こちら を参照してください。

※l2tp tunnel authコマンドを設定する場合には同じパスワードをL2TPクライアントに設定してください。

- L2TPで使用するポート番号

L2TPでは、LNSの待ち受けポート番号として1701番が使用されます。

LACおよびLNSでは、L2TPトンネルの確立から切断までを通して1701番が使用される場合もありますが、LACが送信するSCCRQの送信元ポート番号(XXXX)およびLNSが送信するSCCRPの送信元ポート番号(YYYY)は任意のポート番号が使用されることもあります。SCCRQおよびSCCRPで使用されたポート番号はL2TPトンネルの確立から切断までの間は固定して使用されます。

ヤマハルーターでは、SCCRP以降の送信元ポート番号(YYYY)として1701番が使用されます。変更することはできません。+-----+PORT:XXXX SCCRQ PORT:1701+-----+ | |---------------------------------------->| | | |PORT:XXXX SCCRP PORT:YYYY| | | |<----------------------------------------| | | |PORT:XXXX ・・・ PORT:YYYY| | | LAC |---------------------------------------->| LNS | | |PORT:XXXX StopCCN PORT:YYYY| | | |---------------------------------------->| | | |PORT:XXXX ZLB PORT:YYYY| | | |<----------------------------------------| | +-----+ +-----+

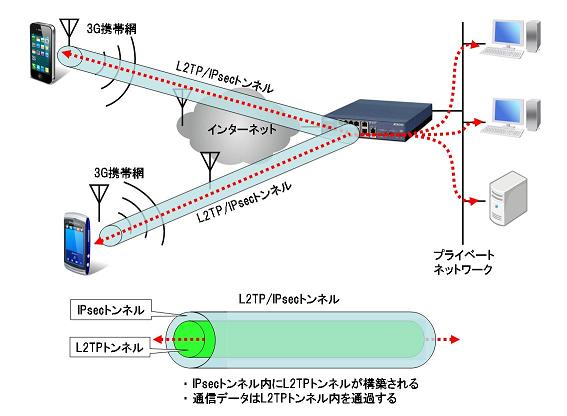

L2TP/IPsecは、パケット全体の暗号化の仕組みを持たないL2TPにおいてIPsecを併用させることで、データの機密性や完全性を確保したVPNを実現します。

- L2TP/IPsecの確立

L2TP/IPsecでは、最初にLACとLNSの間でIPsecによるコネクションを確立します。その後、L2TP制御メッセージおよびL2TPデータパケットは、IPsecで暗号化された状態で送受信されます。トンネリング自体はIPsecではなくてL2TPで行うために、IPsecはトンネルモードではなくてトランスポートモードが使用されます。+-----+ IPsecコネクション の確立 +-----+ | |<--------------------------------------->| | | | ESP(L2TP制御メッセージ) | | | LAC |<--------------------------------------->| LNS | | | ESP(L2TPデータパケット) | | | |<--------------------------------------->| | | | ・・・ | | | |<--------------------------------------->| | +-----+ +-----+ トランスポートモードのESPで暗号化されたL2TP制御メッセージ +--------+--------+--------+--------+------------+----------+------------+ | IP | ESP | UDP | L2TP | L2TP制御 | ESP | ESP | | ヘッダ | ヘッダ | ヘッダ | ヘッダ | メッセージ | トレーラ | 認証データ | +--------+--------+--------+--------+------------+----------+------------+ <=========================================> 暗号化される範囲 トランスポートモードのESPで暗号化されたL2TPデータパケット +--------+--------+--------+--------+--------+--------+------------+----------+------------+ | IP | ESP | UDP | L2TP | PPP | IP | ペイロード | ESP | ESP | | ヘッダ | ヘッダ | ヘッダ | ヘッダ | ヘッダ | ヘッダ | | トレーラ | 認証データ | +--------+--------+--------+--------+--------+--------+------------+----------+------------+ <===========================================================> 暗号化される範囲L2TP制御メッセージおよびL2TPデータパケットはESPパケットとして受信するため、ヤマハルーターのインターネット接続しているインタフェースにNATが設定されている場合でも、静的IPマスカレードでESPのポート番号を自身のIPアドレスに割り当てておけば、L2TPで使用するポート番号(1701など)を静的IPマスカレードで自身のIPアドレスに割り当てる必要はありません。ただし、L2TPパケットを送信する場合にはトランスポートモードのESPで暗号化する必要があるため、L2TPで使用するポート番号をトランスポートモードで処理する設定を追加する必要があります。

- IPsecのキープアライブとL2TPのキープアライブ

L2TPでは、コネクション制御メッセージの1つであるHelloメッセージを用いたキープアライブの仕組みがあります。IPsecのキープアライブとは独立しています。ヤマハルーターでは、L2TPキープアライブによってダウンが検出された場合には、StopCCNメッセージによるL2TPコネクションの切断処理を行った後で、該当するIPsec SAおよびISAKMP SAを削除します。3G回線を用いた接続では、電波状態などの理由でL2TPキープアライブとその応答がロスする可能性があります。環境に応じて適宜インターバル値とカウント値を設定してください。

IPsecのキープアライブは、初期値としてヤマハルーターの独自仕様である heartbeat を使用します。スマートフォンなどに搭載されたL2TPクライアントでは heartbeat に対応していないため、L2TPクライアントで対応可能なキープアライブを設定する必要があります。IPsecのキープアライブに対応していないL2TPクライアントに対してはIPsecキープアライブを使用しないようにしてください。

L2TP/IPsecのクライアントには、画面が消灯した場合や自動ロックがかかった場合に、L2TPキープアライブに対する応答を返さないものがあります。クライアントの設定を変更するなどして使用環境に応じて対処してください。

Android 4系の一部のOSでは、切断時にルーターに対して切断メッセージを送信しないものがあります。そのため、ルーター側でセッションが残ってしまい、次の接続をすぐに受けることができなくなります。対策として、ルーター側で早期に切断を検知できるようL2TPキープアライブを有効にすることを薦めます。

- IPsec SAおよびISAKMP SAとL2TPコネクションの関係

L2TP/IPsecのクライアントには、L2TPコネクションを切断する場合にIPsecの切断を通知しないものがあります。このような場合にはルーター側のIPsec SAおよびISAKMP SAが削除されないまま残ってしまうため、SAが寿命によって削除されるまで再度L2TP/IPsec接続することができなくなります。対策としてヤマハルーターでは、L2TPコネクションが切断された場合に、L2TPコネクションが確立していたトンネルインタフェースのIPsec SAおよびISAKMP SAが削除されます。また、IPsecの切断によってIPsec SAおよびISAKMP SAが削除された場合に、IPsecが確立していたトンネルインタフェースのL2TPコネクションが切断されます。

- L2TP/IPsecのMTU

L2TP/IPsecでは、L2TPトンネルを通して送信するIPパケットに対して、標準でIPヘッダ, ESPヘッダ, UDPヘッダ, L2TPヘッダ, PPPヘッダ, ESPトレーラ, ESP認証データが付加されます。

ヤマハルーターでは、これらのオーバーヘッド分が付加されたパケットを、送信する物理インターフェースのMTUに従い、必要に応じてフラグメントして送信します。

TCP通信に関してはトンネルインターフェースに対してip tunnel tcp mss limit autoを設定することで、カプセル化したパケットを送信する物理インターフェースのMTUに従ってMSS調整が行われるようになっているため、基本的にはip tunnel tcp mss limit autoを設定することを薦めます。