リモートアクセスVPN(IKEv2)の設定手順

$Date: 2024/03/12 18:04:12 $

- 概要

- 注意事項

- 対応機種とファームウェアリビジョン

- IKEv2の設定例

- ルーターのWAN側が固定アドレスの場合の設定例

- ルーターのWAN側が動的アドレスの場合の設定例

- 複数のIKEv2クライアントの接続を受け付ける設定例

- IKEv1の拠点間接続と併用する設定例

- IKEv2の拠点間接続と併用する設定例

- L2TP/IPsecリモートアクセスVPN接続と併用する設定例

- IKEv2のクライアント設定例

- 動作確認済みクライアント一覧

- iOS端末に標準搭載されたIKEv2クライアントの設定手順

- Android端末に標準搭載されたIKEv2クライアントの設定手順

- SYSLOGメッセージ一覧

- 関連技術資料

ヤマハルーターに搭載されているIKEv2を用いたリモートアクセスVPN接続機能について説明します。

ヤマハルーターには以下のリモートアクセスVPN機能があります。

本ドキュメントではIKEv2を用いたリモートアクセスVPN接続について説明します。

▲ このドキュメントの先頭へ

- 認証方式として事前共有鍵方式(PSK)に対応しています。

- トンネル内で利用するアドレスの割り当てには、IPv4のみ対応しています。

- 長時間の利用時にVPN接続が意図せず切断される場合は、ヤマハルーターのSA寿命を長く指定することで改善する可能性があります。

- dhcp scopeに設定しているアドレスとmode-cfgで設定しているアドレスが重複しないように設定する必要があります。

- ipsec ike local name 及び ipsec ike remote name コマンドで指定する自機側/相手側のID及びタイプについて、IDの内容やIKEv2クライアントの動作仕様に依存して、ヤマハルーターに設定されたタイプと異なるタイプが選択されてしまいVPN接続が正常に確立できないことがあります。本ドキュメントに示す設定例はすべてのIKEv2クライアントでの動作を保証するものではありません。

-

リモートアクセスVPN接続(IKEv2)では、接続に必要なパラメータの送受信に Configuration ペイロードを利用します。ヤマハルーターは Configuration ペイロードに含まれる以下の属性タイプのリクエストに対して応答することができます。

- INTERNAL_IP4_ADDRESS

- INTERNAL_IP4_NETMASK

- INTERNAL_IP4_DNS

その他の属性タイプのリクエストについては応答せずに無視します。

▲ このドキュメントの先頭へ

ヤマハルーターでは以下の機種およびファームウェアで、リモートアクセスVPN接続をサポートしています。

| 機種 |

ファームウェア |

| RTX3510 |

すべてのリビジョン |

| RTX1300 |

Rev.23.00.05 以降 |

| RTX1220 |

Rev.15.04.05 以降 |

| RTX830 |

Rev.15.02.27 以降 |

| RTX5000 |

Rev.14.00.34 以降 |

| RTX3500 |

Rev.14.00.34 以降 |

| NVR510 |

Rev.15.01.25 以降 |

| NVR700W |

Rev.15.00.24 以降 |

▲ このドキュメントの先頭へ

構成図

設定

- iOSクライアント設定

- IPアドレス : 203.0.113.1

- IPsec事前共有鍵 : yamaha (任意の文字列)

- リモートID : 203.0.113.1

- ローカルID : sample_ios.com (任意の文字列)

- Androidクライアント設定

- IPアドレス : 203.0.113.1

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPsecID : sample_android.com (任意の文字列)

*iOS のローカル IDと Android の IPSec ID は同じ意味です。

- ヤマハルーターの設定

- ヤマハルーターのホスト名 : 203.0.113.1

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

【経路設定】

ip route default gateway pp 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【IKEv2リモートアクセスVPN接続で使用するトンネルの設定】

tunnel select 1

description tunnel iPhone

tunnel encapsulation ipsec

ipsec tunnel 1

ipsec sa policy 1 1 esp

ipsec ike version 1 2

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306 10 3

ipsec ike local name 1 203.0.113.1 ipv4-addr

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote name 1 sample_ios.com fqdn

ipsec ike mode-cfg address 1 1

ipsec auto refresh 1 off

tunnel enable 1

tunnel select 2

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 2

ipsec sa policy 2 2 esp

ipsec ike version 2 2

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on rfc4306 10 3

ipsec ike local name 2 203.0.113.1 ipv4-addr

ipsec ike pre-shared-key 2 text yamaha

ipsec ike remote name 2 sample_android.com fqdn

ipsec ike mode-cfg address 2 1

ipsec auto refresh 2 off

tunnel enable 2

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

【設定のポイント】

NVR510 以外のルーターには以下のコマンドがデフォルトで設定されているため、コマンドを入力する必要はありません。

・tunnel encapsulation ipsec

▲ このドキュメントの先頭へ

構成図

設定

- iOSクライアント設定

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- リモートID : XXXX.aaX.netvolante.jp(FQDN)

- ローカルID : sample_ios.com (任意の文字列)

- Androidクライアント設定

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPSec ID : sample_android.com (任意の文字列)

*iOS のローカル ID と Android の IPSec ID は同じ意味です。

- ヤマハルーターの情報

- ヤマハルーターのホスト名 : XXXX.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

【経路設定】

ip route default gateway pp 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 XXXX.aaX.netvolante.jp

【IKEv2リモートアクセスVPN接続で使用するトンネルの設定】

tunnel select 1

description tunnel iPhone

tunnel encapsulation ipsec

ipsec tunnel 1

ipsec sa policy 1 1 esp

ipsec ike version 1 2

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306 10 3

ipsec ike local name 1 XXXX.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote name 1 sample_ios.com fqdn

ipsec ike mode-cfg address 1 1

ipsec auto refresh 1 off

tunnel enable 1

tunnel select 2

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 2

ipsec sa policy 2 2 esp

ipsec ike version 2 2

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on rfc4306 10 3

ipsec ike local name 2 XXXX.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 2 text yamaha

ipsec ike remote name 2 sample_android.com fqdn

ipsec ike mode-cfg address 2 1

ipsec auto refresh 2 off

tunnel enable 2

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

【設定のポイント】

NVR510 以外のルーターには以下のコマンドがデフォルトで設定されているため、コマンドを入力する必要はありません。

・tunnel encapsulation ipsec

▲ このドキュメントの先頭へ

構成図

設定

- クライアントA : Android

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPSec ID : sample_android.com (任意の文字列)

- クライアントB : iOS

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- リモートID : XXXX.aaX.netvolante.jp

- ローカルID : sample_ios.com (任意の文字列)

- クライアントC : iPadOS

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- リモートID : XXXX.aaX.netvolante.jp

- ローカルID : sample_ipados.com (任意の文字列)

- ヤマハルーターの情報

- ヤマハルーターのホスト名 : XXXX.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

【経路設定】

ip route default gateway pp 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 XXXX.aaX.netvolante.jp

【IKEv2リモートアクセスVPN接続で使用するトンネルの設定】

tunnel select 1

tunnel template 2-3

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 1

ipsec sa policy 1 1 esp

ipsec ike version 1 2

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306 10 3

ipsec ike local name 1 XXXX.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 1 text yamaha

ipsec ike mode-cfg address 1 1

ipsec auto refresh 1 off

tunnel enable 1

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

【IKEv2 クライアント A】

tunnel select 1

description tunnel Android

ipsec ike remote name 1 sample_android.com fqdn

【IKEv2 クライアント B】

tunnel select 2

description tunnel iPhone

ipsec ike remote name 2 sample_ios.com fqdn

【IKEv2 クライアント C】

tunnel select 3

description tunnel iPad

ipsec ike remote name 3 sample_ipados.com fqdn

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

【設定のポイント】

NVR510 以外のルーターには以下のコマンドがデフォルトで設定されているため、コマンドを入力する必要はありません。

・tunnel encapsulation ipsec

▲ このドキュメントの先頭へ

構成図

設定

- Androidクライアント設定

- IPアドレス : kyoten1.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPSec ID : sample_android.com (任意の文字列)

- ヤマハルーターの情報

- 拠点1のヤマハルーターの情報

- ヤマハルーターのホスト名 : kyoten1.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

- 拠点2のヤマハルーターの情報

- ヤマハルーターのホスト名 : kyoten2.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.200.1

拠点1のヤマハルーターの設定例

【経路設定】

ip route default gateway pp 1

ip route 192.168.200.0/24 gateway tunnel 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 kyoten1.aaX.netvolante.jp

【IPsecの拠点間接続で使用するトンネルの設定】

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.100.1

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote address 1 kyoten2.aaX.netvolante.jp

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec auto refresh on

【IKEv2リモートアクセスVPN接続で使用するトンネルの設定】

tunnel select 2

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 2

ipsec sa policy 2 2 esp

ipsec ike version 2 2

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on rfc4306 10 3

ipsec ike local name 2 kyoten1.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 2 text yamaha

ipsec ike remote name 2 sample_android.com fqdn

ipsec ike mode-cfg address 2 1

ipsec auto refresh 2 off

tunnel enable 2

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・ipsec auto refresh on を設定した状態で、ipsec auto refresh GATEWAY_ID off を設定しても、

設定したトンネルのみ refresh sa されなくなるため問題なく使用可能です。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

拠点2のヤマハルーターの設定例

【経路設定】

ip route default gateway pp 1

ip route 192.168.100.0/24 gateway tunnel 1

【LAN設定】

ip lan1 address 192.168.200.1/24

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.200.1 esp

nat descriptor masquerade static 1 2 192.168.200.1 udp 500

nat descriptor masquerade static 1 3 192.168.200.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 kyoten2.aaX.netvolante.jp

【IPsecの拠点間接続で使用するトンネルの設定】

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on heartbeat 10 6

ipsec ike local address 1 192.168.200.1

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote address 1 kyoten1.aaX.netvolante.jp

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec auto refresh on

|

▲ このドキュメントの先頭へ

構成図

設定

- Androidクライアント設定

- IPアドレス : kyoten1.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPSec ID : sample_android.com (任意の文字列)

ヤマハルーターの情報

- 拠点1のヤマハルーターの情報

- ヤマハルーターのホスト名 : kyoten1.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

- 拠点2のヤマハルーターの情報

- ヤマハルーターのホスト名 : kyoten2.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.200.1

拠点1のヤマハルーターの設定例

【経路設定】

ip route default gateway pp 1

ip route 192.168.200.0/24 gateway tunnel 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 kyoten1.aaX.netvolante.jp

【IPsec(IKEv2)の拠点間接続で使用するトンネルの設定】

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp

ipsec ike version 1 2

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306 10 6

ipsec ike local name 1 kyoten1.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote name 1 kyoten2.aaX.netvolante.jp fqdn

tunnel enable 1

ipsec auto refresh on

【IKEv2リモートアクセスVPN接続で使用するトンネルの設定】

tunnel select 2

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 2

ipsec sa policy 2 2 esp

ipsec ike version 2 2

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on rfc4306 10 3

ipsec ike local name 2 kyoten1.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 2 text yamaha

ipsec ike remote name 2 sample_android.com fqdn

ipsec ike mode-cfg address 2 1

ipsec auto refresh 2 off

tunnel enable 2

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・ipsec auto refresh on を設定した状態で、ipsec auto refresh GATEWAY_ID off を設定しても、

設定したトンネルのみ refresh sa されなくなるため問題なく使用可能です。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

拠点2のヤマハルーターの設定例

【経路設定】

ip route default gateway pp 1

ip route 192.168.100.0/24 gateway tunnel 1

【LAN設定】

ip lan1 address 192.168.200.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.200.1 esp

nat descriptor masquerade static 1 2 192.168.200.1 udp 500

nat descriptor masquerade static 1 3 192.168.200.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 kyoten2.aaX.netvolante.jp

【IPsec(IKEv2)の拠点間接続で使用するトンネルの設定】

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp

ipsec ike version 1 2

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on rfc4306 10 6

ipsec ike local name 1 kyoten2.aa0.netvolante.jp fqdn

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote name 1 kyoten1.aa0.netvolante.jp fqdn

tunnel enable 1

ipsec auto refresh on

|

▲ このドキュメントの先頭へ

構成図

設定

- Androidクライアント設定

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- IPSec ID : sample_android.com (任意の文字列)

- L2TP/IPsecクライアント設定

- IPアドレス : XXXX.aaX.netvolante.jp(ネットボランチDNS)

- IPsec事前共有鍵 : yamaha (任意の文字列)

- ユーザー名 : user (任意の文字列)

- パスワード : pass (任意の文字列)

- ヤマハルーターの情報

- ヤマハルーターのホスト名 : XXXX.aaX.netvolante.jp

- ヤマハルーターのプライベートアドレス : 192.168.100.1

- IKEv2クライアントへ配布するアドレス : 192.168.100.200-192.168.100.215

- IPsecのトンネルダウン検知 : 使用する インターバル10秒 ダウン検知までのカウント3回

【経路設定】

ip route default gateway pp 1

【LAN設定】

ip lan1 address 192.168.100.1/24

ip lan1 proxyarp on

【プロバイダとの接続設定】

pp select 1

pp always-on on

pppoe use lan2

pp auth accept (認証方式)

pp auth myname (ユーザ名) (パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp mtu 1454

ip pp nat descriptor 1

pp enable 1

【NAT設定】

nat descriptor type 1 masquerade

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

nat descriptor masquerade static 1 3 192.168.100.1 udp 4500

【DNS設定】

dns server pp 1

【ネットボランチDNS設定】

netvolante-dns hostname host pp server=1 XXXX.aaX.netvolante.jp

【L2TP/IPsecリモート接続で使用する設定】

pp select anonymous

pp bind tunnel1

pp auth request (認証方式)

pp auth username (ユーザー名) (パスワード)

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool dhcp

pp enable anonymous

tunnel select 1

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text yamaha

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec transport 1 1 udp 1701

ipsec auto refresh on

【IKEv2リモートアクセスVPN接続で使用する設定】

tunnel select 2

description tunnel Android

tunnel encapsulation ipsec

ipsec tunnel 2

ipsec sa policy 2 2 esp

ipsec ike version 2 2

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on rfc4306 10 3

ipsec ike local name 2 XXXX.aaX.netvolante.jp fqdn

ipsec ike pre-shared-key 2 text yamaha

ipsec ike remote name 2 sample_android.com fqdn

ipsec ike mode-cfg address 2 1

ipsec auto refresh 2 off

tunnel enable 2

ipsec ike mode-cfg address pool 1 192.168.100.200-192.168.100.215/24

|

【重要】

・IKEv2リモートアクセスVPN接続では、ipsec auto refresh GATEWAY_ID off を設定してください。

・端末のモバイル回線やWi-Fiが不慮に切断されたとき、

ルーター側でセッションが残ってしまい次の接続をすぐ受けることができなくなります。

対策としてルーター側で早期に切断を検知できるよう、

TUNNELに対してキープアライブを有効にすることを薦めます。

【設定のポイント】

NVR510 以外のルーターには以下のコマンドがデフォルトで設定されているため、コマンドを入力する必要はありません。

・tunnel encapsulation ipsec

▲ このドキュメントの先頭へ

IKEv2リモートアクセスVPN接続の動作確認済みOSとして以下のものがあります。

| OS |

バージョン |

| Android |

11, 12, 13 |

| iOS |

15, 16 |

| iPadOS |

15, 16 |

※2022年12月時点の弊社における試験結果に基づきます。

※各端末の初期状態からアプリケーションを何もインストールしていない状態で、

各端末からヤマハルーターへIKEv2リモートアクセスVPNの接続動作を確認したものです。

動作検証には各端末に標準搭載されているIKEv2接続を用いています。

実際のご利用にあたっては、お客さま環境での動作を検証の上、ご利用ください。

※動作検証では、接続・通信・切断が正常に行えることを確認してます。

※すべてのiOS端末が下記設定手順通りにIKEv2クライアントを設定できるとは限りません。

詳しい設定はiOS端末のマニュアルを参照してください。

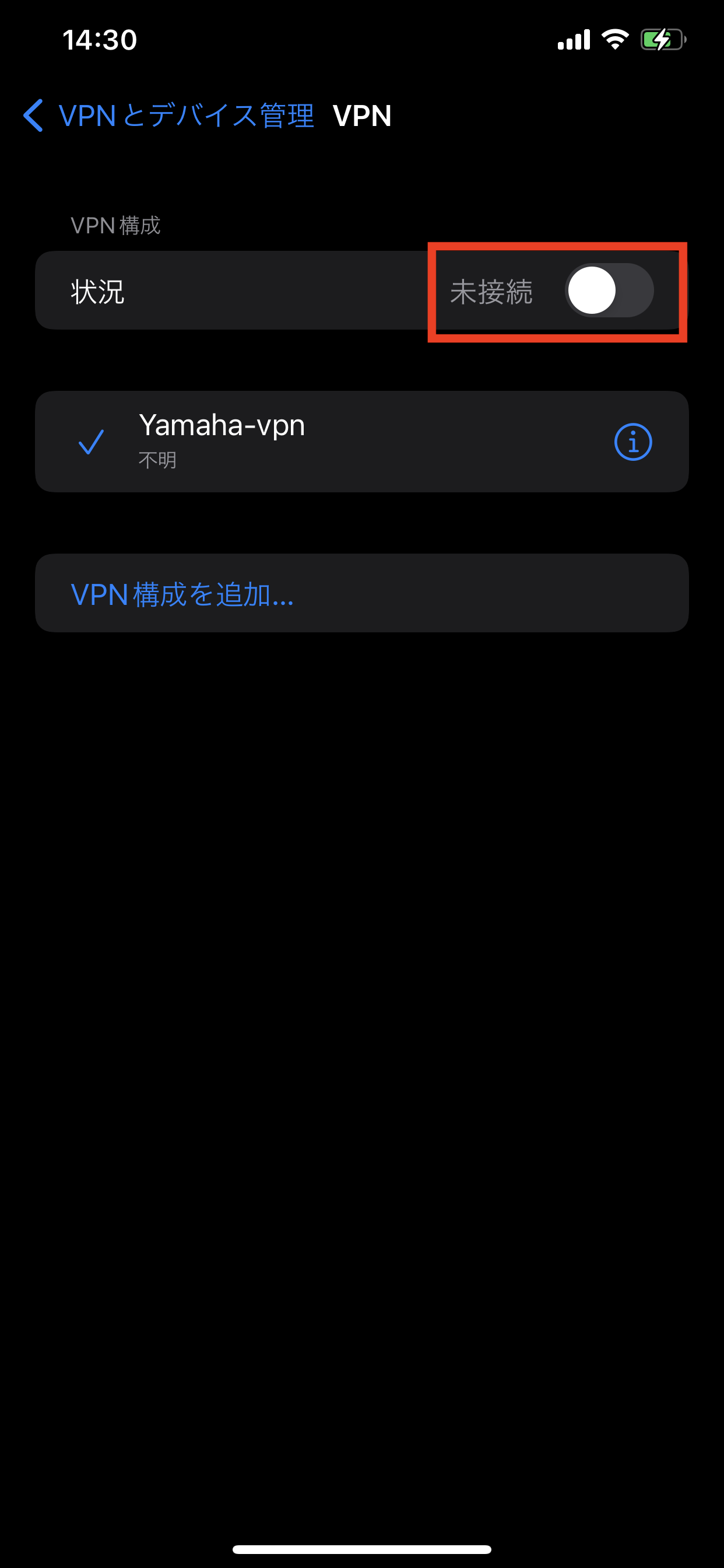

※画像は「iPhone 11 pro」を使用しています。

- ホーム画面から設定を選択します。

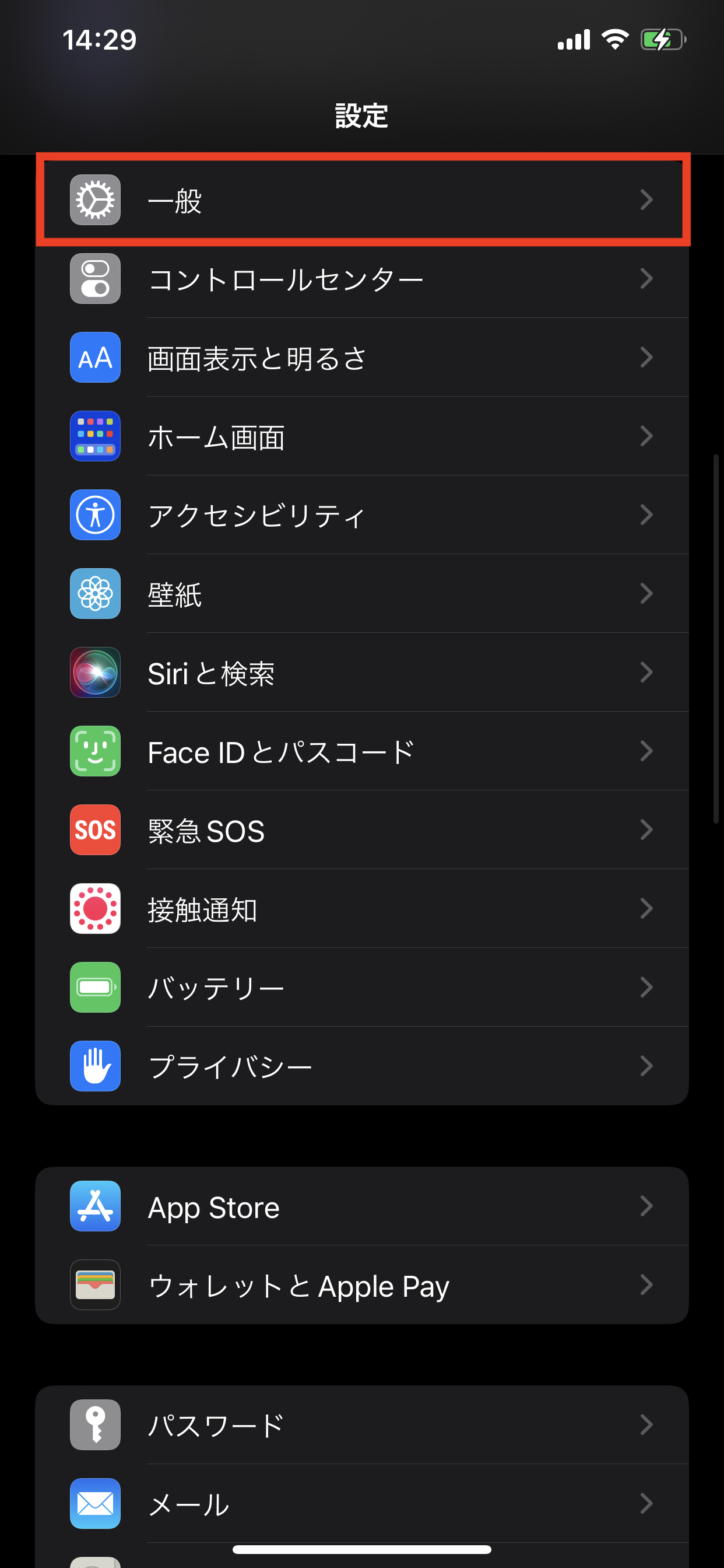

- 設定画面から「一般」を選択します。

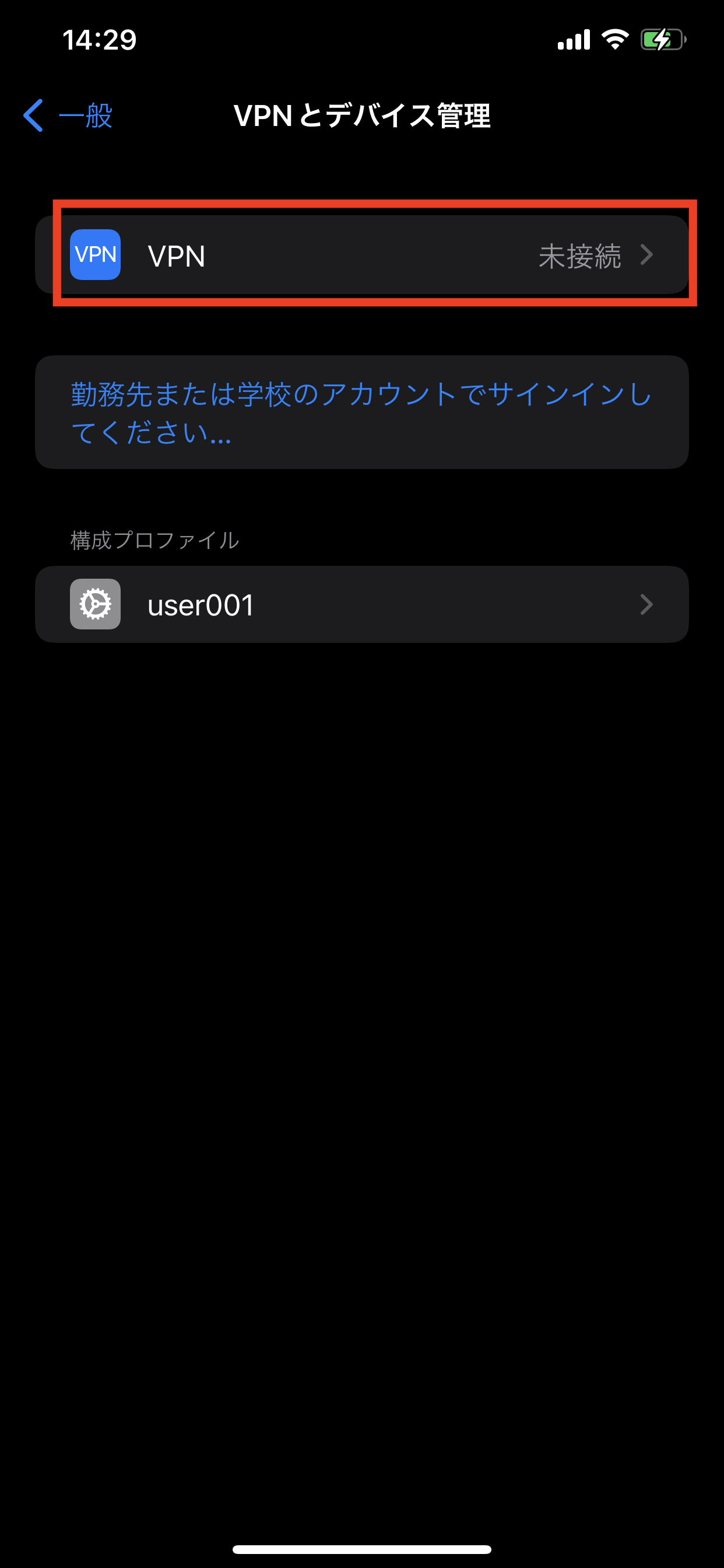

- 一般画面から「VPNとデバイス管理」を選択します。

- VPNとデバイス管理画面から「VPN」を選択します。

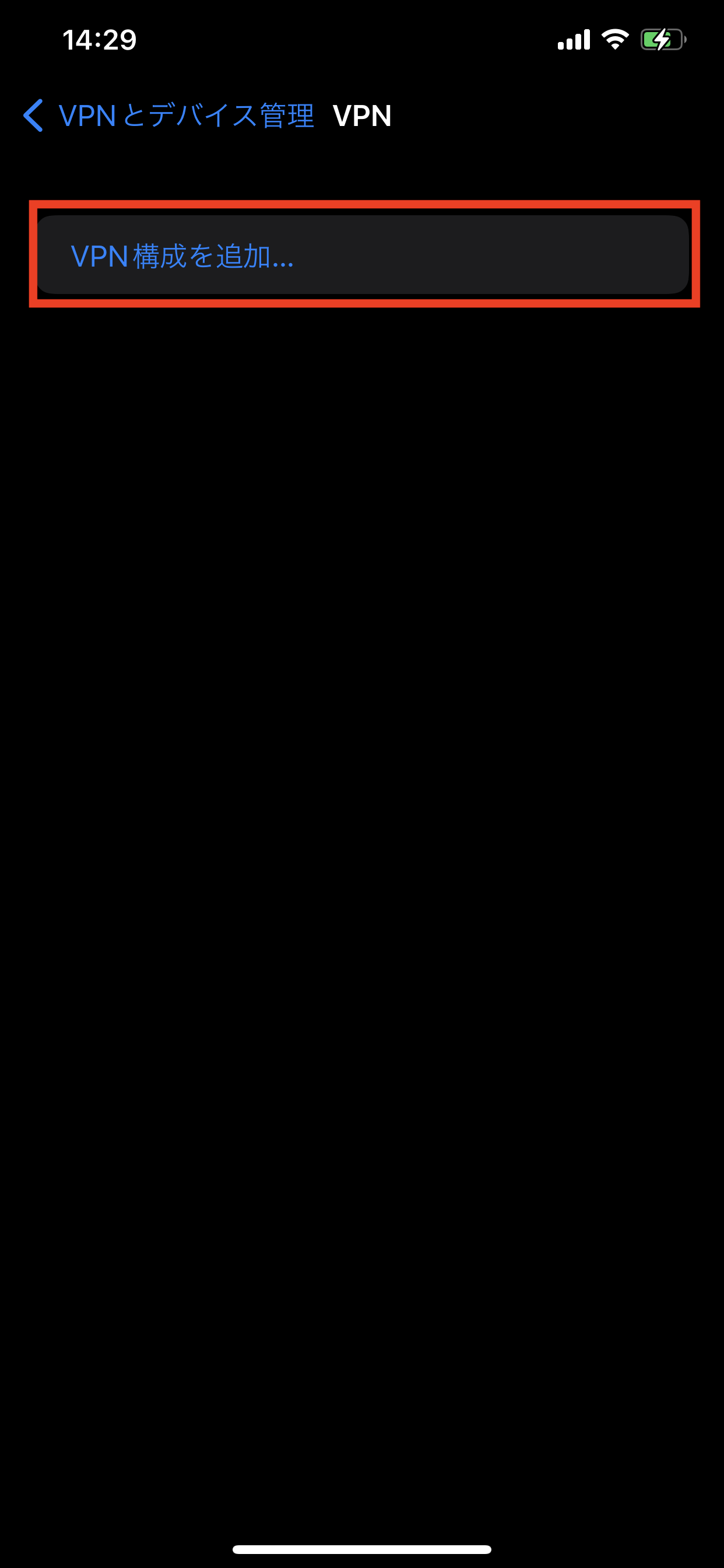

- 「VPN構成を追加...」を選択します。

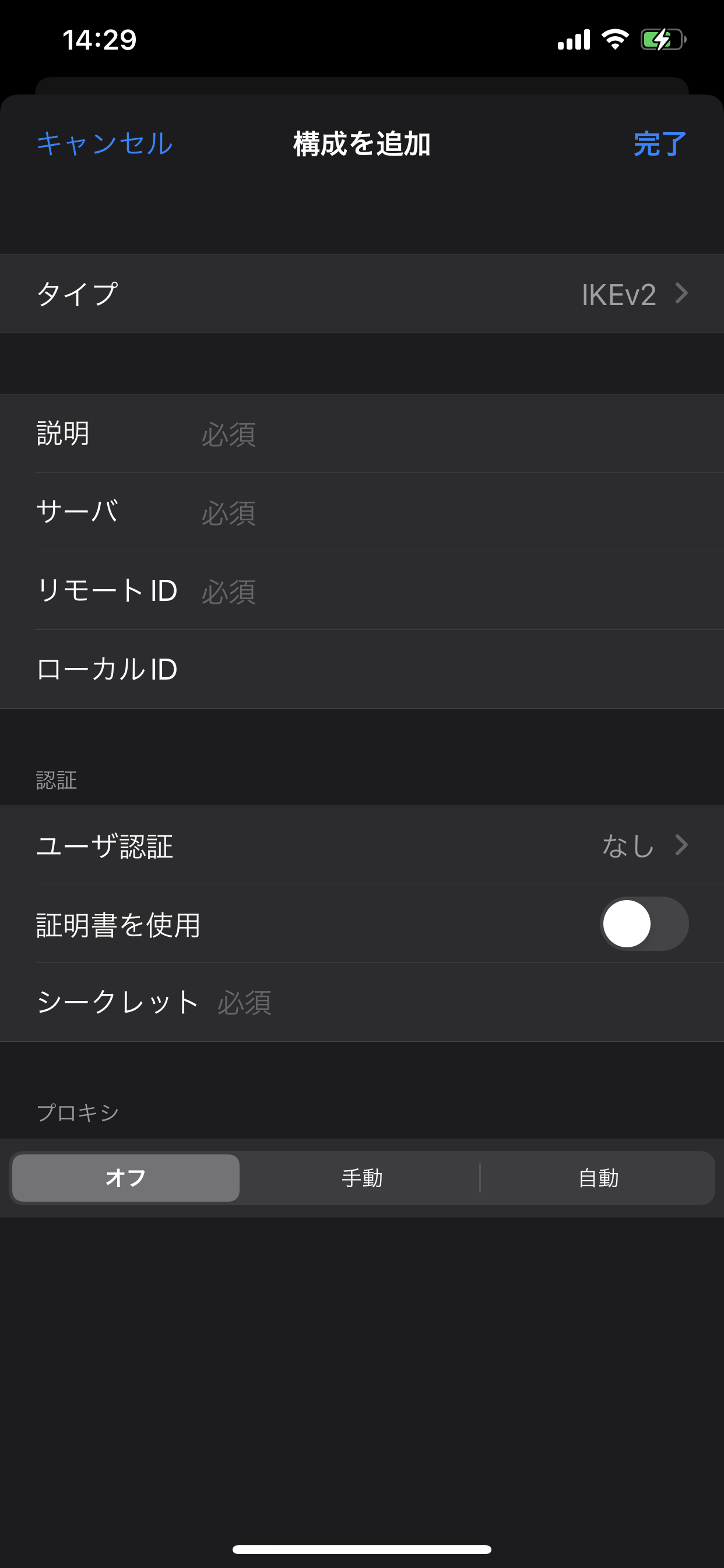

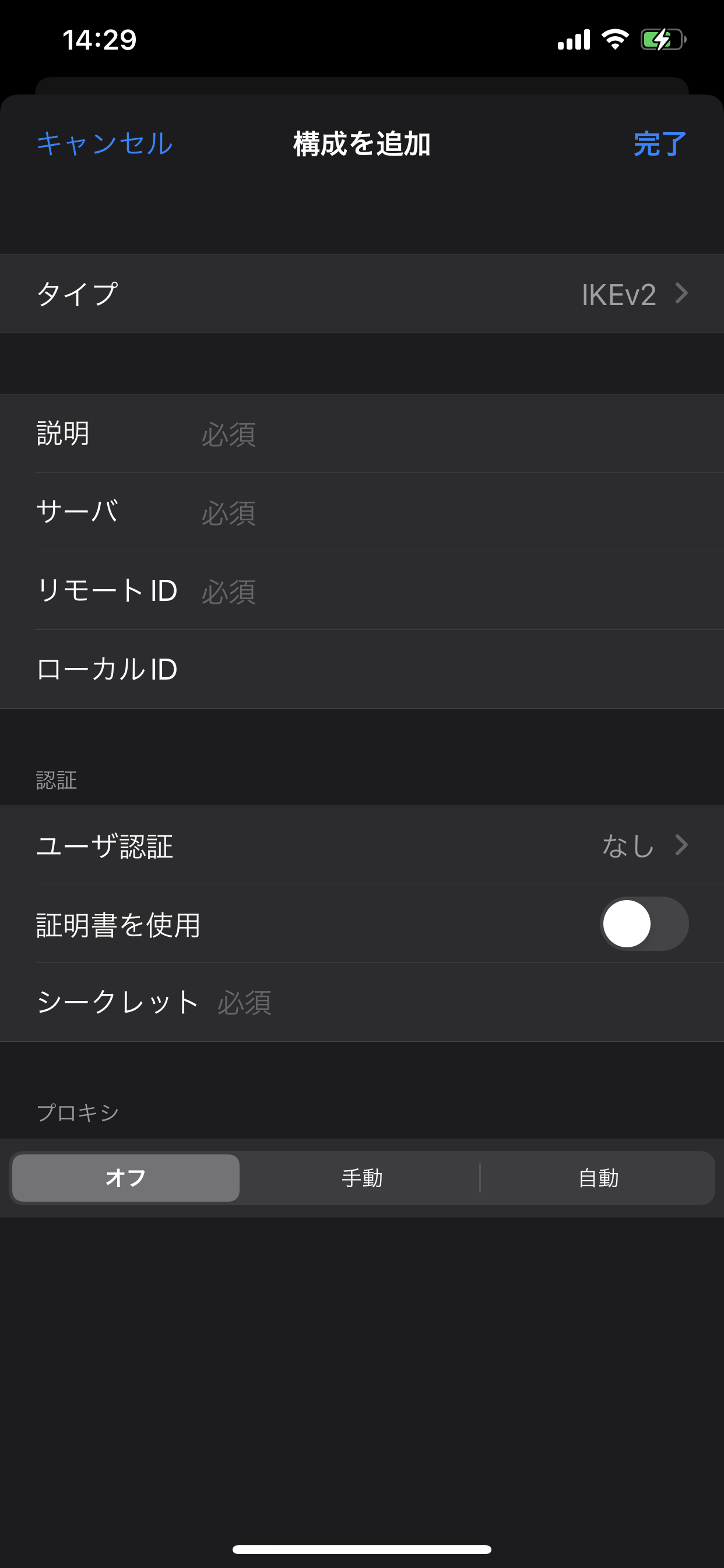

- VPN構成を追加ページのタイプで「IKEv2」を選択し、以下のように各項目を設定します。

例としてIKEv2クライアントの名前を「Yamaha-vpn」とします。

各項目を入力したら「完了」をタップします。

|

| 説明 | IKEv2クライアントの名前 (任意の文字列) |

| サーバ | 接続先のホスト名もしくはIPアドレス |

| リモート ID | ルーターに設定したリモートネーム (ipsec ike local name) |

| ローカル ID | ルーターで識別するための文字列 (任意の文字列)(ipsec ike remote name) |

| ユーザ認証 | なし |

| 証明書を使用 | オフ |

| シークレット | IPsecの事前共有鍵 (任意の文字列)(ipsec ike pre-shared-key) |

| プロキシ | オフ |

|

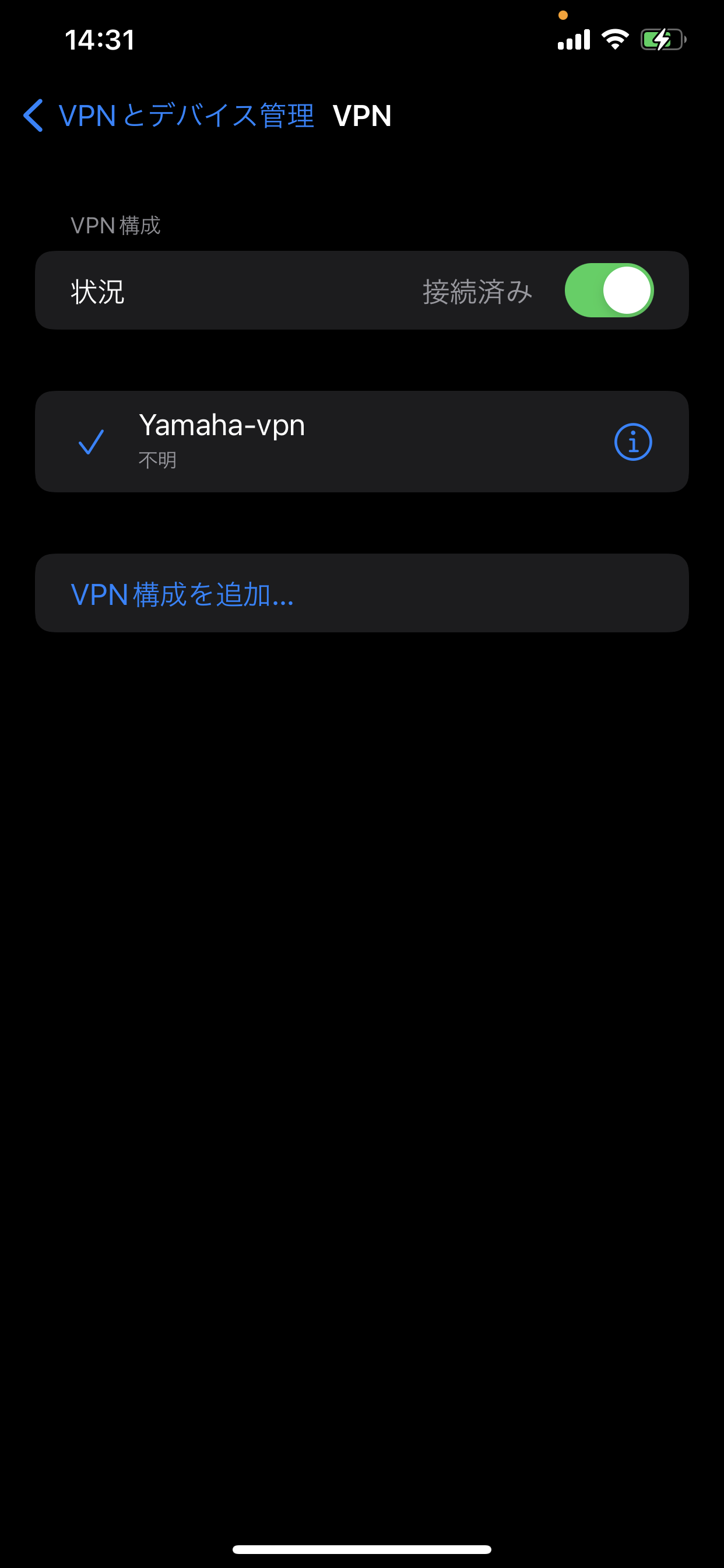

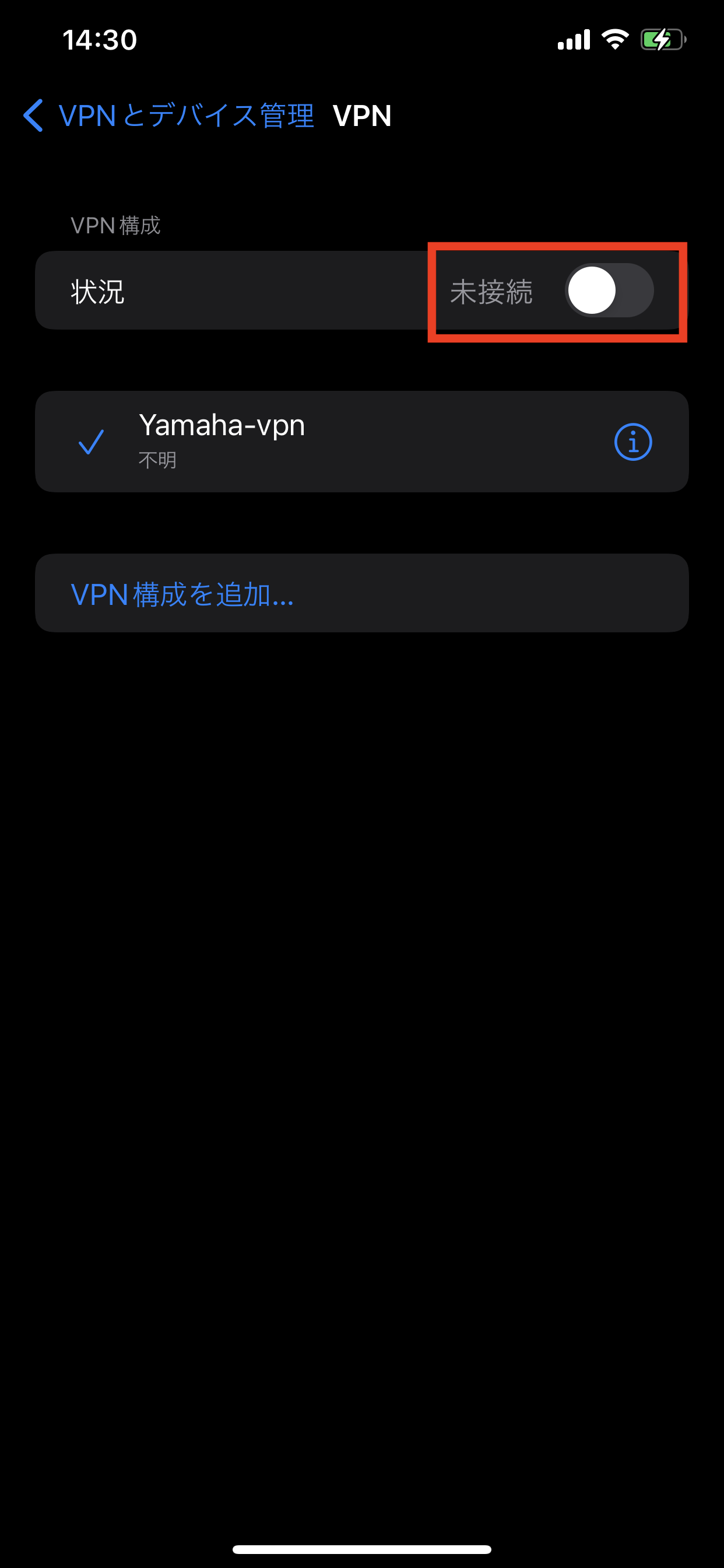

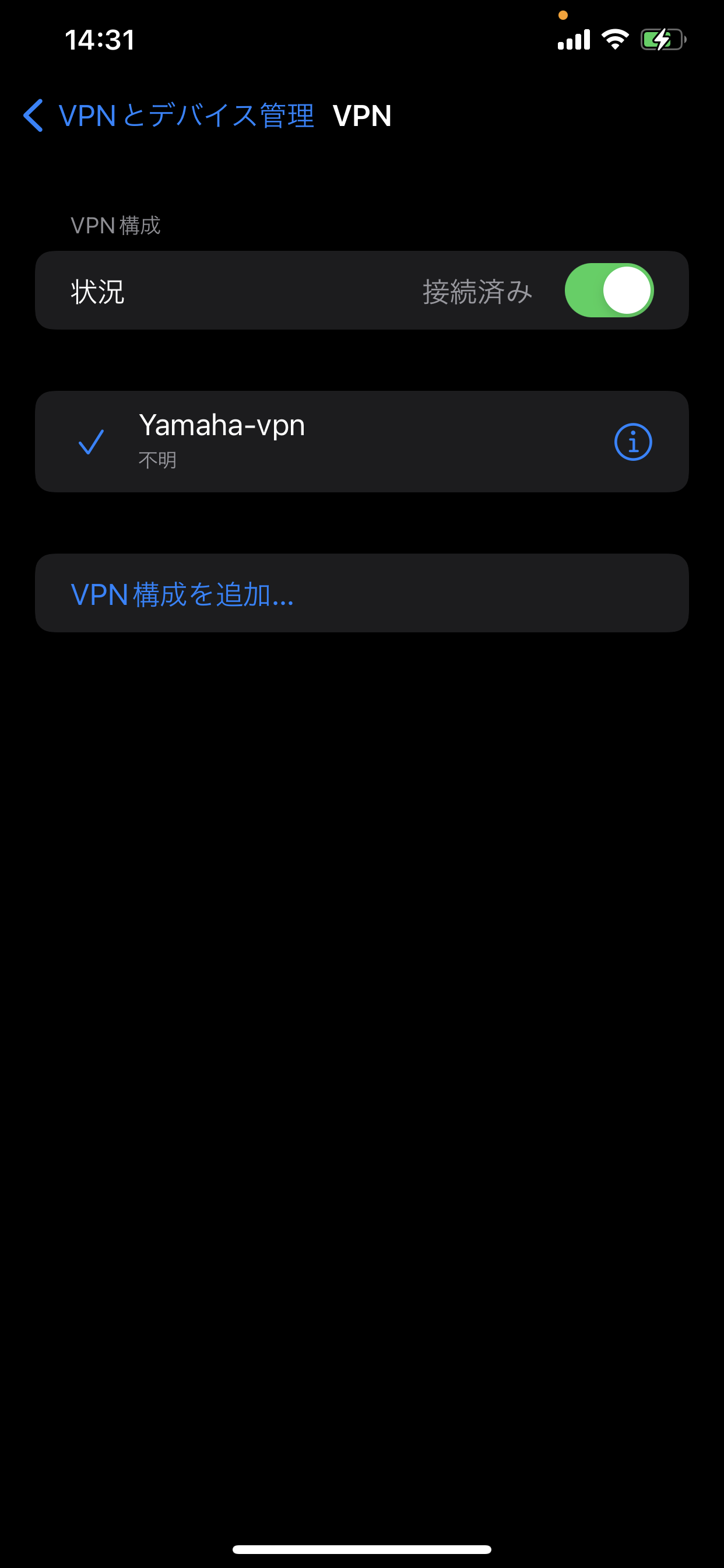

- VPN接続(Yamaha-vpn)が作成されますので、作成したVPNを選択してオンにします。

IKEv2リモートアクセスVPNが接続されると、「状況」に「接続済み」と表示されます。

|

-> |

|

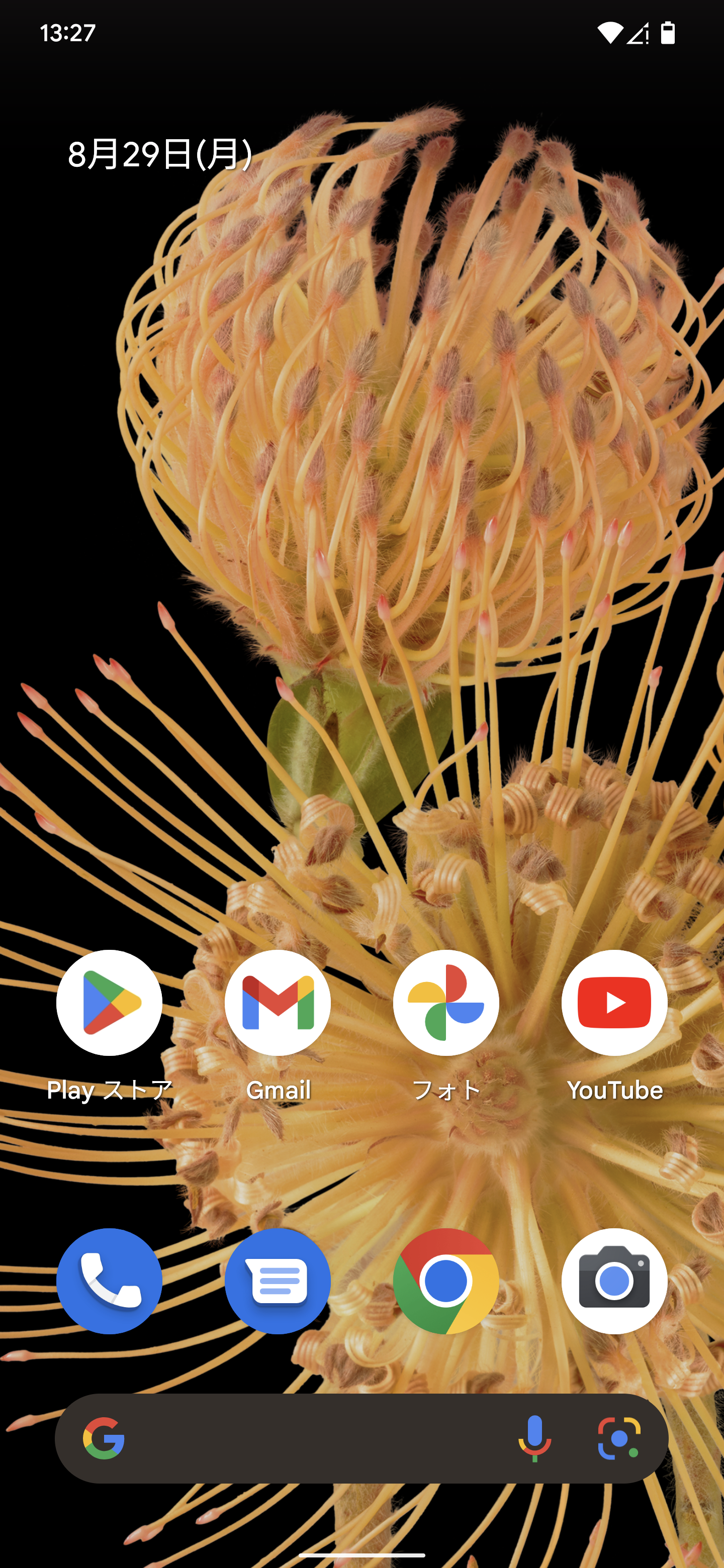

※すべてのAndroid端末が下記設定手順通りにIKEv2クライアントを設定できるとは限りません。

詳しい設定はAndroid端末のマニュアルを参照してください。

※画像は「Pixel 6 pro」を使用しています。

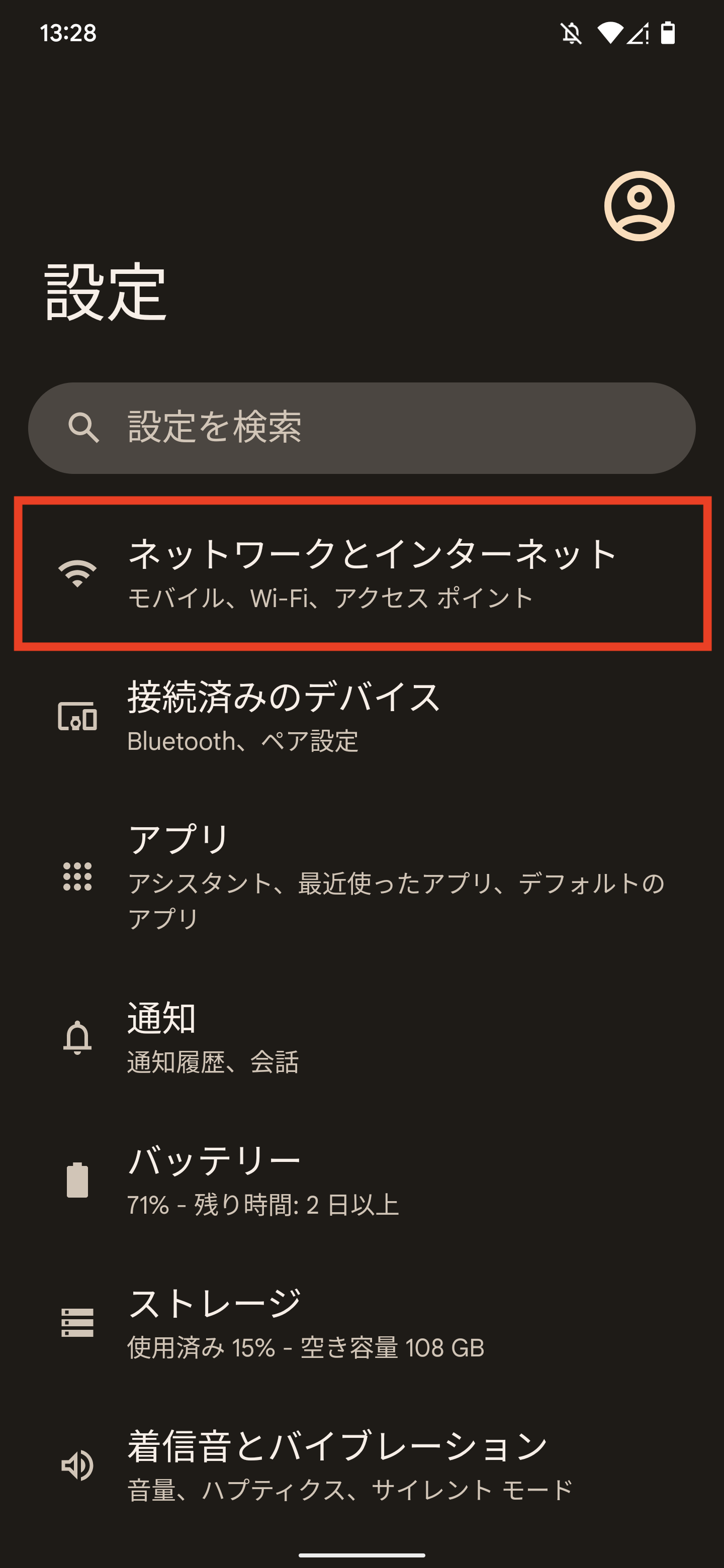

- メニュー画面から「設定」を選択します。

- 設定画面から「ネットワークとインターネット」を選択します。

- ネットワークとインターネットの設定画面から「VPN」を選択します。

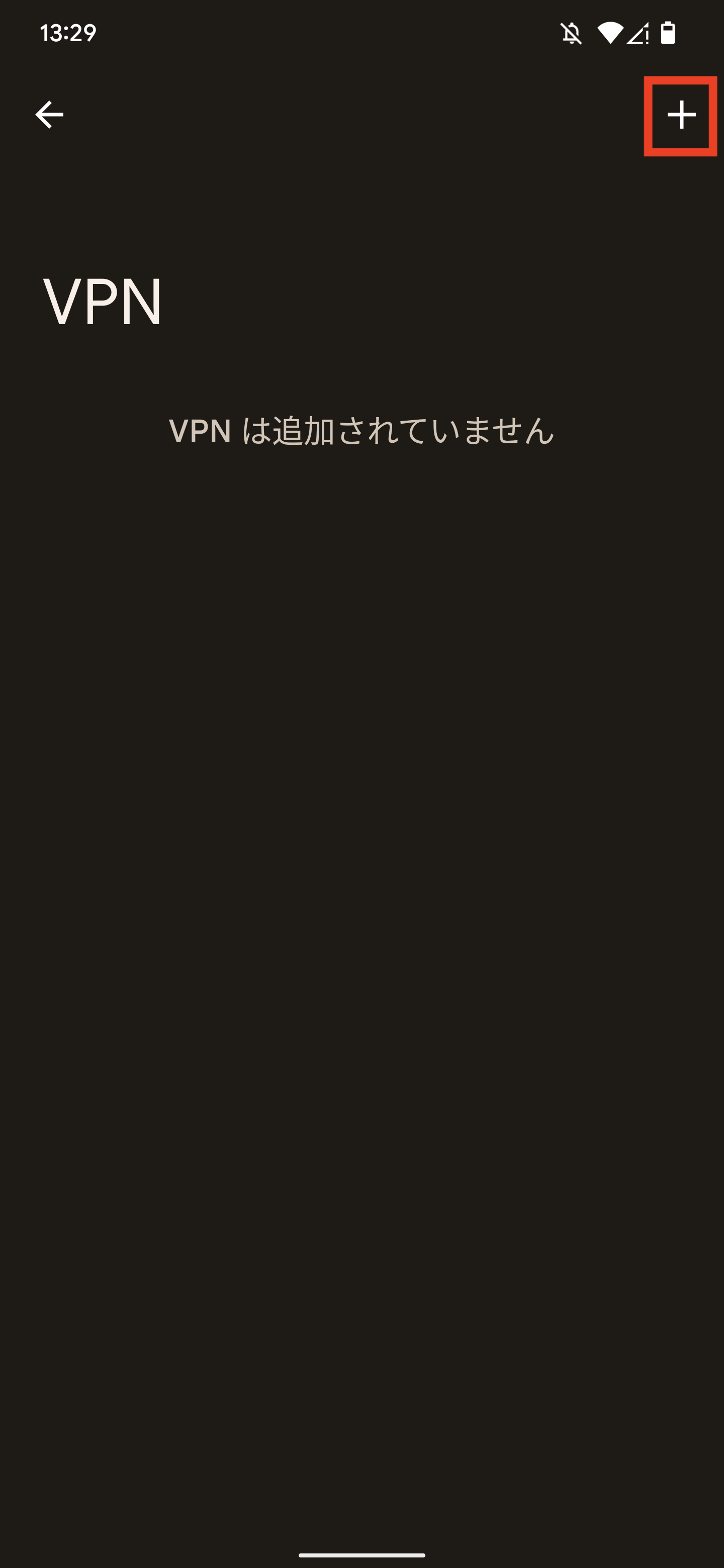

- VPN設定画面から「+」をタップします。

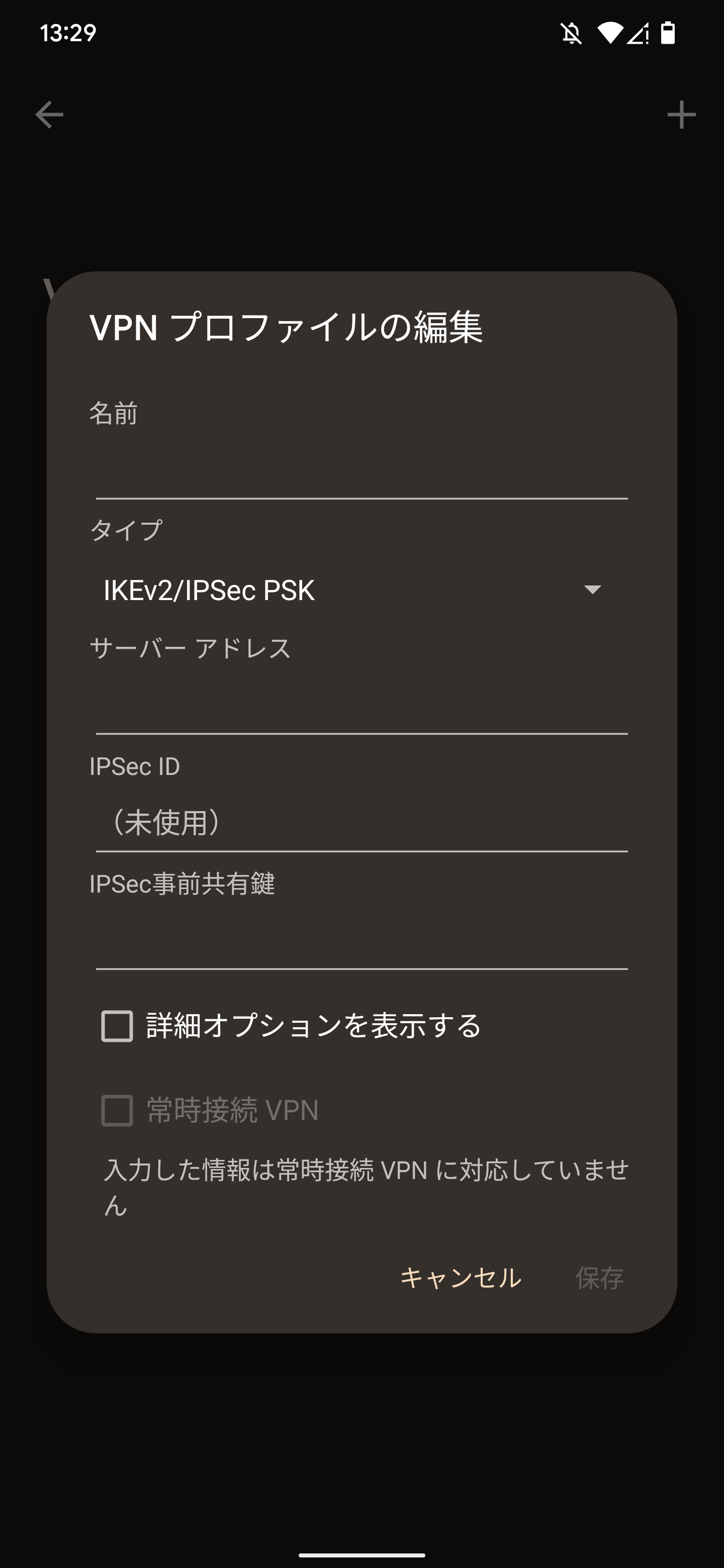

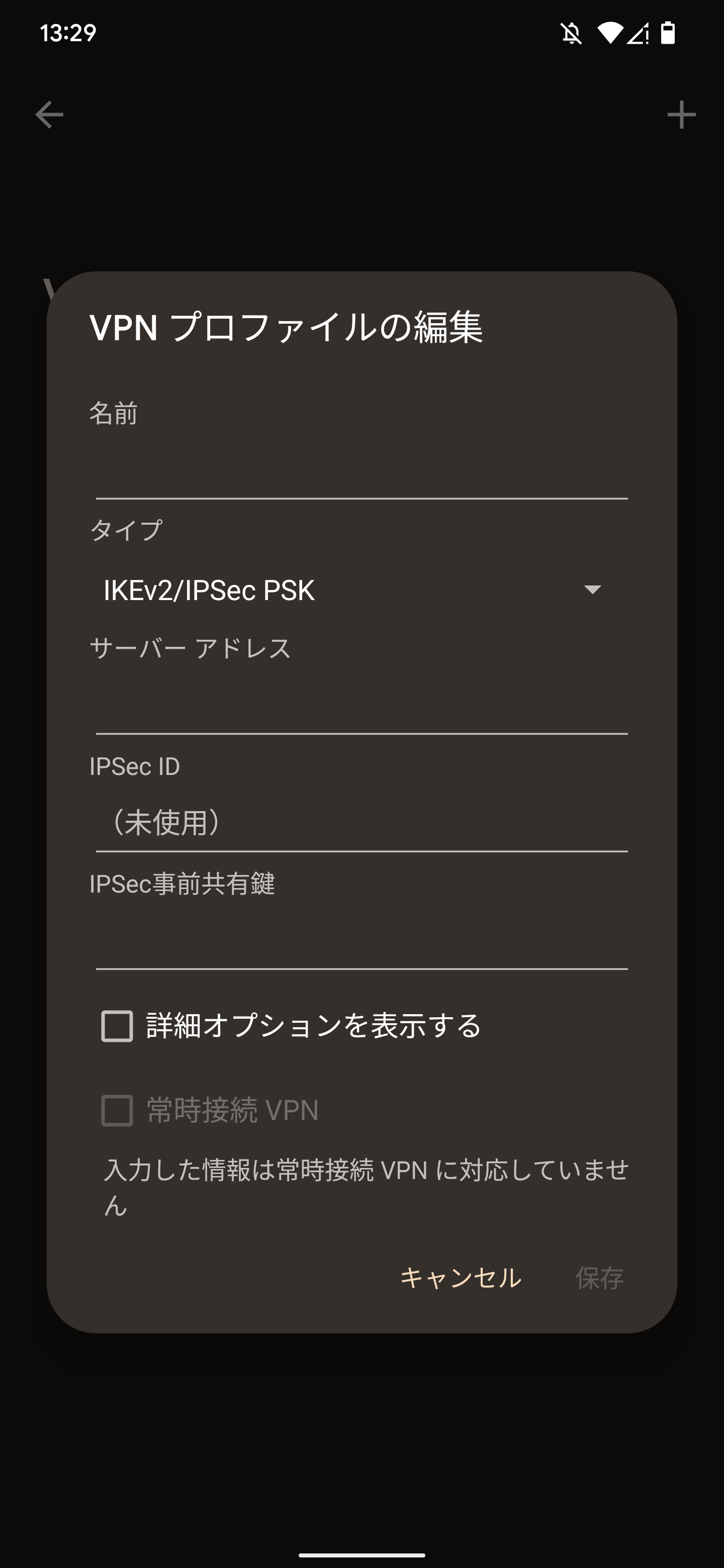

- タイプで「IKEv2/IPsec PSK」を選択し、以下のように各項目を設定します。

例として、IKEv2クライアントの名前を「Yamaha-vpn」とします。

各項目を入力したら保存をおします。

|

| 説明 | IKEv2クライアントの名前 (任意の文字列) |

| サーバーアドレス | 接続先のホスト名もしくはIPアドレス |

| IPSec ID | ルーターに設定したリモートネーム (任意の文字列)(ipsec ike remote name) |

| シークレット | IPsecの事前共有鍵 (任意の文字列)(ipsec ike pre-shared-key) |

| プロキシ | オフ |

|

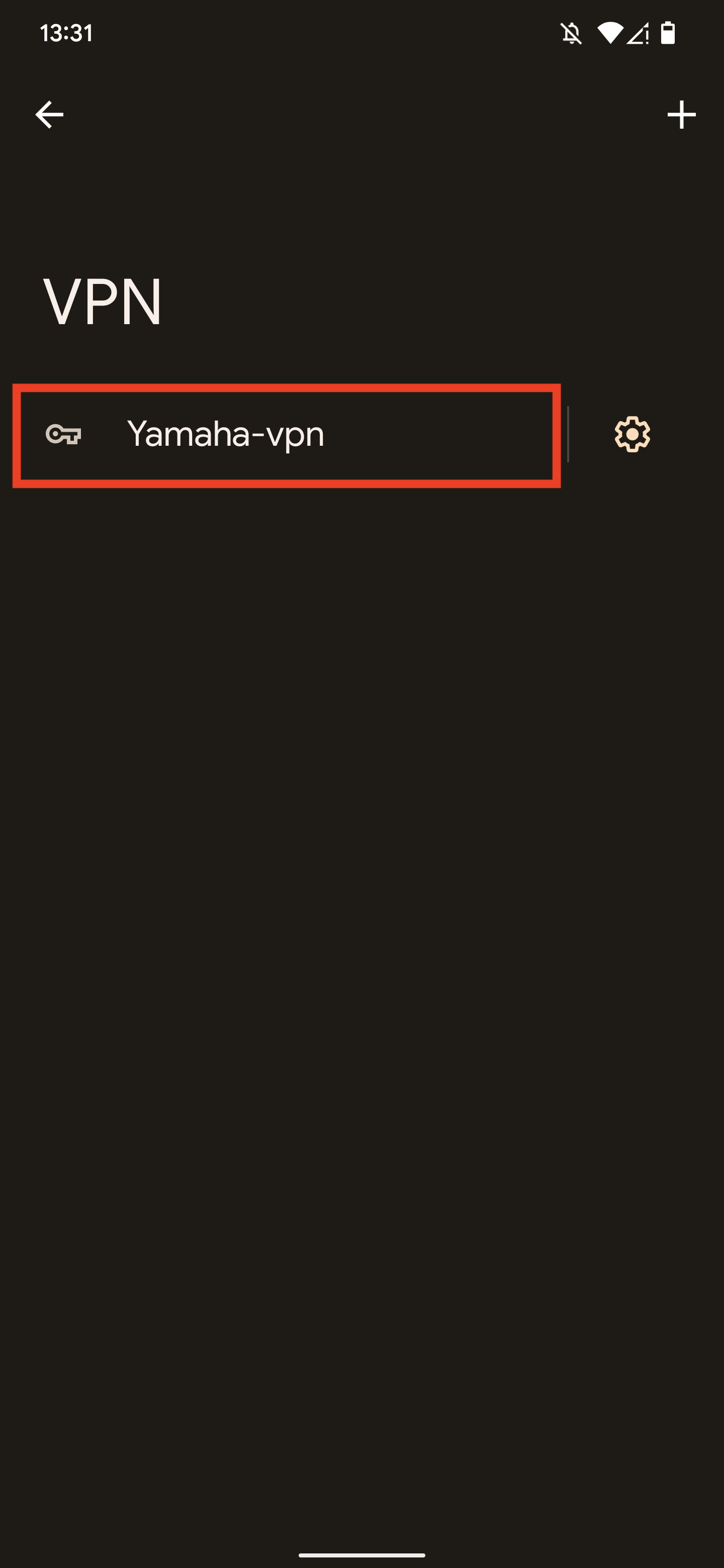

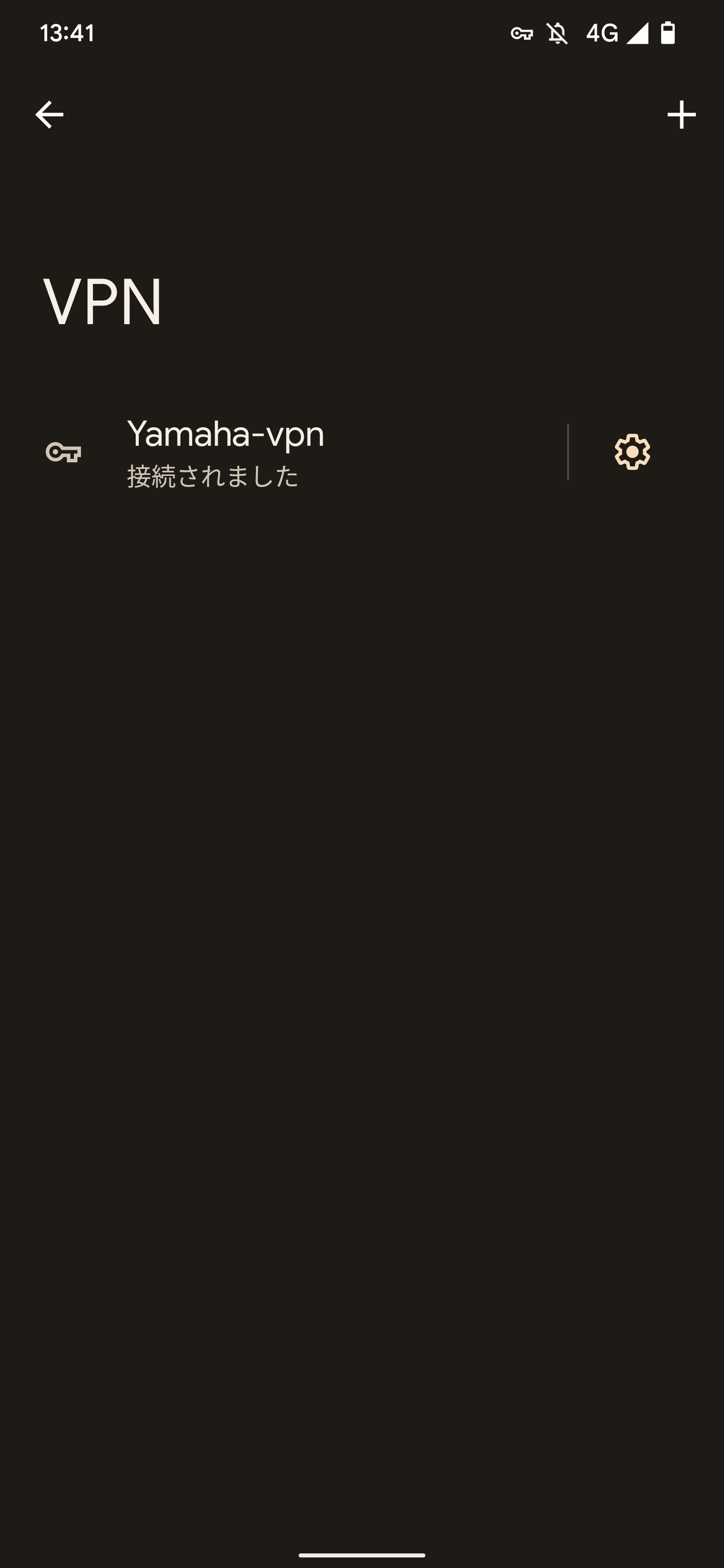

- VPN(Yamaha-vpn)が作成されますので、作成したVPNを選択します。

「Yamaha-vpnに接続」と表示されるので、「接続」をタップするとIKEv2リモートアクセスVPN接続が開始されます。

▲ このドキュメントの先頭へ

本機能において出力されるSYSLOGメッセージを以下に示します。なお、実際に出力される各メッセージの先頭には "[IKE2]" というプレフィックスが付与されます。

主に出力されるSYSLOGメッセージについては以下の通りです。

| レベル |

SYSLOG |

説明 |

| [DEBUG] x payload-info |

generate Config payload

Config type: reply

|

リモートアクセスVPNの送信側のペイロードデータ内容 |

process Config payload

Config type: request

|

リモートアクセスVPNの受信側のペイロードデータ内容 |

INTERNAL_IP4_ADDRESS:

INTERNAL_IP4_NETMASK:

INTERNAL_IP4_DNS:

INTERNAL_IP4_NBNS:

INTERNAL_IP4_DHCP:

APPLICATION_VERSION:

INTERNAL_IP6_ADDRESS:

INTERNAL_IP6_DNS:

INTERNAL_IP6_DHCP:

INTERNAL_IP4_SUBNET:

SUPPORTED_ATTRIBUTES:

INTERNAL_IP6_SUBNET:

|

Configuration Payload に含まれるペイロードの種類

|

▲ このドキュメントの先頭へ

セキュリティ・ゲートウェイ機能とIPsec

IPsec NATトラバーサル外部仕様書

IKEv2

L2TP/IPsec