$Date: 2017/11/15 19:17:45 $

この文書では、FWX120及びSRT100の不正アクセス検知機能(IDS:Intrusion Detection System)について説明します。その他の機種についてはこちらを参照してください。

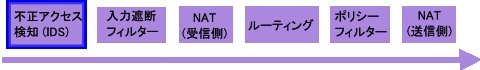

下図は、不正アクセス検知機能の位置づけを示しています。

不正アクセス検知機能が動作するのはパケットを受信した直後であり、NATの受信側の処理よりも前になります。

| 機種 | リビジョン |

|---|---|

| FWX120 | Rev.11.03.02以降 |

| SRT100 | Rev.10.00.08以降 |

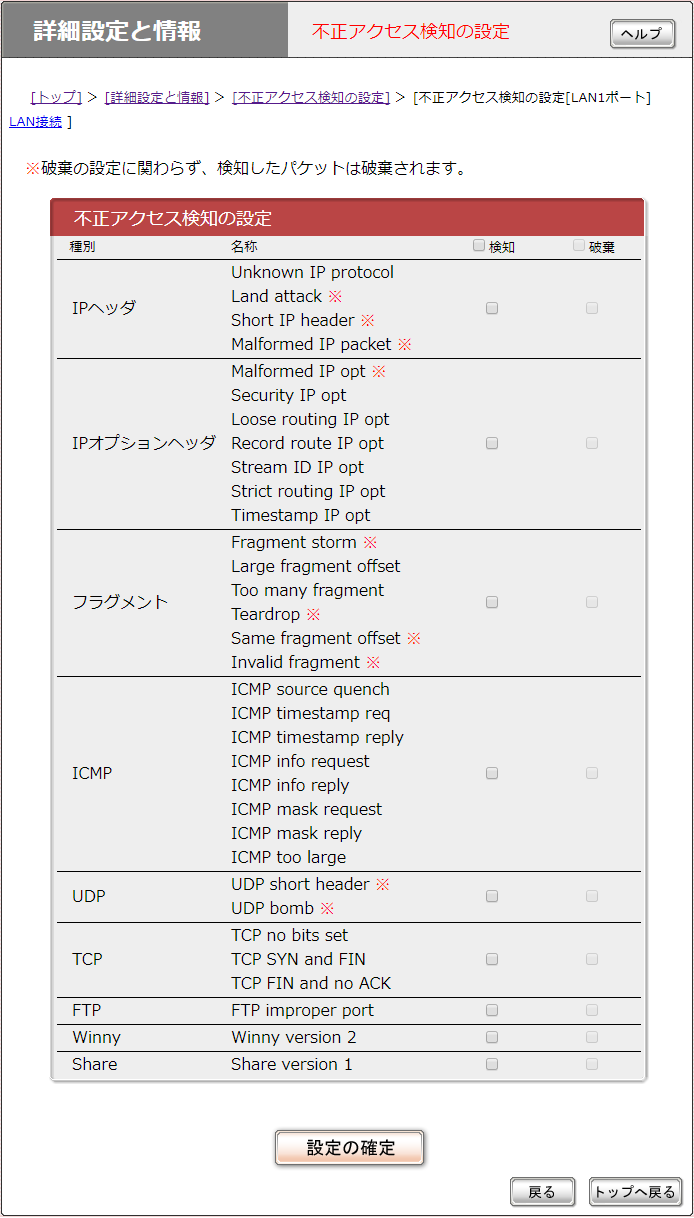

この機能で検知できる攻撃を下表に示します。※印の攻撃は、破棄するか否かの設定に関係なく、必ず破棄します。

分類:Shareについては、Rev.10.00.38以降のリビジョンで対応しています。

| 種別 | 名称 | 判定条件 | |

|---|---|---|---|

| IPヘッダ | Unknown IP protocol | protocolフィールドが143(Rev.10.00.56以前では101)以上のとき | |

| Land attack | 始点IPアドレスと終点IPアドレスが同じとき | ※ | |

| Short IP header | IPヘッダの長さがlengthフィールドの長さよりも短いとき | ※ | |

| Malformed IP packet | lengthフィールドと実際のパケットの長さが違うとき | ※ | |

| IPオプションヘッダ | Malformed IP opt | オプションヘッダの構造が不正であるとき | ※ |

| Security IP opt | Security and handling restriction headerを受信したとき | ||

| Loose routing IP opt | Loose source routing headerを受信したとき | ||

| Record route IP opt | Record route headerを受信したとき | ||

| Stream ID IP opt | Stream identifier headerを受信したとき | ||

| Strict routing IP opt | Strict source routing headerを受信したとき | ||

| Timestamp IP opt | Internet timestamp headerを受信したとき | ||

| フラグメント | Fragment storm | 大量のフラグメントを受信したとき | ※ |

| Large fragment offset | フラグメントのoffsetフィールドが大きいとき | ||

| Too many fragment | フラグメントの分割数が多いとき | ||

| Teardrop | teardropなどのツールによる攻撃を受けたとき | ※ | |

| Same fragment offset | フラグメントのoffsetフィールドの値が重複しているとき | ※ | |

| Invalid fragment | そのほかのリアセンブル不可能なフラグメントを受信したとき | ※ | |

| ICMP | ICMP source quench | source quenchを受信したとき | |

| ICMP timestamp req | timestamp requestを受信したとき | ||

| ICMP timestamp reply | timestamp replyを受信したとき | ||

| ICMP info request | information requestを受信したとき | ||

| ICMP info reply | information replyを受信したとき | ||

| ICMP mask request | address mask requestを受信したとき | ||

| ICMP mask reply | address mask replyを受信したとき | ||

| ICMP too large | 1025バイト以上のICMPを受信したとき | ||

| UDP | UDP short header | UDPのlengthフィールドの値が8よりも小さいとき | ※ |

| UDP bomb | UDPヘッダのlengthフィールドの値が大きすぎるとき | ※ | |

| TCP | TCP no bits set | フラグに何もセットされていないとき | |

| TCP SYN and FIN | SYNとFINが同時にセットされているとき | ||

| TCP FIN and no ACK | ACKのないFINを受信したとき | ||

| FTP | FTP improper port | PORTやPASVコマンドで指定されるポート番号が1024〜65535の範囲でないとき | |

| Winny | Winny version 2 | Winny version 2のコネクションを発見したとき | |

| Share | Share version 1 | Share version 1のコネクションを発見したとき |

インターフェースごとに設定を変えることができますが、WANのインターフェースにのみ設定するのが典型的な使い方です。

検知するか否かは、上記の表の種別ごとに変えることができます。たとえば、IPヘッダの攻撃は検知し、IPオプションヘッダの攻撃は検知しないという設定が可能です。同様に、種別ごとに、攻撃を破棄するか通過させるかを設定できます。

実際の設定画面を下図に示します。

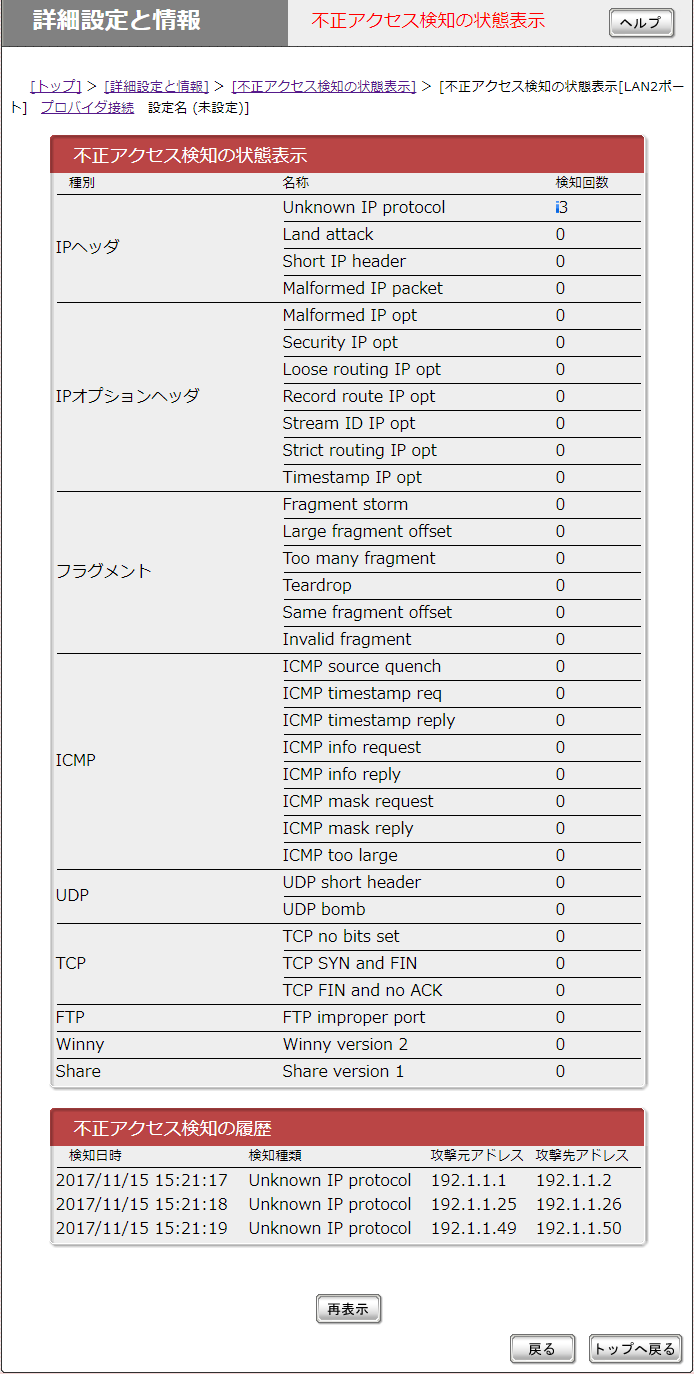

不正アクセス検知機能の動作を見るためには、不正アクセス検知の状態を表示します。このページでは、過去に検知した不正アクセスの統計を見ることができます。実際の表示の例を下図に示します。

不正アクセスを検知した結果はnoticeレベルのSYSLOGにも出力します。SYSLOGのフォーマットは次のようになっています。

[プレフィックス] 攻撃の名称 始点アドレス > 終点アドレス

2017/11/15 15:21:17: [INSPECT] Unknown IP protocol 192.1.1.1 > 192.1.1.2 2017/11/15 15:21:18: [INSPECT] Unknown IP protocol 192.1.1.25 > 192.1.1.26 2017/11/15 15:21:19: [INSPECT] Unknown IP protocol 192.1.1.49 > 192.1.1.50

# show ip intrusion detection

LAN1[out]

---------------------------------------------------------------------

Configuration:

IP: on (pass)

IP Option: on (pass)

Fragment: on (pass)

ICMP: on (pass)

UDP: on (pass)

TCP: on (pass)

FTP: on (pass)

Winny: on (pass)

Share: on (pass)

Default: on (pass)

Log:

(no intrusions are detected)