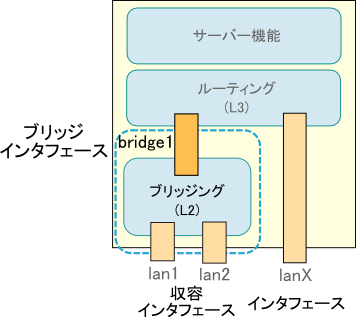

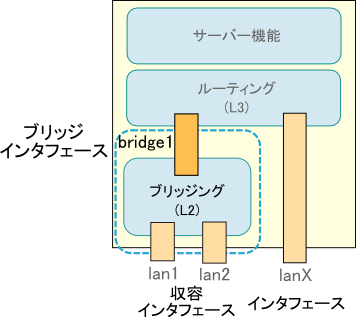

ブリッジインタフェースは複数のインタフェースを1つの仮想インタフェース に収容し、収容したインタフェース間でブリッジングを行う機能です。

収容された各インタフェースが接続する物理的なセグメントは 1つのセグメントとして扱います。

ヤマハRTシリーズでは、以下の機種およびファームウェアで、 ブリッジインタフェースをサポートしています。

| 機種 | ファームウェア |

|---|---|

| FWX120 | Rev.11.03.02以降 |

| SRT100 | Rev.10.00.38以降 |

ブリッジインタフェース機能を利用する場合、ブリッジ処理の過程において 各インタフェースがどのような関係になるのかを意識する必要があります。

特に各種フィルターを適用する場合、どのインタフェースにフィルターを 適用すべきなのかが重要となります。

そこで、ブリッジインタフェースを利用する上で区別が必要な用語を次の ように定義します。

実インタフェースを収容した仮想インタフェース。収容された インタフェース間でブリッジ動作が行われる。

特に断りなくブリッジインタフェースと記述した場合、 IP層(L3)から見たインタフェース名を表す。

ブリッジインタフェースに収容された実インタフェース。

特に断りなく収容インタフェースと記述した場合、 データリンク層(L2)から見たインタフェース名を表す。

フィルターを適用するうえでは、上記の定義を踏まえて インタフェースとフィルターの関係を ご覧ください。

仮想インタフェースであるブリッジインタフェースを端点とした通信 (自己宛または自己発となる通信)では次の機能に対応しています。 その他の機能には対応していません。

注:

ブリッジインタフェースにIPフィルターを適用した場合、フィルターで

評価されるのは自己発または自己宛のパケットのみです。

収容インタフェースにIPフィルターは適用できません。

上記を除く機能はご利用頂けません。

ブリッジ機能を使用する場合、ブリッジ動作を行いたい実インタフェースを ブリッジインタフェースに収容する必要があります。

ブリッジインタフェースは仮想的なインタフェースです。 ブリッジインタフェースに収容したインタフェース間でブリッジ動作が行われます。

収容したインタフェースで受信したパケットは、受信時に必要な処理 (例:フィルター)が行われた後に出力先が決定され、 必要であれば出力先の数だけパケットがコピーされます(ブリッジ処理)。 出力先が決定したパケットは、 ポリシーフィルターで処理されたのち、 決定した出力インタフェースから出力されます。

ブリッジインタフェースを設定してブリッジ機能を有効にした場合、 収容したインタフェースで受信したパケットの始点MACアドレスと受信 インタフェースを自動的に学習し、ラーニングテーブルに登録します。 このとき、ラーニング可能な最大数に逹していた場合は、もっとも古い エントリーを削除した上で登録します。

ブリッジ処理を行うとき、受信したパケットの終点MACアドレスが ラーニングテーブルに登録されたMACアドレスと一致するかを調べます。 一致するエントリーが発見された場合、対応するインタフェースのみに パケットを出力します。

これにより、不要なパケットが他のインタフェースに出力されることを 抑制することができます。 学習したエントリーに一致するものがなかった場合には、受信インタフェースを除くすべての収容インタフェースにパケットが出力されます。

各機種におけるラーニング可能なMACアドレス数は下記の通りです。

| 機種 | ラーニング可能な最大数 |

|---|---|

| FWX120 | 256 |

| SRT100 |

また、自動的に学習するMACアドレスとは別に、静的にMACアドレスを登録 することができます。物理セグメント内に確実に存在するサーバーなどの MACアドレスを明示的に登録しておきたい場合は、静的に登録します。

各機種における静的登録可能なMACアドレス数は下記の通りです。

| 機種 | 静的登録可能な最大数 |

|---|---|

| FWX120 | 32 |

| SRT100 |

なお、自動的に学習したMACアドレスと、静的登録可能なMACアドレスは 内部的に別々に管理されます。ブリッジ処理で登録内容を参照する場合は 静的登録されたものが優先して参照されます。

ブリッジインタフェースはIP層(L3)からひとつのインタフェースとして扱われます。 よって、ブリッジインタフェースにはIPv4, IPv6アドレスを設定することができます。

各機種で利用できるブリッジインタフェース名は下記の通りです。

| 機種 | ブリッジインタフェース名 |

|---|---|

| FWX120 | bridge1 |

| SRT100 |

例えば、ブリッジインタフェースに192.168.100.100/24というアドレスを設定する場合、 次のようにします。

# ip bridge1 address 192.168.100.100/24 # ip route default gateway 192.168.100.1

ブリッジインタフェースからインターネットへアクセスする必要がある場合 (例: 外部データベース参照型URLフィルター使用時)、 上記のようにインターネット側へアクセスするための経路を設定する必要があります。

収容インタフェースには次のフィルターを設定することができます。

一方でブリッジインタフェースには次のフィルターを設定することができます。

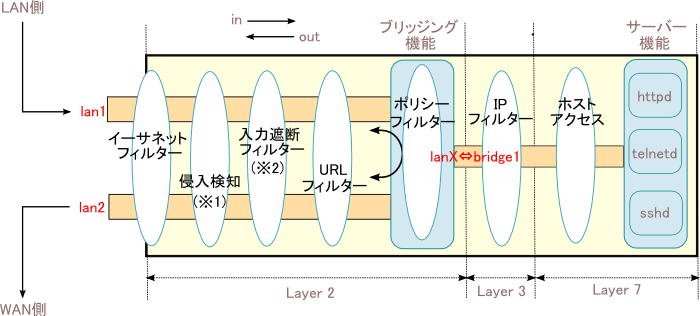

収容インタフェースにフィルターを適用した場合、それらのフィルターは 下図のようにブリッジングの過程で処理されます。言い換えればこれらの フィルターはデータリンク層(L2)で適用されるようになります。 (処理自体はL2で行われますが、必要に応じてパケットのIPヘッダ以降をチェックします)

| [透過型動作におけるフィルターの概念図] |

|

|

※1 out方向(送信方向)では、侵入検知機能はポリシーフィルターの後に適用されます

※2 out方向(送信方向)では、入力遮断フィルターは適用されません。in方向(受信方向)でのみ適用されます

|

よって、収容インタフェース単位でイーサネットフィルター、侵入検知、 入力遮断フィルター、URLフィルター、ポリシーフィルターを適用することで 透過型ファイアウォールとして利用することができます。

ここで、フィルターを設定するにあたっては以下の注意が必要です。

自己宛てのパケットはIP層(L3)以降の処理においては収容元のブリッジインタフェース で送受信したものとして扱われます。 例えば、上図でLAN側のlan1インタフェースで受信したパケットが自己宛ての パケットだった(宛先のMACアドレスが自己のものだった)場合、 IP層で受信処理された以降は受信インタフェースがbridge1であるものとして 扱われます。つまり、IP層より上位でフィルターを適用したい場合には、 収容インタフェース名ではなく、ブリッジインタフェース名を指定する必要が あります。

ですから、IP層より上位で適用されるIPフィルターやサーバー機能に対する ホストアクセス制御では、ブリッジインタフェース名を指定します。 IPフィルター、ホストアクセス制御では収容インタフェースを指定しても評価されないことに注意してください。

また、収容インタフェースがスイッチングハブを持つインタフェースである場合、 スイッチングハブのポート間で完結する通信にはフィルターが適用されません。

透過型ファイアウォールとして利用するときに指定可能なインタフェース名と 各フィルターの関係は次の表のようになります。

| ブリッジング時に適用可能なフィルター | ||||||

|

イーサネットフィルター

ethernet IF filter

|

侵入検知機能

ip IF intrusion detection

|

入力遮断フィルター

ip IF inbound filter

ipv6 IF inbound filter |

URLフィルター

url IF filter

|

ポリシーフィルター

ip policy filter

ipv6 policy filter |

IPフィルター

ip IF secure filter

ipv6 IF secure filter |

|

| lanX | ○ | ○ | ○ | ○ | ○ | × |

| pp | × | × | × | × | × | × |

| tunnel | × | × | × | × | × | × |

| bridgeX | × | × | × | × | ×(※1) | ○(※2) |

ブリッジインタフェースを利用して透過型ファイアウォール機能を利用する場合、 関連文書もご覧ください。

収容インタフェースで受信したパケットをブリッジングする場合、ルーターと してファストパスに対応した機種ではブリッジングもファストパスで処理されます。

ルーターとしてファストパス動作する場合と同様に、 次の条件に該当するパケットはノーマルパスで動作します。

IPv4、IPv6パケットがファストパスで処理されるか否かは、ルーターの場合と 同様に次のコマンドの設定に従います。

ファストパスで処理されたパケットに関しては次の制限があります。

上記のいずれも、ファストパスでパケットが処理された場合だけの制限であるため、 パケットがノーマルパスで処理される場合にはこれらの機能は正しく働きます。 例えば、pass-logフィルタを利用していると、最初の1パケットだけは フローテーブルを作るためにノーマルパスで処理されるためログに記録されるが、 その後のパケットはファストパスで処理されるため 記録されなくなるといった 動作になります。

ルーター動作におけるファストパスについては関連文書を ご覧ください。

本機能において出力されるSYSLOGメッセージの一覧を以下に示します。 なお、出力メッセージには先頭に"[ブリッジインタフェース名]"という文字列が付加されます。

| レベル | 出力メッセージ | 意味 |

|---|---|---|

| INFO | link up | ブリッジインタフェースがアップ状態になった |

| INFO | link down | ブリッジインタフェースがダウン状態になった |

| DEBUG | suspicious learning MACアドレス(出力インタフェース名) | MACアドレスに対応した出力インタフェースがブリッジに収容されていない |

| BRIDGE_IF ... | ブリッジインタフェース名 |

| INTERFACE ... | LANインタフェース名 |

収容した実インタフェースにIPv4,IPv6アドレスを付与しては ならない。収容した実インタフェースのIPv6リンクローカルアドレスは 削除される。

収容するLANインタフェースのMTUはすべて同一の値でなければならない。

いずれかのブリッジインタフェースに収容した実インタフェース は、他のブリッジインタフェースに収容することはできない。

収容するインタフェースがスイッチングハブを持つインタフェース である場合、スイッチングハブのポート間で完結する通信は本機能 によるブリッジ動作ではなく、スイッチングハブLSI内部で処理される。

ブリッジインタフェースのリンク状態は収容したLANインタフェースの リンク状態に応じて変化する。いずれかの収容したインタフェースが アップ状態だった場合、ブリッジインタフェースはアップ状態になる。 すべてのインタフェースがダウン状態だった場合、ブリッジインタフェース もダウン状態になる。

ブリッジインタフェースのMACアドレスは、収容したLANインタフェース のうち、インタフェース番号がもっとも小さいインタフェースのアドレス を使用する。

| BRIDGE_IF ... | ブリッジインタフェース名 |

| SWITCH | |

|

ラーニングを行う場合、ブリッジインタフェースに収容した インタフェースでパケットを受信すると、そのパケットの始点MAC アドレスと受信インタフェースを学習してラーニングテーブルに登録する。

学習した情報はブリッジ処理が行われるときに参照され、パケットが不要な インタフェースに出力されることを抑制する。

ブリッジ処理においてラーニングテーブルを参照したとき、一致する エントリーが存在しなかった場合、受信インタフェースを除くすべての 収容インタフェースにパケットが出力される。これはリピーターと同様 の動作である。

| TIME | |

|

指定した時間内に、ある始点MACアドレスからパケットを受信しなかった場合は そのMACアドレスに関する学習した情報を消去する。

offを指定した場合には、学習した情報が自動的に消去されることはなくなる。

| BRIDGE_IF | ... ブリッジインタフェース名 |

| MAC_ADDRESS | ... MACアドレス |

| INTERFACE | ... LANインタフェース名 |

MAC_ADDRESSに指定したMACアドレスが宛先であるパケットは、INTERFACEで指定したインタフェースに出力されるようになる。 INTERFACEにはBRIDGE_IFに収容されたLANインタフェースを指定する。

INTERFACEで指定したLANインタフェースがBRIDGE_IFに収容されていない場合、登録した情報は無視される。

| BRIDGE_IF | ... ブリッジインタフェース名 |

| IP_ADDRESS | ... IPv4アドレス |

| MASK | |

|

|

| BROADCAST_IP | ... ブロードキャストIPアドレス |

| SWITCH | |

|

dhcpを指定すると、設定直後にDHCPクライアントとしてIPアドレスを取得する。 また、dhcpを指定している場合にno ip BRIDGE_IF addressを入力 すると、取得していたIPアドレスの開放メッセージをDHCPサーバに送る。

AutoIP機能を使うに設定し、ip BRIDGE_IF dhcp retry 設定で dhcpのretry回数が有限に設定してあると、dhcpでのアドレスの 割り当てが失敗した場合に自動的に169.254.0.0/16のアドレスが決定される。

| BRIDGE_IF | ... ブリッジインタフェース名 |

| IPV6_ADDRESS | ... IPv6アドレス |

| PREFIX_LEN | ... プレフィックス長 |

| BRIDGE_IF | ... ブリッジインタフェース名 |

| DIRECTION | |

|

|

| FILTER_LIST | ... フィルター番号の並び(1個〜128個) |

FILTER_LISTにはip filterコマンドのフィルター番号を指定する。

| BRIDGE_IF | ... ブリッジインタフェース名 |

| DIRECTION | |

|

|

| FILTER_LIST | ... フィルター番号の並び(1個〜128個) |

FILTER_LISTにはipv6 filterコマンドのフィルター番号を指定する。

# bridge member bridge1 lan1 lan2

# ip bridge1 address 192.168.100.1/24

# show status bridge1

BRIDGE1

リンク状態: UP

ブリッジ: LAN1 LAN2

イーサネットアドレス: 00:a0:de:01:02:03

送信パケット: 1 パケット(78 オクテット)

IPv4: 0 パケット

IPv6: 1 パケット

受信パケット: 243 パケット(18912 オクテット)

IPv4: 16 パケット

IPv6: 17 パケット

非IPパケット: 101 パケット

LAN1

説明:

イーサネットアドレス: 00:a0:de:01:02:03

動作モード設定: Type (Link status)

PORT1: Auto Negotiation (100BASE-TX Full Duplex)

PORT2: Auto Negotiation (Link Down)

PORT3: Auto Negotiation (Link Down)

PORT4: Auto Negotiation (Link Down)

最大パケット長(MTU): 1500 オクテット

プロミスキャスモード: ON

送信パケット: 856 パケット(676350 オクテット)

IPv4(全体/ファストパス): 727 パケット / 597 パケット

IPv6(全体/ファストパス): 11 パケット / 0 パケット

受信パケット: 570 パケット(85036 オクテット)

IPv4: 553 パケット

IPv6: 10 パケット

LAN2

説明:

イーサネットアドレス: 00:a0:de:01:02:04

動作モード設定: Auto Negotiation (100BASE-TX Full Duplex)

最大パケット長(MTU): 1500 オクテット

プロミスキャスモード: ON

送信パケット: 571 パケット(85114 オクテット)

IPv4(全体/ファストパス): 553 パケット / 449 パケット

IPv6(全体/ファストパス): 11 パケット / 0 パケット

受信パケット: 903 パケット(679446 オクテット)

IPv4: 727 パケット

IPv6: 10 パケット

#

# show bridge learning bridge1

カウント数: 4

MACアドレス インタフェース TTL(秒)

00:0a:de:11:03:01 LAN2 240

00:0a:de:11:02:01 LAN2 262

00:0a:de:11:01:02 LAN2 260

00:0a:de:11:01:01 LAN1 159

#

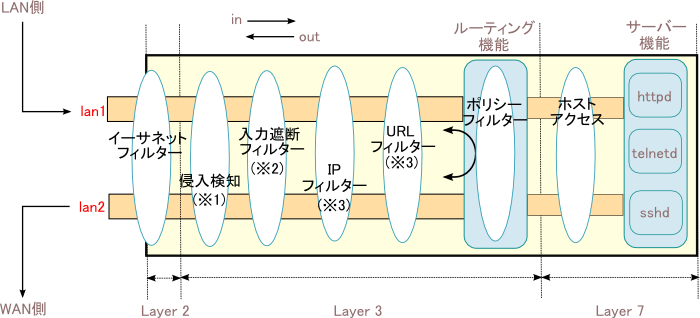

透過型ファイアウォールとして利用する場合と、ルーター型ファイアウォールと して利用する場合のフィルター動作の違いを説明します。

ルーター型で動作する場合、イーサネットフィルターのみがデータリンク層(L2) で適用されるようになります。それ以外のフィルターは下図のようにIP層(L3)より 上位で適用されます。

| [ルーター型動作におけるフィルターの概念図] |

|

|

※1 out方向(送信方向)では、侵入検知機能はポリシーフィルターの後に適用されます

※2 out方向(送信方向)では、入力遮断フィルターは適用されません。in方向(受信方向)でのみ適用されます

※3 out方向(送信方向)では、URLフィルターの前にIPフィルターが適用されます

|

また、自己宛てのパケットはIP層以降の処理においても受信時のインタフェース でそのまま送受信したものとして扱われます。例えば、上図でLAN側の lan1インタフェースで受信したパケットが自己宛てのパケットだった (宛先IPアドレスが自己のものだった)場合、フィルターはその受信インタフェース で適用されます。

ルーター型ファイアウォールとして利用するときに指定可能なインタフェース名と、 各フィルターの関係は次の表のようになります。

| ルーティング時に適用可能なフィルター | ||||||

|

イーサネットフィルター

ethernet IF filter

|

侵入検知機能

ip IF intrusion detection

|

入力遮断フィルター

ip IF inbound filter

ipv6 IF inbound filter |

URLフィルター

url IF filter

|

ポリシーフィルター

ip policy filter

ipv6 policy filter |

IPフィルター

ip IF secure filter

ipv6 IF secure filter |

|

| lanX | ○ | ○ | ○ | ○ | ○ | ○ |

| pp | × | ○ | ○ | ○ | ○ | ○ |

| tunnel | × | ○ | ○ | ○ | ○ | ○ |

| bridgeX | × | × | × | × | × | × |