WLX402 MAC認証機能

$Date: 2019/02/15 00:56:55 $

- 概要

- 注意事項

- ファームウェアリビジョン

- 用語定義

- 詳細

- コマンド

- 設定・操作方法

- 設定例

MAC認証機能は、無線接続を特定のステーション(無線端末)だけに限定するための機能です。WPA2-EAPなど主となる認証方式を使用しているネットワークにおいて、さらに接続するステーションを限定するための追加機能を提供します。例えば、PEAPで無線LANのユーザーを認証しているネットワークで、さらに無線LANに接続するステーションを限定する目的でMAC認証を使用することが考えられます。

ステーションのMACアドレスを基にRADIUSサーバーで認証し、許可されたMACアドレスのステーションだけを接続します。

同様の機能にはMACアドレスフィルタリング機能がありますが、MACアドレスフィルタリング機能は接続を許可するMACアドレスのリストを個々のAP上で分散して保持するのに対し、

本機能は同リストをRADIUSサーバーで集中的に保持する点が異なります。

接続を許可するステーションのリストをRADIUSサーバーで保持することにより、以下のメリットがあります。

- 接続を許可するステーションのリストをRADIUSサーバーで集中的に管理することができます。個々のAPにリストを配布する必要がありません。

- 外部RADIUSサーバーを用いることにより、ステーションのリストをWLX402の機器コンフィグとは分けて管理することができます。

- 無線サービスの提供を続けながら、無線接続を途切れさせることなくステーションのリストを更新することができます。

(MACアドレスフィルタリング機能の場合は、設定変更時に一時的に無線サービスが停止するタイミングがあります)。

- 一つのVAPでMAC認証機能とMACアドレスフィルタリング機能を同時に使用することはできません。

- RADIUSサーバーの認証結果は一定時間キャッシュに保持されます。したがってRADIUSサーバー側で認証情報を変更しても、それが認証動作に反映されるまで最長でキャッシュのライフタイム分だけの時間がかかります。RADIUSサーバー側の変更を認証結果に即時に反映したい場合は、キャッシュを使用しないように設定してください。

- 主となる認証方式がWPA-EAP/WPA2-EAPのVAPでMAC認証を使用する場合、WPAまたはWPA2-EAPではMAC認証と同じ形式のユーザー名を使用することはできません。

- MACアドレスは比較的容易に偽装可能なため、MAC認証単独ではセキュリティ効果としては期待できないことに留意する必要があります。

VAPのセキュリティはWPA2-EAPなど主となる認証方式で確保するようにお考えください。

WLX402では、以下のファームウェアで本機能をサポートしています。

RADIUS

認証に用いられるプロトコルです。WLX402では、WPA-EAP/WPA2-EAPとMAC認証で、ステーションまたはユーザーを認証するために利用します。

VAP

無線LAN上で複数の無線サービスを多重して利用するための機能です。それぞれのVAPごと個別に無線接続の設定を持ち、認証方式もそれぞれ異なる設定とすることができます。

主となる認証方式

VAPの基本的な認証方式です。WLX402ではオープン、共有、WPA2-PSK、WPA-PSK/WPA2-PSK、WPA2-EAP、WPA-EAP/WPA2-EAPのいずれかを選択します。

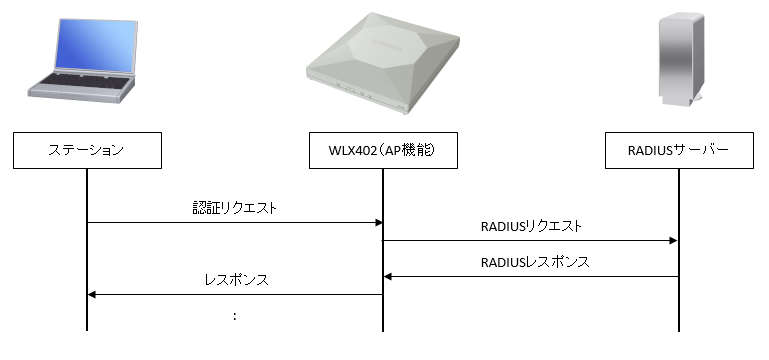

5.1 構成

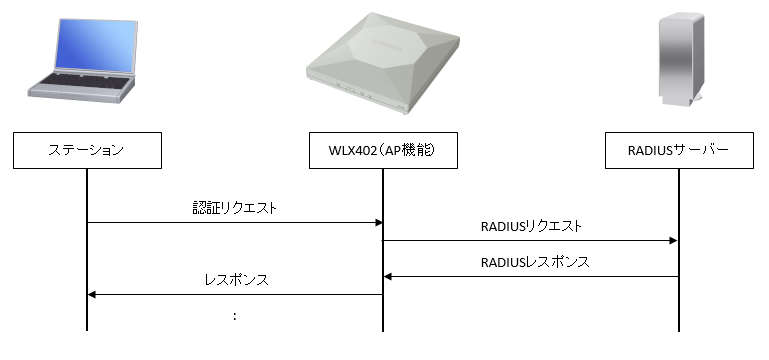

MAC認証機能を使用すると、ステーションから無線の認証リクエストを受信したタイミングで、WLX402のAP機能がRADIUSサーバーとの間で認証手順を実行します。

- RADIUSサーバーとして、内蔵または外部のRADIUSサーバーを使用することができます。

- RADIUSサーバーとAP機能の間で使用する認証方式はPAPです。外部のRADIUSサーバーを使用する場合は、外部RADIUSサーバーでPAPを利用可能である必要があります。

- 主となる認証方式がWPA-EAP/WPA2-EAPのVAPでMAC認証を使用する場合、認証に使用するRADIUSサーバーは両認証で共通となります。両認証でそれぞれ異なるRADIUSサーバーを指定することはできません。

- 一つのVAPでMAC認証機能とMACアドレスフィルタリング機能を同時に使用することはできません。

WLX402のAP機能がRADIUSサーバーへリクエストする認証方式はPAPであり、RADIUSサーバーはユーザー名とパスワードに基づいて認証を行います。

WLX402のAP機能がステーションのMACアドレスに基づき生成するユーザー名とパスワードは、設定に応じて以下の形式となります。

RADIUSサーバーには、以下の通りステーションのMACアドレスを16進数表記した文字列を、ユーザー名およびパスワードとして登録しておきます(ユーザー名とパスワードに同じ文字列を登録します)。

ユーザー名およびパスワードに使用する文字列は、WLX402の設定に応じて以下の形式となります。

例として、ステーションのMACアドレスを00-12-34-AB-CD-EFとしたとき。

| 設定値 |

ユーザー名およびパスワード |

認証方式 |

| 区切り文字 |

大文字/小文字 |

| なし (既定値) |

小文字 (既定値) |

001234abcdef |

PAP |

| 大文字 |

001234ABCDEF |

| :(コロン) |

小文字 (既定値) |

00:12:34:ab:cd:ef |

| 大文字 |

00:12:34:AB:CD:EF |

| −(ハイフン) |

小文字 (既定値) |

00-12-34-ab-cd-ef |

| 大文字 |

00-12-34-AB-CD-EF |

区切り文字には、ascii印刷可能文字であればコロンとハイフン以外の文字を設定することもできます。

内蔵のRADIUSサーバーを使用する場合

内蔵のRADIUSサーバーを使用する場合も、上記MACアドレス文字列をユーザー名およびパスワードとするユーザー情報を登録する必要があります。

当該ユーザーの認証方式には、「MAC認証 (PAP)」を設定してください。

ステーションにはMAC認証についての設定は必要ありません。

MAC認証では、WLX402とRADIUSサーバーの間でRADIUS認証が完結します。

RADIUS認証に使用するユーザー名とパスワードは、WLX402のAP機能がステーションのMACアドレスを基に生成します。

ステーションにはVAPの主となる認証方式についてのみ設定します。

RADIUSサーバーの認証結果は、認証の成功/失敗に関わらず一定時間キャッシュに保持します。キャッシュの有効期限内に同じステーションから再度認証要求があった場合は、RADIUSサーバーに認証をリクエストすることなく、キャッシュに保持されている以前の認証結果に従い動作します。キャッシュの有効期限は既定では30分です。

以上の仕組みにより、RADIUSサーバー側で認証情報を変更しても、それが認証動作に反映されるまで最長でキャッシュの有効期限分の時間がかかります。例えばRADIUSサーバー側で特定のステーションのMACアドレスを削除したとしても、そのステーションの認証成功がキャッシュに保持されていた場合は、最大で30分間は認証に成功し続けます。

RADIUSサーバーに加えた変更を認証結果に即時に反映したい場合は、キャッシュを使用しないよう設定してください。

- 個々のキャッシュの有効期限は、その認証結果がキャッシュされた時点の設定値に従います。キャッシュの有効期限を変更しても、その時点で既にキャッシュされていたエントリには反映されません。

- 認証時にキャッシュがヒットした場合でも、キャッシュの有効期限は延長されません。

5.5 主となる認証方式との組み合わせ

MAC認証は、以下の主となる認証方式と併せて使用します。認証の順番は、まずMACアドレス認証が実行され、その後以下の認証が実行されます。

- 「WPA2-PSK」または「WPA-PSK/WPA2-PSK」

- 「WPA2-EAP」または「WPA-EAP/WPA2-EAP」

- 共有

- オープン

VAPの認証方式としてMAC認証だけを使用したい場合は、主となる認証方式にオープン認証を設定してください。ただしMACアドレスは比較的容易に偽装可能なため、MAC認証だけではネットワークに侵入される懸念があることにご留意ください。

5.6 MAC認証と併用するWPA-EAP/WPA2-EAPのユーザー名

主となる認証方式がWPA-EAP/WPA2-EAPのVAPでMAC認証を使用する場合、そのVAPのWPA-EAP/WPA2-EAPでは、MAC認証のユーザー名と同じ形式のユーザー名を使用することはできません。

例えばMAC認証の設定が「小文字」「区切り文字 -(ハイフン)」だった場合、"00-12-34-ab-cd-ef"や"00-aa-bb-cc-dd-ee"など、MAC認証のユーザー名の形式にあてはまる文字列はすべて、WPA-EAP/WPA2-EAPで使用することはできません。

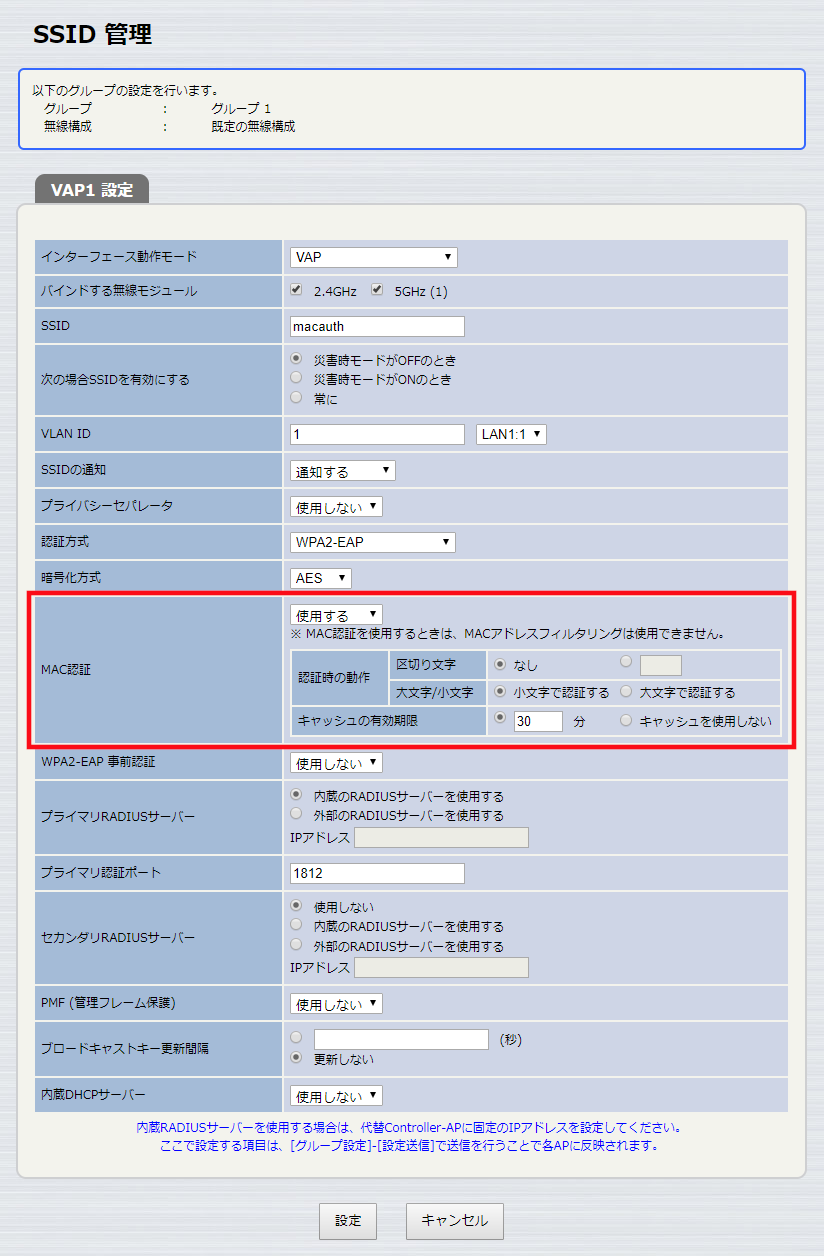

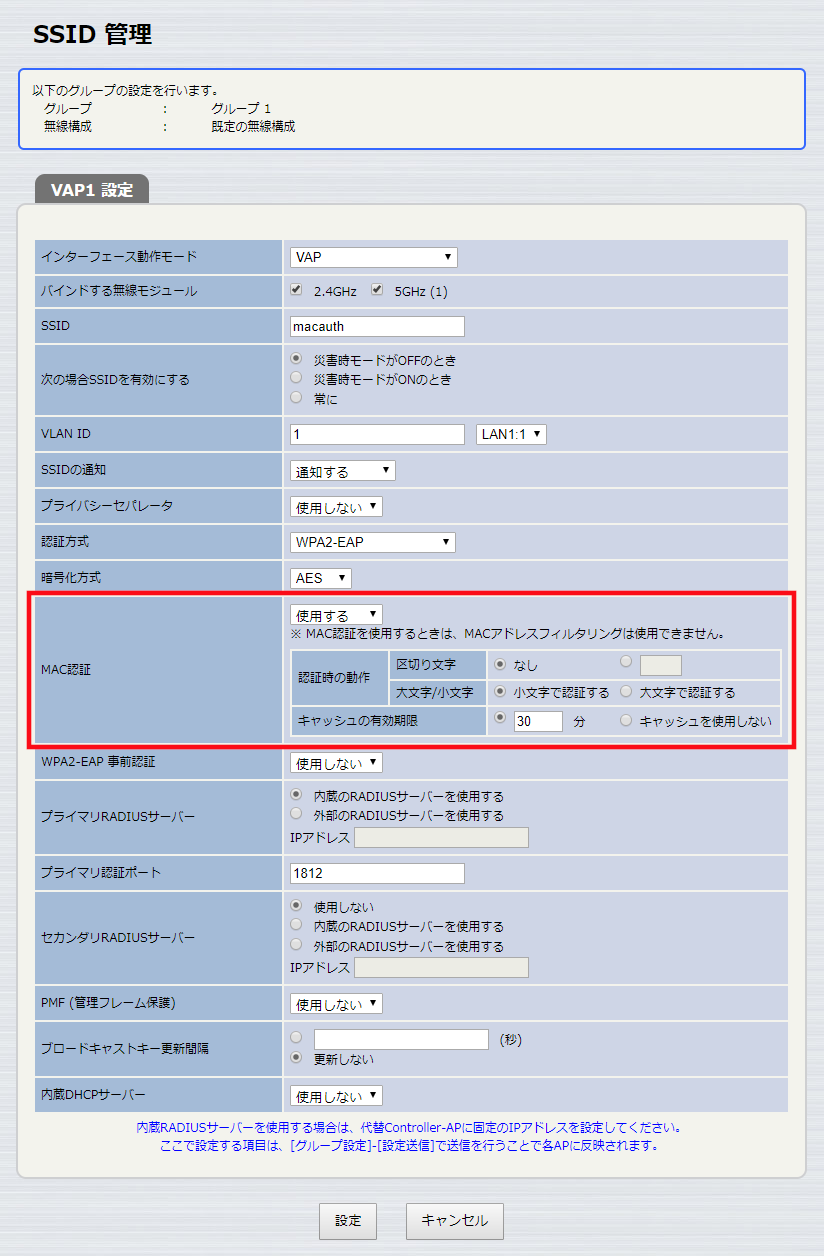

MAC認証機能を使用する場合は、VAP設定の「MAC認証」で「使用する」を選択します

(MAC認証を使用する設定とすると、MACアドレスフィルタリングに関する設定項目は設定できなくなります)。

- 「区切り文字」と「大文字対応」で、RADIUS認証時にWLX402のAP機能が生成する認証リクエストのユーザー名とパスワード文字列の形式を設定します。

詳しくは5.2 RADIUSサーバーの設定を参照してください。

- 「キャッシュの有効期限」で、RADIUSサーバーの認証結果を保持するキャッシュについて設定します。

5.4 キャッシュを参照してください。

(1) 認証方式に「WPA2-EAP」または「WPA-EAP/WPA2-EAP」を使用するとき

MAC認証をWPA-EAP/WPA2-EAPと同時に使用する場合、使用するRADIUSサーバーは両認証で共通となります。

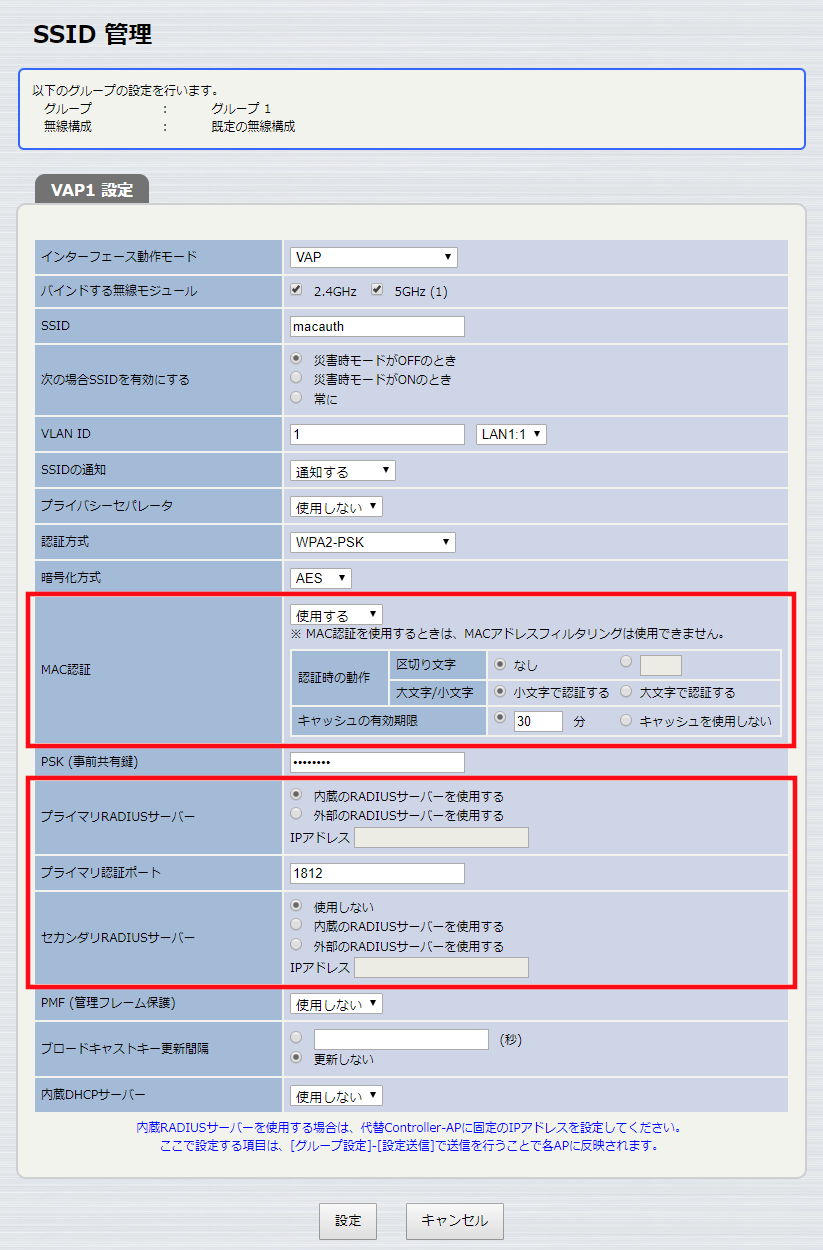

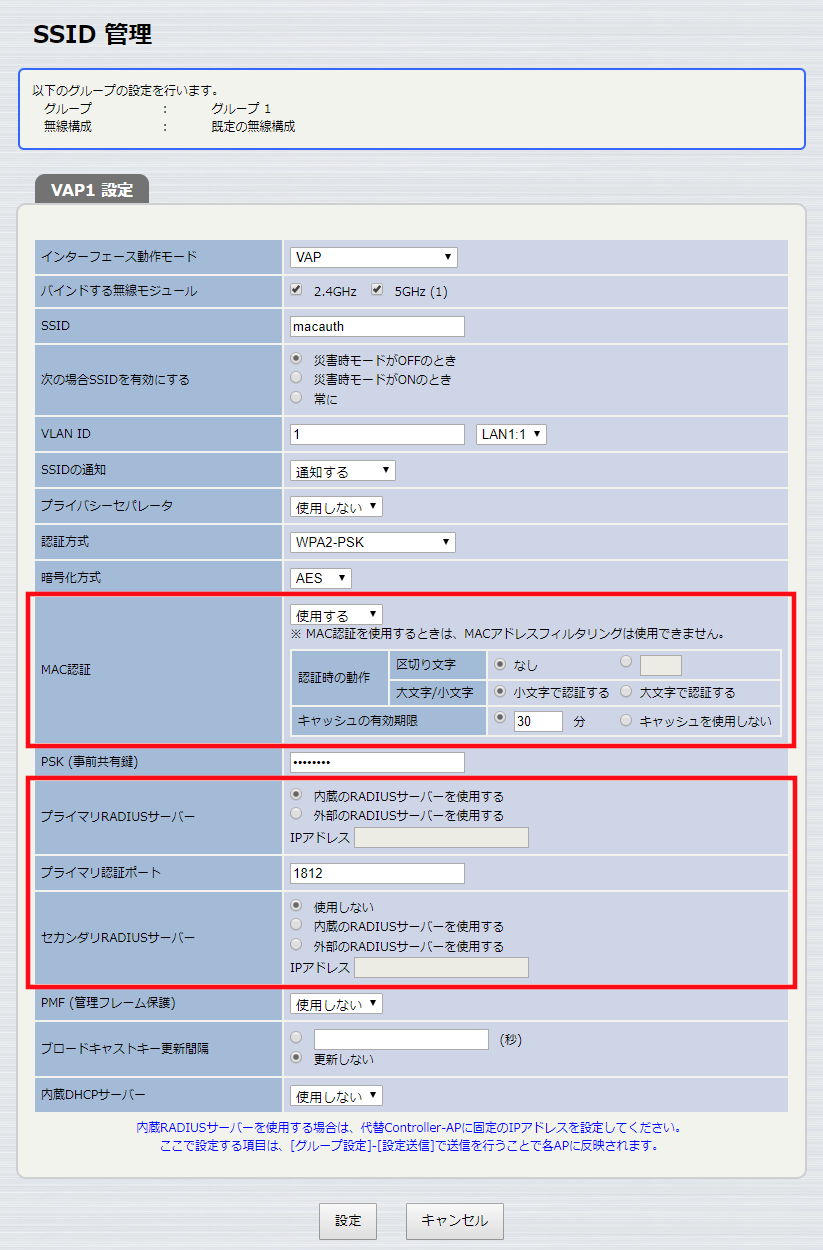

(2) 認証方式に「WPA2-EAP」または「WPA-EAP/WPA2-EAP」以外を使用するとき

(3) 設定送信

上記VAP設定を含むグループ設定が全て完了した後に、グループ設定を反映させるために設定送信を行います。

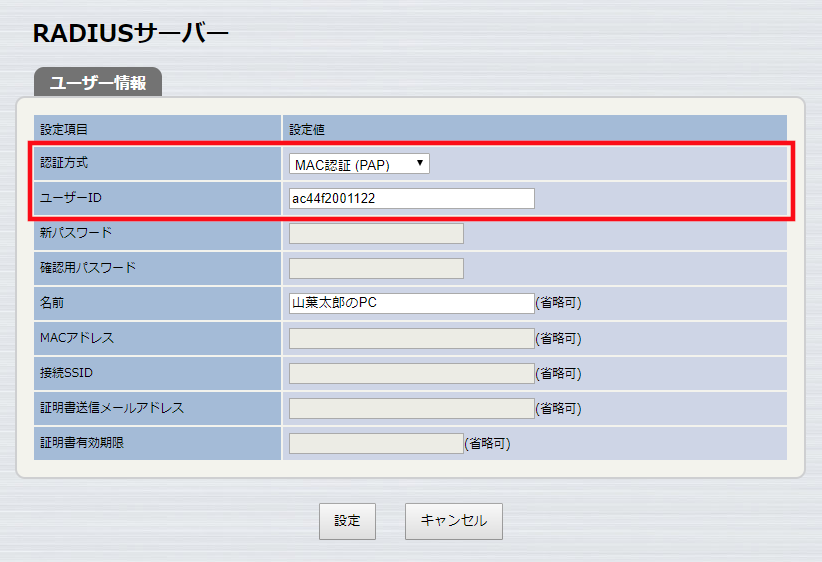

MAC認証の認証サーバーとして内蔵のRADIUSサーバー機能を使用することができます。

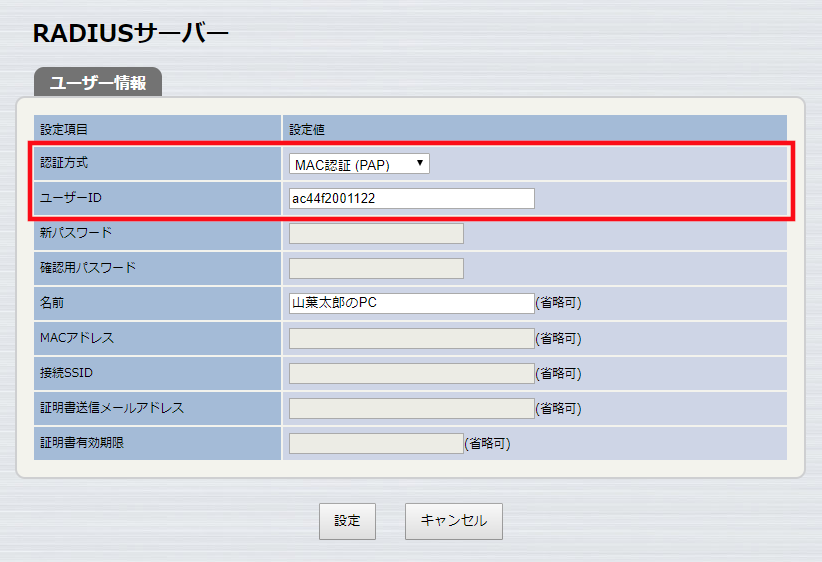

認証するMACアドレスは、[拡張機能]-[RADIUSサーバー]の「ユーザー情報管理」画面で以下の通りユーザーを追加して登録します。

- 「認証方式」欄で「MAC認証(PAP)」を選択します。

- 「ユーザーID」欄には、接続を許可したいステーションのMACアドレスを、VAP設定の区切り文字と大文字/小文字の設定に従って表記した文字列を入力します。

- 「認証方式」欄で「MACアドレス」を選択すると、「新パスワード」および「確認用パスワード」欄は入力できません。

パスワードには「ユーザーID」欄に入力したのと同じ文字列が自動的に設定されます。

- 「MACアドレス」欄および「接続SSID」欄も入力できません。

MAC認証時は、PEAPやEAP-TLS認証時とは違い、RADIUSサーバー機能で接続SSIDを制限することはできません。

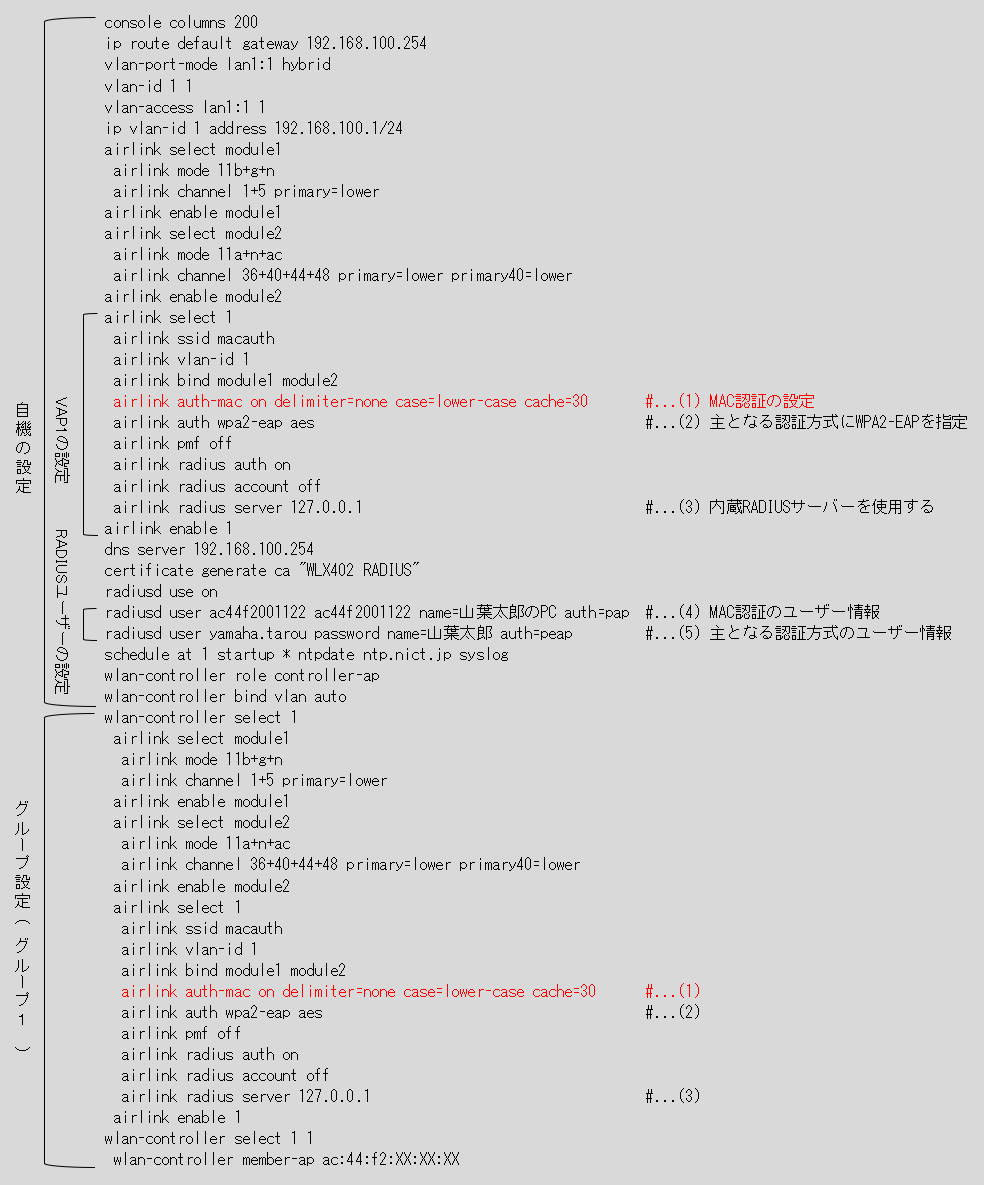

テキストはこちら。

[解説]

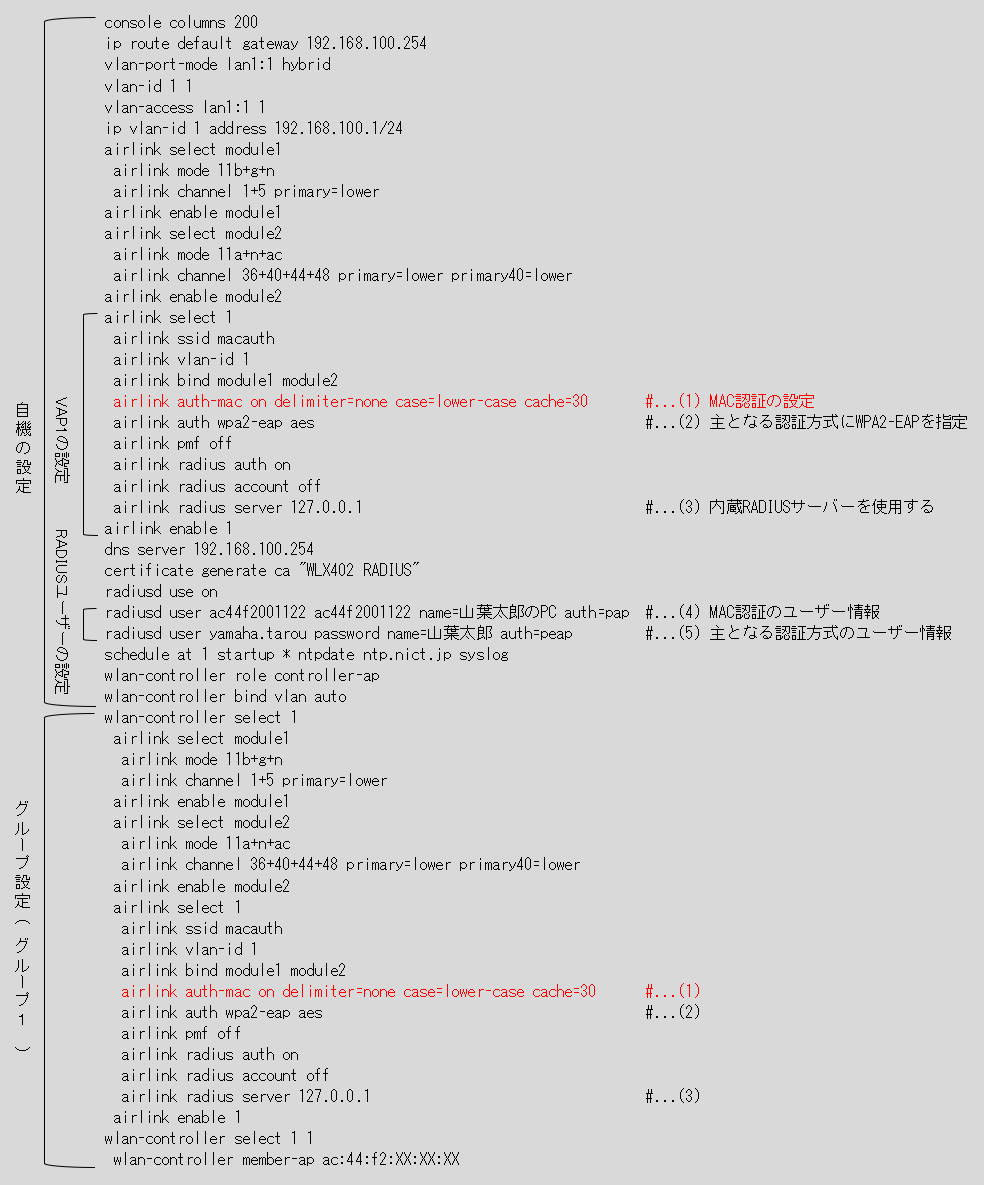

主となる認証方式がWPA2-EAPのVAPでMAC認証を使用するときの設定例です。RADIUSサーバーには内蔵のRADIUSサーバーを使用します。

PEAPで無線LANのユーザー(yamaha.tarou)を認証し、さらに接続するステーションのMACアドレスをAC-44-F2-00-11-22に限定します。

- MAC認証を「使用する」よう設定します。RADIUSユーザー名およびパスワードは「小文字」で区切り文字「なし」、キャッシュは「使用しない」設定です。

- 主となる認証方式としてWPA2-EAPを指定します。

- RADIUSサーバーとして内蔵のRADIUSサーバーを指定します。WPA2-EAPとMAC認証は同じRADIUSサーバーを使用します

(それぞれ異なるRADIUSサーバーを使用するようには設定できません)。

- MAC認証用のユーザー情報です。

- PEAP用のユーザー情報です。

[EOF]