中文 / 日本語

SGX808 IPsec 外部仕様書

$Date: 2015/02/04 09:57:25 $

1. 概要

本ドキュメントは、SGX808のIPsec機能について記述したものです。

2. 制約条件

本機能において、以下の制約条件を設けています。

IKE(Internet Key Exchange)はVersion 1のみ対応します。

IKEが用いるグループはmodp1024のみ対応します。

initiatorとしてのみ動作します。

トンネルモードのみ対応します。

3. 対応機種とファームウェアリビジョン

SGX808では、以下のファームウェアでIPsec機能を利用できます。

機種

ファームウェア

変更点

SGX808

Rev.1.00.03以降

-

Rev.1.00.08以降

・2つのセッションを張れるようにしました。

4. 詳細

IPsec機能はWeb設定画面のNetworkタブ内の[网络设置]-[IPsec]のページで設定します。

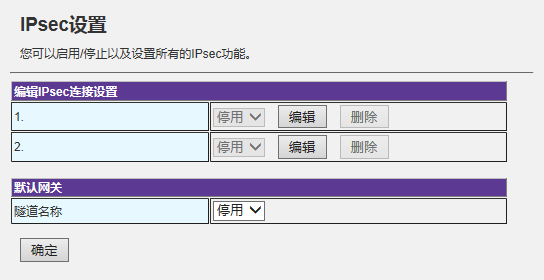

4.1. IPsec の有効と無効

编辑IPsec连接设置(Edit IPsec connection settings)

個々の接続情報について"启用"/"停用"を設定することができます。

默认网关(Default Gateway)

プルダウンメニューからトンネル名を選択することで、デフォルト経路となるトンネルを設定します。

编辑(Edit)ボタン

個々の接続情報設定画面に遷移します。

删除(Delete)ボタン

個々の接続情報を削除します。

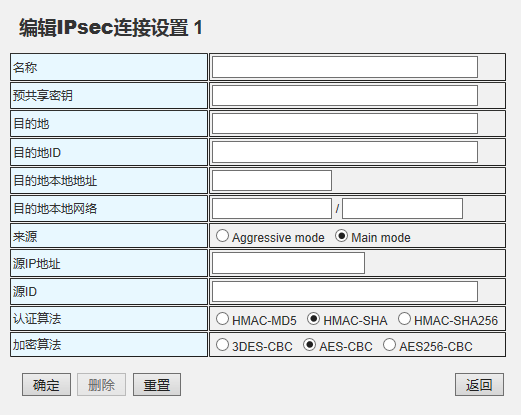

4.2. 接続情報設定

2箇所の接続先に対して、それぞれ以下の情報を設定することができます。

名称(Name)

IPsecセッションの名称を設定します。省略不可です。

'"'(ダブルコーテーション)、'='(イコール)、'#'(シャープ)、' '(空白)

预共享密钥(Pre-Shared-Key)

IPsecでは、鍵交換プロトコルIKE(Internet Key Exchange)を使用します。省略不可です。

目的地(Destination)

相手先の情報(IPアドレスまたはFQDN)を入力します。省略不可です。

'"'(ダブルコーテーション)、'='(イコール)、'#'(シャープ)、' '(空白)

目的地ID(Destination ID)

相手先に設定されているIDを設定します。省略可能です。

'"'(ダブルコーテーション)、'='(イコール)、'#'(シャープ)、' '(空白)

目的地本地地址(Destination Local IP Address)

相手先に設定されているローカル側のIPアドレスを設定します。省略不可です。

目的地本地网络(Destination Local Network)

相手先に設定されているローカル側のネットワークアドレスとサブネットマスクアドレスを設定します。省略不可です。

来源(Source)

接続モードを選択します。

源IP地址(Source IP Address)

本機のWAN側のIPアドレスを設定します。省略不可です。

源ID(Source ID)

IKEのフェーズ2で使用する自分側のIDを設定します。省略不可です。

以下の文字は使用禁止です。

'"'(ダブルコーテーション)、'='(イコール)、'#'(シャープ)、' '(空白)

认证算法(Authentication Algorithm)

認証アルゴリズムを以下の3つから選択します。

加密算法(Encryption Algorithm)

暗号アルゴリズムを以下の3つから選択します。

"确定"ボタン

設定した情報を記憶し、前の画面に戻ります。4.1. IPsec の有効と無効 )が"启用"であった場合には設定内容に従い動作を開始します。"停用"と設定していた場合には、設定内容を記憶しますが、動作を開始しません。

"删除"ボタン

設定した情報を削除し、前の画面に戻ります。

"重置"ボタン

入力途中の設定情報を"确定"ボタンを押す前の状態に戻します。

"返回"ボタン

前の画面に戻ります。入力途中の情報は破棄します。

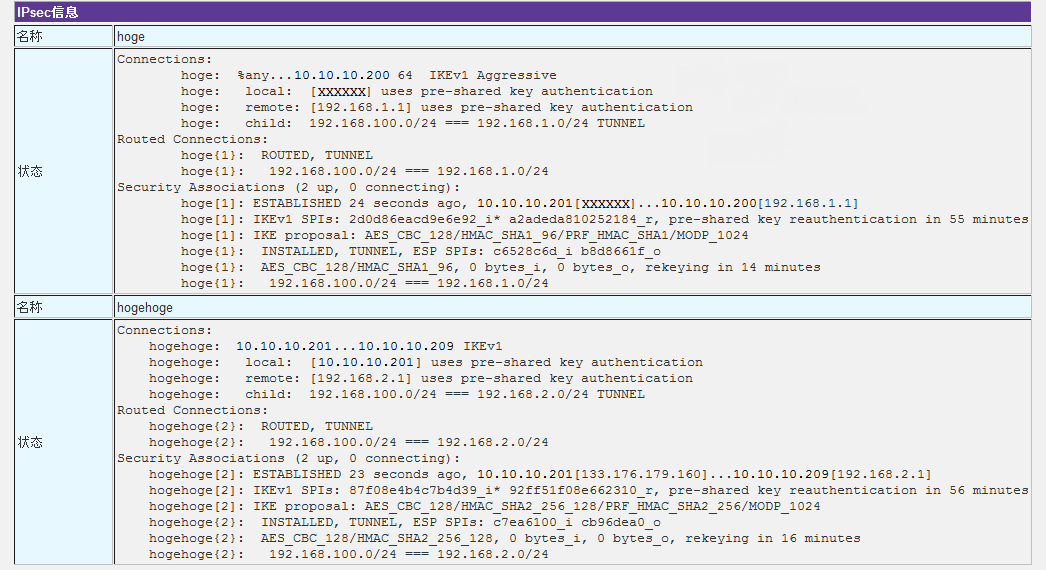

4.3. 状態参照

Web設定画面の[系统管理]-[状态]のページで、接続状態を確認することができます。

5. 設定例

対向先としてRTX1200を使用した場合の設定例を以下の構成例で説明します。

5.1. Main mode

構成例

10.0.0.0/24

---+--------------------------------------+----

|.100 |.200

[SGX808] [RTX1200]

|.1 192.168.100.0/24 |.1 192.168.200.0/24

---+-----+------------- ----+-----+-------------

| |

[PC1] [PC2]

SGX808

LAN側アドレス:192.168.100.1

WAN側アドレス:10.0.0.100

RTX1200

LAN側アドレス:192.168.200.1

WAN側アドレス:10.0.0.200

ルーター側の設定例

-----------

ip route 192.168.100.0/24 gateway tunnel 1

ip lan1 address 192.168.200.1/24 ...(*4)

ip lan2 address 10.0.0.200/24 ...(*2)

ip lan2 nat descriptor 1

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac ...(*5)

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.1 ...(*3)

ipsec ike backward-compatibility 1 2

ipsec ike pre-shared-key 1 text test ...(*1)

ipsec ike remote address 1 10.0.0.100

ipsec ike send info 1 off

tunnel enable 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.200.1 udp 500

nat descriptor masquerade static 1 2 192.168.200.1 esp

-----------

ip route 192.168.100.0/24 gateway tunnel 1

相手側LANとの通信にIPsecを用いるため、その経路をトンネルルートに設定します。

ip lan1 address 192.168.200.1/24

LAN1,LAN2に固定アドレスを設定します。

ip lan2 nat descriptor 1

LAN2インタフェースにNATマスカレードを設定します。

ipsec tunnel 1

IPsec定義の適用と自動鍵交換を行うように設定します。

ipsec sa policy 1 1 esp aes-cbc sha-hmac

相手側のセキュリティ・ゲートウェイに対するSAのポリシーを設定します。

ipsec ike local address 1 192.168.200.1

local addressとidにはLAN1側のアドレスを、remote addressには相手側のWAN側のアドレスを設定します。

ipsec ike backward-compatibility 1 2

IKEv1鍵交換タイプを2(新リリース)に設定します。

ipsec ike send info 1 off

IKEの情報ペイロードを送信しないように設定します。

SGX808側の設定例

名称(Name):

適当な名称を設定します。

预共享密钥(Pre-Shared-Key):

対向側の設定と同じPre-Shared-Keyを設定します。(ルーター側の設定例(*1))

目的地(Destination):

相手先のアドレスを設定します。(ルーター側の設定例(*2))

目的地ID(Destination ID):

相手先のIDを設定します。(ルーター側の設定例(*3))

目的地本地地址(Destination Local IP Address):

相手先のローカル側のIPアドレスを設定します。(ルーター側の設定例(*4))

目的地本地网络(Destination Local Network):

相手先のローカル側のネットワークアドレスとサブネットマスクアドレスを設定します。

来源(Source):

"Main mode"を選択します。

源IP地址(Source IP Address):

WAN側のIPアドレスを設定します。

源ID(Source ID):

設定の必要はありません。

认证算法(Authentication Algorithm):

対向側で設定されたアルゴリズムに従います。(ルーター側の設定例(*5))

加密算法(Encryption Algorithm):

対向側で設定されたアルゴリズムに従う。(ルーター側の設定例(*5))

5.2. aggressive mode

構成例

10.0.0.0/24

---+--------------------------------------+----

| |.200

[SGX808] [RTX1200]

|.1 192.168.100.0/24 |.1 192.168.200.0/24

---+-----+------------- ----+-----+-------------

| |

[PC1] [PC2]

SGX808

LAN側アドレス:192.168.100.1

WAN側アドレス:不定

RTX1200

LAN側アドレス:192.168.200.1

WAN側アドレス:10.0.0.200

ルーター側の設定例

-----------

ip route 192.168.100.0/24 gateway tunnel 1

ip lan1 address 192.168.200.1/24 ...(*4)

ip lan2 address 10.0.0.200/24 ...(*2)

ip lan2 nat descriptor 1

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac ...(*5)

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.1 ...(*3)

ipsec ike backward-compatibility 1 2

ipsec ike payload type 1 3

ipsec ike pre-shared-key 1 text test ...(*1)

ipsec ike remote address 1 any

ipsec ike remote name 1 XXXXXX key-id ...(*6)

ipsec ike send info 1 off

tunnel enable 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 primary

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.200.1 udp 500

nat descriptor masquerade static 1 2 192.168.200.1 esp

-----------

ip route 192.168.100.0/24 gateway tunnel 1

相手側LANとの通信にIPsecを用いるため、その経路をトンネルルートに設定します。

ip lan1 address 192.168.200.1/24

LAN1,LAN2に固定アドレスを設定します。

ip lan2 nat descriptor 1

LAN2インタフェースにNATマスカレードを設定します。

ipsec tunnel 1

IPsec定義の適用と自動鍵交換を行うように設定します。

ipsec sa policy 1 1 esp aes-cbc sha-hmac

相手側のセキュリティ・ゲートウェイに対するSAのポリシーを設定します。

ipsec ike backward-compatibility 1 2

IKEv1鍵交換タイプを2(新リリース)に設定します。

ipsec ike payload type 1 3

payloadのタイプを3(初期ベクトル(Ⅳ)の生成方法を一部の実装に合わせる)に設定します。

ipsec ike local address 1 192.168.200.1

local addressとidにはLAN1側のアドレスを設定します。

ipsec ike send info 1 off

IKEの情報ペイロードを送信しないように設定します。

SGX808側の設定例

名称(Name):

適当な名称を設定します。

预共享密钥(Pre-Shared-Key):

対向側の設定と同じPre-Shared-Seyを設定します。(ルーター側の設定例(*1))

目的地(Destination):

相手先のアドレスを設定します。(ルーター側の設定例(*2))

目的地ID(Destination ID):

相手先のIDを設定します。(ルーター側の設定例(*3))

目的地本地地址(Destination Local IP Address):

相手先のローカル側のIPアドレスを設定します。(ルーター側の設定例(*4))

目的地本地网络(Destination Local Network):

相手先のローカル側のネットワークアドレスとサブネットマスクアドレスを設定します。

来源(Source):

"Aggressive mode"を選択します。

源IP地址(Source IP Address):

"Aggressive mode"なので、設定できません。

源ID(Source ID):

対向側と同じkey-idを設定します。(ルーター側の設定例(*6))

认证算法(Authentication Algorithm):

対向側で設定されたアルゴリズムに従います。(ルーター側の設定例(*5))

加密算法(Encryption Algorithm):

対向側で設定されたアルゴリズムに従う。(ルーター側の設定例(*5))

5.3. aggressive mode(on PPPoE)

対向側もPPPoEの設定を必要とした場合の例を示します。

構成例

===+================<Internet>============+===

| |

[SGX808] [RTX1200]

|.1 192.168.100.0/24 |.1 192.168.200.0/24

---+-----+------------- ----+-----+-------------

| |

[PC1] [PC2]

SGX808

LAN側アドレス:192.168.100.1

WAN側アドレス:不定

RTX1200

LAN側アドレス:192.168.200.1

WAN側アドレス:不定

ルーター側の設定例

IPsecの設定にPPPoEの設定を追加します。

-----------

ip route default gateway pp 1

ip route 192.168.100.0/24 gateway tunnel 1

ip lan1 address 192.168.200.1/24 ...(*4)

pp select 1

pppoe use lan2

pp auth accept pap chap

pp auth myname [userID] [PASS]

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp nat descriptor 1

netvolante-dns hostname host pp 1 xxx.yyy.netvolante.jp ...(*2)

pp enable 1

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac ...(*5)

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.1 ...(*3)

ipsec ike backward-compatibility 1 2

ipsec ike payload type 1 3

ipsec ike pre-shared-key 1 text test ...(*1)

ipsec ike remote address 1 any

ipsec ike remote name 1 XXXXXX key-id ...(*6)

ipsec ike send info 1 off

tunnel enable 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 ipcp

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.200.1 udp 500

nat descriptor masquerade static 1 2 192.168.200.1 esp

-----------

ip route default gateway pp 1

デフォルト経路と、相手側LANとの通信にIPsecを用いるためのトンネルルートを設定します。

ip lan1 address 192.168.200.1/24

LAN1に固定アドレスを設定します。

pp select 1

PPPoEを設定します。ホストネームも登録します。

ip pp nat descriptor 1

ppインタフェースにNATマスカレードを設定します。

ipsec tunnel 1

IPsec定義の適用と自動鍵交換を行うように設定します。

ipsec sa policy 1 1 esp aes-cbc sha-hmac

相手側のセキュリティ・ゲートウェイに対するSAのポリシーを設定します。

ipsec ike backward-compatibility 1 2

IKEv1鍵交換タイプを2(新リリース)に設定します。

ipsec ike payload type 1 3

payloadのタイプを3(初期ベクトル(Ⅳ)の生成方法を一部の実装に合わせる)に設定します。

ipsec ike local address 1 192.168.200.1

local addressとidにはLAN1側のアドレスを設定します。

ipsec ike send info 1 off

IKEの情報ペイロードを送信しないように設定します。

SGX808側の設定例

PPPoEの設定は省略します。IPsecの設定はaggressive modeの場合の設定とほぼ同じです。

名称(Name):

適当な名称を設定します。

预共享密钥(Pre-Shared-Key):

対向側の設定と同じPre-Shared-Keyを設定します。(ルーター側の設定例(*1))

目的地(Destination):

相手先のホストネームを設定します。(ルーター側の設定例(*2))

目的地ID(Destination ID):

相手先のIDを設定します。(ルーター側の設定例(*3))

目的地本地地址(Destination Local IP Address):

相手先のローカル側のIPアドレスを設定します。(ルーター側の設定例(*4))

目的地本地网络(Destination Local Network):

相手先のローカル側のネットワークアドレスとサブネットマスクアドレスを設定します。

来源(Source):

"Aggressive mode"を選択します。

源IP地址(Source IP Address):

"Aggressive mode"なので、設定できません。

源ID(Source ID):

対向側と同じkey-idを設定します。(ルーター側の設定例(*6))

认证算法(Authentication Algorithm):

対向側で設定されたアルゴリズムに従います。(ルーター側の設定例(*5))

加密算法(Encryption Algorithm):

対向側で設定されたアルゴリズムに従う。(ルーター側の設定例(*5))

5.4. NAT Traversal

NAT Traversalによる2台のSGX808とのIPsec接続例を示します。

構成例

=====+=============<Internet>===========+===

| |

[RTX1200_1] [RTX1200_2]

|.1 192.168.10.0/24 |.1 192.168.200.0/24

----+-----+--------------- ----+-----+---------------

| | |

| [SGX808_2] [PC3]

| |.1 192.168.101.0/24

| ---+----+----------------

| |

| [PC2]

|

[SGX808_1]

|.1 192.168.100.0/24

---+----+----------------

|

[PC1]

SGX808_1 LAN側アドレス:192.168.100.1

WAN側アドレス:不定(DHCPにてRTX1200_1から付与)

SGX808_2

LAN側アドレス:192.168.101.1

WAN側アドレス:不定(DHCPにてRTX1200_1から付与)

RTX1200_1

LAN側アドレス:192.168.10.1

WAN側アドレス:不定(PPPoEサーバーから付与)

RTX1200_2

LAN側アドレス:192.168.200.1

WAN側アドレス:不定

ルーター側の設定例

5.3の例に対し、NAT Traversalの設定を追加します。

-----------

ip route default gateway pp 1

ip route 192.168.100.0/24 gateway tunnel 1

ip route 192.168.101.0/24 gateway tunnel 2

ip lan1 address 192.168.1.1/24

pp select 1

pppoe use lan2

pp auth accept pap chap

pp auth myname [userID] [PASS]

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp nat descriptor 1

netvolante-dns hostname host pp 1 xxx.yyy.netvolante.jp

pp enable 1

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike local address 1 192.168.200.1

ipsec ike local id 1 192.168.200.1

ipsec ike backward-compatibility 1 2

ipsec ike nat-traversal 1 on

ipsec ike payload type 1 3

ipsec ike pre-shared-key 1 text test

ipsec ike remote address 1 any

ipsec ike remote name 1 XXXXXX1 key-id

ipsec ike send info 1 off

tunnel enable 1

tunnel select 2

ipsec tunnel 2

ipsec sa policy 2 2 esp aes-cbc sha-hmac

ipsec ike local address 2 192.168.200.1

ipsec ike local id 2 192.168.200.1

ipsec ike backward-compatibility 2 2

ipsec ike nat-traversal 2 on

ipsec ike payload type 2 3

ipsec ike pre-shared-key 2 text test2

ipsec ike remote address 2 any

ipsec ike remote name 2 XXXXXX2 key-id

ipsec ike send info 2 off

tunnel enable 2

nat descriptor type 1 masquerade

nat descriptor address outer 1 ipcp

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.200.1 udp 500

nat descriptor masquerade static 1 2 192.168.200.1 esp

nat descriptor masquerade static 1 3 192.168.200.1 udp 4500

-----------

ip route default gateway pp 1

デフォルト経路と、相手側LANとの通信にIPsecを用いるためのトンネルルートを設定します。

ip lan1 address 192.168.200.1/24

LAN1に固定アドレスを設定します。

pp select 1

PPPoEを設定します。ホストネームも登録します。

ip pp nat descriptor 1

ppインタフェースにNATマスカレードを設定します。

ipsec tunnel 1

2箇所に対するIPsec定義の適用と自動鍵交換を行うように設定します。

ipsec sa policy 1 1 esp aes-cbc sha-hmac

相手側のセキュリティ・ゲートウェイに対するSAのポリシーを設定します。

ipsec ike backward-compatibility 1 2

IKEv1鍵交換タイプを2(新リリース)に設定します。

ipsec ike nat-traversal 1 on

IPsec NAT Traversalを利用するために設定します。

ipsec ike payload type 1 3

payloadのタイプを3(初期ベクトル(Ⅳ)の生成方法を一部の実装に合わせる)に設定します。

ipsec ike local address 1 192.168.200.1

local addressとidにはLAN1側のアドレスを設定します。

ipsec ike send info 1 off

IKEの情報ペイロードを送信しないように設定します。

RTX1200_1の設定

特別な設定をする必要はありません。

SGX808の設定

NAT Traversalに対して特別な設定は必要ありません。

6. 補足

6.1. Rekey

rekeyのインターバルは以下のような計算式となっています。

rekeytime = lifetime - (margintime + random(0, margintime * rekeyfuzz))

rekeytime : rekeyインターバル

lifetime : IPsec SAの寿命(20分)

margintime : マージン(3分)

rekeyfuzz : 100%

計算に要する各値は変更不可です。つまりrekeyインターバルは14~17分となります。

6.2. keepalive

対向側としてヤマハ製のルーターを使用する場合で、keepalive機能を設定する場合に使用できるkeepalive方式はICMP Echoのみです。

Yamaha Corporation. All right resereved.

[EOF]