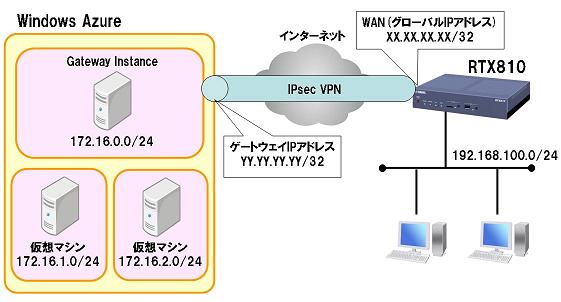

ヤマハルーターをMicrosoft Azureの仮想ネットワークに接続するための設定例です。

検証の環境は次の通りです。

※本ページに記載する内容は弊社での接続検証結果であり、Microsoft Azureの仮想ネットワークとの接続を保証するものではありません。

※Microsoft Azureに関する情報および設定方法については、Microsoft社にご確認ください。

RTX810とMicrosoft Azureの間でIPsec VPNを構築し、RTX810側のローカルネットワークからMicrosoft Azure上の仮想マシンにアクセスします。

IPsec VPNでは、下記パラメータを使用します。

【IKEフェーズ1 (ISAKMP SAのネゴシエーション)】

| 認証方式 | 事前共有鍵(pre-shared-key) |

| 事前共有鍵(pre-shared-key) | (Microsoft Azureで作成された共有キー) |

| DHグループ | 1024-bit MODP Group |

| 暗号化アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| ISAKMP SAの有効期限 | 28800秒 (8時間) |

| NATトラバーサル | 有効 |

| IKEキープアライブ | 使用しない |

【IKEフェーズ2 (IPsec SAのネゴシエーション)】

| SAモード | トンネルモード |

| セキュリティプロトコル | ESP (暗号化+認証) |

| 暗号化アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| IPsec SAの有効期限 | 3600秒 (1時間) |

【経路設定】 ip route default gateway pp 1 ip route 172.16.0.0/16 gateway tunnel 1 【LAN設定】 ip lan1 address 192.168.100.1/24 【プロバイダとの接続設定】 pp select 1 pp always-on on pppoe use lan2 pp auth accept (認証方式) pp auth myname (ユーザ名) (パスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 1042 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 【IPsec VPN設定】 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes256-cbc sha256-hmac anti-replay-check=off ipsec ike duration ipsec-sa 1 3600 ipsec ike encryption 1 aes256-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha256 ipsec ike keepalive log 1 off ipsec ike local address 1 192.168.100.1 ipsec ike local id 1 192.168.100.1 ipsec ike nat-traversal 1 on ipsec ike backward-compatibility 1 2 ipsec ike pre-shared-key 1 text (Microsoft Azureで作成された共有キー) ipsec ike remote address 1 (Microsoft AzureのゲートウェイIPアドレス) ipsec ike remote id 1 172.16.0.1 ip tunnel tcp mss limit 1350 tunnel enable 1 ipsec auto refresh on 【フィルタ設定】 ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.100.0/24 * ip filter 1030 pass * 192.168.100.0/24 icmp ip filter 1040 pass (Microsoft AzureのゲートウェイIPアドレス) * udp * 500 ip filter 1041 pass (Microsoft AzureのゲートウェイIPアドレス) * esp ip filter 1042 pass (Microsoft AzureのゲートウェイIPアドレス) * udp * 4500 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * netmeeting ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp 【NAT設定】 nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.100.1 udp 500 nat descriptor masquerade static 1 2 192.168.100.1 esp nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 【DHCP設定】 dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 【DNS設定】 dns server pp 1 dns private address spoof on |

IPsec VPNが確立しているかどうかを確認します。

"show ipsec sa", "show status tunnel" コマンドの出力が以下のようであれば、Microsoft AzureとのIPsec VPNは確立しています。

【show ipsec saコマンドの実行例】

# show ipsec sa Total: isakmp:1 send:1 recv:1 sa sgw isakmp connection dir life[s] remote-id ----------------------------------------------------------------------------- 1 1 - isakmp - 28772 (Microsoft AzureのゲートウェイIPアドレス) 2 1 1 tun[001]esp send 3572 (Microsoft AzureのゲートウェイIPアドレス) 3 1 1 tun[001]esp recv 3572 (Microsoft AzureのゲートウェイIPアドレス) |

【show status tunnelコマンドの実行例】

# show status tunnel 1

TUNNEL[1]

説明:

インタフェースの種類: IPsec

トンネルインタフェースは接続されています

開始: 2013/06/03 17:54:47

通信時間: 15時間30分14秒

受信: (IPv4) 930 パケット [29760 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 929 パケット [85468 オクテット]

(IPv6) 0 パケット [0 オクテット]

|

Copyright (C) 2013, Yamaha Corporation.