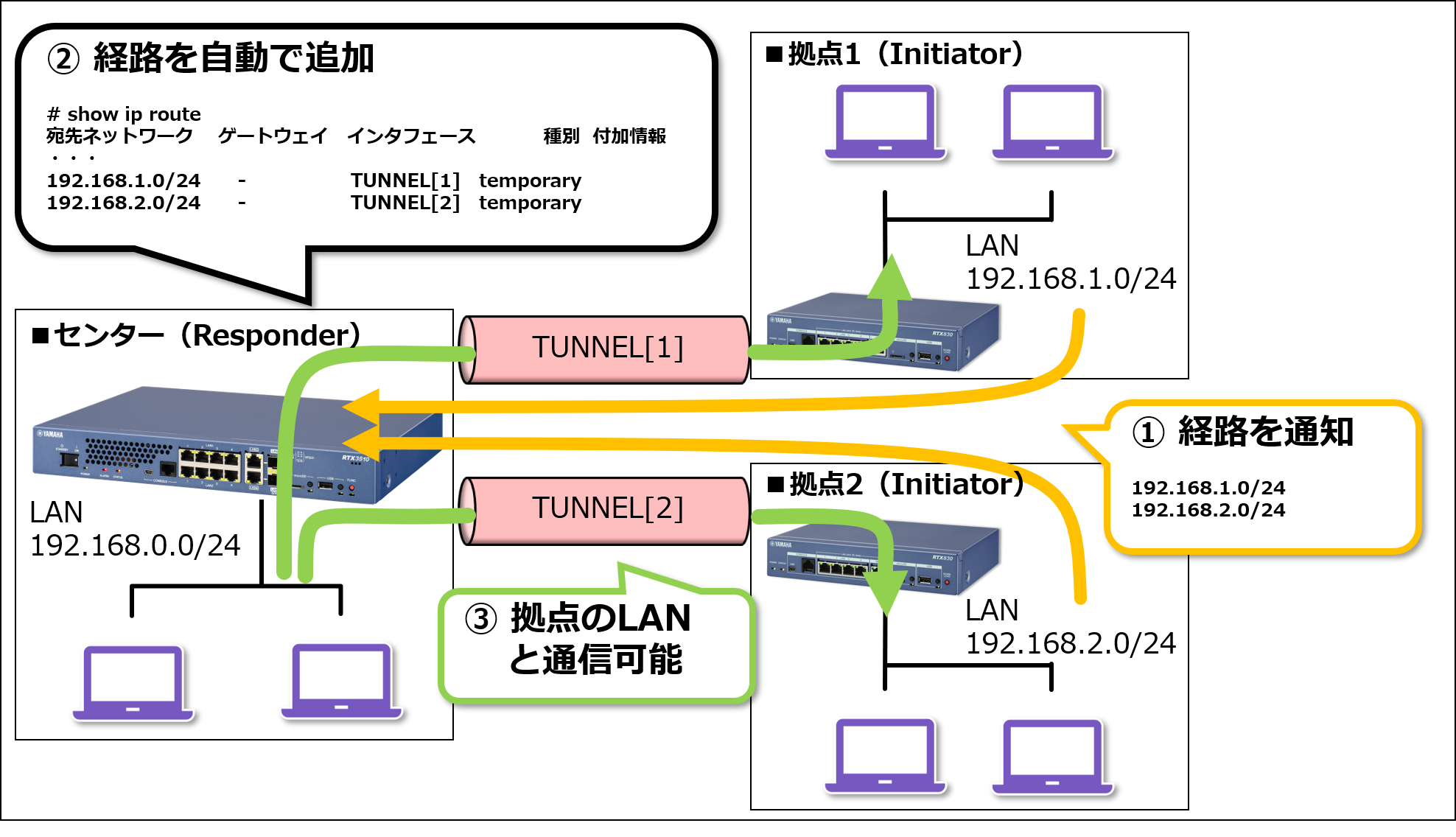

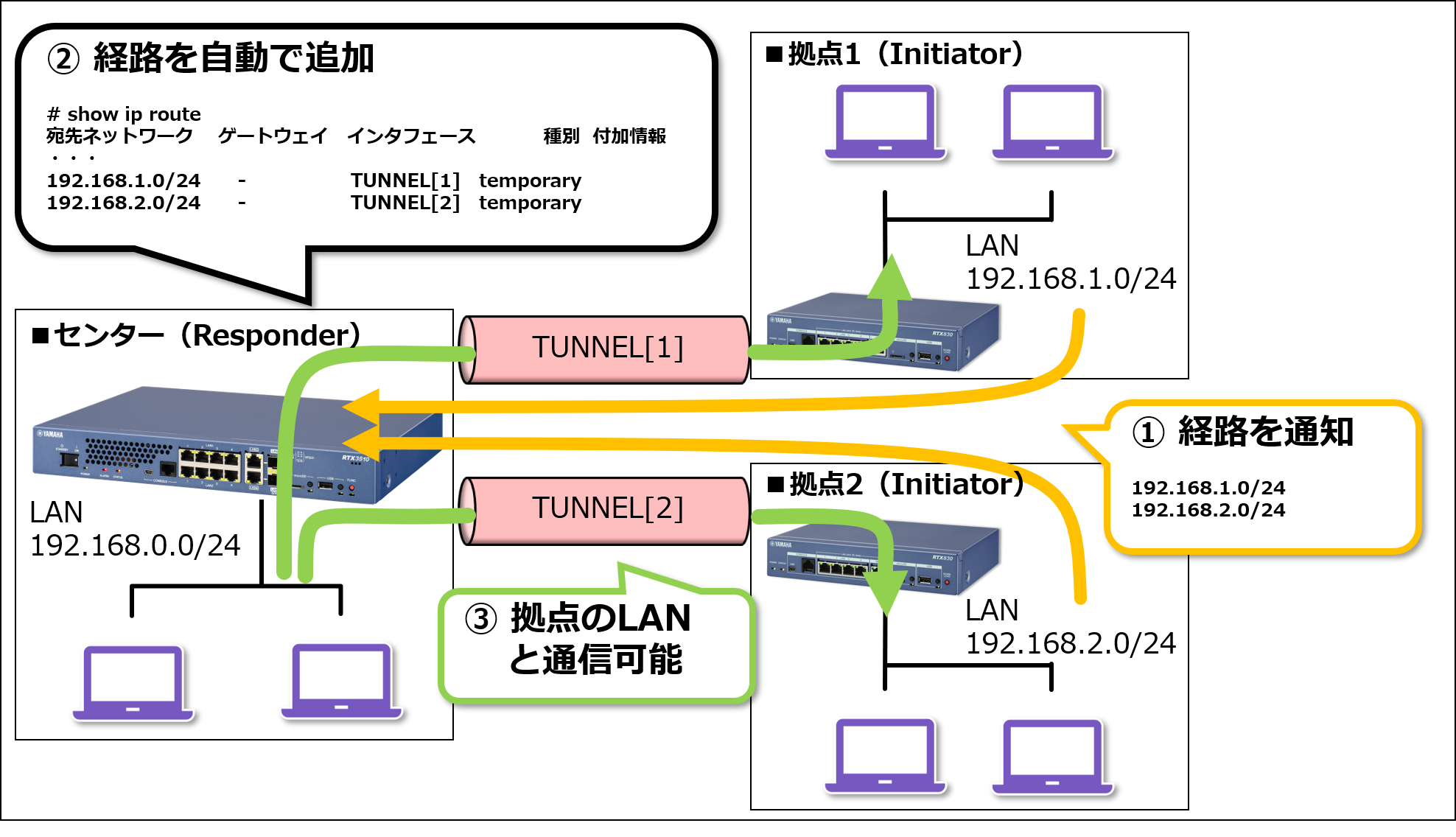

図1 IPsec 経路自動追加機能

$Date: 2023/08/24 15:33:56 $

本機能は、IPsec 接続が確立したときに、Responder に Initiator の LAN 側ネットワーク宛の経路を自動的に追加する機能です。

ヤマハルーターではローカル ID とリモート ID を設定すると、IPsec 接続時に IKE プロトコルによる ID の送受信が行われます。これにより、Initiator のローカル ID に LAN 側ネットワークアドレスを設定することで、Responder に Initiator の LAN 側ネットワークアドレスが通知されます。Responder には、それを宛先とした IPsec トンネル向けの経路が temporary 経路として追加されます。

図1 IPsec 経路自動追加機能

マルチポイントトンネルで本機能を使用すると、マルチポイントトンネルで必須であった OSPF を使用せずに拠点への経路を自動で追加できます。本機能による経路導入は OSPF に比べて処理負荷が低いため、本機能を使用することで CPU リソースの使用率も下がります。

また、OSPF の使用有無でマルチポイントトンネルの最大対地数が変わります。対地数の詳細はマルチポイントトンネルの技術資料を参照してください。

ヤマハルーターでは以下の機種およびファームウェアで、本機能( ipsec ike auto received-id-route-addコマンド )をサポートしています。

| 機種 | ファームウェア |

|---|---|

| RTX3510 | すべてのリビジョン |

| RTX1300 | Rev.23.00.09 以降 |

これは Responder に使用するヤマハルーターの対応機種です。Initiator に使用するヤマハルーターは、上記に限らず IPsec に対応している機種であればどれでも使用することができます。

本機能は、既存のトンネルに以下の設定を追加するだけで簡単に使用することができます。設定内容の詳細は3-2. Initiator の設定、3-3. Responder の設定で説明します。これらの設定は、変更すると IPsec SA のリフレッシュが行われ、当該 IPsec トンネルの再接続処理が始まります。

本機能は、以下の条件をすべて満たす IPsec トンネルで使用できます。

なお、本機能は、Responder に Initiator 宛の経路が追加される機能であり、Initiator には経路は追加されないため、Initiator には別途経路の設定が必要です。

また、IPsec 接続時の ID の送受信によって、Responder に Initiator の LAN 側ネットワークアドレスが通知されますが、この ID の送受信は IKE プロトコルによる通常の処理であり、IPsec 機能の対応機種であればすべての機種が対応しています。したがって、Responder は本機能の対応機種を使用する必要がありますが、Initiator に使用するヤマハルーターは、IPsec 機能に対応している機種であればどれでも使用することができます。

経路の追加 / 削除は IPsec トンネルの UP / DOWN に連動しています。厳密には、送信用の IPsec SA が確立したタイミングで経路が追加され、送信用の IPsec SA が削除されたタイミングで経路が削除されます。

追加される経路は以下の制約があります。

追加された経路は、show ip route コマンドで temporary 経路として表示されます。

# show ip route

宛先ネットワーク ゲートウェイ インタフェース 種別 付加情報

192.168.0.0/24 192.168.0.1 LAN1 implicit

192.168.1.0/24 - TUNNEL[1] temporary

203.0.113.0/24 203.0.113.1 LAN2 implicit

Initiator には、ローカル ID とリモート ID の両方を設定します。両方を設定しないと ID は送信されないため、必ず両方設定してください。ローカル ID には Initiator の LAN 側のネットワークアドレスを設定し、リモート ID には Responder の LAN 側のネットワークアドレスを設定します。

ローカル ID とリモート ID の設定は以下のいずれかの方法で行います。なお、マルチポイントトンネルでは必ず 1 の方法で設定してください。

ipsec sa policy コマンドとipsec ike localid / ipsec ike remoteid コマンドの両方に ID を設定した場合は、ipsec sa policy コマンドの設定が使用されます。

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local id 1 192.168.1.0/24 ipsec ike local name 1 kyoten key-id ipsec ike pre-shared-key 1 text himitsu1 ipsec ike remote address 1 203.0.113.1 ipsec ike remote id 1 192.168.0.0/24 tunnel enable 1

または、

tunnel select 1

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha-hmac local-id=192.168.1.0/24 remote-id=192.168.0.0/24

ipsec ike always-on 1 on

ipsec ike keepalive use 1 on heartbeat

ipsec ike local name 1 kyoten key-id

ipsec ike pre-shared-key 1 text himitsu1

ipsec ike remote address 1 203.0.113.1

tunnel enable 1

ローカル ID には、Initiator の LAN 側のネットワークアドレス (192.168.1.0/24) を設定しています。リモート ID には、Responder の LAN 側のネットワークアドレス (192.168.0.0/24) を設定しています。

Responder には、ipsec ike auto received-id-route-add コマンドを設定します。本コマンドを on に設定することで IPsec 経路自動追加機能を有効にします。なお、本コマンドは tunnel template コマンドの展開対象になっています。

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike always-on 1 on

ipsec ike auto received-id-route-add 1 on

ipsec ike keepalive use 1 on heartbeat

ipsec ike pre-shared-key 1 text himitsu1

ipsec ike remote address 1 any

ipsec ike remote name 1 kyoten key-id

tunnel enable 1

| 設定値 | 説明 |

|---|---|

| on | 経路を自動的に追加する |

| off | 経路を自動的に追加しない |

| ライセンス名 | 拡張後の上限値 ( ライセンス本数ごとの値 ) | |||

|---|---|---|---|---|

| 1本 | 2本 | 3本 | 4本 | |

| YSL-VPN-EX1 | 100 | - | - | - |

| YSL-VPN-EX3 | 1500 | 2000 | 2500 | 3000 |

| 設定値 | 説明 |

|---|---|

| ipsec | IPsec トンネル |

| ipip | IPv6 over IPv4 トンネル、IPv4 over IPv6 トンネル、IPv4 over IPv4 トンネルまたは IPv6 over IPv6 トンネル |

| pptp | PPTP トンネル |

| l2tp | L2TP/IPsec トンネル |

| l2tpv3-raw | L2TPv3 トンネル |

| l2tpv3 | L2TPv3/IPsec トンネル |

| ipudp | IPUDP トンネル |

| map-e | MAP-E トンネル |

| ライセンス名 | 拡張後の上限値 ( ライセンス本数ごとの値 ) | |||

|---|---|---|---|---|

| 1本 | 2本 | 3本 | 4本 | |

| YSL-VPN-EX1 | 100 | - | - | - |

| YSL-VPN-EX3 | 1500 | 2000 | 2500 | 3000 |

| ライセンス名 | 拡張後の上限値 ( ライセンス本数ごとの値 ) | |||

|---|---|---|---|---|

| 1本 | 2本 | 3本 | 4本 | |

| YSL-VPN-EX1 | 100 | - | - | - |

| YSL-VPN-EX3 | 1500 | 2000 | 2500 | 3000 |

| 設定値 | 説明 |

|---|---|

| md5-hmac | HMAC-MD5 |

| sha-hmac | HMAC-SHA-1 |

| sha256-hmac | HMAC-SHA2-256 |

| sha384-hmac | HMAC-SHA2-384 |

| sha512-hmac | HMAC-SHA2-512 |

| 設定値 | 説明 |

|---|---|

| 3des-cbc | 3DES-CBC |

| des-cbc | DES-CBC |

| aes-cbc | AES128-CBC |

| aes256-cbc | AES256-CBC |

| 設定値 | 説明 |

|---|---|

| on | シーケンス番号のチェックを行う |

| off | シーケンス番号のチェックを行わない |

| ライセンス名 | 拡張後の上限値 ( ライセンス本数ごとの値 ) | |||

|---|---|---|---|---|

| 1本 | 2本 | 3本 | 4本 | |

| YSL-VPN-EX1 | 100 | - | - | - |

| YSL-VPN-EX3 | 1500 | 2000 | 2500 | 3000 |

| 設定値 | 説明 |

|---|---|

| point-to-point | point-to-point トンネル |

| multipoint | point-to-multipoint トンネル |

| 設定値 | 説明 |

|---|---|

| server | サーバーの役割を割り当てる |

| client | クライアントの役割を割り当てる |

| プロトコル | メトリック値 |

|---|---|

| RIP | メトリック値 |

| OSPF | 内部/外部経路の別、コスト値、メトリック値(外部経路のみ) Type 1 の外部経路の場合、コスト値はメトリック値を含んだ経路へのコスト値となる。 Type 2 の外部経路の場合、コスト値は ASBR へのコスト値となる。 |

| BGP | 無し |

例示用グローバルアドレスには、文書作成用途として RFC6890 で予約されている IP アドレスの中の 203.0.113.0/24 の範囲を使用しています。

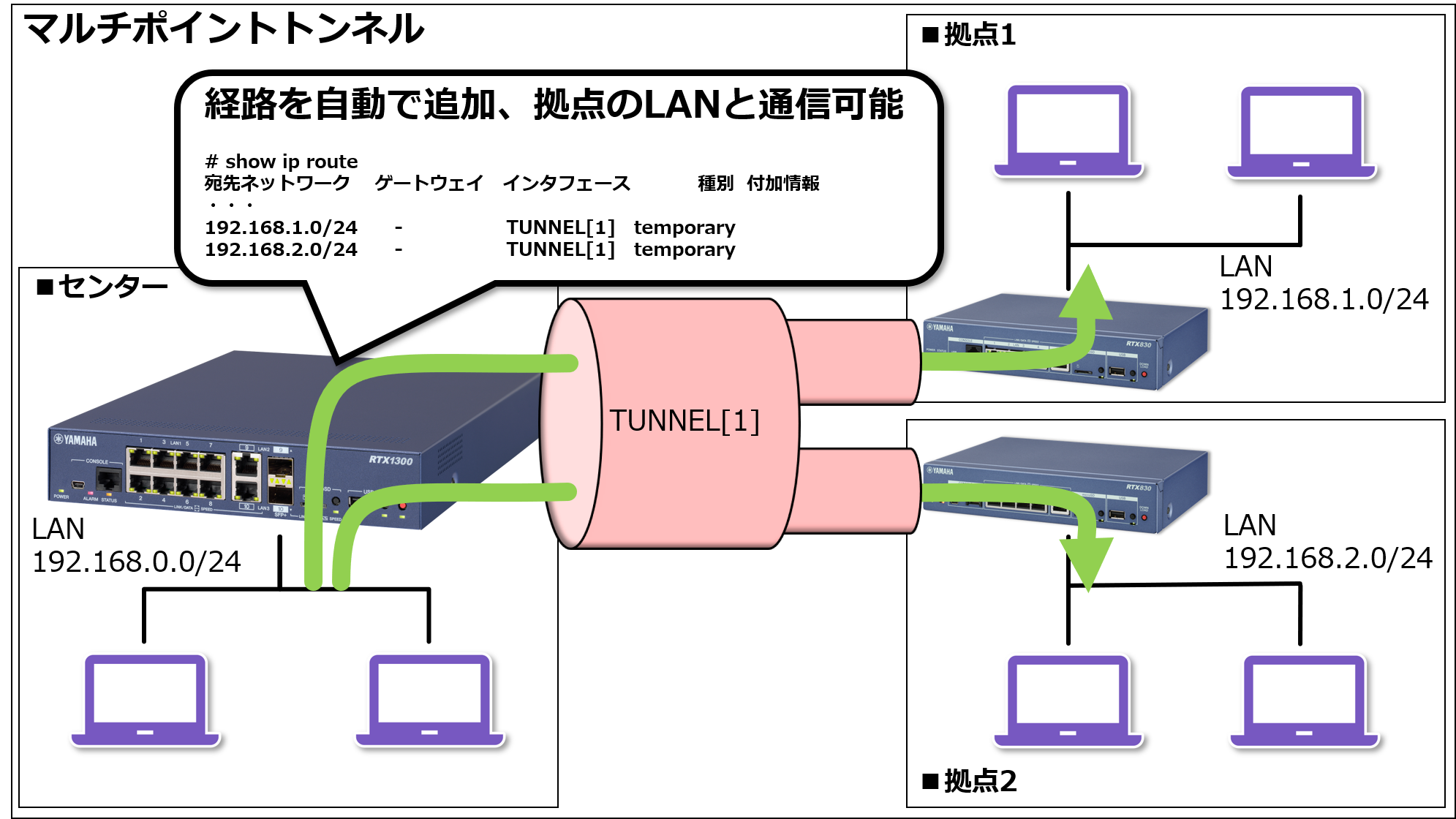

図2 マルチポイントトンネル

ip lan1 address 192.168.0.1/24 ip lan2 address 203.0.113.1/24 ip lan2 nat descriptor 1 tunnel select 1 tunnel type multipoint server tunnel multipoint local name honsya ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike auto received-id-route-add 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.0.1 ipsec ike pre-shared-key 1 text common-password ipsec ike remote address 1 any ipsec ike remote name 1 common-name key-id ip tunnel address 10.0.0.1/24 ip tunnel tcp mss limit auto tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.0.1 udp 500 nat descriptor masquerade static 1 2 192.168.0.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.100/24

ip route default gateway pp 1 ip route 192.168.0.0/24 gateway 10.0.0.1 ip lan1 address 192.168.1.1/24 pp select 1 pppoe use lan2 pp auth accept pap chap pp auth myname MYNAME PASSWORD ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel type multipoint tunnel multipoint local name tokyo tunnel multipoint server 1 203.0.113.1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.1.1 ipsec ike local id 1 192.168.1.0/24 ipsec ike local name 1 common-name key-id ipsec ike pre-shared-key 1 text common-password ipsec ike remote id 1 192.168.0.0/24 ip tunnel address 10.0.0.11/24 ip tunnel tcp mss limit auto tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.1.1 udp 500 nat descriptor masquerade static 1 2 192.168.1.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.100/24

ip route default gateway pp 1 ip route 192.168.0.0/24 gateway 10.0.0.1 ip lan1 address 192.168.2.1/24 pp select 1 pppoe use lan2 pp auth accept pap chap pp auth myname MYNAME PASSWORD ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 tunnel type multipoint tunnel multipoint local name osaka tunnel multipoint server 1 203.0.113.1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.2.1 ipsec ike local id 1 192.168.2.0/24 ipsec ike local name 1 common-name key-id ipsec ike pre-shared-key 1 text common-password ipsec ike remote id 1 192.168.0.0/24 ip tunnel address 10.0.0.12/24 ip tunnel tcp mss limit auto tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.2.1 udp 500 nat descriptor masquerade static 1 2 192.168.2.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.2.2-192.168.2.100/24

ipsec ike auto received-id-route-add 1 on

Responder では、IPsec 経路自動追加機能を有効にします。拠点 1、拠点 2 の LAN への静的経路は設定していません。

ip route 192.168.0.0/24 gateway 10.0.0.1

Initiator では、センターの LAN への経路を設定します。ゲートウェイにはトンネルアドレスを指定する必要があります。トンネルインターフェースを指定することはできません。詳細はマルチポイントトンネルの技術資料を参照ください。

ipsec ike local id 1 192.168.1.0/24 ipsec ike remote id 1 192.168.0.0/24

ローカル ID に拠点 1 の LAN のネットワークアドレスを、リモート ID にセンターの LAN のネットワークアドレスを設定します。

ip route 192.168.0.0/24 gateway 10.0.0.1

Initiator では、センターの LAN への経路を設定します。ゲートウェイにはトンネルアドレスを指定する必要があります。トンネルインターフェースを指定することはできません。詳細はマルチポイントトンネルの技術資料を参照ください。

ipsec ike local id 1 192.168.2.0/24 ipsec ike remote id 1 192.168.0.0/24

ローカル ID に拠点2の LAN のネットワークアドレスを、リモート ID にセンターの LAN のネットワークアドレスを設定します。

# show ip route 宛先ネットワーク ゲートウェイ インタフェース 種別 付加情報 10.0.0.0/24 - TUNNEL[1] implicit 10.0.0.11/32 - TUNNEL[1] implicit 10.0.0.12/32 - TUNNEL[1] implicit 192.168.0.0/24 192.168.0.1 LAN1 implicit 192.168.1.0/24 - TUNNEL[1] temporary 192.168.2.0/24 - TUNNEL[1] temporary 203.0.113.0/24 203.0.113.1 LAN2 implicit

本機能により拠点 1、拠点 2 の LAN への経路が追加されます。show ip route コマンドを実行すると、追加された経路 (192.168.1.0/24、および、192.168.2.0/24) が表示されます。

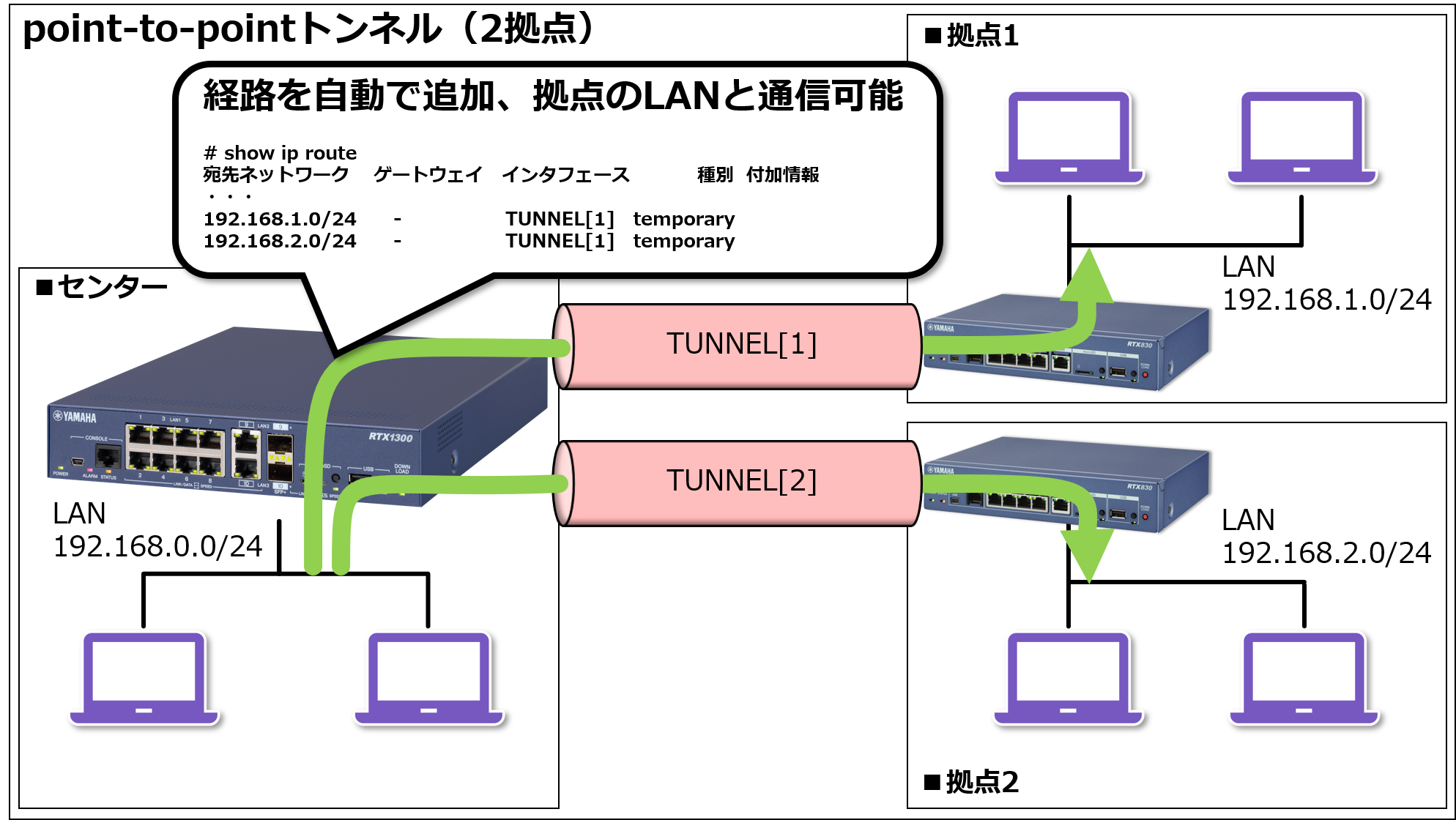

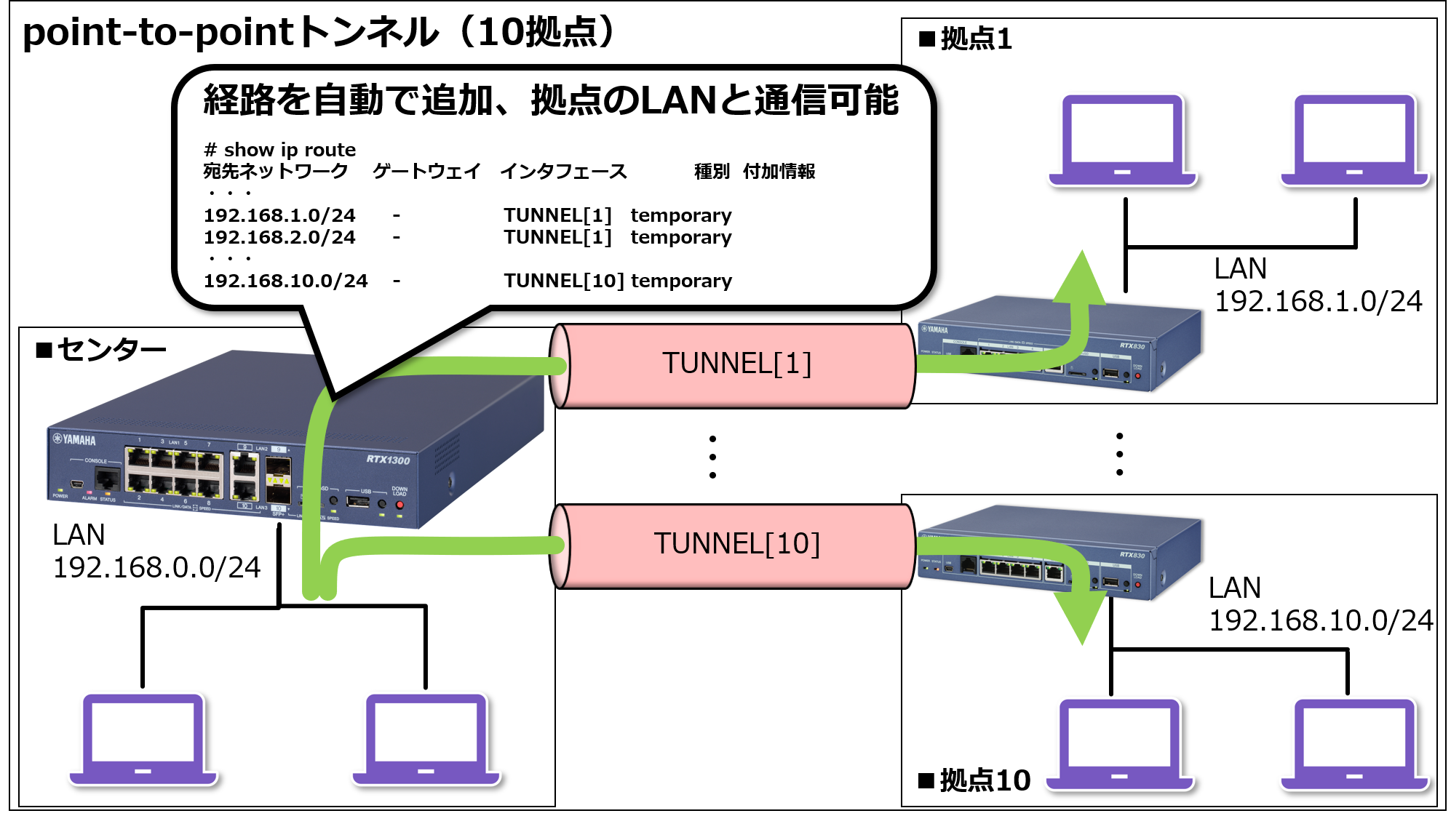

図3 point-to-point トンネル

ip lan1 address 192.168.0.1/24 ip lan2 address 203.0.113.1/24 ip lan2 nat descriptor 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike auto received-id-route-add 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike pre-shared-key 1 text himitsu1 ipsec ike remote address 1 any ipsec ike remote name 1 kyoten key-id tunnel enable 1 tunnel select 2 ipsec tunnel 2 ipsec sa policy 2 2 esp aes-cbc sha-hmac ipsec ike always-on 2 on ipsec ike auto received-id-route-add 2 on ipsec ike keepalive use 2 on heartbeat ipsec ike pre-shared-key 2 text himitsu2 ipsec ike remote address 2 any ipsec ike remote name 2 kyoten2 key-id tunnel enable 2 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.0.1 udp 500 nat descriptor masquerade static 1 2 192.168.0.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.100/24

ip route default gateway pp 1 ip route 192.168.0.0/24 gateway tunnel 1 ip lan1 address 192.168.1.1/24 pp select 1 pppoe use lan2 pp auth accept pap chap pp auth myname MYNAME PASSWORD ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local id 1 192.168.1.0/24 ipsec ike local name 1 kyoten key-id ipsec ike pre-shared-key 1 text himitsu1 ipsec ike remote address 1 203.0.113.1 ipsec ike remote id 1 192.168.0.0/24 tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.1.1 udp 500 nat descriptor masquerade static 1 2 192.168.1.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.100/24

ip route default gateway pp 1 ip route 192.168.0.0/24 gateway tunnel 1 ip lan1 address 192.168.2.1/24 pp select 1 pppoe use lan2 pp auth accept pap chap pp auth myname MYNAME PASSWORD ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local id 1 192.168.2.0/24 ipsec ike local name 1 kyoten2 key-id ipsec ike pre-shared-key 1 text himitsu2 ipsec ike remote address 1 203.0.113.1 ipsec ike remote id 1 192.168.0.0/24 tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.2.1 udp 500 nat descriptor masquerade static 1 2 192.168.2.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.2.2-192.168.2.100/24

ipsec ike auto received-id-route-add 1 on

Responder では、IPsec 経路自動追加機能を有効にします。拠点 1、拠点 2 の LAN への静的経路は設定していません。

ip route 192.168.0.0/24 gateway tunnel 1

Initiator では、センターの LAN への経路を設定します。

ipsec ike local id 1 192.168.1.0/24 ipsec ike remote id 1 192.168.0.0/24

ローカル ID に拠点の LAN のネットワークアドレスを、リモート ID にセンターの LAN のネットワークアドレスを設定します。

ip route 192.168.0.0/24 gateway tunnel 1

Initiator では、センターの LAN への経路を設定します。

ipsec ike local id 1 192.168.2.0/24 ipsec ike remote id 1 192.168.0.0/24

ローカル ID に拠点の LAN のネットワークアドレスを、リモート ID にセンターの LAN のネットワークアドレスを設定します。

# show ip route 宛先ネットワーク ゲートウェイ インタフェース 種別 付加情報 192.168.0.0/24 192.168.0.1 LAN1 implicit 192.168.1.0/24 - TUNNEL[1] temporary 192.168.2.0/24 - TUNNEL[2] temporary 203.0.113.0/24 203.0.113.1 LAN2 implicit

本機能により拠点の LAN への経路が追加されます。show ip route コマンドを実行すると、追加された経路 (192.168.1.0/24、192.168.2.0/24) が表示されます。

図4 point-to-point トンネル

ip lan1 address 192.168.0.1/24 ip lan2 address 203.0.113.1/24 ip lan2 nat descriptor 1 tunnel select 1 tunnel template 2-10 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike auto received-id-route-add 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike pre-shared-key 1 text himitsu1 ipsec ike remote address 1 any ipsec ike remote name 1 kyoten key-id tunnel enable 1 tunnel select 2 ipsec ike pre-shared-key 2 text himitsu2 tunnel select 3 ipsec ike pre-shared-key 3 text himitsu3 tunnel select 4 ipsec ike pre-shared-key 4 text himitsu4 tunnel select 5 ipsec ike pre-shared-key 5 text himitsu5 tunnel select 6 ipsec ike pre-shared-key 6 text himitsu6 tunnel select 7 ipsec ike pre-shared-key 7 text himitsu7 tunnel select 8 ipsec ike pre-shared-key 8 text himitsu8 tunnel select 9 ipsec ike pre-shared-key 9 text himitsu9 tunnel select 10 ipsec ike pre-shared-key 10 text himitsu10 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.0.1 udp 500 nat descriptor masquerade static 1 2 192.168.0.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.100/24

ip route default gateway pp 1 ip route 192.168.0.0/24 gateway tunnel 1 ip lan1 address 192.168.1.1/24 pp select 1 pppoe use lan2 pp auth accept pap chap pp auth myname MYNAME PASSWORD ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local id 1 192.168.1.0/24 ipsec ike local name 1 kyoten key-id ipsec ike pre-shared-key 1 text himitsu1 ipsec ike remote address 1 203.0.113.1 ipsec ike remote id 1 192.168.0.0/24 tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.1.1 udp 500 nat descriptor masquerade static 1 2 192.168.1.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.100/24

ここでは省略します。拠点 1 の設定に倣って設定してください。なお、ipsec ike local name コマンドおよび ipsec ike pre-shared-key コマンドはセンターの CONFIG に合わせてください。例えば、拠点 2 の場合は以下のようになります。

ipsec ike local name 1 kyoten2 key-id ipsec ike pre-shared-key 1 text himitsu2

ipsec ike auto received-id-route-add 1 on

Responder では、IPsec 経路自動追加機能を有効にします。拠点 1 〜拠点 10 の LAN への静的経路は設定していません。

ip route 192.168.0.0/24 gateway tunnel 1

Initiator では、センターの LAN への経路を設定します。

ipsec ike local id 1 192.168.1.0/24 ipsec ike remote id 1 192.168.0.0/24

ローカル ID に拠点の LAN のネットワークアドレスを、リモート ID にセンターの LAN のネットワークアドレスを設定します。

# show ip route 宛先ネットワーク ゲートウェイ インタフェース 種別 付加情報 192.168.0.0/24 192.168.0.1 LAN1 implicit 192.168.1.0/24 - TUNNEL[1] temporary 192.168.2.0/24 - TUNNEL[2] temporary 192.168.3.0/24 - TUNNEL[3] temporary 192.168.4.0/24 - TUNNEL[4] temporary 192.168.5.0/24 - TUNNEL[5] temporary 192.168.6.0/24 - TUNNEL[6] temporary 192.168.7.0/24 - TUNNEL[7] temporary 192.168.8.0/24 - TUNNEL[8] temporary 192.168.9.0/24 - TUNNEL[9] temporary 192.168.10.0/24 - TUNNEL[10] temporary 203.0.113.0/24 203.0.113.1 LAN2 implicit

本機能により拠点の LAN への経路が追加されます。show ip route コマンドを実行すると、追加された経路 (192.168.1.0/24〜192.168.10.0/24) が表示されます。